نظرة عامة على مراقبة تكامل التمهيد

لمساعدة Azure Trusted Launch على منع هجمات rootkit الضارة على الأجهزة الظاهرية (VMs)، يتم استخدام إثبات الضيف من خلال نقطة نهاية Azure Attestation لمراقبة تكامل تسلسل التمهيد. يعد هذا التصديق أمرا بالغ الأهمية لتوفير صلاحية دول النظام الأساسي.

يحتاج الجهاز الظاهري للتشغيل الموثوق به إلى التمهيد الآمن والوحدة النمطية للنظام الأساسي الموثوق به الظاهري (vTPM) ليتم تمكينهما بحيث يمكن تثبيت ملحقات التصديق. يقدم Microsoft Defender for Cloud تقارير تستند إلى إثبات الضيف للتحقق من الحالة وأن تكامل التمهيد لجهازك الظاهري تم إعداده بشكل صحيح. لمعرفة المزيد حول تكامل Microsoft Defender for Cloud، راجع تكامل التشغيل الموثوق به مع Microsoft Defender for Cloud.

هام

تتوفر الآن ترقية الملحق التلقائي لملحق Boot Integrity Monitoring - Guest Attestation. لمزيد من المعلومات، راجع الترقية التلقائية للملحق.

المتطلبات الأساسية

تحتاج إلى اشتراك Azure نشط وVM موثوق به.

تمكين مراقبة التكامل

لتمكين مراقبة التكامل، اتبع الخطوات الواردة في هذا القسم.

قم بتسجيل الدخول إلى بوابة Azure.

حدد المورد (الأجهزة الظاهرية).

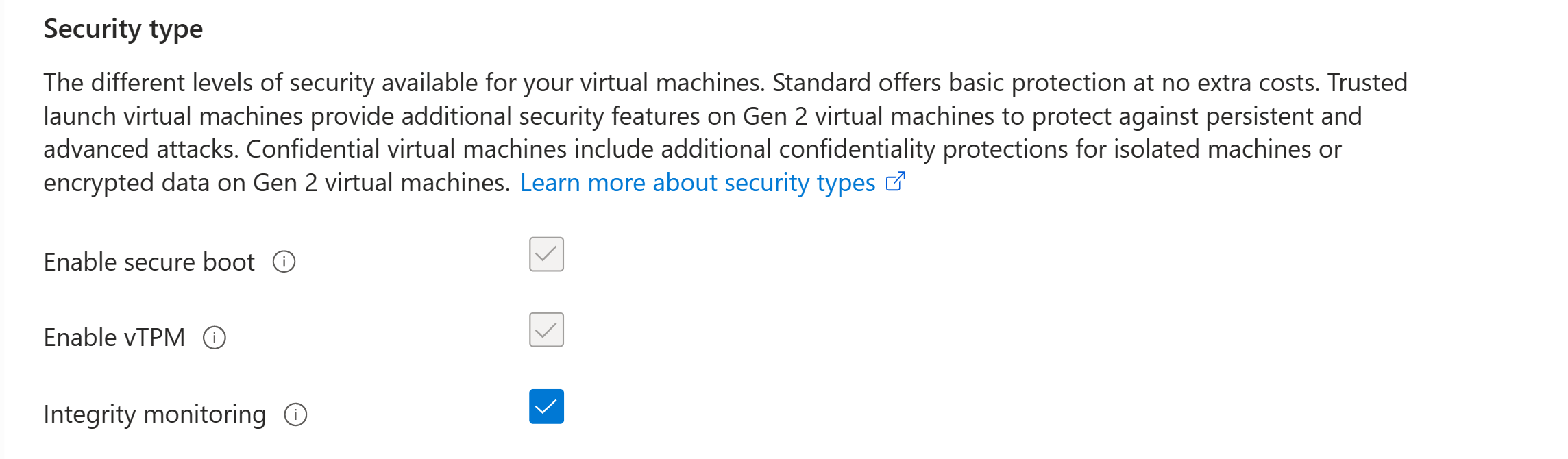

ضمن Settings، حدد Configuration. في جزء Security type ، حدد Integrity monitoring.

احفظ التغييرات.

في صفحة نظرة عامة على الجهاز الظاهري، يجب أن يظهر نوع الأمان لمراقبة التكامل على أنه ممكن.

يقوم هذا الإجراء بتثبيت ملحق Guest Attestation، والذي يمكنك الرجوع إليه عبر الإعدادات في علامة التبويب Extensions + Applications .

دليل استكشاف الأخطاء وإصلاحها لتثبيت ملحق Guest Attestation

يعالج هذا القسم أخطاء المصادقة والحلول.

العلامات

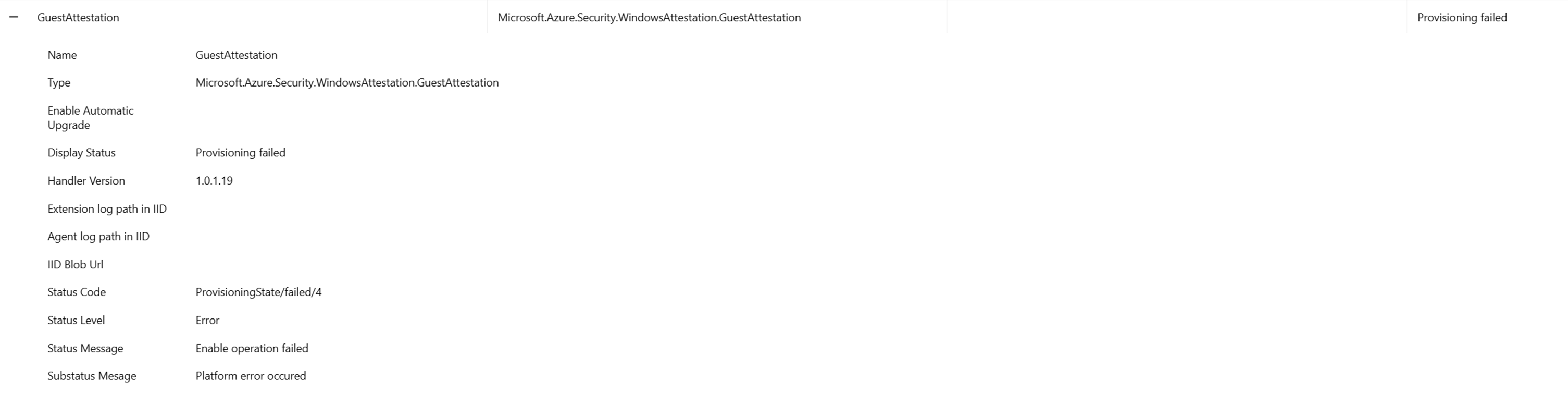

لن يعمل ملحق Azure Attestation بشكل صحيح عند إعداد مجموعة أمان شبكة (NSG) أو وكيل. يظهر خطأ يشبه "Microsoft.Azure.Security.WindowsAttestation.GuestAttestation فشل التوفير".

الحلول

في Azure، تستخدم مجموعات أمان الشبكة للمساعدة في تصفية نسبة استخدام الشبكة بين موارد Azure. تحتوي مجموعات أمان الشبكة على قواعد أمان تسمح بنسبة استخدام الشبكة الواردة أو ترفضها، أو نسبة استخدام الشبكة الصادرة من عدة أنواع من موارد Azure. يجب أن تكون نقطة نهاية Azure Attestation قادرة على الاتصال بملحق Guest Attestation. بدون نقطة النهاية هذه، لا يمكن ل Trusted Launch الوصول إلى شهادة الضيف، والتي تسمح ل Microsoft Defender for Cloud بمراقبة تكامل تسلسل التمهيد للأجهزة الظاهرية الخاصة بك.

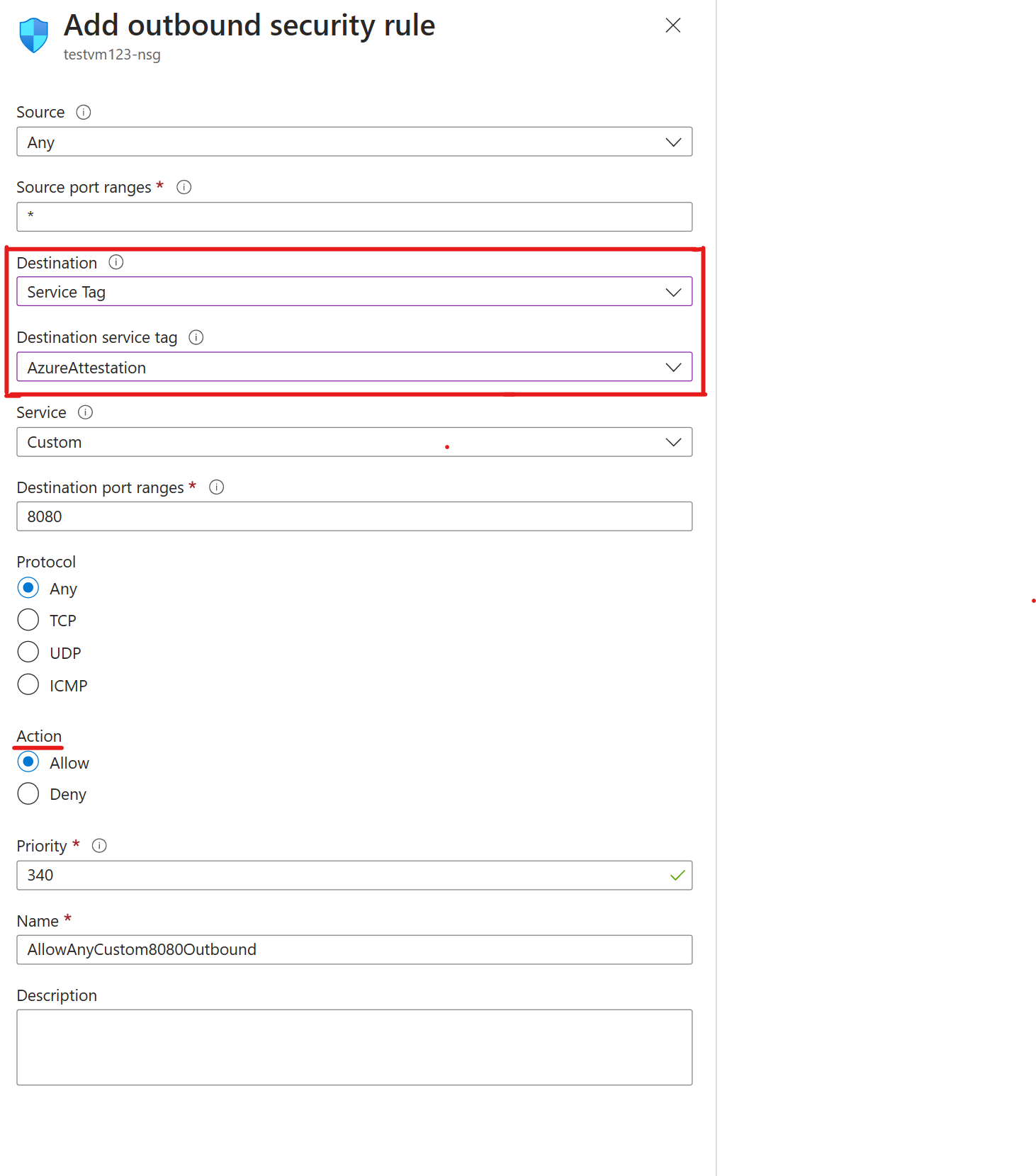

لإلغاء حظر حركة مرور Azure Attestation في مجموعات أمان الشبكة باستخدام علامات الخدمة:

انتقل إلى الجهاز الظاهري الذي تريد السماح بنسبة استخدام الشبكة الصادرة.

في الجزء الموجود في أقصى اليسار، ضمن Networking، حدد Networking settings.

ثم حدد Create port rule>Outbound port rule.

للسماح ب Azure Attestation، يمكنك جعل الوجهة علامة خدمة. يسمح هذا الإعداد لنطاق عناوين IP بتحديث القواعد التي تسمح ب Azure Attestation وتعيينها تلقائيا. تعيين علامة خدمة الوجهة إلى AzureAttestation وتعيين الإجراء إلى السماح.

تحمي جدران الحماية شبكة ظاهرية، والتي تحتوي على أجهزة ظاهرية متعددة لإطلاق موثوق بها. لإلغاء حظر حركة مرور Azure Attestation في جدار حماية باستخدام مجموعة قواعد تطبيق:

انتقل إلى مثيل جدار حماية Azure الذي تم حظر نسبة استخدام الشبكة من مورد Trusted Launch VM.

ضمن Settings، حدد Rules (classic) لبدء إلغاء حظر تصديق الضيف خلف جدار الحماية.

ضمن مجموعة قواعد الشبكة، حدد إضافة مجموعة قواعد الشبكة.

قم بتكوين الاسم والأولوية ونوع المصدر ومنافذ الوجهة بناء على احتياجاتك. تعيين اسم علامة الخدمة إلى AzureAttestation وتعيين الإجراء إلى السماح.

لإلغاء حظر حركة مرور Azure Attestation في جدار حماية باستخدام مجموعة قواعد تطبيق:

انتقل إلى مثيل جدار حماية Azure الذي تم حظر نسبة استخدام الشبكة من مورد Trusted Launch VM.

يجب أن تحتوي مجموعة القواعد على قاعدة واحدة على الأقل تستهدف أسماء المجالات المؤهلة بالكامل (FQDNs).

حدد مجموعة قواعد التطبيق وأضف قاعدة تطبيق.

حدد اسما وأولوية رقمية لقواعد التطبيق. تعيين الإجراء لمجموعة القواعد إلى السماح.

تكوين الاسم والمصدر والبروتوكول. نوع المصدر هو لعنوان IP واحد. حدد مجموعة IP للسماح بعناوين IP متعددة من خلال جدار الحماية.

موفرو الخدمات المشتركة الإقليميون

يوفر Azure Attestation موفرا إقليميا مشتركا في كل منطقة متوفرة. يمكنك اختيار استخدام الموفر المشترك الإقليمي للمصادقة أو إنشاء موفرين خاصين بك باستخدام نهج مخصصة. يمكن لأي مستخدم Microsoft Entra الوصول إلى الموفرين المشتركين. لا يمكن تغيير النهج المقترن به.

إشعار

يمكنك تكوين نوع المصدر والخدمة ونطاقات منفذ الوجهة والبروتوكول والأولوية والاسم.

المحتوى ذو الصلة

تعرف على المزيد حول التشغيل الموثوق به ونشر جهاز ظاهري لإطلاق موثوق به.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ