في الوقت الحالي، تخضع المفاتيح المُدارة بواسطة العميل للقيود التالية:

- إذا تم تمكين هذه الميزة لقرص مع لقطات تزايدية، فلا يمكن تعطيلها على هذا القرص أو لقطاته.

للتغلب على ذلك، انسخ جميع البيانات إلى قرص مدار مختلف تماما لا يستخدم مفاتيح يديرها العميل. يمكنك القيام بذلك إما باستخدام Azure CLI أو الوحدة النمطية Azure PowerShell.

- يتم دعم برامج ومفاتيح HSM RSA بالأحجام 2048 بت و3072 بت و4096 بت فقط، دون أي مفاتيح أو أحجام أخرى.

- تتطلب مفاتيح HSMالمستوى المتميز من مخازن Azure Key.

- بالنسبة لأقراص Ultra وأقراص Premium SSD v2 فقط:

- يجب تشفير النسخ المطابقة التي تم إنشاؤها من الأقراص المشفرة باستخدام تشفير من جانب الخادم والمفاتيح المُدارة بواسطة العميل بنفس المفاتيح المُدارة من قِبل العميل.

- الهويات المدارة المعينة من قبل المستخدم غير مدعومة لأقراص Ultra Disks وأقراص Premium SSD v2 المشفرة باستخدام مفاتيح يديرها العميل.

- يجب أن تكون معظم الموارد المتعلقة بالمفاتيح المُدارة بواسطة العميل (مجموعات تشفير الأقراص والأجهزة الظاهرية والأقراص والنسخ المطابقة) في نفس الاشتراك والمنطقة.

- يمكن استخدام Azure Key Vaults من اشتراك مختلف ولكن يجب أن تكون في نفس المنطقة مثل مجموعة تشفير القرص. كمعاينة، يمكنك استخدام Azure Key Vaults من مستأجري Microsoft Entra مختلفين.

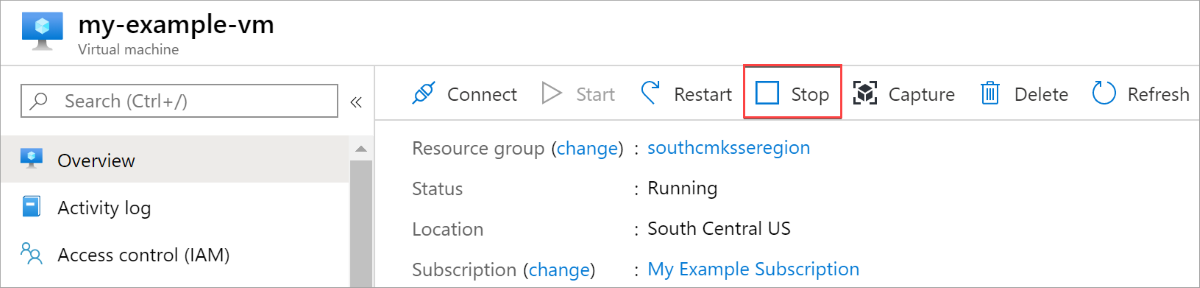

- يمكن للأقراص المشفرة باستخدام مفاتيح يديرها العميل الانتقال إلى مجموعة موارد أخرى فقط إذا تم إلغاء تخصيص الجهاز الظاهري المرفق به.

- لا يمكن نقل الأقراص واللقطات والصور المشفرة باستخدام مفاتيح يديرها العميل بين الاشتراكات.

- لا يمكن تشفير الأقراص المدارة حاليا أو المشفرة مسبقا باستخدام تشفير قرص Azure باستخدام مفاتيح يديرها العميل.

- يمكن فقط إنشاء ما يصل إلى 5000 مجموعة تشفير قرص لكل منطقة لكل اشتراك.

- للحصول على معلومات حول استخدام المفاتيح المُدارة بواسطة العميل مع معارض الصور المشتركة، راجع معاينة: استخدام المفاتيح المُدارة بواسطة العميل لتشفير الصور.

تغطي الأقسام التالية كيفية تمكين المفاتيح المُدارة بواسطة العميل واستخدامها للأقراص المُدارة:

يتطلب إعداد المفاتيح التي يديرها العميل للأقراص إنشاء موارد بترتيب معين، إذا كنت تقوم بذلك للمرة الأولى. أولا، ستحتاج إلى إنشاء Azure Key Vault وإعداده.

إعداد Azure Key Vault الخاص بك

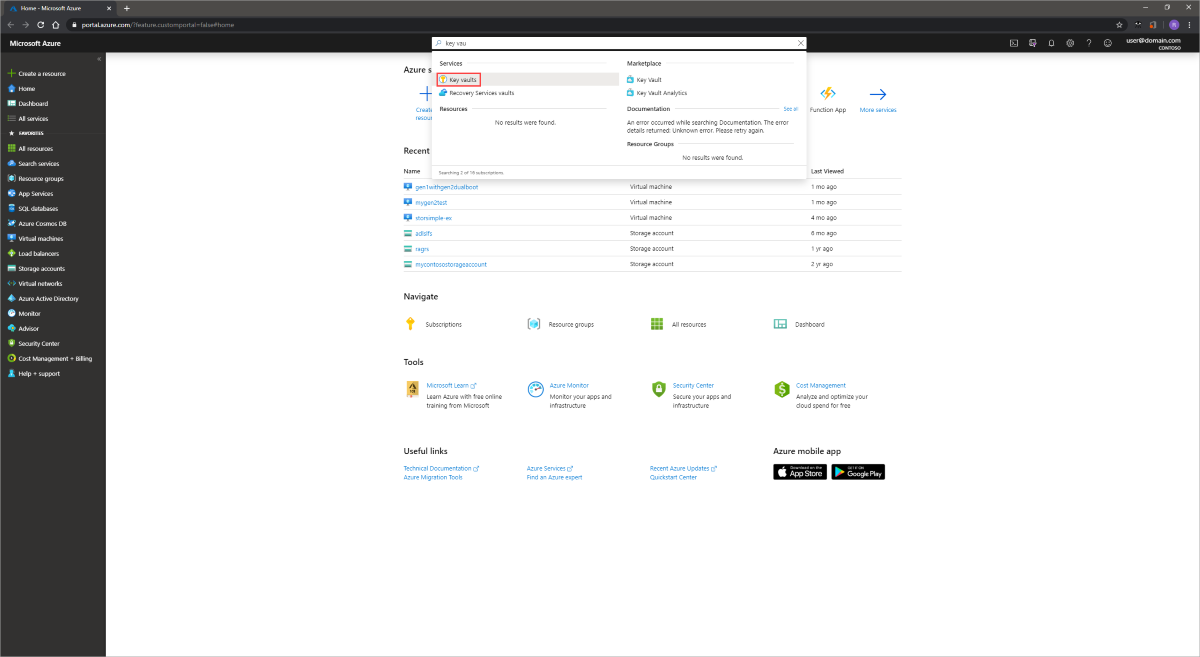

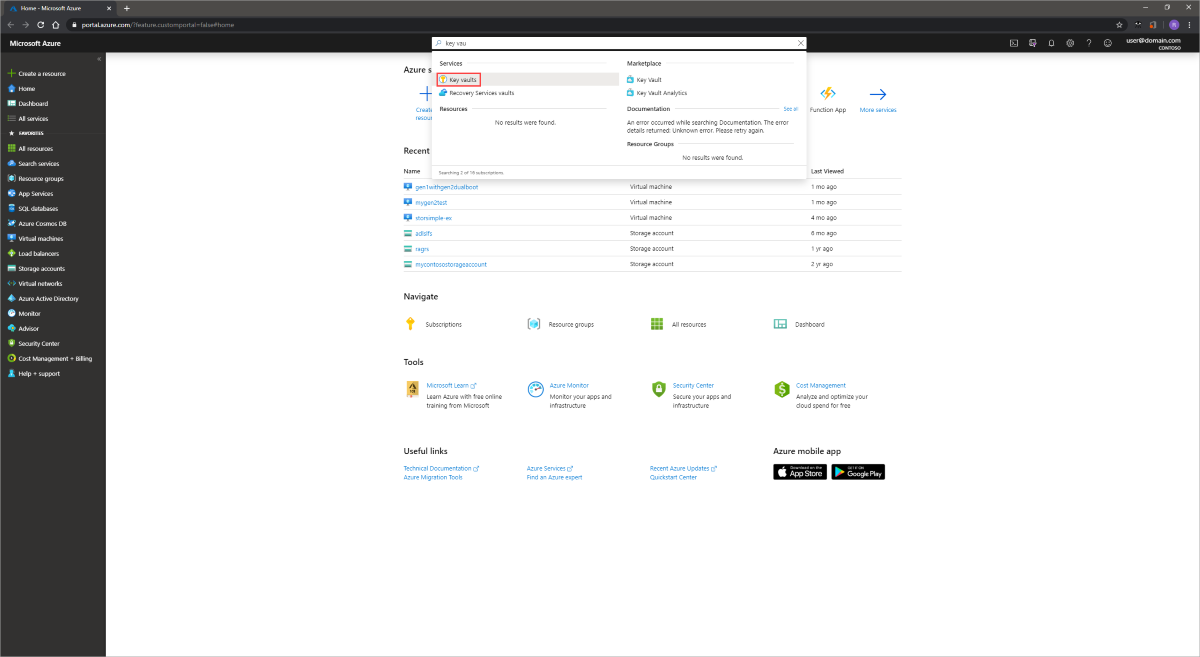

قم بتسجيل الدخول إلى بوابة Azure.

ابحث عن Key Vault وحددها.

هام

يجب أن يكون كل من مجموعة تشفير القرص والجهاز الظاهري والأقراص واللقطات في نفس المنطقة والاشتراك حتى نجاح عملية التوزيع. يمكن استخدام مخازن Azure Key من اشتراك مختلف ولكن يجب أن يكون في نفس المنطقة والمستأجر مثل مجموعة تشفير القرص.

حدد +إنشاء لإنشاء Key Vault جديد.

إنشاء مجموعة موارد جديدة.

أدخل اسم Key Vault، وحدد منطقة، وحدد طبقة تسعير.

إشعار

عند إنشاء مثيل Key Vault، يجب تمكين الحماية من الحذف المبدئي والمسح. يضمن الحذف المبدئي أن Key Vault يحتوي على مفتاح محذوف لفترة استبقاء معينة (بشكل افتراضي لمدة 90 يوماً). تضمن الحماية من المسح عدم إمكانية حذف مفتاح محذوف نهائيًا حتى انقضاء فترة الاستبقاء. تحميك هذه الإعدادات من فقدان البيانات بسبب الحذف غير المقصود. هذه الإعدادات إلزامية عند استخدام Key Vault لتشفير الأقراص المُدارة.

حدد مراجعة + إنشاء، وتحقق من اختياراتك، ثم حدد إنشاء.

بعد انتهاء المخزن الرئيسي من عملية التوزيع، حدده.

حدد Keys ضمن Objects.

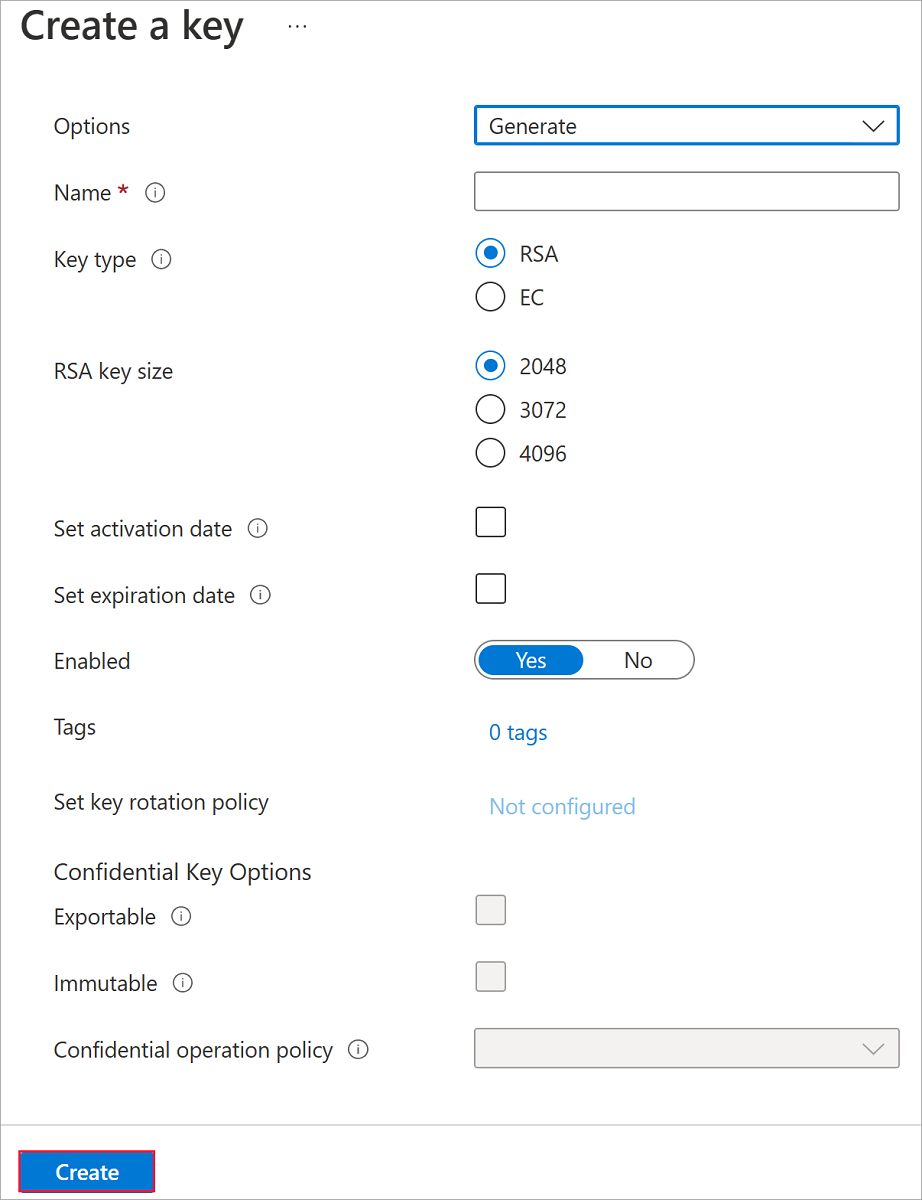

حدد إنشاء/استيراد.

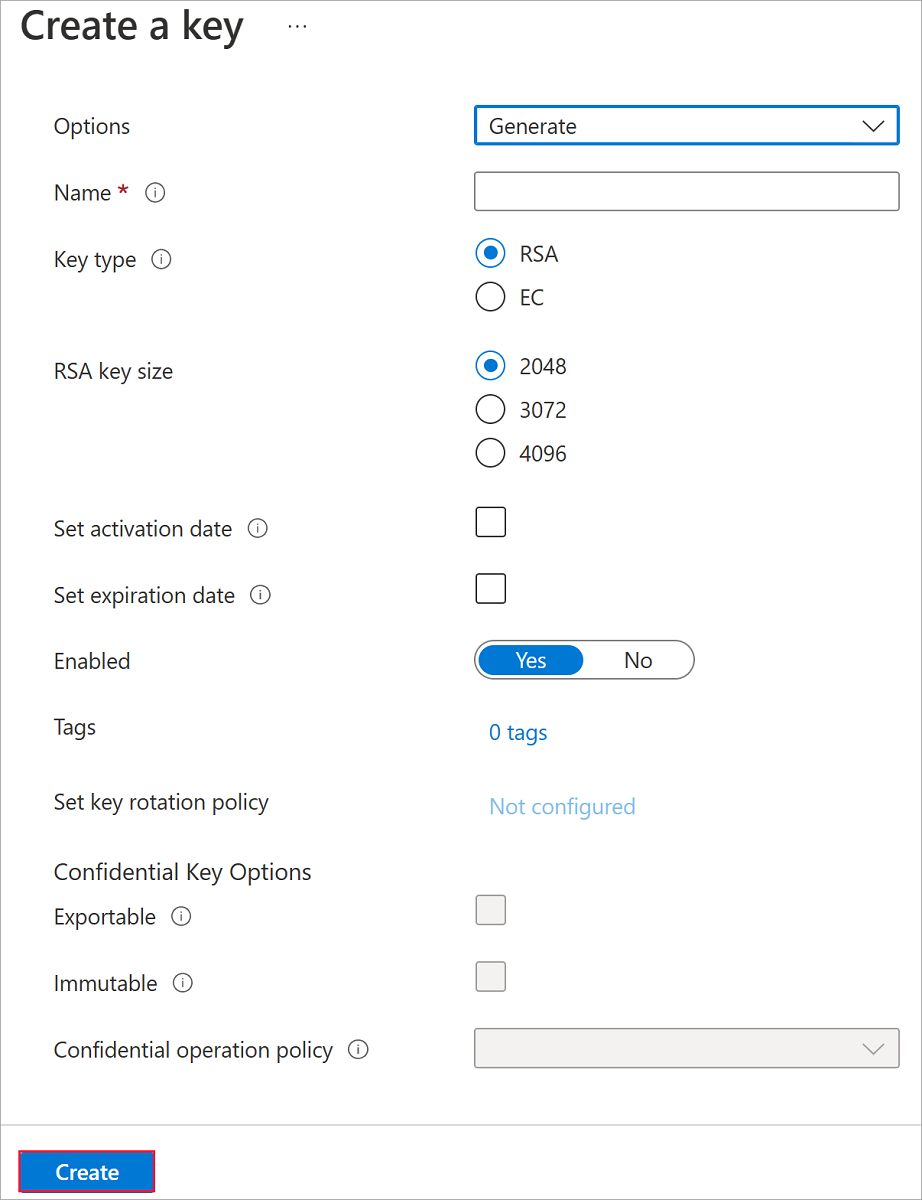

اترك كل من نوع المفتاح مضبوطاً على RSA وحجم مفتاح RSA مضبوطاً على 2048.

املأ التحديدات المتبقية كما تريد، ثم حدد إنشاء.

إضافة دور Azure RBAC

الآن بعد أن أنشأت المخزن الرئيسي Azure ومفتاح، يجب عليك إضافة دور Azure RBAC، حتى تتمكن من استخدام المخزن الرئيسي لـ Azure مع مجموعة تشفير القرص.

- حدد التحكم بالوصول وأضف دوراً.

- أضف إما أدوار مسؤول المخزن الرئيسي أو مالك أو مساهم.

إعداد مجموعة تشفير القرص

ابحث عن مجموعات تشفير القرص وحددها.

في جزء مجموعات تشفير القرص، حدد +إنشاء.

حدد مجموعة الموارد الخاصة بك، واطلق اسم على مجموعة التشفير، وحدد نفس المنطقة مثل المخزن الرئيسي الخاص بك.

بالنسبة إلى Encryption type، حدد Encryption at-rest with a customer-managed key.

إشعار

بعد إنشاء مجموعة تشفير قرص بنوع تشفير معين، لا يمكن تغييره. إذا كنت تريد استخدام نوع تشفير مختلف، فيجب عليك إنشاء مجموعة تشفير قرص جديدة.

تأكد من تحديد Azure key vault والمفتاح المحدد.

حدد المخزن الرئيسي والمفتاح الذي أنشأته مسبقا والإصدار.

إذا كنت تريد تمكين التدوير التلقائي للمفاتيح المُدارة بواسطة العميل، فحدد التدوير التلقائي للمفاتيح.

حدد Review + Create ثم Create.

انتقل إلى مجموعة تشفير القرص بمجرد نشرها، وحدد التنبيه المعروض.

سيؤدي ذلك إلى منح أذونات المخزن الرئيسي لمجموعة تشفير القرص.

توزيع جهاز ظاهري

الآن بعد أن قمت بإنشاء وإعداد key vault ومجموعة تشفير القرص، يمكنك نشر جهاز ظاهري باستخدام التشفير.

تشبه عملية توزيع الأجهزة الظاهرية عملية التوزيع القياسية، والاختلافات الوحيدة هي أنك تحتاج إلى توزيع الأجهزة الظاهرية في نفس المنطقة مثل مواردك الأخرى وتختار استخدام مفتاح مُدار بواسطة العميل.