إعداد Windows VHD أو VHDX لتحميله إلى Azure

ينطبق على: ✔️ أجهزة Windows الظاهرية

قبل تحميل جهاز ظاهري Windows (VM) من محلي إلى Azure، يجب إعداد القرص الثابت الظاهري (VHD أو VHDX). يدعم Azure كلًا من الجيل 1 والجيل 2 من الأجهزة الظاهرية الموجودة بتنسيق ملف VHD والتي تحتوي على قرص ثابت الحجم. الحد الأقصى للحجم المسموح به ل OS VHD على الجيل 1 VM هو 2 تيرابايت. يمكنك التحقق من صحة ملف VHD أو VHDX الخاص بك عن طريق الرجوع إلى هذه الوثائق.

يمكنك تحويل ملف VHDX إلى VHD، وتحويل قرص موسع ديناميكيا إلى قرص ثابت الحجم، ولكن لا يمكنك تغيير جيل VM. لمزيد من المعلومات، راجع هل يجب علي إنشاء جيل 1 أو 2 من الأجهزة الظاهرية في Hyper-V؟ودعم الجيل 2 من الأجهزة الظاهرية على Azure.

للحصول على معلومات حول نهج الدعم لأجهزة Azure الظاهرية، راجع دعم برامج خادم Microsoft لأجهزة Azure الظاهرية.

إشعار

تنطبق الإرشادات الواردة في هذه المقالة على:

- الإصدار 64 بت من Windows Server 2008 R2 والإصدارات الأحدث Windows أنظمة تشغيل Server. للحصول على معلومات حول تشغيل نظام تشغيل 32 بت في Azure، راجع دعم أنظمة التشغيل 32 بت في أجهزة Azure الظاهرية.

- إذا تم استخدام أي أداة من أدوات "التعافي من الكوارث" لترحيل حمل العمل، مثل Azure Site Recovery أو Azure Migrate، فلا تزال هذه العملية مطلوبة على نظام التشغيل Guest OS لإعداد الصورة قبل الترحيل.

مدقق ملفات النظام

قم بتشغيل الأداة المساعدة مدقق ملفات نظام Windows قبل تعميم صورة نظام التشغيل

يتم استخدام مدقق ملفات النظام (SFC) للتحقق من ملفات النظام Windows واستبدالها.

هام

استخدم جلسة عمل PowerShell مرتفعة لتشغيل الأمثلة الواردة في هذه المقالة.

تشغيل الأمر SFC:

sfc.exe /scannow

Beginning system scan. This process will take some time.

Beginning verification phase of system scan.

Verification 100% complete.

Windows Resource Protection did not find any integrity violations.

بعد اكتمال فحص SFC، قم بتثبيت تحديثات Windows وأعد تشغيل الكمبيوتر.

تعيين تكوينات Windows لـAzure

إشعار

يقوم النظام الأساسي Azure بتحميل ملف ISO على قرص DVD-ROM عند إنشاء جهاز ظاهري Windows من صورة معممة. لهذا السبب، يجب تمكين DVD-ROM في نظام التشغيل في الصورة المعممة. إذا تم تعطيله، تعليق Windows VM في تجربة خارج الصندوق (OOBE).

إزالة أي مسارات ثابتة دائمة في جدول التوجيه.

- لعرض جدول التوجيه، قم بتشغيل

route.exe print. - تحقق من قسم مسارات الاستمرار. إذا كان هناك مسار ثابت، فاستخدم

route.exe deleteالأمر لإزالته.

- لعرض جدول التوجيه، قم بتشغيل

إزالة وكيل WinHTTP.

netsh.exe winhttp reset proxyإذا كان الجهاز الظاهري بحاجة إلى العمل مع وكيل معين، فأضف استثناء وكيل لعنوان IP الخاص ب Azure (168.63.129.16) حتى يتمكن الجهاز الظاهري من الاتصال ب Azure:

$proxyAddress='<your proxy server>' $proxyBypassList='<your list of bypasses>;168.63.129.16' netsh.exe winhttp set proxy $proxyAddress $proxyBypassListفتح DiskPart:

diskpart.exeقم بتعيين نهج SAN للقرص إلى

Onlineall:DISKPART> san policy=onlineall DISKPART> exitقم بتعيين التوقيت العالمي المنسق (UTC) Windows. أيضا، قم بتعيين نوع بدء تشغيل خدمة وقت Windows w32time إلى تلقائي:

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Control\TimeZoneInformation -Name RealTimeIsUniversal -Value 1 -Type DWord -Force Set-Service -Name w32time -StartupType Automaticاضبط ملف تعريف الطاقة على الأداء العالي:

powercfg.exe /setactive SCHEME_MIN powercfg /setacvalueindex SCHEME_CURRENT SUB_VIDEO VIDEOIDLE 0تأكد من تعيين المتغيرات البيئية TEMP و TMP إلى قيمها الافتراضية:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Environment' -Name TEMP -Value "%SystemRoot%\TEMP" -Type ExpandString -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Environment' -Name TMP -Value "%SystemRoot%\TEMP" -Type ExpandString -Forceبالنسبة للأجهزة الظاهرية ذات أنظمة التشغيل القديمة (Windows Server 2012 R2 أو Windows 8.1 والإصدارات الأحدث)، تأكد من تثبيت أحدث خدمات مكونات تكامل Hyper-V. لمزيد من المعلومات، راجع تحديث مكونات تكامل Hyper-V للجهاز الظاهري Windows.

إشعار

في سيناريو حيث يتم إعداد الأجهزة الظاهرية باستخدام حل الإصلاح بعد الكارثة بين خادم VMware المحلي وAzure، لا يمكن استخدام خدمات مكونات تكامل Hyper-V. إذا كان الأمر كذلك، فيرجى الاتصال بدعم VMware لترحيل الجهاز الظاهري إلى Azure وجعله مقيما في خادم VMware.

تحقق من الخدمات Windows

تأكد من تعيين كل من خدمات Windows التالية إلى القيمة الافتراضية Windows. هذه الخدمات هي الحد الأدنى الذي يجب تكوينه لضمان اتصال الجهاز الظاهري. لتعيين إعدادات بدء التشغيل، قم بتشغيل المثال التالي:

Get-Service -Name BFE, Dhcp, Dnscache, IKEEXT, iphlpsvc, nsi, mpssvc, RemoteRegistry |

Where-Object StartType -ne Automatic |

Set-Service -StartupType Automatic

Get-Service -Name Netlogon, Netman, TermService |

Where-Object StartType -ne Manual |

Set-Service -StartupType Manual

تحديث إعدادات تسجيل سطح المكتب البعيد

تأكد من تكوين الإعدادات التالية بشكل صحيح للوصول عن بعد:

إشعار

إذا تلقيت رسالة خطأ عند التشغيلSet-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name <string> -Value <object>، فيمكنك تجاهلها بأمان. وهذا يعني أن المجال لا يقوم بتعيين هذا التكوين من خلال كائن نهج المجموعة.

تم تمكين بروتوكول سطح المكتب البعيد (RDP):

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server' -Name fDenyTSConnections -Value 0 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name fDenyTSConnections -Value 0 -Type DWord -Forceتم إعداد منفذ RDP بشكل صحيح باستخدام المنفذ الافتراضي 3389:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name PortNumber -Value 3389 -Type DWord -Forceعند نشر جهاز ظاهري، يتم إنشاء القواعد الافتراضية للمنفذ 3389. لتغيير رقم المنفذ، قم بذلك بعد نشر الجهاز الظاهري في Azure.

المستمع يستمع على كل واجهة شبكة:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name LanAdapter -Value 0 -Type DWord -Forceتكوين وضع المصادقة على مستوى الشبكة (NLA) لاتصالات RDP:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name UserAuthentication -Value 1 -Type DWord -Forceتعيين قيمة البقاء على قيد الحياة:

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name KeepAliveEnable -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name KeepAliveInterval -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name KeepAliveTimeout -Value 1 -Type DWord -Forceاضبط خيارات إعادة الاتصال:

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name fDisableAutoReconnect -Value 0 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name fInheritReconnectSame -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name fReconnectSame -Value 0 -Type DWord -Forceالحد من عدد الاتصالات المتزامنة:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name MaxInstanceCount -Value 4294967295 -Type DWord -Forceإزالة أي شهادات موقعة ذاتيًا مرتبطة بمستمع RDP:

if ((Get-Item -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp').Property -contains 'SSLCertificateSHA1Hash') { Remove-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name SSLCertificateSHA1Hash -Force }تضمن هذه التعليمة البرمجية إمكانية الاتصال عند نشر الجهاز الظاهري. يمكنك أيضًا مراجعة هذه الإعدادات بعد نشر الجهاز الظاهري في Azure.

إذا كان الجهاز الظاهري جزءًا من مجال، فتحقق من السياسات التالية للتأكد من عدم إرجاع الإعدادات السابقة.

Goal النهج القيمة تم تمكين RDP تكوين الكمبيوتر\النهج\Windows الإعدادات\القوالب الإدارية\المكونات\خدمات سطح المكتب البعيد\مضيف جلسة عمل سطح المكتب البعيد\الاتصالات السماح للمستخدمين بالاتصال عن بُعد باستخدام سطح المكتب البعيد سياسة مجموعة NLA الإعدادات\قوالب الإدارة\المكونات\خدمات سطح المكتب البعيد\مضيف جلسة عمل سطح المكتب البعيد\الأمان طلب مصادقة المستخدم للوصول عن بعد باستخدام NLA إعدادات البقاء على قيد الحياة تكوين الكمبيوتر\النهج\Windows الإعدادات\القوالب الإدارية\Windows المكونات\خدمات سطح المكتب البعيد\مضيف جلسة عمل سطح المكتب البعيد\الاتصالات تكوين الفاصل الزمني للاتصال بالبقاء على قيد الحياة إعدادات إعادة الاتصال تكوين الكمبيوتر\النهج\Windows الإعدادات\القوالب الإدارية\Windows المكونات\خدمات سطح المكتب البعيد\مضيف جلسة عمل سطح المكتب البعيد\الاتصالات إعادة الاتصال تلقائيًا عدد محدود من إعدادات الاتصال تكوين الكمبيوتر\النهج\Windows الإعدادات\القوالب الإدارية\Windows المكونات\خدمات سطح المكتب البعيد\مضيف جلسة عمل سطح المكتب البعيد\الاتصالات الحد من عدد الاتصالات

تكوين قواعد جدار حماية Windows

قم بتشغيل جدار الحماية Windows على ملفات التعريف الثلاثة (المجال والقياسي والعام):

Set-NetFirewallProfile -Profile Domain, Public, Private -Enabled Trueقم بتشغيل المثال التالي للسماح لـWinRM من خلال ملفات تعريف جدار الحماية الثلاثة (المجال والخاص والعام)، وتمكين خدمة PowerShell عن بعد:

Enable-PSRemoting -Force

إشعار

عند تشغيل هذا الأمر، فإنه يمكن قواعد جدار الحماية المناسبة تلقائيا.

تمكين قواعد جدار الحماية التالية للسماح بحركة مرور RDP:

Get-NetFirewallRule -DisplayGroup 'Remote Desktop' | Set-NetFirewallRule -Enabled Trueقم بتمكين قاعدة مشاركة الملفات والطابعات حتى يتمكن الجهاز الظاهري من الاستجابة لطلبات ping داخل الشبكة الظاهرية:

Set-NetFirewallRule -Name FPS-ICMP4-ERQ-In -Enabled Trueإنشاء قاعدة لشبكة النظام الأساسي Azure:

New-NetFirewallRule -DisplayName AzurePlatform -Direction Inbound -RemoteAddress 168.63.129.16 -Profile Any -Action Allow -EdgeTraversalPolicy Allow New-NetFirewallRule -DisplayName AzurePlatform -Direction Outbound -RemoteAddress 168.63.129.16 -Profile Any -Action Allow

هام

168.63.129.16 هو عنوان IP عام خاص مملوك من قبل Microsoft ل Azure. لمزيدٍ من المعلومات، راجع ما هو عنوان IP 168.63.129.16.

إذا كان الجهاز الظاهري جزءا من مجال، فتحقق من نهج Microsoft Entra التالية للتأكد من عدم إرجاع الإعدادات السابقة.

Goal النهج القيمة تمكين ملفات تعريف جدار حماية Windows تكوين الكمبيوتر\النهج\Windows الإعدادات\القوالب الإدارية\الشبكة\اتصال الشبكة\جدار الحماية\Windows ملف تعريف المجال\جدار الحماية Windows حماية جميع اتصالات الشبكة تمكين RDP تكوين الكمبيوتر\النهج\Windows الإعدادات\القوالب الإدارية\الشبكة\اتصال الشبكة\جدار الحماية\Windows ملف تعريف المجال\جدار الحماية Windows السماح باستثناءات "سطح المكتب البعيد" الواردة تكوين الكمبيوتر\النهج\Windows الإعدادات\القوالب الإدارية\الشبكة\اتصال الشبكة\جدار الحماية\Windows الملف الشخصي\Windows جدار الحماية السماح باستثناءات "سطح المكتب البعيد" الواردة تمكين ICMP-V4 تكوين الكمبيوتر\النهج\Windows الإعدادات\القوالب الإدارية\الشبكة\اتصال الشبكة\جدار الحماية\Windows ملف تعريف المجال\جدار الحماية Windows السماح باستثناءات ICMP تكوين الكمبيوتر\النهج\Windows الإعدادات\القوالب الإدارية\الشبكة\اتصال الشبكة\جدار الحماية\Windows الملف الشخصي\Windows جدار الحماية السماح باستثناءات ICMP

التحقق من الجهاز الظاهري

تأكد من أن الجهاز الظاهري سليم وآمن ويمكن الوصول إليه RDP:

للتأكد من أن القرص سليم ومتناسق، تحقق من القرص عند إعادة تشغيل الجهاز الظاهري التالية:

chkdsk.exe /fتأكد من أن التقرير يعرض قرصًا نظيفًا وصحيًا.

قم بتعيين إعدادات بيانات تكوين التمهيد (BCD).

cmd bcdedit.exe /set "{bootmgr}" integrityservices enable bcdedit.exe /set "{default}" device partition=C: bcdedit.exe /set "{default}" integrityservices enable bcdedit.exe /set "{default}" recoveryenabled Off bcdedit.exe /set "{default}" osdevice partition=C: bcdedit.exe /set "{default}" bootstatuspolicy IgnoreAllFailures #Enable Serial Console Feature bcdedit.exe /set "{bootmgr}" displaybootmenu yes bcdedit.exe /set "{bootmgr}" timeout 5 bcdedit.exe /set "{bootmgr}" bootems yes bcdedit.exe /ems "{current}" ON bcdedit.exe /emssettings EMSPORT:1 EMSBAUDRATE:115200 exitيمكن أن يكون سجل التفريغ مفيدًا في استكشاف مشكلات الأعطال Windows وإصلاحها. تمكين مجموعة سجل التفريغ:

# Set up the guest OS to collect a kernel dump on an OS crash event Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name CrashDumpEnabled -Type DWord -Force -Value 2 Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name DumpFile -Type ExpandString -Force -Value "%SystemRoot%\MEMORY.DMP" Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name NMICrashDump -Type DWord -Force -Value 1 # Set up the guest OS to collect user mode dumps on a service crash event $key = 'HKLM:\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps' if ((Test-Path -Path $key) -eq $false) {(New-Item -Path 'HKLM:\SOFTWARE\Microsoft\Windows\Windows Error Reporting' -Name LocalDumps)} New-ItemProperty -Path $key -Name DumpFolder -Type ExpandString -Force -Value 'C:\CrashDumps' New-ItemProperty -Path $key -Name CrashCount -Type DWord -Force -Value 10 New-ItemProperty -Path $key -Name DumpType -Type DWord -Force -Value 2 Set-Service -Name WerSvc -StartupType Manualتحقق من اتساق مستودع أجهزة إدارة Windows (WMI):

winmgmt.exe /verifyrepositoryفي حالة تلف المستودع، راجع WMI: تلف المستودع أم لا.

تأكد من عدم استخدام أي تطبيقات أخرى غير TermService للمنفذ 3389. يتم استخدام هذا المنفذ لخدمة RDP في Azure. لمعرفة المنافذ المستخدمة على الجهاز الظاهري، قم بتشغيل

netstat.exe -anob:netstat.exe -anobوفيما يلي مثال على ذلك.

netstat.exe -anob | findstr 3389 TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING 4056 TCP [::]:3389 [::]:0 LISTENING 4056 UDP 0.0.0.0:3389 *:* 4056 UDP [::]:3389 *:* 4056 tasklist /svc | findstr 4056 svchost.exe 4056 TermServiceلتحميل VHD Windows وحدة تحكم مجال:

اتبع هذه الخطوات الإضافية لإعداد القرص.

تأكد من أنك تعرف كلمة مرور وضع استعادة خدمات الدليل (DSRM) في حالة اضطرارك إلى بدء تشغيل الجهاز الظاهري في DSRM. لمزيد من المعلومات، راجع تعيين كلمة مرور DSRM.

تأكد من أنك تعرف حساب المسؤول المضمن وكلمة المرور. قد ترغب في إعادة تعيين كلمة مرور المسؤول المحلي الحالية والتأكد من أنه يمكنك استخدام هذا الحساب لتسجيل الدخول إلى Windows من خلال اتصال RDP. يتم التحكم في إذن الوصول هذا بواسطة كائن نهج المجموعة "السماح بتسجيل الدخول من خلال خدمات سطح المكتب البعيد". عرض هذا الكائن في محرر نهج المجموعة المحلي:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

تحقق من نهج Microsoft Entra التالية للتأكد من أنها لا تمنع وصول RDP:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Deny access to this computer from the networkComputer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Deny log on through Remote Desktop Services

تحقق من نهج Microsoft Entra التالي للتأكد من عدم إزالة أي من حسابات الوصول المطلوبة:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Access this computer from the network

يجب أن يسرد النهج المجموعات التالية:

المسؤولون

مشغلي النسخ الاحتياطي

الجميع

المستخدمون

أعد تشغيل الجهاز الظاهري للتأكد من أن Windows لا يزال سليمًا ويمكن الوصول إليه من خلال اتصال RDP. في هذه المرحلة، فكر في إنشاء جهاز ظاهري على خادم Hyper-V المحلي للتأكد من بدء تشغيل الجهاز الظاهري بالكامل. ثم اختبر للتأكد من أنه يمكنك الوصول إلى الجهاز الظاهري من خلال RDP.

قم بإزالة أي فلاتر إضافية لواجهة برنامج تشغيل النقل (TDI). على سبيل المثال، قم بإزالة البرامج التي تحلل حزم TCP أو جدران الحماية الإضافية.

قم بإلغاء تثبيت أي برنامج أو برنامج تشغيل آخر تابع لجهة خارجية مرتبط بالمكونات الفعلية أو أي تقنية محاكاة افتراضية أخرى.

تثبيت تحديثات Windows

إشعار

لتجنب إعادة التشغيل غير المقصودة أثناء توفير الجهاز الظاهري، نوصي بإكمال جميع عمليات تثبيت التحديث Windows والتأكد من عدم وجود إعادة تشغيل معلقة. تتمثل إحدى طرق القيام بذلك في تثبيت جميع تحديثات Windows وإعادة تشغيل الجهاز الظاهري قبل إجراء الترحيل إلى Azure.

إذا كنت بحاجة أيضًا إلى إجراء تعميم لنظام التشغيل (sysprep)، فيجب عليك تحديث Windows وإعادة تشغيل الجهاز الظاهري قبل تشغيل الأمر Sysprep.

من الناحية المثالية، يجب عليك الحفاظ على تحديث الجهاز إلى مستوى التصحيح، إذا لم يكن ذلك ممكنًا، فتأكد من تثبيت التحديثات التالية. للحصول على آخر التحديثات، راجع صفحات محفوظات التحديث Windows: Windows 10، و Windows Server 2019و Windows 8.1 و Windows Server 2012 R2 و Windows 7 SP1، وWindows Server 2008 R2 SP1.

| المكون | ثنائي | Windows 7 SP1, Windows Server 2008 R2 SP1 | Windows 8, Windows Server 2012 | Windows 8.1, Windows Server 2012 R2 | Windows 10 v1607, Windows Server 2016 v1607 | Windows 10 v1703 | Windows 10 v1709, Windows Server 2016 v1709 | Windows 10 v1803, Windows Server 2016 v1803 |

|---|---|---|---|---|---|---|---|---|

| التخزين | disk.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17638 / 6.2.9200.21757 - KB3137061 | 6.3.9600.18203 - KB3137061 | - | - | - | - |

| storport.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17188 / 6.2.9200.21306 - KB3018489 | 6.3.9600.18573 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.332 | - | - | |

| ntfs.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17623 / 6.2.9200.21743 - KB3121255 | 6.3.9600.18654 - KB4022726 | 10.0.14393.1198 - KB4022715 | 10.0.15063.447 | - | - | |

| Iologmsg.dll | 6.1.7601.23403 - KB3125574 | 6.2.9200.16384 - KB2995387 | - | - | - | - | - | |

| Classpnp.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17061 / 6.2.9200.21180 - KB2995387 | 6.3.9600.18334 - KB3172614 | 10.0.14393.953 - KB4022715 | - | - | - | |

| Volsnap.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17047 / 6.2.9200.21165 - KB2975331 | 6.3.9600.18265 - KB3145384 | - | 10.0.15063.0 | - | - | |

| partmgr.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.16681 - KB2877114 | 6.3.9600.17401 - KB3000850 | 10.0.14393.953 - KB4022715 | 10.0.15063.0 | - | - | |

| volmgr.sys | 10.0.15063.0 | - | - | |||||

| Volmgrx.sys | 6.1.7601.23403 - KB3125574 | - | - | - | 10.0.15063.0 | - | - | |

| Msiscsi.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.21006 - KB2955163 | 6.3.9600.18624 - KB4022726 | 10.0.14393.1066 - KB4022715 | 10.0.15063.447 | - | - | |

| Msdsm.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.21474 - KB3046101 | 6.3.9600.18592 - KB4022726 | - | - | - | - | |

| Mpio.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.21190 - KB3046101 | 6.3.9600.18616 - KB4022726 | 10.0.14393.1198 - KB4022715 | - | - | - | |

| vmstorfl.sys | 6.3.9600.18907 - KB4072650 | 6.3.9600.18080 - KB3063109 | 6.3.9600.18907 - KB4072650 | 10.0.14393.2007 - KB4345418 | 10.0.15063.850 - KB4345419 | 10.0.16299.371 - KB4345420 | - | |

| Fveapi.dll | 6.1.7601.23311 - KB3125574 | 6.2.9200.20930 - KB2930244 | 6.3.9600.18294 - KB3172614 | 10.0.14393.576 - KB4022715 | - | - | - | |

| Fveapibase.dll | 6.1.7601.23403 - KB3125574 | 6.2.9200.20930 - KB2930244 | 6.3.9600.17415 - KB3172614 | 10.0.14393.206 - KB4022715 | - | - | - | |

| الشبكة | netvsc.sys | - | - | - | 10.0.14393.1198 - KB4022715 | 10.0.15063.250 - KB4020001 | - | - |

| mrxsmb10.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.22108 - KB4022724 | 6.3.9600.18603 - KB4022726 | 10.0.14393.479 - KB4022715 | 10.0.15063.483 | - | - | |

| mrxsmb20.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.21548 - KB4022724 | 6.3.9600.18586 - KB4022726 | 10.0.14393.953 - KB4022715 | 10.0.15063.483 | - | - | |

| mrxsmb.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.22074 - KB4022724 | 6.3.9600.18586 - KB4022726 | 10.0.14393.953 - KB4022715 | 10.0.15063.0 | - | - | |

| tcpip.sys | 6.1.7601.23761 - KB4022722 | 6.2.9200.22070 - KB4022724 | 6.3.9600.18478 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.447 | - | - | |

| http.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17285 - KB3042553 | 6.3.9600.18574 - KB4022726 | 10.0.14393.251 - KB4022715 | 10.0.15063.483 | - | - | |

| vmswitch.sys | 6.1.7601.23727 - KB4022719 | 6.2.9200.22117 - KB4022724 | 6.3.9600.18654 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.138 | - | - | |

| الأساسي | ntoskrnl.exe | 6.1.7601.23807 - KB4022719 | 6.2.9200.22170 - KB4022718 | 6.3.9600.18696 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.483 | - | - |

| خدمات سطح المكتب البعيد | rdpcorets.dll | 6.2.9200.21506 - KB4022719 | 6.2.9200.22104 - KB4022724 | 6.3.9600.18619 - KB4022726 | 10.0.14393.1198 - KB4022715 | 10.0.15063.0 | - | - |

| termsrv.dll | 6.1.7601.23403 - KB3125574 | 6.2.9200.17048 - KB2973501 | 6.3.9600.17415 - KB3000850 | 10.0.14393.0 - KB4022715 | 10.0.15063.0 | - | - | |

| termdd.sys | 6.1.7601.23403 - KB3125574 | - | - | - | - | - | - | |

| win32k.sys | 6.1.7601.23807 - KB4022719 | 6.2.9200.22168 - KB4022718 | 6.3.9600.18698 - KB4022726 | 10.0.14393.594 - KB4022715 | - | - | - | |

| rdpdd.dll | 6.1.7601.23403 - KB3125574 | - | - | - | - | - | - | |

| rdpwd.sys | 6.1.7601.23403 - KB3125574 | - | - | - | - | - | - | |

| الأمان | MS17-010 | KB4012212 | KB4012213 | KB4012213 | KB4012606 | KB4012606 | - | - |

| KB4012216 | KB4013198 | KB4013198 | - | - | ||||

| KB4012215 | KB4012214 | KB4012216 | KB4013429 | KB4013429 | - | - | ||

| KB4012217 | KB4013429 | KB4013429 | - | - | ||||

| CVE-2018-0886 | KB4103718 | KB4103730 | KB4103725 | KB4103723 | KB4103731 | KB4103727 | KB4103721 | |

| KB4103712 | KB4103726 | KB4103715 |

إشعار

لتجنب إعادة التشغيل عن طريق الخطأ أثناء توفير الأجهزة الظاهرية، نوصي بالتأكد من الانتهاء من جميع عمليات تثبيت Windows Update وعدم وجود تحديثات معلقة. إحدى الطرق للقيام بذلك هي تثبيت جميع تحديثات Windows الممكنة وإعادة التشغيل مرة واحدة قبل تشغيل sysprep.exe الأمر.

تحديد وقت استخدام Sysprep

أداة إعداد النظام (sysprep.exe) هي عملية يمكنك تشغيلها لإعادة تعيين تثبيت Windows.

يوفر Sysprep تجربة "خارج الصندوق" عن طريق إزالة جميع البيانات الشخصية وإعادة تعيين العديد من المكونات.

عادة ما يتم تشغيله sysprep.exe لإنشاء قالب يمكنك من خلاله نشر العديد من الأجهزة الظاهرية الأخرى التي تحتوي على تكوين معين. يسمى القالب صورة معممة.

لإنشاء جهاز ظاهري واحد فقط من قرص واحد، لا يلزم استخدام Sysprep. بدلًا من ذلك، يمكنك إنشاء الجهاز الظاهري من صورة متخصصة. للحصول على معلومات حول كيفية إنشاء جهاز ظاهري من قرص متخصص، راجع:

لإنشاء صورة معممة، تحتاج إلى تشغيل Sysprep. لمزيد من المعلومات، راجع كيفية استخدام Sysprep: مقدمة.

لا يدعم كل دور أو تطبيق مثبت على كمبيوتر يستند إلى Windows الصور المعممة. قبل استخدام هذا الإجراء، تأكد من أن Sysprep يدعم دور الكمبيوتر. لمزيد من المعلومات، راجع دعم Sysprep لأدوار الخادم.

على وجه الخصوص، يتطلب Sysprep فك تشفير محركات الأقراص بالكامل قبل التنفيذ. إذا قمت بتمكين التشفير على الجهاز الظاهري، فقم بتعطيله قبل تشغيل Sysprep.

تعميم VHD

إشعار

إذا كنت تقوم بإنشاء صورة معممة من جهاز ظاهري Azure موجود، فإننا نوصي بإزالة ملحقات الجهاز الظاهري قبل تشغيل sysprep.

إشعار

بعد التشغيل sysprep.exe في الخطوات التالية، قم بإيقاف تشغيل الجهاز الظاهري. لا تقم بإعادة تشغيله حتى تقوم بإنشاء صورة منه في Azure.

سجّل الدخول إلى الجهاز الظاهري لنظام Windows.

تشغيل جلسة عمل PowerShell كمسؤول.

حذف دليل النمر (C:\Windows\Panther).

تغيير الدليل إلى

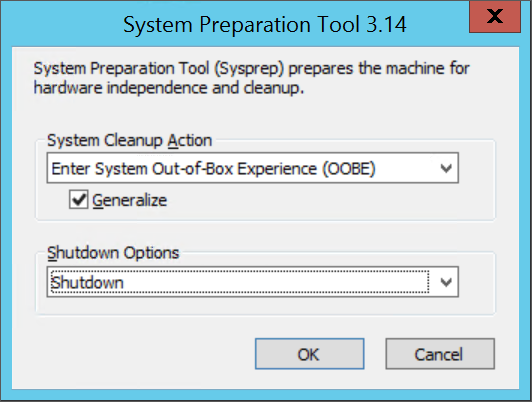

%windir%\system32\sysprep. ثم شغّلsysprep.exe.في مربع الحوار أداة إعداد النظام، حدد إدخال تجربة النظام خارج الصندوق (OOBE)، وتأكد من تحديد خانة الاختيار تعميم.

في خيارات إيقاف التشغيل، حدد إيقاف التشغيل.

حدد موافق.

عند انتهاء Sysprep، قم بإيقاف تشغيل الجهاز الظاهري. لا تستخدم إعادة التشغيل لإيقاف تشغيل الجهاز الظاهري.

الآن VHD جاهز للتحميل. لمزيد من المعلومات حول كيفية إنشاء جهاز ظاهري من قرص معمم، راجع Upload VHD معمم واستخدامه لإنشاء جهاز ظاهري جديد في Azure.

إشعار

ملف unattend.xml مخصص غير مدعوم. على الرغم من أننا ندعم الخاصية additionalUnattendContent، إلا أن ذلك يوفر دعمًا محدودًا فقط لإضافة خيارات إعداد microsoft-windows-shell-setup إلى ملف unattend.xml الذي يستخدمه عامل توفير Azure. يمكنك استخدام، على سبيل المثال، additionalUnattendContent لإضافة FirstLogonCommands وLogonCommands. لمزيد من المعلومات، راجع مثال additionalUnattendContent FirstLogonCommands.

تحويل قرص ظاهري إلى VHD حجم ثابت

إشعار

إذا كنت ستستخدم Azure PowerShell لتحميل القرص إلى Azure وتم تمكين Hyper-V، فستكون هذه الخطوة اختيارية. سيقوم Add-AzVHD بأدائها نيابة عنك.

استخدم إحدى الطرق الواردة في هذا القسم لتحويل القرص الظاهري وتغيير حجمه إلى التنسيق المطلوب لـAzure:

قم بعمل نسخة احتياطية من الجهاز الظاهري قبل تشغيل عملية تحويل القرص الظاهري أو تغيير حجمه.

تأكد من أن Windows VHD يعمل بشكل صحيح على الخادم المحلي. حِل أي أخطاء داخل الجهاز الظاهري نفسه قبل محاولة تحويله أو تحميله إلى Azure.

تحويل القرص الظاهري إلى نوع ثابت.

تغيير حجم القرص الظاهري لتلبية متطلبات Azure:

يجب أن يكون للأقراص في Azure حجم ظاهري محاذاة إلى 1 MiB. إذا كان VHD الخاص بك جزءا صغيرا من 1 MiB، فستحتاج إلى تغيير حجم القرص إلى مضاعف 1 MiB. تتسبب الأقراص التي هي أجزاء من MiB في حدوث أخطاء عند إنشاء صور من VHD الذي تم تحميله. للتحقق من الحجم، يمكنك استخدام cmdlet PowerShell Get-VHD لإظهار "الحجم"، والذي يجب أن يكون مضاعفا ل 1 MiB في Azure، و "FileSize"، والذي سيكون مساويا ل "الحجم" بالإضافة إلى 512 بايت لتذييل VHD.

$vhd = Get-VHD -Path C:\test\MyNewVM.vhd $vhd.Size % 1MB 0 $vhd.FileSize - $vhd.Size 512الحد الأقصى للحجم المسموح به ل OS VHD مع الجيل 1 VM هو 2048 جيجابايت (2 TiB)،

الحد الأقصى لحجم قرص البيانات هو 32,767 GiB (32 TiB).

إشعار

- إذا كنت تقوم بإعداد قرص نظام تشغيل Windows بعد التحويل إلى قرص ثابت وتغيير حجمه إذا لزم الأمر، فقم بإنشاء جهاز ظاهري يستخدم القرص. ابدأ وقم بتسجيل الدخول إلى الجهاز الظاهري وتابع الأقسام الموجودة في هذه المقالة لإنهاء إعداده للتحميل.

- إذا كنت تقوم بإعداد قرص بيانات، فيمكنك التوقف عن هذا القسم والمتابعة إلى تحميل القرص.

استخدام إدارة Hyper-V لتحويل القرص

- افتح Hyper-V Manager وحدد الكمبيوتر المحلي على اليمين. في القائمة أعلى قائمة الكمبيوتر، حدد إجراء>تحرير القرص.

- في الصفحة تحديد موقع القرص الثابت الظاهري، حدد القرص الظاهري.

- في الصفحة اختيار إجراء، حدد تحويل>التالي.

- للتحويل من VHDX، حدد VHD>التالي.

- للتحويل من قرص موسع ديناميكيا، حدد حجم ثابت>التالي.

- حدد موقع مسار لحفظ ملف VHD الجديد وحدده.

- حدد إنهاء.

استخدام PowerShell لتحويل القرص

يمكنك تحويل قرص ظاهري باستخدام cmdlet تحويل VHD في PowerShell. إذا كنت بحاجة إلى معلومات حول تثبيت cmdlet هذا، فراجع تثبيت دور Hyper-V.

إشعار

إذا كنت ستستخدم Azure PowerShell لتحميل القرص إلى Azure وتم تمكين Hyper-V، فستكون هذه الخطوة اختيارية. سيقوم Add-AzVHD بأدائها نيابة عنك.

يقوم المثال التالي بتحويل القرص من VHDX إلى VHD. كما أنه يحول القرص من قرص موسع ديناميكيًا إلى قرص ثابت الحجم.

Convert-VHD -Path C:\test\MyVM.vhdx -DestinationPath C:\test\MyNewVM.vhd -VHDType Fixed

في هذا المثال، استبدل قيمة المسار بالمسار إلى القرص الثابت الظاهري الذي تريد تحويله. استبدل قيمة DestinationPath بالمسار الجديد واسم القرص المحول.

استخدام إدارة Hyper-V لتغيير حجم القرص

إشعار

إذا كنت ستستخدم Azure PowerShell لتحميل القرص إلى Azure وتم تمكين Hyper-V، فستكون هذه الخطوة اختيارية. سيقوم Add-AzVHD بأدائها نيابة عنك.

- افتح Hyper-V Manager وحدد الكمبيوتر المحلي على اليمين. في القائمة أعلى قائمة الكمبيوتر، حدد إجراء>تحرير القرص.

- في الصفحة تحديد موقع القرص الثابت الظاهري، حدد القرص الظاهري.

- في الصفحة اختيار إجراء، حدد توسيع>التالي.

- في الصفحة تحديد موقع القرص الثابت الظاهري، أدخل الحجم الجديد بالجيجابايت >التالي.

- حدد إنهاء.

استخدام PowerShell لتغيير حجم القرص

إشعار

إذا كنت ستستخدم Azure PowerShell لتحميل القرص إلى Azure وتم تمكين Hyper-V، فستكون هذه الخطوة اختيارية. سيقوم Add-AzVHD بأدائها نيابة عنك.

يمكنك تغيير حجم قرص ظاهري باستخدام cmdlet Resize-VHD في PowerShell. إذا كنت بحاجة إلى معلومات حول تثبيت cmdlet هذا، فراجع تثبيت دور Hyper-V.

يقوم المثال التالي بتغيير حجم القرص من 100.5 ميجابت إلى 101 ميجابت لتلبية متطلبات محاذاة Azure.

Resize-VHD -Path C:\test\MyNewVM.vhd -SizeBytes 105906176

في هذا المثال، استبدل قيمة المسار بالمسار إلى القرص الثابت الظاهري الذي تريد تغيير حجمه. استبدل قيمة SizeBytes بالحجم الجديد بالبايت للقرص.

التحويل من تنسيق قرص VMware VMDK

إذا كان لديك صورة VM Windows بتنسيق ملف VMDK، فيمكنك استخدام Azure Migrate لتحويل VMDK وتحميله إلى Azure.

أكمل التكوينات الموصى بها

لا تؤثر الإعدادات التالية على تحميل VHD. ومع ذلك، نوصي بشدة بتكوينها.

قم بتثبيت عامل الجهاز الظاهري Azure. ثم يمكنك تمكين ملحقات VM. تنفذ ملحقات الأجهزة الظاهرية معظم الوظائف الهامة التي قد ترغب في استخدامها مع الأجهزة الظاهرية. ستحتاج إلى الإضافات، على سبيل المثال، لإعادة تعيين كلمات المرور أو تكوين RDP. لمزيد من المعلومات، راجع نظرة عامة على عامل الجهاز الظاهري Azure.

بعد إنشاء الجهاز الظاهري في Azure، نوصي بوضع ملف الصفحة على وحدة تخزين محرك الأقراص الزمني لتحسين الأداء. يمكنك إعداد موضع الملف على النحو التالي:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management' -Name PagingFiles -Value 'D:\pagefile.sys' -Type MultiString -Forceإذا تم إرفاق قرص بيانات بالجهاز الظاهري، فإن حرف وحدة تخزين محرك الأقراص الزمني عادة ما يكون D. قد يختلف هذا التعيين، اعتمادًا على إعداداتك وعدد محركات الأقراص المتاحة.

- نوصي بتعطيل حاصرات البرامج النصية التي قد يوفرها برنامج مكافحة الفيروسات. قد تتداخل وتمنع البرامج النصية Windows عامل إدارة الحسابات التي تم تنفيذها عند نشر جهاز ظاهري جديد من صورتك.

تلميح

اختياري استخدم DISM لتحسين صورتك وتقليل وقت التمهيد الأول للجهاز الظاهري.

لتحسين صورتك، قم بتركيب VHD الخاص بك عن طريق النقر المزدوج فوقه في مستكشف Windows، ثم قم بتشغيل DISM باستخدام المعلمة/optimize-image.

DISM /image:D:\ /optimize-image /boot

حيث D: هو مسار VHD المثبت.

يجب أن يكون التشغيل DISM /optimize-image هو آخر تعديل تجريه على VHD الخاص بك. إذا قمت بإجراء أي تغييرات على VHD قبل النشر، فسيتعين عليك التشغيل DISM /optimize-image مرة أخرى.