إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

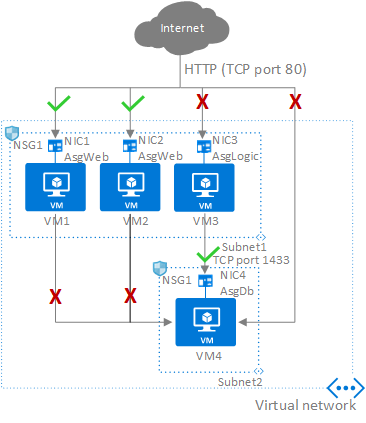

تمكنك مجموعات أمان التطبيقات في Azure Virtual Network من تكوين أمان الشبكة كامتداد طبيعي لبنية التطبيق، مما يسمح لك بتجميع الأجهزة الظاهرية وتحديد نهج أمان الشبكة استنادا إلى تلك المجموعات. يمكنك إعادة استخدام نهج الأمان الخاص بك على نطاق واسع دون الصيانة اليدوية لعناوين IP الصريحة. يُعالج النظام الأساسي تعقيد عناوين IP الصريحة ومجموعات القواعد المتعددة، ما يسمح لك بالتركيز على منطق تسلسل عملك. لفهم مجموعات أمان التطبيقات بشكلٍ أفضل، ضع في اعتبارك المثال التالي:

في الصورة السابقة، NIC1 وNIC2 هم أعضاء في مجموعة أمان التطبيق AsgWeb. NIC3 هو عضو في مجموعة أمان التطبيقات AsgLogic. NIC4 هو عضو في مجموعة أمان التطبيقات AsgDb. على الرغم من أن كل واجهة شبكة (NIC) في هذا المثال عضو في مجموعة أمان تطبيق واحدة فقط، يمكن أن تكون واجهة الشبكة عضوا في مجموعات أمان تطبيقات متعددة، حتى حدود Azure. لا يوجد لدى أي من واجهات الشبكة مجموعة أمان شبكة مقترنة. NSG1 مقترنة بكل شبكة من الشبكات الفرعية ويحتوي على القواعد التالية:

Allow-HTTP-Inbound-Internet

هذه القاعدة ضرورية للسماح بنسبة استخدام الشبكة من الإنترنت إلى خوادم الويب. نظرا لأن نسبة استخدام الشبكة الواردة من الإنترنت مرفوضة بواسطة قاعدة الأمان الافتراضية DenyAllInbound ، فلا يلزم وجود قاعدة إضافية لمجموعات أمان تطبيق AsgLogic أو AsgDb .

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 100 | Internet | * | AsgWeb | 80 | TCP | Allow |

Deny-Database-All

نظرا لأن قاعدة الأمان الافتراضية AllowVNetInBound تسمح بكافة الاتصالات بين الموارد في نفس الشبكة الظاهرية، فأنت بحاجة إلى هذه القاعدة لرفض نسبة استخدام الشبكة من جميع الموارد.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgDb | 1433 | Any | Deny |

Allow-Database-BusinessLogic

تسمح هذه القاعدة بحركة المرور من مجموعة أمان تطبيق AsgLogic إلى مجموعة أمان تطبيق AsgDb. الأولوية لهذه القاعدة أعلى من أولوية قاعدة Deny-Database-All. ونتيجة لذلك، تتم معالجة هذه القاعدة قبل قاعدة Deny-Database-All، بحيث يسمح بنسبة استخدام الشبكة من مجموعة أمان تطبيق AsgLogic بينما يتم حظر جميع نسب استخدام الشبكة الأخرى.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | TCP | Allow |

تطبق واجهات الشبكة الأعضاء في مجموعة أمان التطبيقات قواعد مجموعة أمان الشبكة التي تحددها كمصدر أو وجهة. لا تؤثر قواعد مجموعة أمان الشبكة على واجهات الشبكة الأخرى. إذا لم تكن واجهة الشبكة عضوا في مجموعة أمان التطبيقات، فلا تنطبق القاعدة على واجهة الشبكة، على الرغم من أن مجموعة أمان الشبكة مقترنة بالشبكة الفرعية.

Constraints

مجموعات أمان التطبيقات لها القيود التالية:

هناك حدود لعدد مجموعات أمان التطبيقات التي يمكن أن يكون لديك في اشتراك، وحدود أخرى تتعلق بمجموعات أمان التطبيقات. للحصول على التفاصيل، راجع حدود Azure.

يجب أن توجد جميع واجهات الشبكة المعينة لمجموعة أمان التطبيقات في نفس الشبكة الظاهرية التي توجد فيها واجهة الشبكة الأولى المعينة لمجموعة أمان التطبيق. على سبيل المثال، إذا كانت واجهة الشبكة الأولى المعينة إلى مجموعة أمان التطبيقات المسمَّى AsgWeb موجودة في شبكة الاتصال الظاهرية المسماة VNet1، يجب أن توجد جميع واجهات الشبكة اللاحقة المعينة إلى ASGWeb في VNet1. لا يمكنك إضافة واجهات شبكة اتصال من شبكات ظاهرية مختلفة إلى نفس مجموعة أمان التطبيق.

إذا قمت بتحديد مجموعة أمان تطبيق كمصدر ووجهة في قاعدة مجموعة أمان الشبكة، يجب أن توجد واجهات الشبكة في كلتا مجموعتي أمان التطبيق في نفس الشبكة الظاهرية.

- على سبيل المثال، يحتوي AsgLogic على واجهات شبكة اتصال من VNet1 ويحتوي AsgDb على واجهات شبكة اتصال من VNet2. في هذه الحالة، سيكون من المستحيل تعيين AsgLogic كمصدر وAsgDb كوجهة في نفس قاعدة مجموعة أمان الشبكة. يجب أن توجد جميع واجهات الشبكة لكل من مجموعات أمان التطبيق المصدر والوجهة في نفس الشبكة الظاهرية.

Tip

لتقليل عدد قواعد الأمان التي تحتاجها، خطط لمجموعات أمان التطبيق المطلوبة. إنشاء قواعد باستخدام علامات الخدمة أو مجموعات أمان التطبيقات، بدلا من عناوين IP الفردية أو نطاقات عناوين IP، عندما يكون ذلك ممكنا.

Next steps

- تعرّف على كيفية إنشاء مجموعة أمان شبكة.