مورد بوابة Azure NAT

توضح هذه المقالة المكونات الرئيسية لمورد بوابة NAT التي تمكنه من توفير اتصال صادر آمن للغاية وقابل للتطوير ومرونة. يمكن تكوين بعض هذه المكونات في اشتراكك من خلال مدخل Azure أو Azure CLI أو Azure PowerShell أو قوالب Resource Manager أو البدائل المناسبة.

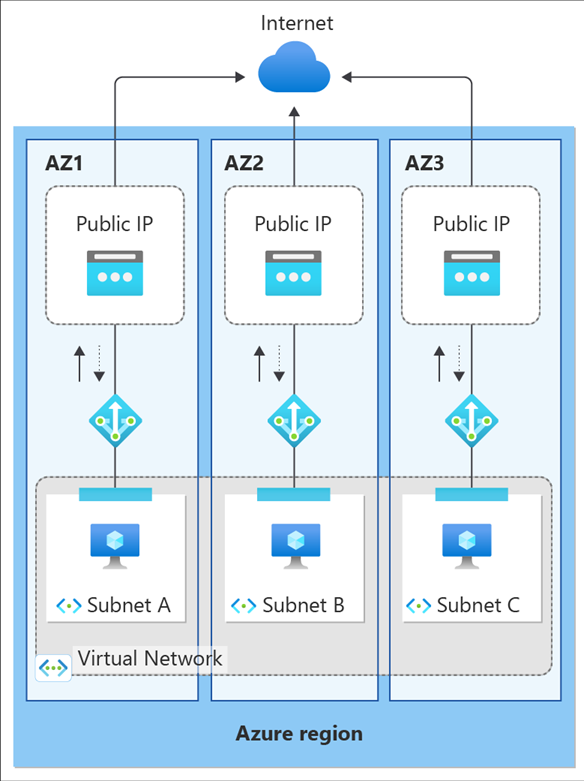

بنية بوابة NAT

تستخدم بوابة NAT الشبكات المعرفة بالبرامج للعمل كخدمة موزعة ومدارة بالكامل. نظرا لأن بوابة NAT تحتوي على مجالات خطأ متعددة، فإنها قادرة على تحمل حالات فشل متعددة دون أي تأثير على الخدمة.

توفر بوابة NAT ترجمة عنوان الشبكة المصدر (SNAT) للمثيلات الخاصة داخل الشبكات الفرعية لشبكة Azure الظاهرية. عند تكوينها على شبكة فرعية، فإن عناوين IP الخاصة داخل الشبكات الفرعية SNAT الخاصة بك إلى عناوين IP العامة الثابتة لبوابة NAT للاتصال الصادر بالإنترنت. توفر بوابة NAT أيضا ترجمة عنوان الشبكة الوجهة (DNAT) لحزم الاستجابة إلى اتصال صادر تم إنشاؤه فقط.

الشكل: بوابة NAT للصادرة إلى الإنترنت

عند إرفاق بوابة NAT بشبكة فرعية داخل شبكة ظاهرية، تفترض بوابة NAT نوع الوثبة التالي الافتراضي للشبكة الفرعية لجميع نسبة استخدام الشبكة الصادرة الموجهة إلى الإنترنت. لا يلزم تكوينات توجيه إضافية. لا توفر بوابة NAT اتصالات واردة غير مرغوب فيها من الإنترنت. يتم تنفيذ DNAT فقط للحزم التي تصل كاستجابة لحزمة صادرة.

الشبكات الفرعية

يمكن إرفاق بوابة NAT بشبكات فرعية متعددة داخل شبكة ظاهرية لتوفير اتصال صادر بالإنترنت. عند إرفاق بوابة NAT بشبكة فرعية، فإنها تفترض المسار الافتراضي إلى الإنترنت. ستكون بوابة NAT بعد ذلك نوع الوثب التالي لجميع حركة المرور الصادرة الموجهة إلى الإنترنت.

لا يمكن استخدام تكوينات الشبكة الفرعية التالية مع بوابة NAT:

عند إرفاق بوابة NAT بشبكة فرعية، فإنها تفترض المسار الافتراضي إلى الإنترنت. يمكن أن تكون بوابة NAT واحدة فقط بمثابة المسار الافتراضي إلى الإنترنت لشبكة فرعية.

لا يمكن إرفاق بوابة NAT بالشبكات الفرعية من شبكات ظاهرية مختلفة.

لا يمكن استخدام بوابة NAT مع شبكة فرعية للبوابة. الشبكة الفرعية للبوابة هي شبكة فرعية معينة لبوابة VPN لإرسال نسبة استخدام الشبكة المشفرة بين شبكة Azure الظاهرية والموقع المحلي. لمزيد من المعلومات حول الشبكة الفرعية للبوابة، راجع الشبكة الفرعية للبوابة.

عناوين IP العامة الثابتة

يمكن إقران بوابة NAT بعناوين IP العامة الثابتة أو بادئات IP العامة لتوفير الاتصال الصادر. تدعم بوابة NAT عناوين IPv4. يمكن لبوابة NAT استخدام عناوين IP العامة أو البادئات في أي تركيبة تصل إلى إجمالي 16 عنوان IP. إذا قمت بتعيين بادئة IP عامة، يتم استخدام بادئة IP العامة بالكامل. يمكنك استخدام بادئة IP العامة مباشرة أو توزيع عناوين IP العامة للبادئة عبر موارد بوابة NAT المتعددة. تجهز بوابة NAT جميع نسب استخدام الشبكة إلى نطاق عناوين IP للبادئة.

لا يمكن استخدام بوابة NAT مع عناوين IP العامة أو البادئات IPv6.

لا يمكن استخدام بوابة NAT مع عناوين IP العامة الأساسية ل SKU.

منافذ SNAT

يتم توفير مخزون منفذ SNAT بواسطة عناوين IP العامة أو بادئات IP العامة أو كليهما المرفق ببوابة NAT. يتم توفير مخزون منفذ SNAT عند الطلب لجميع المثيلات داخل شبكة فرعية متصلة ببوابة NAT. لا يلزم أي تخصيص مسبق لمنافذ SNAT لكل مثيل.

لمزيد من المعلومات حول منافذ SNAT وبوابة Azure NAT، راجع ترجمة عنوان الشبكة المصدر (SNAT) باستخدام بوابة Azure NAT.

عند إرفاق شبكات فرعية متعددة داخل شبكة ظاهرية بنفس مورد بوابة NAT، تتم مشاركة مخزون منفذ SNAT الذي توفره بوابة NAT عبر جميع الشبكات الفرعية.

تعمل منافذ SNAT كمعرفات فريدة لتمييز تدفقات الاتصال المختلفة عن بعضها البعض. يمكن استخدام نفس منفذ SNAT للاتصال بنقاط نهاية وجهة مختلفة في نفس الوقت.

تستخدم منافذ SNAT المختلفة لإجراء اتصالات بنفس نقطة نهاية الوجهة من أجل تمييز تدفقات الاتصال المختلفة عن بعضها البعض. يتم وضع منافذ SNAT التي يتم إعادة استخدامها للاتصال بنفس الوجهة على مؤقت إعادة الاستخدام لتهدئة قبل أن يمكن إعادة استخدامها.

الشكل: تخصيص منفذ SNAT

يمكن لبوابة ترجمة عناوين شبكة واحدة توسيع نطاق ما يصل إلى 16 عنوان IP. يوفر كل عنوان IP عام لبوابة ترجمة عناوين الشبكة 64,512 منفذ SNAT لإجراء اتصالات صادرة. يمكن لبوابة NAT توسيع نطاقها إلى أكثر من 1 مليون منفذ SNAT. TCP وUDP هما مخزونان منفصلان لمنفذ SNAT ولا يرتبطان ببوابة NAT.

مجموعات التوافر

يمكن إنشاء بوابة NAT في منطقة توفر معينة أو وضعها في أي منطقة. عند وضع بوابة NAT في أي منطقة، يحدد Azure منطقة لبوابة NAT للإقامة فيها.

يمكن استخدام عناوين IP العامة المكررة للمنطقة مع موارد بوابة NAT للمنطقة أو بدونها.

التوصية هي تكوين بوابة NAT إلى مناطق التوفر الفردية. بالإضافة إلى ذلك، يجب إرفاقه بالشبكات الفرعية مع مثيلات خاصة من نفس المنطقة. لمزيد من المعلومات حول مناطق التوفر وبوابة Azure NAT، راجع اعتبارات تصميم مناطق التوفر.

بعد نشر بوابة NAT، لا يمكن تغيير تحديد المنطقة.

البروتوكولات

تتفاعل بوابة NAT مع عناوين نقل IP وIP لتدفقات UDP وTCP. بوابة NAT غير محددة لتحميلات طبقة التطبيق. بروتوكولات IP الأخرى ليست مدعومة.

إعادة تعيين TCP

يتم إرسال حزمة إعادة تعيين TCP عندما تكتشف بوابة NAT نسبة استخدام الشبكة على تدفق اتصال غير موجود. تشير حزمة إعادة تعيين TCP إلى نقطة النهاية المتلقية إلى أن إصدار تدفق الاتصال قد حدث وأن أي اتصال مستقبلي على نفس اتصال TCP هذا سيفشل. إعادة تعيين TCP أحادي الاتجاه لبوابة NAT.

قد لا يكون تدفق الاتصال موجودا إذا:

تم الوصول إلى مهلة الخمول بعد فترة من عدم النشاط في تدفق الاتصال ويتم إسقاط الاتصال بصمت.

أرسل المرسل، إما من جانب شبكة Azure أو من جانب الإنترنت العام، حركة المرور بعد انقطاع الاتصال.

يتم إرسال حزمة إعادة تعيين TCP فقط عند الكشف عن نسبة استخدام الشبكة على تدفق الاتصال الذي تم إسقاطه. تعني هذه العملية أنه قد لا يتم إرسال حزمة إعادة تعيين TCP على الفور بعد انخفاض تدفق الاتصال.

يرسل النظام حزمة إعادة تعيين TCP استجابة للكشف عن نسبة استخدام الشبكة على تدفق اتصال غير موجود، بغض النظر عما إذا كانت نسبة استخدام الشبكة تنشأ من جانب شبكة Azure أو من جانب الإنترنت العام.

مهلة خمول TCP

توفر بوابة NAT نطاق مهلة الخمول القابل للتكوين من 4 دقائق إلى 120 دقيقة لبروتوكولات TCP. بروتوكولات UDP لها مهلة الخمول غير قابلة للتكوين لمدة 4 دقائق.

عندما يكون الاتصال معطلا، تحتفظ بوابة NAT بمنفذ SNAT حتى تنتهي مهلة الخة. نظرا لأن مهلات الخمول الطويلة يمكن أن تزيد دون داع من احتمال استنفاد منفذ SNAT، فلا يوصى بزيادة مدة مهلة الخمول TCP إلى أطول من الوقت الافتراضي وهو 4 دقائق. لا يؤثر مؤقت الخمول على التدفق الذي لا ينقطع أبدا.

يمكن استخدام حافظات TCP لتوفير نمط من إنعاش الاتصالات الخاملة لمدة طويلة واكتشاف حيوية نقطة النهاية. لمزيد من المعلومات، راجع هذه أمثلة .NET . تظهر حافظات TCP على شكل وحدات ACK مكررة إلى نقاط النهاية، وهي منخفضة في الحمل الزائد، وغير مرئية لطبقة التطبيق.

مهلات الخمول UDP غير قابلة للتكوين، يجب استخدام UDP keepalives لضمان عدم الوصول إلى قيمة مهلة الخمول، والحفاظ على الاتصال. على عكس اتصالات TCP، لا تنطبق حافظة UDP ممكّنة على جانب واحد من الاتصال إلا على تدفق نسبة استخدام الشبكة في اتجاه واحد. يجب تمكين حافظات UDP على جانبي تدفق نسبة استخدام الشبكة من أجل الحفاظ على حيوية تدفق نسبة استخدام الشبكة.

توقيت

مؤقتات إعادة استخدام المنفذ

تحدد مؤقتات إعادة استخدام المنفذ مقدار الوقت بعد إغلاق الاتصال الذي يتم فيه تعليق منفذ المصدر قبل إعادة استخدامه للانتقال إلى نفس نقطة النهاية الوجهة بواسطة بوابة NAT.

يوفر الجدول التالي معلومات حول متى يصبح منفذ TCP متوفرا لإعادة الاستخدام إلى نفس نقطة النهاية الوجهة بواسطة بوابة NAT.

| عدّاد الوقت | الوصف | القيمة |

|---|---|---|

| TCP FIN | بعد إغلاق اتصال بواسطة حزمة TCP FIN، يتم تنشيط مؤقت 65 ثانية يحتفظ بمنفذ SNAT. يتوفر منفذ SNAT لإعادة الاستخدام بعد انتهاء المؤقت. | 65 ثانية |

| TCP RST | بعد إغلاق اتصال بواسطة حزمة TCP RST (إعادة تعيين)، يتم تنشيط مؤقت 16 ثانية يحتفظ بمنفذ SNAT. عند انتهاء المؤقت، يكون المنفذ متاحاً لإعادة الاستخدام. | 16 ثانية |

| TCP نصف مفتوح | أثناء إنشاء الاتصال حيث تنتظر نقطة نهاية اتصال واحدة الإقرار من نقطة النهاية الأخرى، يتم تنشيط مؤقت 30 ثانية. إذا لم يتم الكشف عن أي حركة مرور، يتم إغلاق الاتصال. بمجرد إغلاق الاتصال، يتوفر منفذ المصدر لإعادة الاستخدام إلى نفس نقطة النهاية الوجهة. | 30 seconds |

بالنسبة لحركة مرور UDP، بعد إغلاق الاتصال، يكون المنفذ قيد الانتظار لمدة 65 ثانية قبل أن يكون متوفرا لإعادة الاستخدام.

مؤقتات مهلة الخمول

| عدّاد الوقت | الوصف | القيمة |

|---|---|---|

| مهلة خمول TCP | يمكن أن تصبح اتصالات TCP خاملة عند عدم إرسال أي بيانات بين أي من نقطتي النهاية لفترة طويلة. يمكن تكوين مؤقت من 4 دقائق (افتراضي) إلى 120 دقيقة (ساعتان) لانتهاء مهلة اتصال أصبح خاملاً. تقوم حركة المرور على التدفق بإعادة تعيين مؤقت مهلة الخمول. | قابل للتكوين؛ 4 دقائق (افتراضي) - 120 دقيقة |

| مهلة خمول UDP | يمكن أن تصبح اتصالات UDP خاملة عند عدم إرسال أي بيانات بين أي من نقطتي النهاية لفترة طويلة. مؤقتات مهلة خمول UDP تبلغ 4 دقائق وهي غير قابلة للتكوين. تقوم حركة المرور على التدفق بإعادة تعيين مؤقت مهلة الخمول. | غير قابلة للتكوين؛ 4 دقائق |

إشعار

تخضع إعدادات المؤقت هذه للتغيير. تتوفر قيم للمساعدة في استكشاف الأخطاء وإصلاحها ويجب ألا تعتمد على مؤقتات محددة حالياً.

النطاق الترددي

يمكن أن توفر كل بوابة NAT ما يصل إلى 50 جيجابت في الثانية من معدل النقل. يتم تقسيم تحديد معدل نقل البيانات بين البيانات الصادرة والواردة (الاستجابة). معدل نقل البيانات محدود ب 25 جيجابت في الثانية للصادر و25 جيجابت في الثانية للبيانات الواردة (الاستجابة) لكل مورد بوابة NAT. يمكنك تقسيم عمليات النشر إلى شبكات فرعية متعددة وتعيين كل شبكة فرعية أو مجموعة من الشبكات الفرعية إلى بوابة NAT لتوسيع نطاقها.

الأداء

يمكن أن تدعم بوابة NAT ما يصل إلى 50000 اتصال متزامن لكل عنوان IP عام إلى نفس نقطة نهاية الوجهة عبر الإنترنت ل TCP وUDP. يمكن لبوابة NAT معالجة حزم 1M في الثانية وتوسيع نطاقها حتى 5M حزم في الثانية.

العدد الإجمالي للاتصالات التي يمكن أن تدعمها بوابة NAT في أي وقت ما يصل إلى مليوني اتصال. إذا تجاوزت بوابة NAT مليوني اتصال، فسترى انخفاضا في توفر مسار البيانات وستفشل الاتصالات الجديدة.

القيود

موازنات التحميل الأساسية وعناوين IP العامة الأساسية غير متوافقة مع بوابة NAT. استخدم موازنات تحميل SKU القياسية وعناوين IP العامة بدلاً من ذلك.

لترقية موازن تحميل من أساسي إلى قياسي، راجع ترقية موازن التحميل العام ل Azure

لترقية عنوان IP عام من أساسي إلى قياسي، راجع ترقية عنوان IP عام

بوابة NAT لا تدعم ICMP

تجزئة IP غير متوفرة لبوابة NAT.

لا تدعم بوابة NAT عناوين IP العامة مع نوع تكوين التوجيه عبر الإنترنت. للاطلاع على قائمة بخدمات Azure التي تدعم تكوين التوجيه عبر الإنترنت على عناوين IP العامة، راجع الخدمات المدعومة للتوجيه عبر الإنترنت العام.

عناوين IP العامة مع تمكين حماية DDoS غير مدعومة مع بوابة NAT. لمزيد من المعلومات، راجع قيود DDoS.zzzzz

بوابة Azure NAT غير مدعومة في بنية شبكة المركز الظاهري الآمن (vWAN).

الخطوات التالية

راجع بوابة Azure NAT.

تعرّف على معلومات عن المقاييس والتنبيهات لموارد بوابة NAT.

تعرّف على كيفية استكشاف أخطاء بوابة ترجمة عناوين الشبكة وإصلاحها.