سيناريو الجهاز الظاهري

السيناريو الشائع بين عملاء Azure الأكبر حجما هو الحاجة إلى توفير تطبيق ثنائي الطبقات يتعرض للإنترنت، مع السماح بالوصول إلى الطبقة الخلفية من مركز بيانات محلي. يرشدك هذا المستند خلال سيناريو باستخدام جداول التوجيه وبوابة VPN والأجهزة الظاهرية للشبكة لنشر بيئة من طبقتين تفي بالمتطلبات التالية:

يجب أن يكون تطبيق الويب قابلاً للوصول إليه من الإنترنت العام فقط.

يجب أن يكون خادم الويب الذي يستضيف التطبيق قادراً على الوصول إلى خادم تطبيق خلفي.

يجب أن تمر كل نسبة استخدام الشبكة من الإنترنت إلى تطبيق الويب عبر جهاز افتراضي لجدار حماية. يتم استخدام هذا الجهاز الظاهري لحركة مرور الإنترنت فقط.

يجب أن تمر كل نسبة استخدام الشبكة المتجهة إلى خادم التطبيقات عبر جهاز افتراضي لجدار حماية. يستخدم هذا الجهاز الظاهري للوصول إلى خادم النهاية الخلفية، والوصول الوارد من الشبكة المحلية عبر بوابة VPN.

يجب أن يكون المسؤولون قادرين على إدارة الأجهزة الافتراضية لجدار الحماية من أجهزة الكمبيوتر المحلية الخاصة بهم، باستخدام جهاز افتراضي ثالث لجدار الحماية يُستخدم حصرياً لأغراض الإدارة.

هذا المثال هو سيناريو شبكة محيط قياسي (يعرف أيضا باسم DMZ) مع DMZ وشبكة محمية. يمكن إنشاء مثل هذا السيناريو في Azure باستخدام مجموعات NSG أو الأجهزة الافتراضية لجدار الحماية أو مزيج من الاثنين معًا.

يعرض الجدول التالي بعض الإيجابيات والسلبيات بين مجموعات أمان الشبكة والأجهزة الظاهرية لجدار الحماية.

| Item | إيجابيات | السلبيات |

|---|---|---|

| مجموعات أمان الشبكة | بلا تكلفة. مدمج في الوصول المستند إلى دور Azure. يمكن إنشاء القواعد في قوالب Azure Resource Manager. |

يمكن أن تختلف درجة التعقيد في البيئات الأكبر. |

| Firewall | التحكم الكامل على مستوى البيانات. الإدارة المركزية من خلال وحدة تحكم جدار الحماية. |

تكلفة جهاز جدار الحماية. غير متكامل مع الوصول المستند إلى دور Azure. |

يستخدم الحل التالي الأجهزة الظاهرية لجدار الحماية لتنفيذ سيناريو شبكة محيطية (DMZ)/شبكة محمية.

الاعتبارات

يمكنك نشر البيئة الموضحة سابقا في Azure باستخدام ميزات مختلفة متوفرة اليوم، كما يلي.

شبكة ظاهرية. تعمل شبكة Azure الظاهرية بطريقة مماثلة لشبكة محلية، ويمكن تقسيمها إلى شبكة فرعية واحدة أو أكثر لتوفير عزل نسبة استخدام الشبكة وفصل المخاوف.

جهاز ظاهري. يوفر العديد من الشركاء أجهزة ظاهرية في Azure Marketplace التي يمكن استخدامها لجدار الحماية الثلاثة الموضح سابقا.

جداول التوجيه. تستخدم شبكات Azure جداول التوجيه للتحكم في تدفق الحزم داخل شبكة ظاهرية. يمكن تطبيق جداول التوجيه هذه على الشبكات الفرعية. يمكنك تطبيق جدول توجيه على GatewaySubnet، والذي يعيد توجيه جميع نسبة استخدام الشبكة التي تدخل في شبكة Azure الظاهرية من اتصال مختلط إلى جهاز ظاهري.

إعادة توجيه IP. بشكل افتراضي، يقوم محرك شبكة Azure بإعادة توجيه الحزم إلى بطاقات واجهة الشبكة الظاهرية (NICs) فقط إذا كان عنوان IP وجهة الحزمة يطابق عنوان IP NIC. لذلك، إذا حدد جدول التوجيه أنه يجب إرسال حزمة بيانات إلى جهاز ظاهري معين، فسيسقط محرك شبكة Azure هذه الحزمة. للتأكد من تسليم الحزمة إلى جهاز ظاهري (في هذه الحالة جهاز ظاهري) ليس الوجهة الفعلية للحزمة، قم بتمكين إعادة توجيه IP للجهاز الظاهري.

مجموعات أمان الشبكة (NSGs). لا يستخدم المثال التالي مجموعات أمان الشبكة، ولكن يمكنك استخدام مجموعات أمان الشبكة المطبقة على الشبكات الفرعية و/أو بطاقات NIC في هذا الحل. وستزيد مجموعات أمان الشبكة من تصفية نسبة استخدام الشبكة داخل وخارج تلك الشبكات الفرعية وبطاقات NIC.

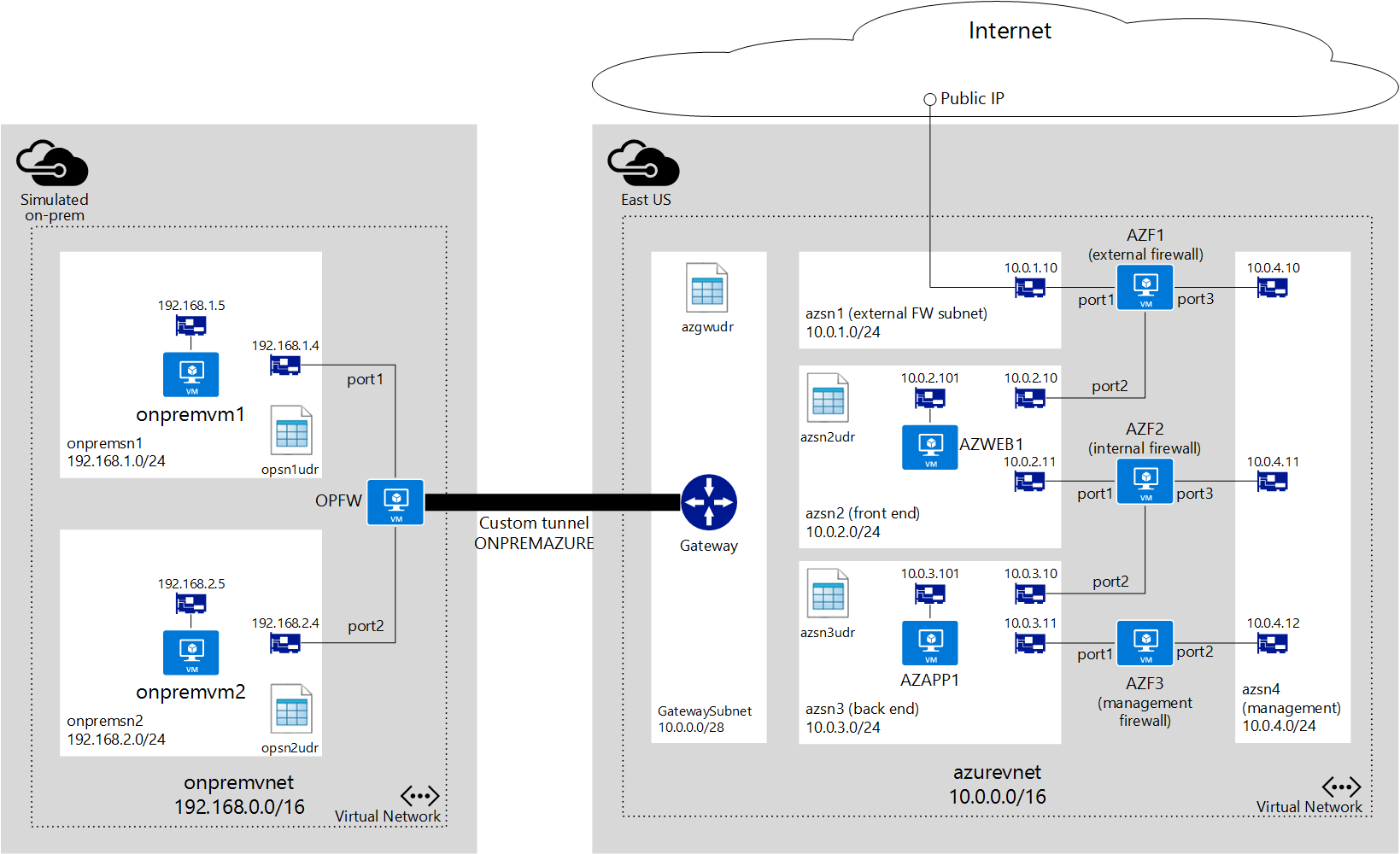

في هذا المثال، هناك اشتراك يحتوي على العناصر التالية:

مجموعتين من الموارد، غير معروضتين في الرسم التخطيطي.

ONPREMRG. تحتوي على كل الموارد اللازمة لمحاكاة شبكة محلية.

AZURERG. تحتوي على كل الموارد اللازمة لبيئة شبكة Azure الظاهرية.

تستخدم شبكة ظاهرية تسمى onpremvnet مقسمة كما يلي لمحاكاة مركز بيانات محلي.

onpremsn1. شبكة فرعية تحتوي على جهاز ظاهري (VM) يعمل بتوزيع Linux لمحاكاة خادم محلي.

onpremsn2. شبكة فرعية تحتوي على جهاز ظاهري يعمل بتوزيع Linux لمحاكاة كمبيوتر محلي يستخدمه المسؤول.

هناك جهاز ظاهري لجدار حماية واحد يسمى OPFW على onpremvnet يستخدم للحفاظ على نفق إلى azurevnet.

شبكة ظاهرية تسمى azurevnet مقسمة على النحو التالي.

azsn1. الشبكة الفرعية لجدار الحماية الخارجي تُستخدم حصرياً لجدار الحماية الخارجي. تأتي جميع نسبة استخدام الشبكة عبر الإنترنت من خلال هذه الشبكة الفرعية. تحتوي هذه الشبكة الفرعية فقط على بطاقة NIC مرتبطة بجدار الحماية الخارجي.

azsn2. الشبكة الفرعية الأمامية التي تستضيف جهازا ظاهريا يعمل كخادم ويب يتم الوصول إليه من الإنترنت.

azsn3. شبكة فرعية خلفية تستضيف جهازا ظاهريا يقوم بتشغيل خادم تطبيق خلفي يتم الوصول إليه بواسطة خادم الويب الأمامي.

azsn4. الشبكة الفرعية للإدارة التي تُستخدم حصرياً لتوفير الوصول الإداري إلى كل الأجهزة الافتراضية لجدار الحماية. لا تحتوي هذه الشبكة الفرعية إلا على بطاقة NIC لكل جهاز ظاهري لجدار حماية يُستخدم في الحل.

GatewaySubnet. الشبكة الفرعية للاتصال المختلط Azure مطلوبة لـExpressRoute وبوابة الشبكة الظاهرية الخاصة لتوفير الاتصال بين شبكات Azure الظاهرية والشبكات الأخرى.

هناك 3 أجهزة ظاهرية لجدار الحماية في شبكة azurevnet.

AZF1. جدار حماية خارجي معرض للإنترنت العام باستخدام مورد عنوان IP عام في Azure. تحتاج إلى التأكد من أن لديك قالب من Marketplace أو مباشرة من مورد الجهاز الذي ينشر جهازا ظاهريا ثلاثي NIC.

AZF2. جدار الحماية الداخلي المستخدم للتحكم في نسبة استخدام الشبكة بين azsn2 وazsn3. جدار الحماية هذا هو أيضا جهاز ظاهري 3-NIC.

AZF3. جدار حماية الإدارة الذي يمكن للمسؤولين الوصول إليه من مركز البيانات المحلي، ومتصل بشبكة فرعية للإدارة تُستخدم لإدارة كل أجهزة جدار الحماية. يمكنك العثور على قوالب أجهزة 2-NIC الظاهرية في Marketplace، أو طلب واحد مباشرة من بائع جهازك.

جداول التوجيه

يمكن ربط كل شبكة فرعية في Azure بجدول توجيه يستخدم لتحديد كيفية توجيه نسبة استخدام الشبكة التي بدأت في تلك الشبكة الفرعية. إذا لم يتم تعريف توجيهات UDR، فسيستخدم Azure المسارات الافتراضية للسماح لنسبة استخدام الشبكة بالتدفق من شبكة فرعية إلى أخرى. لفهم جداول التوجيه وتوجيه نسبة استخدام الشبكة بشكل أفضل، راجع توجيه نسبة استخدام الشبكة الظاهرية ل Azure.

لضمان إجراء الاتصال من خلال جهاز جدار الحماية الصحيح، استنادا إلى آخر متطلبات مدرجة سابقا، يجب عليك إنشاء جدول التوجيه التالي في azurevnet.

azgwudr

في هذا السيناريو، يتم استخدام نسبة استخدام الشبكة الوحيدة المتدفقة من أماكن العمل إلى Azure لإدارة جدران الحماية عن طريق الاتصال ب AZF3، ويجب أن تمر نسبة استخدام الشبكة هذه عبر جدار الحماية الداخلي، AZF2. لذلك، هناك مسار واحد فقط ضروري في GatewaySubnet كما هو موضح على النحو التالي.

| الوجهة | الوثبة التالية | التوضيح |

|---|---|---|

| 10.0.4.0/24 | 10.0.3.11 | يسمح لنسبة استخدام الشبكة المحلية بالوصول إلى جدار حماية الإدارة AZF3 |

azsn2udr

| الوجهة | الوثبة التالية | التوضيح |

|---|---|---|

| 10.0.3.0/24 | 10.0.2.11 | يسمح بنسبة استخدام الشبكة إلى الشبكة الفرعية الخلفية التي تستضيف خادم التطبيقات من خلال AZF2 |

| 0.0.0.0/0 | 10.0.2.10 | يسمح بتوجيه كل نسبة استخدام الشبكة الأخرى عبر AZF1 |

azsn3udr

| الوجهة | الوثبة التالية | التوضيح |

|---|---|---|

| 10.0.2.0/24 | 10.0.3.10 | يسمح لنسبة استخدام الشبكة إلى azsn2 بالتدفق من خادم التطبيق إلى خادم الويب من خلال AZF2 |

تحتاج أيضاً إلى إنشاء جداول توجيه للشبكات الفرعية في onpremvnet لمحاكاة مركز البيانات المحلي.

onpremsn1udr

| الوجهة | الوثبة التالية | التفسير |

|---|---|---|

| 192.168.2.0/24 | 192.168.1.4 | يسمح لنسبة استخدام الشبكة إلى onpremsn2 من خلال OPFW |

onpremsn2udr

| الوجهة | الوثبة التالية | التوضيح |

|---|---|---|

| 10.0.3.0/24 | 192.168.2.4 | يسمح بنسبة استخدام الشبكة إلى الشبكة الفرعية المدعومة في Azure من خلال OPFW |

| 192.168.1.0/24 | 192.168.2.4 | يسمح لنسبة استخدام الشبكة إلى onpremsn1 من خلال OPFW |

إعادة توجيه IP

جداول التوجيه وإعادة توجيه IP هي ميزات يمكنك استخدامها معا للسماح باستخدام الأجهزة الظاهرية للتحكم في تدفق نسبة استخدام الشبكة في شبكة Azure الظاهرية. الجهاز الظاهري ليس أكثر من جهاز ظاهري يقوم بتشغيل تطبيق يُستخدم للتعامل مع نسبة استخدام الشبكة بطريقة ما، مثل جدار حماية أو جهاز NAT.

يجب أن يكون الجهاز الظاهري للجهاز الظاهري هذا قادرا على تلقي نسبة استخدام الشبكة الواردة غير الموجهة إلى نفسه. للسماح لجهاز ظاهري بتلقي نسبة استخدام الشبكة الموجهة إلى وجهات أخرى، يجب تمكين إعادة توجيه IP للجهاز الظاهري. هذا الإعداد هو إعداد Azure، وليس إعدادا في نظام التشغيل الضيف. لا يزال جهازك الظاهري بحاجة إلى تشغيل نوع من التطبيقات للتعامل مع نسبة استخدام الشبكة الواردة، وتوجيهها بشكل مناسب.

لمعرفة المزيد حول إعادة توجيه IP، راجع توجيه نسبة استخدام الشبكة الظاهرية ل Azure.

على سبيل المثال، تخيل أن لديك الإعداد التالي في شبكة Azure الظاهرية:

تحتوي الشبكة الفرعية onpremsn1 على جهاز ظاهري يسمى onpremvm1.

تحتوي الشبكة الفرعية onpremsn2 على جهاز ظاهري يسمى onpremvm2.

يتم توصيل جهاز افتراضي يسمى OPFW مع onpremsn1 وonpremsn2.

يحدد المسار المعرف من قبل المستخدم والمرتبط مع onpremsn1 أنه يجب إرسال كل نسبة استخدام الشبكة إلى onpremsn2 إلى OPFW.

عند هذه النقطة، إذا حاول onpremvm1 إنشاء اتصال مع onpremvm2، فسيُستخدم توجيه UDR وسيتم إرسال نسبة استخدام الشبكة إلى OPFW كوثبة تالية. ضع في اعتبارك أن وجهة الحزمة الفعلية لا يتم تغييرها، لا تزال تقول إن onpremvm2 هي الوجهة.

دون تمكين إعادة توجيه IP ل OPFW، يقوم منطق شبكة Azure الظاهرية بإسقاط الحزم، لأنه يسمح فقط بإرسال الحزم إلى جهاز ظاهري إذا كان عنوان IP الخاص بالجهاز الظاهري هو وجهة الحزمة.

مع إعادة توجيه IP، يقوم منطق شبكة Azure الظاهرية بإعادة توجيه الحزم إلى OPFW، دون تغيير عنوان الوجهة الأصلي الخاص به. يجب على OPFW التعامل مع الحزم وتحديد ما يجب القيام به معها.

لكي يعمل السيناريو مسبقا، يجب تمكين إعادة توجيه IP على بطاقات NIC ل OPFWوAZF1وAZF2وAZF3 المستخدمة للتوجيه (جميع بطاقات NIC باستثناء تلك المرتبطة بالشبكة الفرعية للإدارة).

قواعد جدار الحماية

كما هو موضح سابقا، يضمن إعادة توجيه IP فقط إرسال الحزم إلى الأجهزة الظاهرية. لا يزال جهازك بحاجة إلى تحديد ما يجب فعله بتلك الحزم. في السيناريو السابق، تحتاج إلى إنشاء القواعد التالية في أجهزتك:

OPFW

يمثل OPFW جهازاً محلياً يحتوي على القواعد التالية:

المسار: يجب إرسال كل نسبة استخدام الشبكة إلى 10.0.0.0/16 (azurevnet) عبر نفق ONPREMAZURE.

السياسة: السماح بكل نسبة استخدام الشبكة ثنائية الاتجاه بين port2 وONPREMAZURE.

AZF1

يمثل AZF1 جهازاً ظاهرياً من Azure يحتوي على القواعد التالية:

- السياسة: السماح بكل نسبة استخدام الشبكة ثنائية الاتجاه بين port1 وport2.

AZF2

يمثل AZF2 جهازاً ظاهرياً من Azure يحتوي على القواعد التالية:

- السياسة: السماح بكل نسبة استخدام الشبكة ثنائية الاتجاه بين port1 وport2.

AZF3

يمثل AZF3 جهازاً ظاهرياً من Azure يحتوي على القواعد التالية:

- المسار: يجب إرسال جميع نسبة استخدام الشبكة إلى 192.168.0.0/16 (onpremvnet) إلى عنوان IP لبوابة Azure (أي 10.0.0.1) من خلال port1.

مجموعة أمان الشبكة (NSGs)

في هذا السيناريو، لا يتم استخدام مجموعات أمان الشبكة. ومع ذلك، يمكنك تطبيق مجموعات NSG على كل شبكة فرعية لتقييد نسبة استخدام الشبكة الواردة والصادرة. على سبيل المثال، يمكنك تطبيق قواعد مجموعات NSG التالية على شبكة FW الفرعية الخارجية.

الوارد

السماح لكل نسبة استخدام شبكة TCP من الإنترنت إلى المنفذ 80 على أي جهاز ظاهري في الشبكة الفرعية.

رفض كل نسبة استخدام الشبكة من الإنترنت.

الصادر

- رفض كل نسبة استخدام الشبكة من الإنترنت.

خطوات عالية المستوى

لنشر هذا السيناريو، استخدم الخطوات التالية عالية المستوى.

تسجيل الدخول إلى اشتراك Azure الخاص بك.

إذا كنت ترغب في نشر شبكة ظاهرية لمحاكاة الشبكة المحلية، فوزع الموارد التي تعد جزءا من ONPREMRG.

توزيع الموارد التي تعد جزءا من AZURERG.

انشر النفق من onpremvnet إلى azurevnet.

بمجرد تكوين إعدادات تشغيل الخدمة لكل الموارد، قم بتسجيل الدخول إلى onpremvm2 واختبر اتصال 10.0.3.101 لاختبار الاتصال بين onpremsn2 وazsn3.