كيفية تكوين Destination NAT (DNAT) للجهاز الظاهري للشبكة في مركز Azure Virtual WAN

توضح المقالة التالية كيفية تكوين Destination NAT للأجهزة الظاهرية للشبكة الممكنة لجدار حماية الجيل التالي المنشورة مع مركز Virtual WAN.

هام

ترجمة عناوين الشبكة الوجهة (DNAT) للأجهزة الظاهرية للشبكة WAN المتكاملة موجودة حاليا في المعاينة العامة ويتم توفيرها دون اتفاقية على مستوى الخدمة. لا ينبغي استخدامه لأحمال عمل الإنتاج. قد لا تكون بعض الميزات مدعومة، أو قد تكون ذات إمكانات مقيدة، أو قد لا تكون متاحة في جميع مواقع Azure. للحصول على الشروط القانونية التي تنطبق على ميزات Azure الموجودة في الإصدار التجريبي، أو المعاينة، أو التي لم يتم إصدارها بعد في التوفر العام، راجع شروط الاستخدام التكميلية لمعاينات Microsoft Azure.

خلفية

الأجهزة الظاهرية للشبكة (NVAs) مع قدرات جدار الحماية من الجيل التالي المدمجة مع Virtual WAN تسمح للعملاء بحماية وفحص نسبة استخدام الشبكة بين الشبكات الخاصة المتصلة بشبكة WAN الظاهرية.

تتيح لك وجهة NAT للأجهزة الظاهرية للشبكة في مركز Virtual WAN نشر التطبيقات للمستخدمين في الإنترنت دون الكشف مباشرة عن التطبيق أو عنوان IP العام للخادم. يصل المستهلكون إلى التطبيقات من خلال عنوان IP عام تم تعيينه إلى جهاز ظاهري لشبكة جدار الحماية. تم تكوين NVA لتصفية حركة المرور وترجمتها والتحكم في الوصول إلى التطبيقات الخلفية.

إدارة البنية الأساسية والبرمجة لحالة استخدام DNAT في شبكة WAN الظاهرية تلقائية. برمجة قاعدة DNAT على NVA باستخدام برنامج تنسيق NVA أو سطر الأوامر NVA تلقائيا برامج البنية الأساسية ل Azure لقبول وتوجيه حركة مرور DNAT لشركاء NVA المدعومين. راجع قسم القيود لقائمة شركاء NVA المدعومين.

المفاهيم

لتمكين حالة استخدام DNAT، قم بربط مورد واحد أو أكثر من موارد عنوان IP العام ل Azure إلى مورد الجهاز الظاهري للشبكة. تسمى عناوين IP هذه عناوين IP الواردة عبر الإنترنت أو دخول الإنترنت وهي عناوين IP المستهدفة التي يبدأ المستخدمون طلبات الاتصال إليها من أجل الوصول إلى التطبيقات خلف NVA. بعد تكوين قاعدة DNAT على برنامج إدارة ومنسق الأجهزة الظاهرية للشبكة (راجع دليل الشريك)، برنامج إدارة NVA تلقائيا:

- برامج برامج جهاز NVA التي تعمل في Virtual WAN لفحص حركة المرور المقابلة وترجمتها (إعداد قواعد NAT وقواعد جدار الحماية على جهاز NVA). تسمى القواعد المبرمجينة على NVA قواعد NVA DNAT.

- يتفاعل مع واجهات برمجة تطبيقات Azure لإنشاء قواعد الأمان الواردة وتحديثها. تعالج وحدة التحكم في شبكة WAN الظاهرية قواعد الأمان الواردة وبرامج Virtual WAN ومكونات البنية الأساسية ل NVA المدارة من Azure لدعم حالة استخدام Destination NAT.

مثال

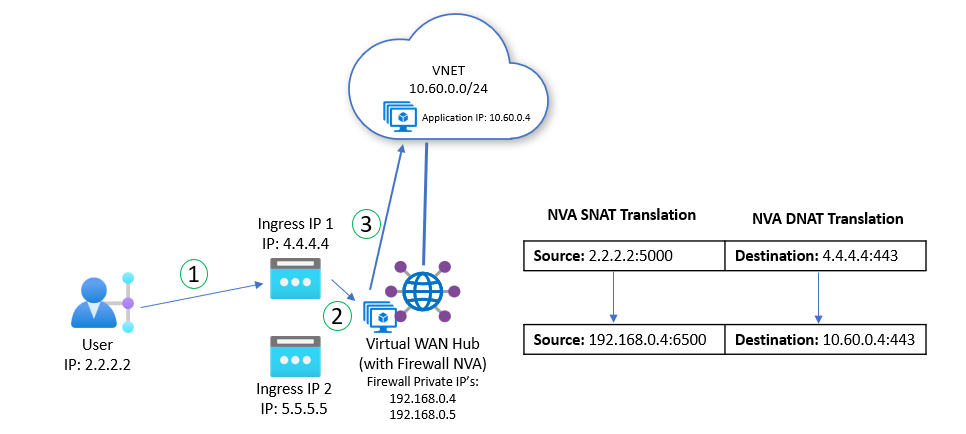

في المثال التالي، يصل المستخدمون إلى تطبيق مستضاف في شبكة Azure الظاهرية (Application IP 10.60.0.4) للاتصال ب DNAT Public IP (4.4.4.4) المعين إلى NVA على المنفذ 443.

يتم تنفيذ التكوينات التالية:

- عناوين IP الواردة عبر الإنترنت المعينة إلى NVA هي 4.4.4.4 و5.5.5.5.

- تتم برمجة قاعدة NVA DNAT لترجمة نسبة استخدام الشبكة مع الوجهة 4.4.4.4:443 إلى 10.60.0.4:443.

- واجهات منسق NVA مع واجهات برمجة تطبيقات Azure لإنشاء قواعد أمان واردة والبنية الأساسية لبرامج وحدة التحكم في شبكة WAN الظاهرية بشكل مناسب لدعم تدفق نسبة استخدام الشبكة.

تدفق نسبة استخدام الشبكة الواردة

تتوافق القائمة أدناه مع الرسم التخطيطي أعلاه وتصف تدفق الحزمة للاتصال الوارد:

- يبدأ المستخدم اتصالا بأحد عناوين IP العامة المستخدمة ل DNAT المقترنة ب NVA.

- يوازن تحميل Azure طلب الاتصال بأحد مثيلات جدار الحماية NVA. يتم إرسال نسبة استخدام الشبكة إلى الواجهة الخارجية/غير الموثوق بها ل NVA.

- يقوم NVA بفحص حركة المرور وترجمة الحزمة استنادا إلى تكوين القاعدة. في هذه الحالة، يتم تكوين NVA إلى NAT وإعادة توجيه حركة المرور الواردة إلى 10.60.0.4:443. تتم ترجمة مصدر الحزمة أيضا إلى IP الخاص (IP للواجهة الموثوق بها/الداخلية) لمثيل جدار الحماية المختار لضمان تماثل التدفق. يقوم NVA بإعادة توجيه الحزمة وتوجيه شبكة WAN الظاهرية الحزمة إلى الوجهة النهائية.

تدفق نسبة استخدام الشبكة الصادرة

تتوافق القائمة أدناه مع الرسم التخطيطي أعلاه وتصف تدفق الحزمة للاستجابة الصادرة:

- يستجيب الخادم ويرسل حزم الرد إلى مثيل جدار حماية NVA عبر عنوان IP الخاص لجدار الحماية.

- يتم عكس ترجمة NAT ويتم إرسال الاستجابة إلى الواجهة غير الموثوق بها. ثم يرسل Azure الحزمة مباشرة مرة أخرى إلى المستخدم.

القيود والاعتبارات المعروفة

القيود

- يتم دعم Destination NAT فقط ل NVAs التالية: checkpoint و fortinet-sdwan-and-ngfw و fortinet-ngfw.

- يجب أن تفي عناوين IP العامة المستخدمة ل Destination NAT بالمتطلبات التالية:

- يجب أن تكون عناوين IP العامة ل NAT الوجهة من نفس المنطقة مثل مورد NVA. على سبيل المثال، إذا تم نشر NVA في منطقة شرق الولايات المتحدة، يجب أن يكون عنوان IP العام أيضا من منطقة شرق الولايات المتحدة.

- لا يمكن استخدام عناوين IP العامة ل NAT الوجهة من قبل مورد Azure آخر. على سبيل المثال، لا يمكنك استخدام عنوان IP قيد الاستخدام بواسطة تكوين IP لواجهة شبكة الجهاز الظاهري أو تكوين الواجهة الأمامية لموازن التحميل القياسي.

- يجب أن تكون عناوين IP العامة من مساحات عناوين IPv4. لا تدعم شبكة WAN الظاهرية عناوين IPv6.

- يجب نشر عناوين IP العامة باستخدام SKU القياسي. عناوين IP العامة الأساسية ل SKU غير مدعومة.

- يتم دعم Destination NAT فقط في عمليات نشر NVA الجديدة التي تم إنشاؤها باستخدام عنوان IP عام واحد على الأقل ل Destination NAT. عمليات توزيع NVA الحالية أو عمليات توزيع NVA التي لم يكن لها عنوان IP عام ل Destination NAT مقترن في وقت إنشاء NVA غير مؤهلة لاستخدام Destination NAT.

- يتم برمجة مكونات البنية الأساسية ل Azure لدعم سيناريوهات DNAT تلقائيا بواسطة برنامج تنسيق NVA عند إنشاء قاعدة DNAT. لذلك، لا يمكنك برمجة قواعد NVA من خلال مدخل Microsoft Azure. ومع ذلك، يمكنك عرض قواعد الأمان الواردة المرتبطة بكل IP عام وارد عبر الإنترنت.

- يمكن توجيه حركة مرور DNAT في Virtual WAN فقط إلى الاتصالات إلى نفس المركز مثل NVA. أنماط نسبة استخدام الشبكة بين المراكز مع DNAT غير مدعومة.

الاعتبارات

- تكون نسبة استخدام الشبكة الواردة متوازنة التحميل تلقائيا عبر جميع المثيلات السليمة للجهاز الظاهري للشبكة.

- في معظم الحالات، يجب أن تقوم NVAs بإجراء NAT المصدر إلى عنوان IP الخاص لجدار الحماية بالإضافة إلى destination-NAT لضمان تماثل التدفق. قد لا تتطلب بعض أنواع NVA مصدر NAT. اتصل بموفر NVA للحصول على أفضل الممارسات حول مصدر NAT.

- يتم تعيين مهلة التدفقات الخاملة تلقائيا إلى 4 دقائق.

- يمكنك تعيين موارد عنوان IP الفردية التي تم إنشاؤها من بادئة عنوان IP إلى NVA كعناوين IP واردة عبر الإنترنت. تعيين كل عنوان IP من البادئة بشكل فردي.

إدارة تكوينات DNAT/الإنترنت الواردة

يصف القسم التالي كيفية إدارة تكوينات NVA المتعلقة بالإنترنت الواردة و DNAT.

انتقل إلى Virtual WAN Hub. حدد الأجهزة الظاهرية للشبكة ضمن موفري الجهات الخارجية. انقر فوق إدارة التكوينات بجوار NVA.

ربط عنوان IP ب NVA للإنترنت الوارد

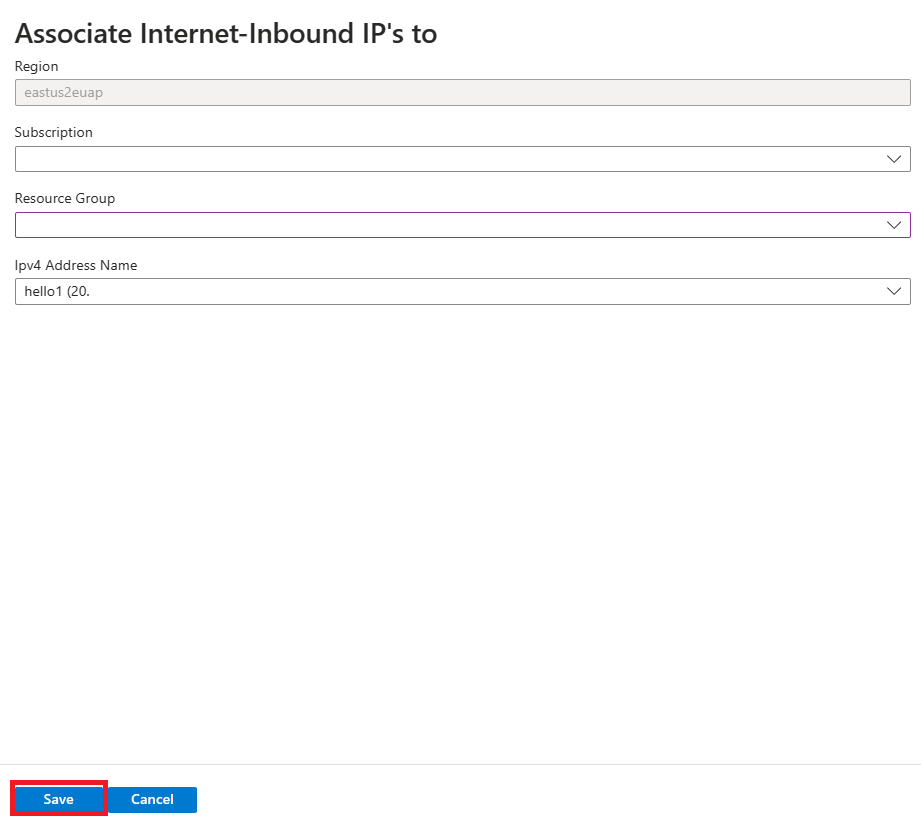

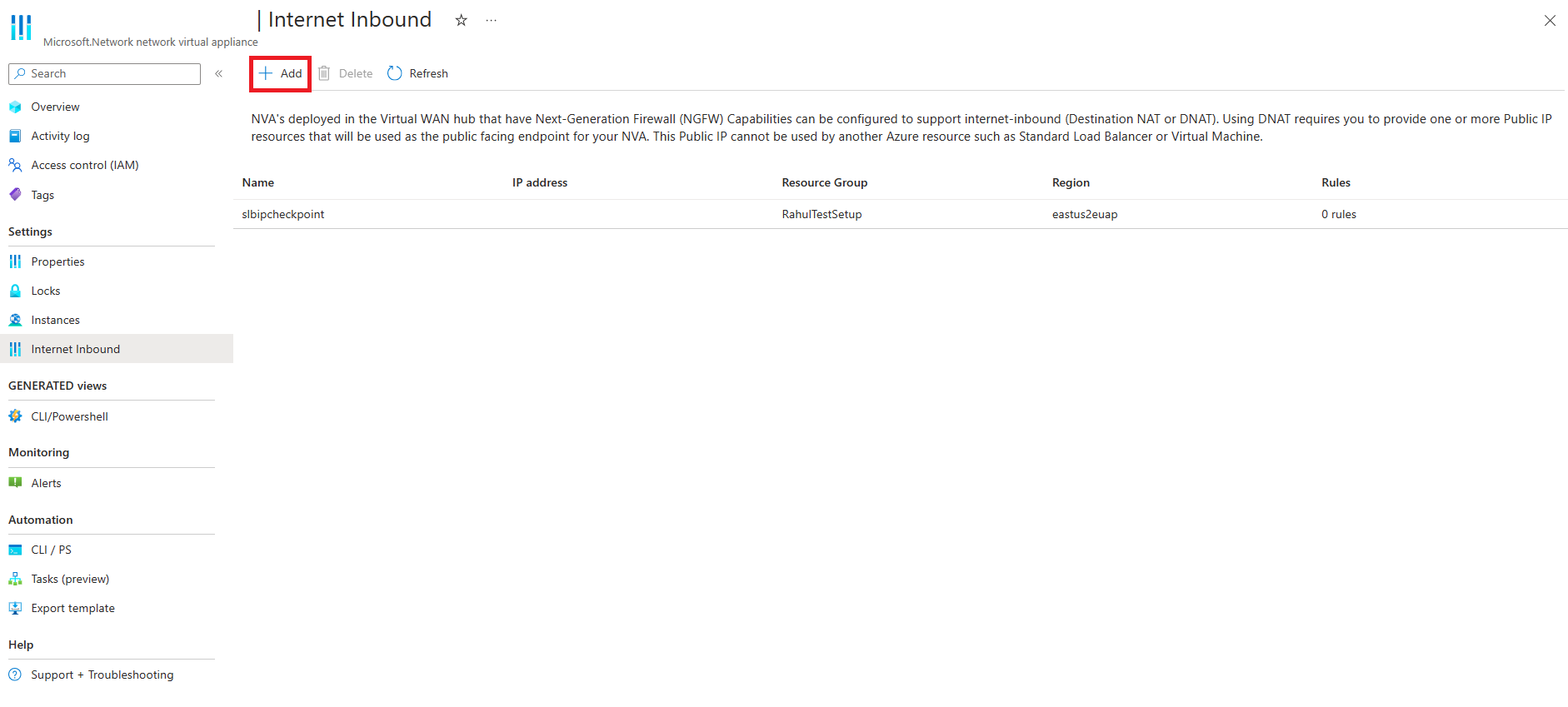

إذا كان NVA مؤهلا للإنترنت الوارد ولا توجد عناوين IP واردة حالية للإنترنت مرتبطة ب NVA، فحدد Enable Internet Inbound (Destination NAT) عن طريق ربط IP عام بهذا الجهاز الظاهري للشبكة. إذا كانت عناوين IP مقترنة بالفعل ب NVA هذا، فحدد إضافة.

حدد مجموعة الموارد ومورد عنوان IP الذي تريد استخدامه للإنترنت الوارد من القائمة المنسدلة.

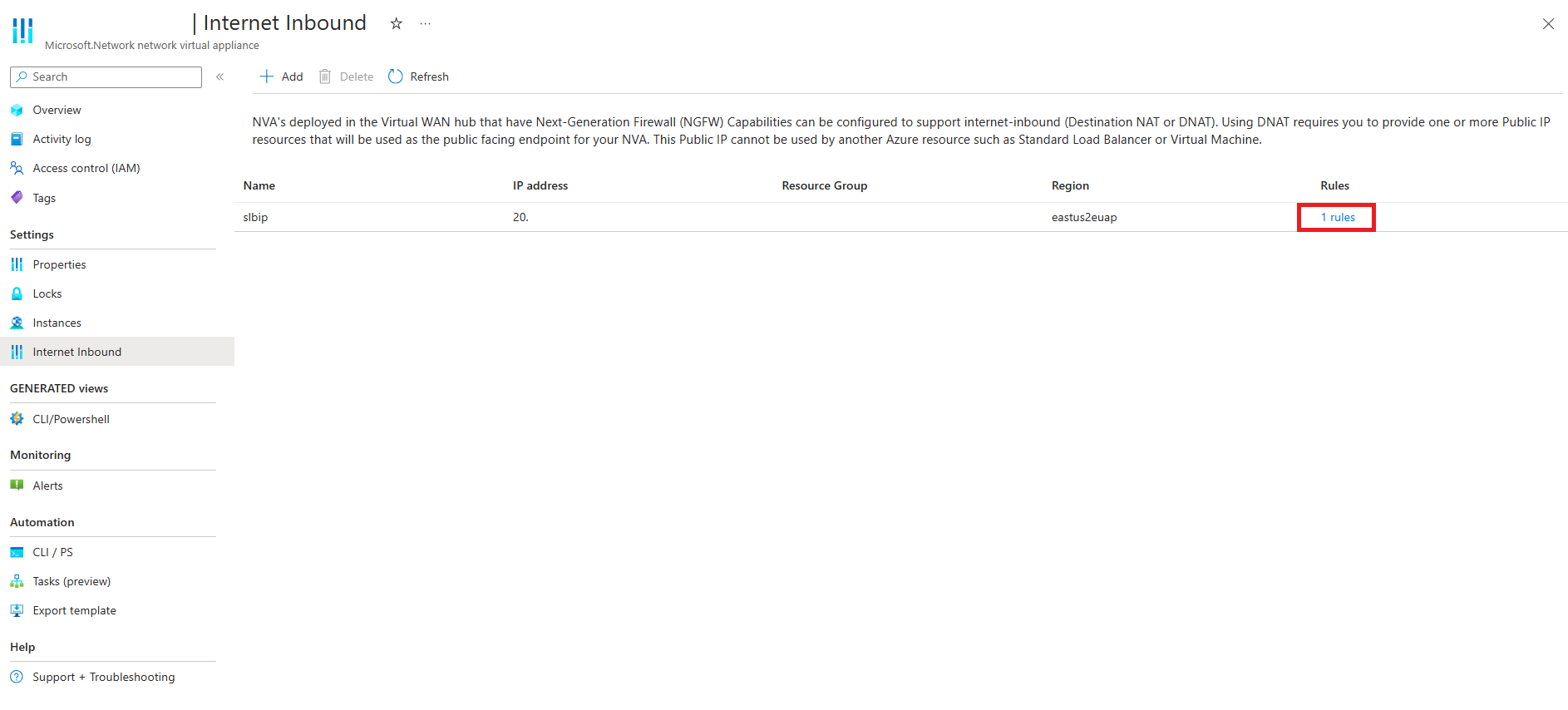

عرض قواعد الأمان الواردة النشطة باستخدام IP عام وارد عبر الإنترنت

إزالة IP العام الوارد عبر الإنترنت من NVA الحالي

إشعار

يمكن إزالة عناوين IP فقط إذا لم تكن هناك قواعد مقترنة ب IP هذا هي 0. قم بإزالة جميع القواعد المقترنة ب IP عن طريق إزالة قواعد DNAT المعينة إلى عنوان IP هذا من برنامج إدارة NVA.

حدد IP الذي تريد إزالته من الشبكة وانقر فوق حذف.

برمجة قواعد DNAT

يحتوي القسم التالي على إرشادات خاصة بموفر NVA حول تكوين قواعد DNAT مع NVAs في Virtual WAN

| شريك | الإرشادات |

|---|---|

| نقطه تفتيش | وثائق نقطة الاختيار |

| fortinet | الاتصال azurevwan@fortinet.com للوصول إلى المعاينة والوثائق |

استكشاف الأخطاء وإصلاحها

يصف القسم التالي بعض سيناريوهات استكشاف الأخطاء وإصلاحها الشائعة.

اقتران IP العام/إلغاء الاقتران

- خيار إقران IP بمورد NVA غير متوفر من خلال مدخل Microsoft Azure: فقط NVAs التي تم إنشاؤها باستخدام DNAT/Internet Inbound IPs في وقت النشر مؤهلة لاستخدام قدرات DNAT. احذف وأعد إنشاء NVA باستخدام IP وارد عبر الإنترنت تم تعيينه في وقت النشر.

- عنوان IP لا يظهر في مدخل Azure المنسدلة: تظهر عناوين IP العامة فقط في القائمة المنسدلة إذا كان عنوان IP هو IPv4، في نفس المنطقة مثل NVA ولم يتم استخدامها/تعيينها لمورد Azure آخر. تأكد من أن عنوان IP الذي تحاول استخدامه يفي بالمتطلبات المذكورة أعلاه، أو أنشئ عنوان IP جديدا.

- لا يمكن حذف/إلغاء ارتباط IP العام من NVA: يمكن حذف عناوين IP التي لا تحتوي على قواعد مقترنة بها فقط. استخدم برنامج تنسيق NVA لإزالة أي قواعد DNAT مرتبطة بعنوان IP هذا.

- لم تنجح حالة توفير NVA: إذا كانت هناك عمليات مستمرة على NVA أو إذا لم تنجح حالة توفير NVA، يفشل اقتران عنوان IP. انتظر حتى يتم إنهاء أي عمليات موجودة.

التقصي الصحي لموازنة التحميل

تعتمد NVA مع قدرات الإنترنت الواردة / DNAT على استجابة NVA لثلاثة تحقيقات صحة Azure Load Balancer مختلفة لضمان عمل NVA كما هو متوقع وتوجيه حركة المرور. يتم إجراء طلبات فحص السلامة دائما من عنوان IP Azure غير القابل للتوجيه 168.63.129.16. يجب أن تشاهد تأكيد اتصال TCP ثلاثي الاتجاه تم تنفيذه مع 168.63.129.16 في سجلات NVA.

لمزيد من المعلومات حول فحوصات صحة Azure Load Balancer، راجع وثائق فحص السلامة.

فحوصات السلامة التي تتطلبها شبكة WAN الظاهرية هي:

فحص صحة الإنترنت الوارد أو DNAT: يستخدم لإعادة توجيه حركة مرور الإنترنت الواردة إلى واجهات NVA غير الموثوق بها/الخارجية. يتحقق هذا الفحص الصحي من صحة الواجهة غير الموثوق بها/الخارجية ل NVA فقط.

موفر NVA المنفذ fortinet 8008 نقطه تفتيش 8117 فحص صحة Datapath: يستخدم لإعادة توجيه نسبة استخدام الشبكة الخاصة (VNET/المحلية) إلى واجهات NVA الموثوق بها/الداخلية . مطلوب لنهج التوجيه الخاصة. يتحقق فحص الصحة هذا من صحة الواجهة الموثوق بها/الداخلية ل NVA فقط.

موفر NVA المنفذ fortinet 8008 نقطه تفتيش 8117 فحص صحة NVA: يستخدم لتحديد صحة مجموعة مقياس الجهاز الظاهري التي تقوم بتشغيل برنامج NVA. يتحقق فحص الصحة هذا من صحة جميع واجهات NVA (سواء غير موثوق بها/خارجية وموثوق بها/داخلية).

موفر NVA المنفذ fortinet 8008 نقطه تفتيش 8117

تأكد من تكوين NVA للاستجابة لفحوصات السلامة الثلاثة بشكل صحيح. تتضمن المشكلات الشائعة:

- تم تعيين استجابة فحص السلامة إلى منفذ غير صحيح.

- تم تعيين استجابة فحص السلامة بشكل غير صحيح على الواجهة الداخلية/الموثوق بها فقط.

- قواعد جدار الحماية التي تمنع استجابة فحص السلامة.

إنشاء قاعدة DNAT

فشل إنشاء قاعدة DNAT: تأكد من نجاح حالة توفير NVA وأن جميع مثيلات NVA سليمة. راجع وثائق موفر NVA للحصول على تفاصيل حول كيفية استكشاف الأخطاء وإصلاحها أو الاتصال بالمورد لمزيد من الدعم.

بالإضافة إلى ذلك، تأكد من أن NVA يستجيب لفحوصات صحة NVA على جميع الواجهات. راجع قسم فحوصات السلامة لمزيد من المعلومات.

مسار البيانات

لا يرى NVA الحزم بعد أن يبدأ المستخدم الاتصال ب IP العام: تأكد من أن NVA يستجيب لفحوصاتصحة DNAT على الواجهة الخارجية/غير الموثوق بها فقط. راجع قسم فحوصات السلامة لمزيد من المعلومات.

لا يرى الخادم الوجهة الحزم بعد ترجمة NVA: ضع في اعتبارك آليات استكشاف الأخطاء وإصلاحها التالية إذا لم تتم إعادة توجيه الحزم إلى الخادم الوجهة النهائي.

- مشكلة توجيه Azure: استخدم مدخل Azure Virtual WAN للتحقق من المسارات الفعالة ل defaultRouteTable أو المسارات الفعالة للجهاز الظاهري للشبكة. يجب أن تشاهد الشبكة الفرعية لتطبيق الوجهة في المسارات الفعالة.

- مشكلة توجيه نظام تشغيل NVA: تحقق من جدول التوجيه الداخلي لنظام التشغيل NVA. يجب أن تشاهد المسارات المقابلة للشبكات الفرعية الوجهة التي تم تعلمها ديناميكيا من NVA. تأكد من عدم وجود عوامل تصفية/خرائط توجيه تسقط البادئات ذات الصلة.

- الوجهات بين المراكز غير قابلة للوصول: التوجيه بين المراكز لحالات استخدام DNAT غير مدعوم. تأكد من أن المورد الذي تحاول الوصول إليه متصل بنفس المركز مثل NVA الذي تم تكوين قاعدة DNAT له.

- التقاط الحزمة على واجهات NVA: قم بإجراء التقاطات الحزمة على واجهات NVA غير الموثوق بها والموثوق بها. على الواجهة غير الموثوق بها، يجب أن تشاهد الحزمة الأصلية مع IP المصدر الذي يكون عنوان IP العام للمستخدم وعنوان IP الوجهة هو عنوان IP الوارد للإنترنت المعين إلى NVA. في الواجهة الموثوق بها، يجب أن تشاهد الحزم المترجمة بعد NAT (يتم تطبيق كل من NAT المصدر و NAT الوجهة). قارن التقاطات الحزمة قبل تطبيق قواعد جدار الحماية وبعدها لضمان تكوين قاعدة جدار الحماية المناسب.

- استنفاد منفذ SNAT: لكل مثيل NVA، يحتاج الاتصال الوارد إلى تطبيق خلفية واحد إلى استخدام منفذ فريد لحركة مرور NAT إلى IP الخاص لمثيل NVA. ونتيجة لذلك، يمكن لكل مثيل NVA التعامل مع ما يقرب من 65000 اتصال متزامن إلى نفس الوجهة. بالنسبة لحالات الاستخدام واسعة النطاق، تأكد من تكوين NVA لإعادة التوجيه إلى عناوين IP متعددة للتطبيق لتسهيل إعادة استخدام المنفذ.

إرجاع نسبة استخدام الشبكة التي لا تعود إلى NVA:

- التطبيق المستضاف في Azure: استخدم مدخل Microsoft Azure للتحقق من المسارات الفعالة لخادم التطبيق. يجب أن تشاهد مساحة عنوان المركز في المسارات الفعالة لخادم التطبيق.

- التطبيق المستضاف محليا: تأكد من عدم وجود عوامل تصفية توجيه على الجانب المحلي تقوم بتصفية المسارات المقابلة لمساحة عنوان المركز. نظرا لأن نسبة استخدام الشبكة لمصدر NVA-NAT إلى عنوان IP خاص بجدار الحماية، يجب أن يقبل المحلي مساحة عنوان المركز.

- لوحة الوصل المشتركة للتطبيق: التوجيه بين المراكز لحالات استخدام DNAT غير مدعوم. تأكد من أن المورد الذي تحاول الوصول إليه متصل بنفس المركز مثل NVA الذي تم تكوين قاعدة DNAT له.

- التقاط الحزمة على واجهة NVA: قم بإجراء التقاطات الحزمة على واجهة NVA الموثوق بها. يجب أن تشاهد خادم التطبيق يرسل حركة مرور الإرجاع مباشرة إلى مثيل NVA. تأكد من مقارنة التقاطات الحزمة قبل تطبيق قواعد جدار الحماية وبعدها لضمان حزم البيانات لضمان تكوين قاعدة جدار الحماية المناسب.