قم بتكوين التوجيه القسري للأسفل باستخدام نموذج التوزيع الكلاسيكي

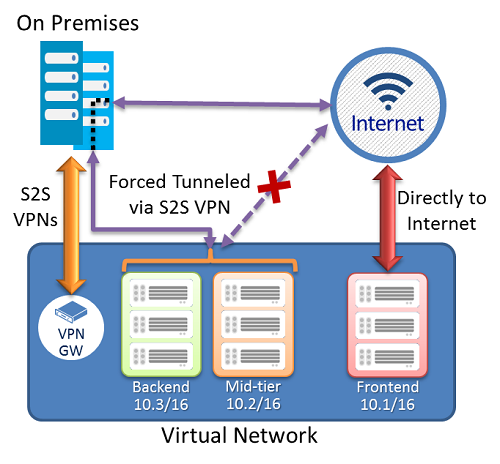

يؤدي النفق الإجباري لإعادة توجيه جميع طرق نقل البيانات المرتبطة بالإنترنت مرة أخرى نحو موقعك المحلي أو "إجبارها" على ذلك عبر نفق VPN من الموقع إلى الموقع للفحص والتدقيق. يعتبر هذا شرطاً أمنياً حاسماً لمعظم سياسات تكنولوجيا معلومات المؤسسة. بدون التوجيه القسري للأسفل، فإن نقل البيانات المرتبط بالإنترنت من أجهزتك الظاهرية في Azure سيعبر دائماً من البنية الأساسية لشبكة Azure مباشرة إلى الإنترنت، دون السماح لك بفحص عملية نقل البيانات أو تدقيقها. قد يؤدي الوصول غير المصرح به إلى الإنترنت إلى الكشف عن المعلومات أو أنواع أخرى من الخروقات الأمنية.

تنطبق الخطوات الواردة في هذه المقالة على نموذج النشر الكلاسيكي (القديم) ولا تنطبق على نموذج التوزيع الحالي، Resource Manager. ما لم ترغب في العمل في نموذج التوزيع الكلاسيكي على وجه التحديد، نوصي باستخدام إصدار Resource Manager من هذه المقالة.

إشعار

تمت كتابة هذه المقالة لنموذج النشر الكلاسيكي (القديم). نوصي باستخدام أحدث نموذج توزيع Azure بدلا من ذلك. نموذج توزيع Resource Manager هو أحدث نموذج نشر ويوفر المزيد من الخيارات وتوافق الميزات من نموذج التوزيع الكلاسيكي. لفهم الفرق بين نموذجي التوزيع هذين، راجع فهم نماذج التوزيع وحالة الموارد الخاصة بك.

إذا كنت تريد استخدام إصدار مختلف من هذه المقالة، فاستخدم جدول المحتويات في الجزء الأيمن.

المتطلبات والاعتبارات

يتم تكوين Forced tunneling في Azure عبر التوجيهات المعرفة من قِبَل مستخدم الشبكة الظاهرية (UDR). يتم التعبير عن إعادة توجيه نسبة استخدام الشبكة إلى موقع محلي كمسار افتراضي إلى بوابة Azure VPN. يعرض القسم التالي قائمة القيود الحالية على جدول التوجيه والمسارات لشبكة Azure الظاهرية:

تحتوي كل شبكة فرعية تابعة لشبكة ظاهرية على جدول مسارات نظام مضمن. يحتوي جدول مسارات النظام على المجموعات الثلاث التالية من المسارات:

- مسارات VNet المحلية: مباشرة إلى الأجهزة الظاهرية الوجهة في نفس الشبكة الظاهرية.

- المسارات المحلية: إلى بوابة Azure VPN.

- المسار الافتراضي: مباشرة إلى الإنترنت. يتم إسقاط حزم البيانات الموجهة إلى عناوين IP الخاصة التي لا تشمل المساريين السابقين.

بمساعدة إصدار المسارات التي يعرفها المستخدم، يمكنك إنشاء جدول توجيه لإضافة مسار افتراضي، ثم تقوم بربط جدول التوجيه بالشبكة (الشبكات) الفرعية VNet لتمكين التوجيه القسري للأسفل على تلك الشبكات الفرعية.

يجب عليك تعيين اتصال «موقع افتراضي» بين المواقع المحلية متعددة الأماكن المتصلة بالشبكة الظاهرية.

يجب اقتران التوجيه القسري للأسفل بـ VNet تحتوي على بوابة VPN ديناميكية للتوجيه (وليس بوابة ثابتة).

لم يتم تكوين الاتصال النفقي القسري ل ExpressRoute عبر هذه الآلية، ولكن بدلا من ذلك، يتم تمكينه عن طريق الإعلان عن مسار افتراضي عبر جلسات نظير ExpressRoute BGP. لمزيد من المعلومات، راجع ما هو ExpressRoute؟

نظرة عامة على التكوين

في المثال التالي، لا يتم فرض الاتصال النفقي للشبكة الفرعية للواجهة الأمامية. يمكن أن تستمر أحمال العمل في الشبكة الفرعية الأمامية في قبول طلبات العملاء من الإنترنت والاستجابة لها مباشرة. تتصل الشبكات الفرعية من المستوى المتوسط والواجهة الخلفية نفقياً. يتم فرض أي اتصالات صادرة من هاتين الشبكتين الفرعيتين إلى الإنترنت أو إعادة توجيهها مرة أخرى إلى موقع محلي عبر أحد أنفاق S2S VPN.

يتيح لك ذلك تقييد الوصول إلى الإنترنت وفحصه من أجهزتك الظاهرية أو الخدمات السحابية في Azure، مع الاستمرار في تمكين بنية الخدمة متعددة المستويات المطلوبة. يمكنك أيضا تطبيق التوجيه القسري للأسفل على الشبكات الافتراضية بأكملها في حالة عدم وجود أحمال عمل على الإنترنت في شبكاتك الافتراضية.

المتطلبات الأساسية

تحقق من أن لديك العناصر التالية قبل بدء الإعداد الخاص بك:

- اشتراك Azure. إذا لم يكن لديك اشتراك Azure بالفعل، يمكنك تنشيط ميزات المشترك في MSDN خاصتك أو الاشتراك في حساب مجاني.

- شبكة افتراضية تم تكوينها.

- لا يمكنك استخدام Azure Cloud Shell في حالة استخدام نموذج التوزيع الكلاسيكي. ولكن، يجب تثبيت أحدث إصدار لأمر PowerShell cmdlets لإدارة خدمة Azure (SM) محليا على جهاز الكمبيوتر الخاص بك. تختلف أوامر cmdlets هذه عن AzureRM أو Az cmdlets. لتثبيت cmdlets SM، راجع تثبيت cmdlets الخاص بإدارة الخدمة. لمزيد من المعلومات حول Azure PowerShell، راجع وثائق Azure PowerShell.

تكوين الاتصال النفقي

يساعدك الإجراء التالي على تحديد نفق إجباري لشبكة ظاهرية. تتوافق خطوات التكوين مع ملف تكوين شبكة VNet. في هذا المثال، تحتوي الشبكة الظاهرية "MultiTier-VNet" على ثلاث شبكات فرعية: الشبكات الفرعية الأمامية والمتوسطة والخلفية، مع أربعة اتصالات داخلية: "DefaultSiteHQ"، وثلاثة فروع.

<VirtualNetworkSite name="MultiTier-VNet" Location="North Europe">

<AddressSpace>

<AddressPrefix>10.1.0.0/16</AddressPrefix>

</AddressSpace>

<Subnets>

<Subnet name="Frontend">

<AddressPrefix>10.1.0.0/24</AddressPrefix>

</Subnet>

<Subnet name="Midtier">

<AddressPrefix>10.1.1.0/24</AddressPrefix>

</Subnet>

<Subnet name="Backend">

<AddressPrefix>10.1.2.0/23</AddressPrefix>

</Subnet>

<Subnet name="GatewaySubnet">

<AddressPrefix>10.1.200.0/28</AddressPrefix>

</Subnet>

</Subnets>

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="DefaultSiteHQ">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch1">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch2">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch3">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

</Gateway>

</VirtualNetworkSite>

</VirtualNetworkSite>

تعين الخطوات التالية "DefaultSiteHQ" كاتصال موقع افتراضي للنفق القسري، وتكوين الشبكات الفرعية Midtier والخلفية لاستخدام الاتصال النفقي القسري.

افتح وحدة تحكم PowerShell الخاصة بك بصلاحيات غير مقيدة. الاتصال إلى حسابك باستخدام المثال التالي:

Add-AzureAccountإنشاء جدول مسارات. استخدم أمر cmdlet التالي لإنشاء جدول التوجيه الخاص بك.

New-AzureRouteTable –Name "MyRouteTable" –Label "Routing Table for Forced Tunneling" –Location "North Europe"إضافة مسار افتراضي إلى جدول التوجيه.

يضيف المثال التالي مسارًا افتراضيًا إلى جدول التوجيه الذي تم إنشاؤه في الخطوة 1. المسار الوحيد المدعوم هو بادئة الوجهة "0.0.0.0/0" إلى "VPNGateway" NextHop.

Get-AzureRouteTable -Name "MyRouteTable" | Set-AzureRoute –RouteTable "MyRouteTable" –RouteName "DefaultRoute" –AddressPrefix "0.0.0.0/0" –NextHopType VPNGatewayإقران جدول التوجيه بالشبكة الفرعية.

بعد إنشاء جدول توجيه وإضافة مسار، استخدم المثال التالي لإضافة جدول توجيه أو إقرانه بشبكة فرعية VNet. يضيف المثال جدول توجيه "MyRouteTable" إلى الشبكات الفرعية Midtier و Backend لـ VNet MultiTier-VNet.

Set-AzureSubnetRouteTable -VirtualNetworkName "MultiTier-VNet" -SubnetName "Midtier" -RouteTableName "MyRouteTable" Set-AzureSubnetRouteTable -VirtualNetworkName "MultiTier-VNet" -SubnetName "Backend" -RouteTableName "MyRouteTable"تعيين موقع افتراضي للتوجيه القسري للأسفل.

في الخطوة السابقة، أنشأ نموذج البرامج النصية cmdlet جدول التوجيه وقام بإقران جدول المسار بشبكتين فرعيتين من شبكات VNet. الخطوة المتبقية هي تحديد موقع محلي من بين الاتصالات متعددة المواقع للشبكة الظاهرية كموقع افتراضي أو نفق.

$DefaultSite = @("DefaultSiteHQ") Set-AzureVNetGatewayDefaultSite –VNetName "MultiTier-VNet" –DefaultSite "DefaultSiteHQ"

أوامر إضافية لـ PowerShell cmdlets

لحذف جدول توجيه

Remove-AzureRouteTable -Name <routeTableName>

لإدراج جدول توجيه

Get-AzureRouteTable [-Name <routeTableName> [-DetailLevel <detailLevel>]]

لحذف مسار من جدول توجيه

Remove-AzureRouteTable –Name <routeTableName>

لإزالة مسار من شبكة فرعية

Remove-AzureSubnetRouteTable –VirtualNetworkName <virtualNetworkName> -SubnetName <subnetName>

لإدراج جدول المسارات المقترن بشبكة فرعية

Get-AzureSubnetRouteTable -VirtualNetworkName <virtualNetworkName> -SubnetName <subnetName>

لإزالة موقع افتراضي من بوابة VPN VNet

Remove-AzureVnetGatewayDefaultSite -VNetName <virtualNetworkName>