مراقبة وتسجيل Azure Web Application Firewall

يوفر Azure Web Application Firewall على Azure Front Door تسجيلا شاملا وقياسا عن بعد لمساعدتك على فهم كيفية أداء جدار حماية تطبيق الويب والإجراءات التي يتخذها.

يتم دمج سجل Azure Front Door WAF مع Azure Monitor. يتيح لك Azure Monitor تعقب المعلومات التشخيصية، بما في ذلك تنبيهات وسجلات WAF. يمكنك تكوين مراقبة WAF داخل مورد Azure Front Door في مدخل Azure ضمن علامة التبويب Diagnostics ، من خلال البنية الأساسية مع اقتراب التعليمات البرمجية، أو باستخدام Azure Monitor مباشرة.

المقاييس

يقوم Azure Front Door تلقائيا بتسجيل المقاييس لمساعدتك على فهم سلوك WAF الخاص بك.

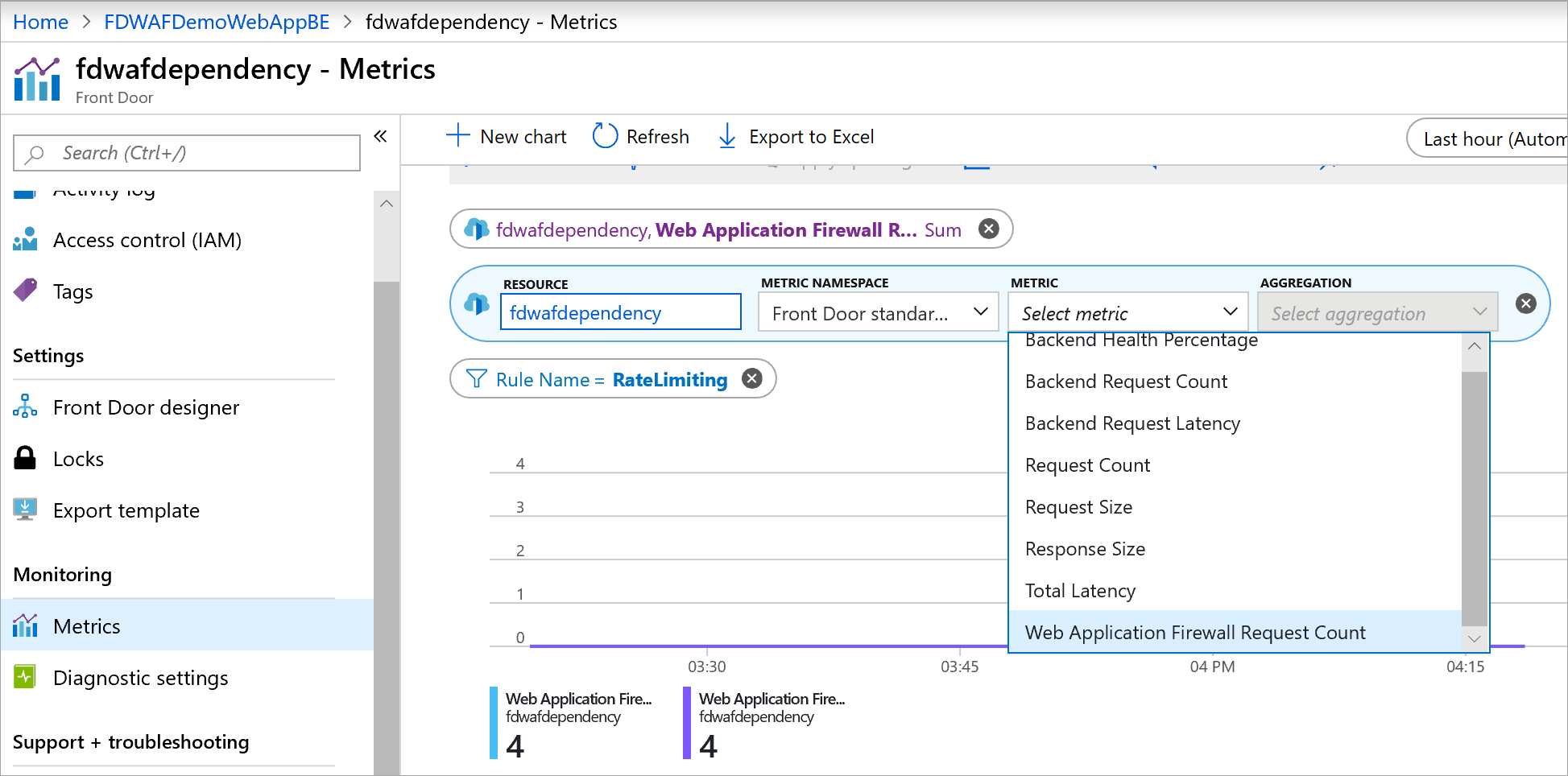

للوصول إلى مقاييس WAF:

- سجل الدخول إلى مدخل Microsoft Azure وانتقل إلى ملف تعريف Azure Front Door.

- في الجزء الموجود في أقصى اليسار ضمن Monitoring، حدد علامة التبويب Metrics.

- أضف مقياس عدد طلبات جدار حماية تطبيق ويب لتعقب عدد الطلبات التي تطابق قواعد WAF.

يمكنك إنشاء عوامل تصفية مخصصة استنادا إلى أنواع الإجراءات وأسماء القواعد. تتضمن المقاييس طلبات مع جميع الإجراءات باستثناء Log.

مقاييس تحدي JavaScript (معاينة)

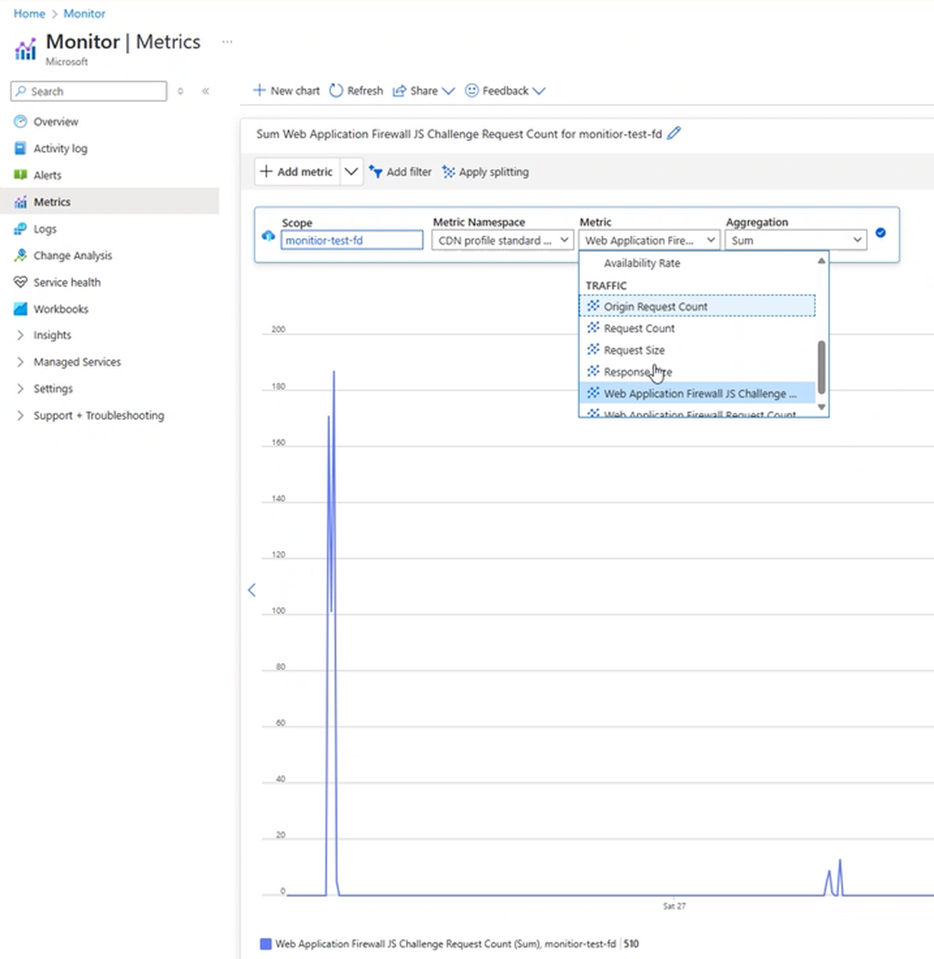

للوصول إلى مقاييس WAF لتحدي JavaScript:

- أضف مقياس جدار حماية

JS Challenge Request Countتطبيق الويب لتتبع عدد الطلبات التي تطابق قواعد WAF لتحدي JavaScript.

يتم توفير عوامل التصفية التالية كجزء من هذا المقياس:

- PolicyName: هذا هو اسم نهج WAF

- القاعدة: يمكن أن تكون هذه أي قاعدة مخصصة أو قاعدة روبوت

- الإجراء: هناك أربع قيم محتملة لإجراء JS Challenge

- تم الإصدار: يتم استدعاء JS Challenge في المرة الأولى

- تم النجاح: نجح حساب JS Challenge وتم تلقي إجابة

- صالح: ملف تعريف ارتباط صلاحية JS Challenge كان موجودا

- محظور: فشل حساب JS Challenge

السجلات والتشخيصات

يوفر Azure Front Door WAF تقارير مفصلة عن كل طلب وكل تهديد يكتشفه. يتم دمج التسجيل مع سجلات التشخيص والتنبيهات الخاصة ب Azure باستخدام سجلات Azure Monitor.

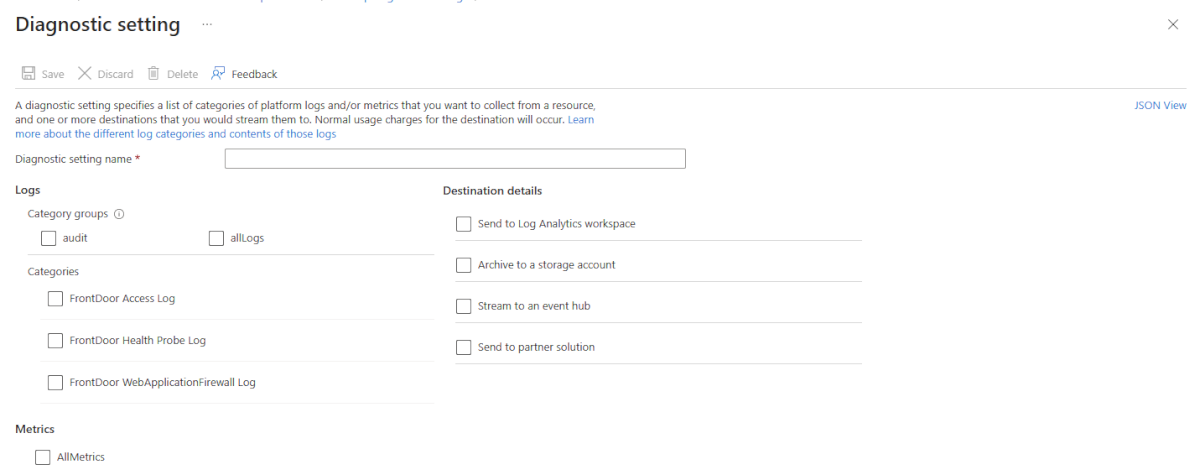

لا يتم تمكين السجلات بشكل افتراضي. يجب تمكين السجلات بشكل صريح. يمكنك تكوين السجلات في مدخل Microsoft Azure باستخدام علامة التبويب Diagnostic settings .

إذا تم تمكين التسجيل وتم تشغيل قاعدة WAF، يتم تسجيل أي أنماط مطابقة في نص عادي لمساعدتك في تحليل سلوك نهج WAF وتصحيحه. يمكنك استخدام الاستثناءات لضبط القواعد واستبعاد أي بيانات تريد استبعادها من السجلات. لمزيد من المعلومات، راجع قوائم استثناء جدار حماية تطبيق الويب في Azure Front Door.

يمكنك تمكين ثلاثة أنواع من سجلات Azure Front Door:

- سجلات WAF

- سجلات الوصول

- سجلات فحص السلامة

يتم تمكين سجلات النشاط بشكل افتراضي وتوفر رؤية للعمليات التي يتم إجراؤها على موارد Azure، مثل تغييرات التكوين في ملف تعريف Azure Front Door.

سجلات WAF

يتضمن السجل FrontDoorWebApplicationFirewallLog الطلبات التي تطابق قاعدة WAF.

يتضمن السجل FrontdoorWebApplicationFirewallLog أي طلب يطابق قاعدة WAF.

يعرض الجدول التالي القيم المسجلة لكل طلب.

| الخاصية | الوصف |

|---|---|

| الإجراء | الإجراءات المتخذة بناءً على الطلب. تتضمن السجلات طلبات بجميع الإجراءات. الإجراءات هي:

|

| ClientIP | عنوان IP للعميل الذي قدم الطلب. في كان هناك عنوان X-Forwarded-For في الطلب، فسيتم اختيار عنوان IP الخاص بالعميل من حقل العنوان بدلا من ذلك. |

| منفذ العميل | منفذ IP الخاص بالعميل الذي قدم الطلب. |

| التفاصيل | مزيد من التفاصيل حول الطلب، بما في ذلك أي تهديدات تم اكتشافها. matchVariableName: اسم معلمة HTTP للطلب المتطابق، على سبيل المثال، أسماء العناوين (بحد أقصى 100 حرف).matchVariableValue: القيم التي أدت إلى المطابقة (بحد أقصى 100 حرف). |

| المضيف | Hostعنوان الطلب. |

| النهج | اسم نهج WAF الذي تناول معالجة الطلب. |

| PolicyMode | وضع العمليّات لنهج WAF. القيم المُحتملة هي Prevention وDetection. |

| RequestUri | معرف الموارد المنتظم للطلب. |

| RuleName | اسم قاعدة WAF المطابقة للطلب. |

| SocketIP | عنوان IP المورد الذي يراهWAF. يستند عنوان IP هذا إلى جلسة عمل TCP ولا يأخذ في الاعتبار أي رؤوس طلبات. |

| TrackingReference | السلسلة المرجعية الفريدة التي تحدد طلبا يقدمه Azure Front Door. ترسل هذه القيمة إلى العميل في عنوان الاستجابة X-Azure-Ref. استخدم هذا الحقل عند البحث عن طلب معين في السجل. |

يوضح استعلام المثال التالي الطلبات التي حظرها Azure Front Door WAF:

AzureDiagnostics

| where ResourceProvider == "MICROSOFT.CDN" and Category == "FrontDoorWebApplicationFirewallLog"

| where action_s == "Block"

AzureDiagnostics

| where ResourceType == "FRONTDOORS" and Category == "FrontdoorWebApplicationFirewallLog"

| where action_s == "Block"

تعرض القصاصة البرمجية التالية مثالا لإدخال سجل، بما في ذلك سبب حظر الطلب:

{

"time": "2020-06-09T22:32:17.8376810Z",

"category": "FrontdoorWebApplicationFirewallLog",

"operationName": "Microsoft.Cdn/Profiles/Write",

"properties": {

"clientIP": "xxx.xxx.xxx.xxx",

"clientPort": "52097",

"socketIP": "xxx.xxx.xxx.xxx",

"requestUri": "https://wafdemofrontdoorwebapp.azurefd.net:443/?q=%27%20or%201=1",

"ruleName": "Microsoft_DefaultRuleSet-1.1-SQLI-942100",

"policy": "WafDemoCustomPolicy",

"action": "Block",

"host": "wafdemofrontdoorwebapp.azurefd.net",

"trackingReference": "08Q3gXgAAAAAe0s71BET/QYwmqtpHO7uAU0pDRURHRTA1MDgANjMxNTAwZDAtOTRiNS00YzIwLTljY2YtNjFhNzMyOWQyYTgy",

"policyMode": "prevention",

"details": {

"matches": [

{

"matchVariableName": "QueryParamValue:q",

"matchVariableValue": "' or 1=1"

}

]

}

}

}

{

"time": "2020-06-09T22:32:17.8376810Z",

"category": "FrontdoorWebApplicationFirewallLog",

"operationName": "Microsoft.Network/FrontDoorWebApplicationFirewallLog/Write",

"properties": {

"clientIP": "xxx.xxx.xxx.xxx",

"clientPort": "52097",

"socketIP": "xxx.xxx.xxx.xxx",

"requestUri": "https://wafdemofrontdoorwebapp.azurefd.net:443/?q=%27%20or%201=1",

"ruleName": "Microsoft_DefaultRuleSet-1.1-SQLI-942100",

"policy": "WafDemoCustomPolicy",

"action": "Block",

"host": "wafdemofrontdoorwebapp.azurefd.net",

"trackingReference": "08Q3gXgAAAAAe0s71BET/QYwmqtpHO7uAU0pDRURHRTA1MDgANjMxNTAwZDAtOTRiNS00YzIwLTljY2YtNjFhNzMyOWQyYTgy",

"policyMode": "prevention",

"details": {

"matches": [

{

"matchVariableName": "QueryParamValue:q",

"matchVariableValue": "' or 1=1"

}

]

}

}

}

لمزيد من المعلومات حول سجلات Azure Front Door الأخرى، راجع مراقبة المقاييس والسجلات في Azure Front Door.

الخطوات التالية

تعرّف على المزيد حول Azure Front Door.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ