مجموعات قواعد وقواعد جدار حماية تطبيق الويب DRS و CRS

مقالة 10/23/2024

18 من المساهمين

الملاحظات

في هذه المقالة

تحمي مجموعات القواعد المدارة من Azure في جدار حماية تطبيق الويب لبوابة التطبيق (WAF) تطبيقات الويب بشكل نشط من الثغرات الأمنية والمآثر الشائعة. تتلقى مجموعات القواعد هذه، التي تديرها Azure، التحديثات حسب الضرورة للحماية من توقيعات الهجوم الجديدة. تتضمن مجموعة القواعد الافتراضية أيضا قواعد Microsoft Threat Intelligence Collection. يتعاون فريق Microsoft Intelligence في كتابة هذه القواعد، وضمان تغطية محسنة، وتصحيحات محددة للثغرات الأمنية، وتقليل إيجابي خاطئ محسن.

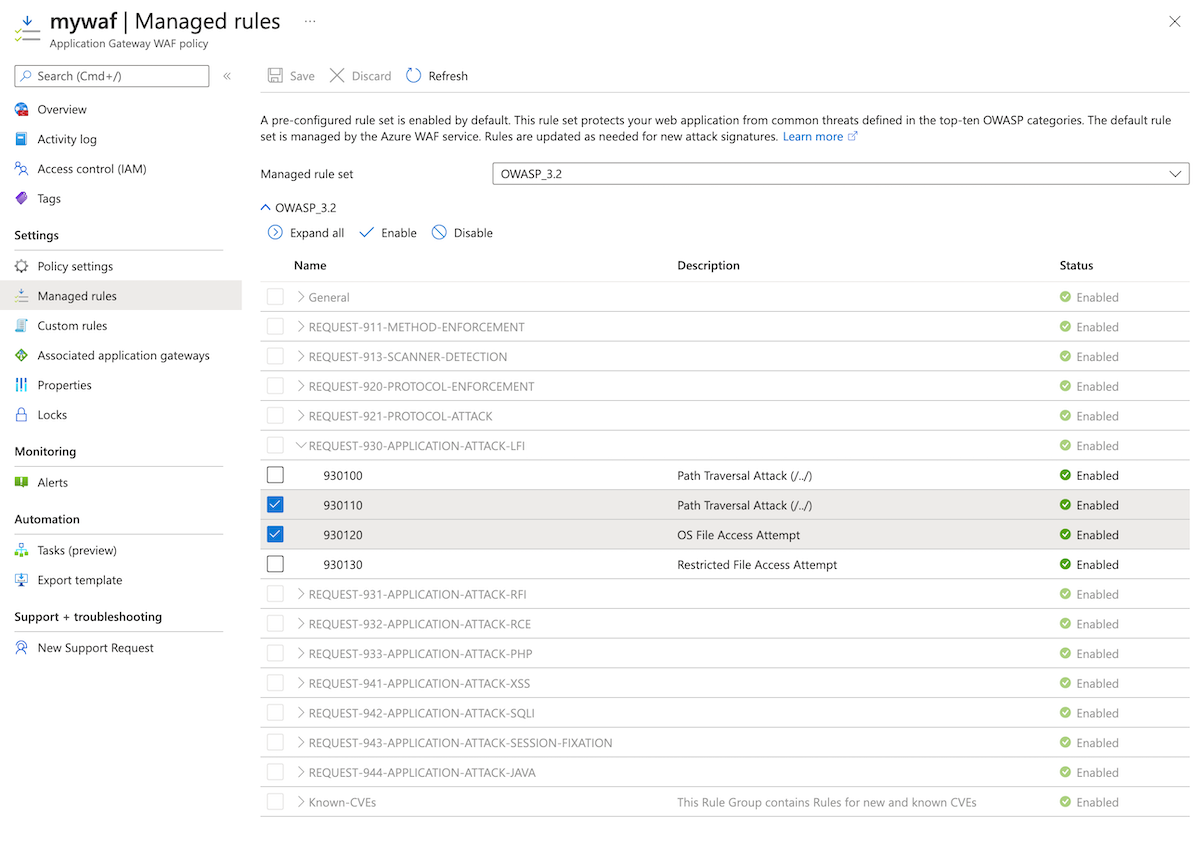

لديك أيضا خيار استخدام القواعد التي تم تعريفها استنادا إلى مجموعات القواعد الأساسية OWASP 3.2 أو 3.1 أو 3.0 أو 2.2.9.

يمكنك تعطيل القواعد بشكل فردي، أو تعيين إجراءات محددة لكل قاعدة. تسرد هذه المقالة القواعد ومجموعات القواعد الحالية المتوفرة. إذا كانت مجموعة القواعد المنشورة تتطلب تحديثا، فسنوثقها هنا.

إشعار

عند تغيير إصدار مجموعة القواعد في نهج WAF، ستتم إعادة تعيين أي تخصيصات موجودة أجريتها على مجموعة القواعد إلى الإعدادات الافتراضية لمجموعة القواعد الجديدة. راجع: ترقية إصدار مجموعة القواعد أو تغييره .

مجموعة القواعد الافتراضية

تتضمن مجموعة القواعد الافتراضية (DRS) المدارة من Azure قواعد ضد فئات التهديد التالية:

البرمجة النصية للمواقع المشتركة

هجمات Java

تضمين الملف المحلي

هجوم عن طريق الحقن بـ PHP

تنفيذ الأوامر عن بعد

تضمين الملف البعيد

معالجة الجلسة

حماية حقن SQL

مهاجمو البروتوكول يتزايد رقم إصدار DRS عند إضافة تواقيع هجوم جديدة إلى مجموعة القواعد.

قواعد Microsoft Threat Intelligence Collection

قواعد Microsoft Threat Intelligence Collection مكتوبة بالشراكة مع فريق Microsoft Threat Intelligence لتوفير زيادة التغطية وتصحيحات لثغرات أمنية محددة وتقليل إيجابي خاطئ أفضل.

إشعار

يرجى استخدام الإرشادات التالية لضبط WAF أثناء بدء استخدام الإصدار 2.1 على Application Gateway WAF. يتم وصف تفاصيل القواعد بعد ذلك.

معرف ID القاعدة

مجموعة القواعد

الوصف

التفاصيل

942110

SQLI

هجوم إدخال SQL: تم الكشف عن اختبار الإدخال الشائع

تعطيل، استبدال بقاعدة MSTIC 99031001

942150

SQLI

هجوم إدخال SQL

تعطيل، استبدال بقاعدة MSTIC 99031003

942260

SQLI

الكشف عن محاولات تجاوز مصادقة SQL الأساسية 2/3

تعطيل، استبدال بقاعدة MSTIC 99031004

942430

SQLI

الكشف المقيّد عن أخطاء SQL في الأحرف (args): تم تجاوز # من عدد الأحرف الخاصة (12)

تعطيل، عدد كبير جدا من الإيجابيات الخاطئة.

942440

SQLI

تم الكشف عن تسلسل تعليق SQL

تعطيل، استبدال بقاعدة MSTIC 99031002

99005006

MS-ThreatIntel-WebShells

محاولة تفاعل Spring4Shell

الاحتفاظ بالقاعدة ممكنة لمنع الثغرة الأمنية في SpringShell

99001014

MS-ThreatIntel-CVEs

محاولة حقن تعبير توجيه Spring Cloud CVE-2022-22963

الاحتفاظ بالقاعدة ممكنة لمنع الثغرة الأمنية في SpringShell

99001015

MS-ThreatIntel-WebShells

محاولة استغلال عنصر فئة Spring Framework غير الآمن CVE-2022-22965

الاحتفاظ بالقاعدة ممكنة لمنع الثغرة الأمنية في SpringShell

99001016

MS-ThreatIntel-WebShells

محاولة حقن Spring Cloud Gateway Actuator CVE-2022-22947

الاحتفاظ بالقاعدة ممكنة لمنع الثغرة الأمنية في SpringShell

99001017

MS-ThreatIntel-CVEs

محاولة استغلال تحميل ملف Apache Struts CVE-2023-50164

تعيين الإجراء إلى حظر لمنع الثغرة الأمنية ضد Apache Struts. Anomaly Score غير مدعوم لهذه القاعدة.

مجموعات القواعد الأساسية

يأتي Application Gateway WAF مكونا مسبقا مع CRS 3.2 بشكل افتراضي، ولكن يمكنك اختيار استخدام أي إصدار CRS معتمد آخر.

يوفر CRS 3.2 محركا جديدا ومجموعات قواعد جديدة تدافع ضد حقن Java، ومجموعة أولية من عمليات التحقق من تحميل الملفات، وإيجابية خاطئة أقل مقارنة بالإصدارات السابقة من CRS. يمكنك أيضًا تخصيص القواعد لتناسب احتياجاتك . تعرف على المزيد عن محرك Azure WAF الجديد.

يحمي WAF من الثغرات الأمنية التالية على الويب:

هجمات إدخال SQL

هجمات البرمجة النصية عبر المواقع

الهجمات الشائعة الأخرى، مثل إدخال الأوامر وتهريب طلب HTTP وتقسيم استجابة HTTP وإدراج الملفات عن بُعد

انتهاكات بروتوكول HTTP

الحالات غير الطبيعية لبروتوكول HTTP مثل فقدان عامل المستخدم المضيف ورؤوس القبول

الروبوت، متتبعات الزحف، والماسحات الضوئية

التكوينات الخطأ الشائعة للتطبيق (على سبيل المثال، Apache وIIS)

ضبط مجموعات القواعد المدارة

يتم تمكين كل من DRS و CRS بشكل افتراضي في وضع الكشف في نهج WAF. يمكنك تعطيل القواعد الفردية أو تمكينها ضمن مجموعة القواعد المدارة لتلبية متطلبات التطبيق الخاص بك. يمكنك أيضًا تعيين إجراءات معينة لكل قاعدة. يدعم DRS/CRS إجراءات نقاط الحظر والسجل والشذوذ. تدعم مجموعة قواعد Bot Manager إجراءات السماح والحظر والسجل.

في بعض الأحيان ربما تحتاج إلى حذف سمات طلب معينة من تقييم WAF. على سبيل المثال، يدرج Active Directory الرموز المميزة المستخدَمة للمصادقة. يمكنك تكوين الاستثناءات لتطبيقها عند تقييم قواعد WAF معينة، أو لتطبيقها عالميا على تقييم جميع قواعد WAF. تنطبق قواعد الاستبعاد على تطبيق الويب بأكمله. لمزيد من المعلومات، راجع جدار حماية تطبيق الويب (WAF) مع قوائم استبعاد بوابة التطبيق.

بشكل افتراضي، يستخدم إصدار DRS 2.1 / CRS الإصدار 3.2 والإصدارات الأحدث تسجيل الخروج عن المألوف عندما يتطابق الطلب مع قاعدة. CRS 3.1 وما دونه يحظر الطلبات المطابقة بشكل افتراضي. بالإضافة إلى ذلك، يمكن تكوين القواعد المخصصة في نفس نهج WAF إذا كنت تريد تجاوز أي من القواعد التي تم تكوينها مسبقا في مجموعة القواعد الأساسية.

يتم تطبيق القواعد المخصصة دائما قبل تقييم القواعد في مجموعة القواعد الأساسية. إذا تطابق الطلب مع قاعدة مخصصة، يتم تطبيق إجراء القاعدة المقابلة. يتم حظر الطلب أو تمريره إلى الخلفية. لا تتم معالجة أي قواعد مخصصة أخرى أو القواعد في مجموعة القواعد الأساسية.

تسجيل الشذوذ

عند استخدام CRS أو DRS 2.1 والإصدارات الأحدث، يتم تكوين WAF الخاص بك لاستخدام تسجيل الخروج عن المألوف بشكل افتراضي. لا يتم حظر نسبة استخدام الشبكة التي تطابق أي قاعدة على الفور، حتى عندما يكون WAF في وضع الوقاية. بدلًا من ذلك، تحدد مجموعات قواعد OWASP خطورة لكل قاعدة: حرج أو خطأ أو تحذير أو إشعار. تؤثر هذه الخطورة على القيمة الرقمية للطلب، والتي تسمى قياس الأمور الخارجة عن المألوف:

خطورة القاعدة

ساهمت القيمة في الأمور الخارجة عن المألوف

هام

5

خطأ

4

تحذير

3

إشعار

2

إذا كانت درجة الشذوذ 5 أو أكبر، وكان WAF في وضع الوقاية، يتم حظر الطلب. إذا كانت درجة الشذوذ 5 أو أكثر، وكان WAF في وضع الكشف، يتم تسجيل الطلب ولكن لا يتم حظره.

على سبيل المثال، تطابق قاعدة حرجة واحدة يكفي ل WAF لحظر طلب عندما يكون في وضع الوقاية، لأن درجة الشذوذ الإجمالية هي 5. رغم ذلك، تطابق قاعدة تحذير واحدة يزيد فقط من قياس الأمور الخارجة عن المألوف بمقدار 3، وهو أمر غير كافٍ في حد ذاته لمنع نسبة استخدام الشبكة. عند تشغيل قاعدة شاذة، فإنها تعرض إجراء "متطابق" في السجلات. إذا كانت درجة الشذوذ 5 أو أكبر، فهناك قاعدة منفصلة يتم تشغيلها مع إجراء "محظور" أو "تم الكشف عنه" اعتمادا على ما إذا كان نهج WAF في وضع الوقاية أو الكشف. لمزيد من المعلومات، يرجى الاطلاع على وضع تسجيل الخروج عن المألوف.

ترقية إصدار مجموعة القواعد أو تغييره

إذا كنت تقوم بالترقية أو تعيين إصدار مجموعة قواعد جديد، وترغب في الاحتفاظ بتجاوزات القواعد والاستثناءات الموجودة، فمن المستحسن استخدام PowerShell أو CLI أو REST API أو قوالب لإجراء تغييرات على إصدار مجموعة القواعد. يمكن أن يحتوي الإصدار الجديد من مجموعة القواعد على قواعد أحدث ومجموعات قواعد إضافية، وقد يحتوي على تحديثات للتواقيع الموجودة لفرض أمان أفضل وتقليل الإيجابيات الزائفة. يوصى بالتحقق من صحة التغييرات في بيئة اختبار، وضبطها إذا لزم الأمر، ثم نشرها في بيئة إنتاج.

إشعار

إذا كنت تستخدم مدخل Microsoft Azure لتعيين مجموعة قواعد مدارة جديدة إلى نهج WAF، إعادة تعيين جميع التخصيصات السابقة من مجموعة القواعد المدارة الحالية مثل حالة القاعدة وإجراءات القاعدة واستبعادات مستوى القاعدة إلى الإعدادات الافتراضية لإدارة مجموعة القواعد الجديدة. ومع ذلك، ستظل أي قواعد مخصصة وإعدادات نهج واستبعادات عمومية غير متأثرة أثناء تعيين مجموعة القواعد الجديدة. ستحتاج إلى إعادة تعريف تجاوزات القواعد والتحقق من صحة التغييرات قبل النشر في بيئة إنتاج.

DRS 2.1

توفر قواعد DRS 2.1 حماية أفضل من الإصدارات السابقة من DRS. ويتضمن المزيد من القواعد التي طورها فريق التحليل الذكي للمخاطر من Microsoft وتحديثات للتواقيع لتقليل الإيجابيات الزائفة. كما أنه يدعم التحويلات التي تتجاوز مجرد فك ترميز URL.

يتضمن DRS 2.1 17 مجموعة قواعد، كما هو موضح في الجدول التالي. تحتوي كل مجموعة على قواعد متعددة، ويمكنك تخصيص سلوك القواعد الفردية أو مجموعات القواعد أو مجموعة القواعد بأكملها. تم وضع DRS 2.1 على أساس مجموعة القواعد الأساسية لمشروع أمان تطبيقات الويب المفتوح (OWASP) (CRS) 3.3.2 ويتضمن قواعد حماية إضافية خاصة تم تطويرها بواسطة فريق التحليل الذكي للمخاطر من Microsoft.

OWASP CRS 3.2

يتضمن CRS 3.2 عدد 14 مجموعة قواعد، كما هو موضح في الجدول التالي. تحتوي كل مجموعة على قواعد متعددة، والتي يمكن تعطيلها. تستند مجموعة القواعد إلى إصدار OWASP CRS 3.2.0.

إشعار

يتوفر CRS 3.2 على WAF_v2 SKU فقط. نظرًا إلى أن CRS 3.2 يعمل على محرك Azure WAF الجديد، فلا يمكنك الرجوع إلى إصدار CRS 3.1 أو إصدار أقدم. إذا كنت تريد الرجوع إلى إصدار أقدم، فتواصل مع دعم Azure .

OWASP CRS 3.1

يتضمن المعيار CRS 3.1 عدد 14 مجموعة قواعد، كما هو موضح في الجدول التالي. تحتوي كل مجموعة على قواعد متعددة، والتي يمكن تعطيلها. تستند مجموعة القواعد إلى إصدار OWASP CRS 3.1.1.

إشعار

يتوفر CRS 3.1 في WAF_v2 SKU فقط.

OWASP CRS 3.0

يتضمن CRS 3.0 عدد 13 مجموعة قواعد، كما هو موضح في الجدول التالي. تحتوي كل مجموعة على قواعد متعددة، والتي يمكن تعطيلها. تستند مجموعة القواعد إلى إصدار OWASP CRS 3.0.0.

OWASP CRS 2.2.9

يتضمن المعيار CRS 2.2.9 عدد 10 مجموعات قواعد، كما هو موضح في الجدول التالي. تحتوي كل مجموعة على قواعد متعددة، والتي يمكن تعطيلها.

إشعار

لم يعد CRS 2.2.9 مدعومًا لنهج WAF الجديدة. نوصي بالترقية إلى أحدث CRS 3.2/DRS 2.1 والإصدارات الأحدث.

Bot Manager 1.0

توفر مجموعة قواعد Bot Manager 1.0 الحماية من الروبوتات الضارة والكشف عن الروبوتات الجيدة. توفر القواعد تحكما دقيقا في الروبوتات التي تم اكتشافها بواسطة WAF عن طريق تصنيف نسبة استخدام الشبكة للروبوت على أنها روبوتات جيدة أو سيئة أو غير معروفة.

مجموعة القواعد

الوصف

BadBots الحماية من الدردشات الآلية السيئة

GoodBots تحديد الدردشات الآلية الجيدة

UnknownBots تحديد الدردشات الآلية غير المعروفة

Bot Manager 1.1

تعد مجموعة قواعد Bot Manager 1.1 تحسينا لمجموعة قواعد Bot Manager 1.0. يوفر حماية محسنة ضد الروبوتات الضارة، ويزيد من اكتشاف الروبوت الجيد.

مجموعة القواعد

الوصف

BadBots الحماية من الدردشات الآلية السيئة

GoodBots تحديد الدردشات الآلية الجيدة

UnknownBots تحديد الدردشات الآلية غير المعروفة

تتوفر مجموعات القواعد والقواعد التالية عند استخدام Web Application Firewall على Application Gateway.

مجموعات قواعد 2.1

عام

معرّف القاعدة

الوصف

200002

تعذر تحليل نص الطلب.

200003

فشل نص الطلب متعدد الأحزاب في التحقق الصارم من الصحة

إنفاذ الأسلوب

معرّف القاعدة

الوصف

911100

الأسلوب غير مسموح به من قبل النهج

PROTOCOL-ENFORCEMENT

معرّف القاعدة

الوصف

920100

سطر طلب HTTP غير صحيح

920120

محاولة تجاوز بيانات متعددة الأجزاء/النموذج

920121

محاولة تجاوز بيانات متعددة الأجزاء/النموذج

920160

رأس HTTP طول المحتوى غير رقمي.

920170

طلب GET أو HEAD مع محتوى النص.

920171

طلب GET أو HEAD مع ترميز النقل.

920180

يفتقد طلب POST رأس طول المحتوى.

920181

رؤوس طول المحتوى وترميز النقل موجودة 99001003

920190

النطاق: قيمة البايت الأخير غير صحيحة.

920200

النطاق: عدد كبير للغاية من الحقول (6 أو أكثر)

920201

النطاق: عدد كبير للغاية من الحقول لطلب pdf (35 أو أكثر)

920210

تم العثور على بيانات رأس اتصال متعددة/متعارضة.

920220

محاولة هجوم إساءة استخدام ترميز URL

920230

تم اكتشاف ترميز URL متعدد

920240

محاولة هجوم إساءة استخدام ترميز URL

920260

محاولة هجوم إساءة عرض كامل/نصف عرض من عرض Unicode

920270

حرف غير صحيح في الطلب (حرف فارغ)

920271

حرف غير صحيح في الطلب (أحرف غير قابلة للطباعة)

920280

طلب ينقصه عنوان المضيف

920290

عنوان مضيف فارغ

920300

طلب ينقصه رأس القبول

920310

طلب يتضمن رأس قبول فارغ

920311

طلب يتضمن رأس قبول فارغ

920320

عنوان العميل المستخدم مفقود

920330

عنوان العميل المستخدم فارغ

920340

طلب يحتوي على محتوى، ولكن رأس نوع المحتوى مفقود

920341

يتطلب الطلب الذي يحتوي على محتوى رأس نوع المحتوى

920350

عنوان المضيف هو عنوان IP رقمي

920420

لا يسمح النهج بنوع محتوى الطلب

920430

لا يسمح النهج بإصدار بروتوكول HTTP

920440

ملحق ملف URL مقيد بالنهج

920450

عنوان HTTP مقيد بالنهج

920470

رأس نوع محتوى غير قانوني

920480

طلب مجموعة نوع المحتوى غير مسموح به من قبل النهج

920500

محاولة الوصول إلى نسخة احتياطية أو ملف عمل

PROTOCOL-ATTACK

معرّف القاعدة

الوصف

921110

هجوم تهريب لطلب HTTP

921120

هجوم تقسيم لاستجابة HTTP

921130

هجوم تقسيم لاستجابة HTTP

921140

هجوم إدخال رأس HTTP عبر الرؤوس

921150

هجوم إدخال رأس HTTP عبر البيانات الأساسية (تم الكشف عن CR/LF)

921151

هجوم إدخال رأس HTTP عبر البيانات الأساسية (تم الكشف عن CR/LF)

921160

هجوم إدخال عنوان HTTP عبر البيانات الأساسية (تم الكشف عن CR/LF واسم العنوان)

921190

تقسيم HTTP (تم الكشف عن CR/LF في اسم ملف الطلب)

921200

هجوم إدخال PHP

LFI - تضمين الملف المحلي

معرّف القاعدة

الوصف

930100

هجوم اجتياز المسار (/../)

930110

هجوم اجتياز المسار (/../)

930120

محاولة الوصول إلى ملف نظام التشغيل

930130

محاولة الوصول المقيد إلى الملفات

RFI - تضمين الملفات عن بعد

معرّف القاعدة

الوصف

931100

الهجوم المحتمل لتضمين الملفات عن بُعد (RFI): معلمة URL باستخدام عنوان IP

931110

الهجوم المحتمل لتضمين الملفات عن بُعد (RFI): اسم المعلمة الضعيفة الشائع لـ RFI المستخدم مع بيانات URL الأساسية

931120

الهجوم المحتمل لتضمين الملفات عن بُعد (RFI): بيانات URL الأساسية المستخدمة مع لاحقة حرف علامة الاستفهام (؟)

931130

الهجوم المحتمل لتضمين الملفات عن بعد (RFI): ارتباط/مرجع خارج المجال

RCE - تنفيذ الأوامر عن بعد

معرّف القاعدة

الوصف

932100

تنفيذ الأمر عن بُعد: إدخال أمر Unix

932105

تنفيذ الأمر عن بُعد: إدخال أمر Unix

932110

تنفيذ الأمر عن بُعد: إدخال أمر Windows

932115

تنفيذ الأمر عن بُعد: إدخال أمر Windows

932120

تنفيذ الأمر عن بُعد: تم العثور على أمر Windows PowerShell

932130

تنفيذ الأمر عن بُعد: تم العثور على Unix Shell Expression أو Confluence Vulnerability (CVE-2022-26134)

932140

تنفيذ الأمر عن بُعد: تم العثور على أمر Windows FOR/IF

932150

تنفيذ الأمر عن بُعد: تنفيذ أمر Unix المباشر

932160

تنفيذ الأمر عن بُعد: تم العثور على تعليمات Unix Shell البرمجية

932170

تنفيذ الأوامر عن بعد: Shellshock (CVE-2014-6271)

932171

تنفيذ الأوامر عن بعد: Shellshock (CVE-2014-6271)

932180

محاولة تحميل ملف مقيد

هجمات PHP

معرّف القاعدة

الوصف

933100

هجوم إدخال PHP: تم العثور على علامة الفتح/الإغلاق

933110

هجوم إدخال PHP: تم العثور على تحميل ملف البرنامج النصي PHP

933120

هجوم إدخال PHP: تم العثور على توجيه التكوين

933130

هجوم حقن PHP: تم العثور على المتغيرات

933140

هجوم إدخال PHP: تم العثور على بث الإدخال/الإخراج

933150

هجوم إدخال PHP: تم العثور على اسم الدالة PHP عالية الخطورة

933151

هجوم إدخال PHP: تم العثور على اسم الدالة PHP متوسطة الخطورة

933160

هجوم حقن PHP: تم العثور على استدعاء الدالة PHP عالية الخطورة

933170

هجوم إدخال PHP: إدخال الكائن التسلسلي

933180

هجوم حقن PHP: تم العثور على استدعاء الدالة المتغيرة

933200

هجوم إدخال PHP: تم الكشف عن مخطط برنامج التضمين

933210

هجوم حقن PHP: تم العثور على استدعاء الدالة المتغيرة

هجمات JS للعقدة

معرّف القاعدة

الوصف

934100

هجوم حقن Node.js

XSS - البرمجة النصية عبر المواقع

معرّف القاعدة

الوصف

941100

تم الكشف عن هجوم XSS عبر libinjection

941101

تم الكشف عن هجوم XSS عبر libinjection.المرجع .

941110

عامل تصفية XSS - الفئة 1: متجه علامة البرنامج النصي

941120

عامل تصفية XSS - الفئة 2: متجه معالج الأحداث

941130

عامل تصفية XSS - الفئة 3: متجه السمة

941140

عامل تصفية XSS - الفئة 4: متجه JavaScript URI

941150

عامل تصفية XSS - الفئة 5: سمات HTML غير المسموح بها

941160

NoScript XSS InjectionChecker: إدخال HTML

941170

NoScript XSS InjectionChecker: إدخال السمة

941180

الكلمات الأساسية لقائمة مدقق العقدة السوداء

941190

XSS باستخدام أوراق الأنماط

941200

XSS باستخدام إطارات VML

941210

XSS باستخدام JavaScript غير المحدد

941220

XSS باستخدام البرنامج النصي VB غير المحدد

941230

XSS باستخدام علامة «تضمين»

941240

XSS باستخدام سمة «استيراد» أو «تنفيذ»

941250

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

941260

XSS باستخدام علامة «meta»

941270

XSS باستخدام href «ارتباط»

941280

XSS باستخدام علامة «base»

941290

XSS باستخدام علامة «applet»

941300

XSS باستخدام علامة «object»

941310

عامل تصفية XSS لترميز مكوّن بشكل غير صحيح US-ASCII - تم الكشف عن الهجوم.

941320

تم الكشف عن هجوم XSS المحتمل - معالج علامات HTML

941330

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

941340

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

941350

IE XSS ترميز UTF-7 - تم الكشف عن الهجوم.

941360

تم الكشف عن تعتيم JavaScript.

941370

تم العثور على متغير JavaScript العمومي

941380

تم الكشف عن حقن قالب عميل AngularJS

SQLI - حقن SQL

معرّف القاعدة

الوصف

942100

تم الكشف عن هجوم إدخال SQL عبر libinjection

942110

هجوم إدخال SQL: تم الكشف عن اختبار الإدخال الشائع

942120

هجوم إدخال SQL: تم الكشف عن عامل تشغيل SQL

942130

هجوم إدخال SQL: تم الكشف عن حشو SQL.

942140

هجوم إدخال SQL: تم الكشف عن أسماء قاعدة البيانات الشائعة

942150

هجوم إدخال SQL

942160

الكشف عن اختبارات sqli الخفية باستخدام السكون () أو المعيار ().

942170

الكشف عن معيار SQL ومحاولات إدخال السكون بما في ذلك الاستعلامات الشرطية

942180

الكشف عن محاولات تجاوز مصادقة SQL الأساسية 1/3

942190

الكشف عن تنفيذ التعليمات البرمجية MSSQL ومحاولات جمع المعلومات

942200

الكشف عن الإدخالات غير المحددة لتعليق MySQL comment-/space- وإنهاء علامات الاقتباس النهائية

942210

الكشف عن محاولات إدخال SQL المتسلسلة 1/2

942220

البحث عن هجمات تجاوز عدد صحيح، ويتم أخذها من skipfish، باستثناء 3.0.00738585072007e-308 هو تعطل «الرقم السحري»

942230

الكشف عن محاولات إدخال SQL الشرطية

942240

الكشف عن مفتاح مجموعة أحرف MySQL ومحاولات MSSQL DoS

942250

الكشف عن التطابق مع الإدخال الفوري ودمجه وتنفيذه

942260

الكشف عن محاولات تجاوز مصادقة SQL الأساسية 2/3

942270

البحث عن إدخال sql الأساسية. سلسلة الهجوم الشائعة لـ mysql وoracle وغيرها.

942280

الكشف عن إدخال Postgres pg_sleep، وهجمات الانتظار للتأخير ومحاولات إيقاف تشغيل قاعدة البيانات

942290

البحث عن محاولات إدخال MongoDB SQL الأساسية

942300

يكشف عن تعليقات MySQL وشروطه وحقن ch(a)r

942310

الكشف عن محاولات إدخال SQL المتسلسلة 2/2

942320

الكشف عن إدخالات الإجراء/الوظيفة المخزنة في MySQL وPostgreSQL

942330

الكشف عن فحص إدخال SQL الكلاسيكي 1/2

942340

الكشف عن محاولات تجاوز مصادقة SQL الأساسية 3/3

942350

الكشف عن إدخال MySQL UDF ومحاولات معالجة البيانات/البنية الأخرى

942360

الكشف عن إدخال SQL الأساسية المتسلسلة ومحاولات SQLLFI

942361

الكشف عن إدخال SQL الأساسي استنادًا إلى اتحاد أو تغيير الكلمة الأساسية

942370

الكشف عن فحص إدخال SQL الكلاسيكي 2/2

942380

هجوم إدخال SQL

942390

هجوم إدخال SQL

942400

هجوم إدخال SQL

942410

هجوم إدخال SQL

942430

الكشف المقيّد عن أخطاء SQL في الأحرف (args): تم تجاوز # من عدد الأحرف الخاصة (12)

942440

تم الكشف عن تسلسل تعليق SQL

942450

تم تحديد ترميز SQL Hex

942460

تنبيه الكشف عن حالات أحرف التعريف الخارجة عن المألوف - أحرف متكررة ليست كلمات

942470

هجوم إدخال SQL

942480

هجوم إدخال SQL

942500

تم الكشف عن تعليق MySQL في سطر.

942510

محاولة تجاوز SQLi بواسطة علامات التجزئة أو الرموز الخلفية التي تم اكتشافها.

جلسات الإصلاح

معرّف القاعدة

الوصف

943100

الهجوم المحتمل لإصلاح الجلسة: تعيين قيم ملفات تعريف الارتباط في HTML

943110

هجوم محتمل لتثبيت جلسة العمل: اسم معلمة SessionID مع مرجع Off-Domain

943120

هجوم محتمل لتثبيت جلسة العمل: اسم معلمة SessionID مع مرجع Off-Domain

هجمات Java

معرّف القاعدة

الوصف

944100

تنفيذ الأمر عن بُعد: Apache Struts، وOracle WebLogic

944110

الكشف عن تنفيذ البيانات الأساسية المحتملة

944120

تنفيذ البيانات الأساسية المحتملة وتنفيذ الأمر عن بُعد

944130

فئات Java المشبوهة

944200

استغلال إلغاء تسلسل Java لـ Apache Commons

944210

الاستخدام المحتمل لإنشاء تسلسل Java

944240

تنفيذ الأمر عن بعد: تسلسل Java والثغرة الأمنية Log4j (CVE-2021-44228 ، CVE-2021-45046 )

944250

تنفيذ الأمر عن بعد: تم الكشف عن أسلوب Java المشبوه

MS-ThreatIntel-WebShells

معرّف القاعدة

الوصف

99005002

محاولة تفاعل Web Shell (POST)

99005003

محاولة تحميل Web Shell (POST) - CHOPPER PHP

99005004

محاولة تحميل Web Shell (POST) - CHOPPER ASPX

99005005

محاولة تفاعل Web Shell

99005006

محاولة تفاعل Spring4Shell

MS-ThreatIntel-AppSec

معرّف القاعدة

الوصف

99030001

التهرب من اجتياز المسار في العناوين (/.././../)

99030002

التهرب من اجتياز المسار في نص الطلب (/.././../)

MS-ThreatIntel-SQLI

معرّف القاعدة

الوصف

99031001

هجوم إدخال SQL: تم الكشف عن اختبار الإدخال الشائع

99031002

تم الكشف عن تسلسل تعليق SQL.

99031003

هجوم إدخال SQL

99031004

الكشف عن محاولات تجاوز مصادقة SQL الأساسية 2/3

MS-ThreatIntel-CVEs

*يتم تعيين إجراء هذه القاعدة إلى تسجيل بشكل افتراضي. تعيين الإجراء إلى حظر لمنع الثغرة الأمنية ضد Apache Struts. Anomaly Score غير مدعوم لهذه القاعدة.

إشعار

عند مراجعة سجلات WAF، قد ترى معرف القاعدة 949110. قد يتضمن وصف القاعدة تجاوز درجة الأمور الخارجة عن المألوف الواردة .

تشير هذه القاعدة إلى أن إجمالي قياس الأمور الخارجة عن المألوف للطلب تجاوزت الحد الأقصى للنقاط المسموح بها. لمزيد من المعلومات، اطلع على قياس الأمور الخارجة عن المألوف .

مجموعات قواعد 3.2

عام

معرّف القاعدة

الوصف

200002

تعذر تحليل نص الطلب.

200003

التحقق الصارم من نص الطلب متعدد الأجزاء.

200004

حدود متعددة الأجزاء محتملة لا مثيل لها.

KNOWN-CVES

*يتم تعيين إجراء هذه القاعدة إلى تسجيل بشكل افتراضي. تعيين الإجراء إلى حظر لمنع الثغرة الأمنية ضد Apache Struts. Anomaly Score غير مدعوم لهذه القاعدة.

REQUEST-911-METHOD-ENFORCEMENT

معرّف القاعدة

الوصف

911100

الأسلوب غير مسموح به من قبل النهج

REQUEST-913-SCANNER-DETECTION

معرّف القاعدة

الوصف

913100

تم العثور على وكيل المستخدم المرتبط بفاحص الأمان

913101

تم العثور على وكيل المستخدم المرتبط بالبرمجة النصية/عميل HTTP العام

913102

تم العثور على وكيل المستخدم المرتبط بزاحف الويب/الروبوت

913110

تم العثور على رأس الطلب المرتبط بفاحص الأمان

913120

تم العثور على اسم ملف الطلب/الوسيطة المرتبطة بفاحص الأمان

REQUEST-920-PROTOCOL-ENFORCEMENT

معرّف القاعدة

الوصف

920100

سطر طلب HTTP غير صحيح

920120

محاولة تجاوز بيانات متعددة الأجزاء/النموذج

920121

محاولة تجاوز بيانات متعددة الأجزاء/النموذج

920160

رأس HTTP طول المحتوى غير رقمي.

920170

طلب GET أو HEAD مع محتوى النص.

920171

طلب GET أو HEAD مع ترميز النقل.

920180

يفتقد طلب POST رأس طول المحتوى.

920190

النطاق: قيمة البايت الأخير غير صحيحة.

920200

النطاق: عدد كبير للغاية من الحقول (6 أو أكثر)

920201

النطاق: عدد كبير للغاية من الحقول لطلب pdf (35 أو أكثر)

920202

النطاق: عدد كبير للغاية من الحقول لطلب pdf (6 أو أكثر)

920210

تم العثور على بيانات رأس اتصال متعددة/متعارضة.

920220

محاولة هجوم إساءة استخدام ترميز URL

920230

تم اكتشاف ترميز URL متعدد

920240

محاولة هجوم إساءة استخدام ترميز URL

920250

محاولة هجوم إساءة استخدام ترميز UTF8

920260

محاولة هجوم إساءة عرض كامل/نصف عرض من عرض Unicode

920270

حرف غير صحيح في الطلب (حرف فارغ)

920271

حرف غير صحيح في الطلب (أحرف غير قابلة للطباعة)

920272

حرف غير صحيح في الطلب (خارج أحرف قابلة للطباعة أسفل ascii 127)

920273

حرف غير صحيح في الطلب (خارج مجموعة صارمة للغاية)

920274

حرف غير صحيح في رؤوس الطلب (خارج مجموعة صارمة للغاية)

920280

طلب ينقصه عنوان المضيف

920290

عنوان مضيف فارغ

920300

طلب ينقصه رأس القبول

920310

طلب يتضمن رأس قبول فارغ

920311

طلب يتضمن رأس قبول فارغ

920320

عنوان العميل المستخدم مفقود

920330

عنوان العميل المستخدم فارغ

920340

طلب يحتوي على محتوى، ولكن رأس نوع المحتوى مفقود

920341

يتطلب الطلب الذي يحتوي على محتوى رأس نوع المحتوى

920350

عنوان المضيف هو عنوان IP رقمي

920420

لا يسمح النهج بنوع محتوى الطلب

920430

لا يسمح النهج بإصدار بروتوكول HTTP

920440

ملحق ملف URL مقيد بالنهج

920450

رأس HTTP مقيد بالنهج (%{MATCHED_VAR})

920460

أحرف الإلغاء غير الطبيعية

920470

رأس نوع محتوى غير قانوني

920480

تقييد معلمة مجموعة الأحرف داخل رأس نوع المحتوى

REQUEST-921-PROTOCOL-ATTACK

معرّف القاعدة

الوصف

921110

هجوم تهريب لطلب HTTP

921120

هجوم تقسيم لاستجابة HTTP

921130

هجوم تقسيم لاستجابة HTTP

921140

هجوم إدخال رأس HTTP عبر الرؤوس

921150

هجوم إدخال رأس HTTP عبر البيانات الأساسية (تم الكشف عن CR/LF)

921151

هجوم إدخال رأس HTTP عبر البيانات الأساسية (تم الكشف عن CR/LF)

921160

هجوم إدخال عنوان HTTP عبر البيانات الأساسية (تم الكشف عن CR/LF واسم العنوان)

921170

تلوث معلمة HTT

921180

تلوث معلمة HTTP (%{TX.1})

REQUEST-930-APPLICATION-ATTACK-LFI

معرّف القاعدة

الوصف

930100

هجوم اجتياز المسار (/../)

930110

هجوم اجتياز المسار (/../)

930120

محاولة الوصول إلى ملف نظام التشغيل

930130

محاولة الوصول المقيد إلى الملفات

REQUEST-931-APPLICATION-ATTACK-RFI

معرّف القاعدة

الوصف

931100

الهجوم المحتمل لتضمين الملفات عن بُعد (RFI): معلمة URL باستخدام عنوان IP

931110

الهجوم المحتمل لتضمين الملفات عن بُعد (RFI): اسم المعلمة الضعيفة الشائع لـ RFI المستخدم مع بيانات URL الأساسية

931120

الهجوم المحتمل لتضمين الملفات عن بُعد (RFI): بيانات URL الأساسية المستخدمة مع لاحقة حرف علامة الاستفهام (؟)

931130

الهجوم المحتمل لتضمين الملفات عن بعد (RFI): ارتباط/مرجع خارج المجال

REQUEST-932-APPLICATION-ATTACK-RCE

معرّف القاعدة

الوصف

932100

تنفيذ الأمر عن بُعد: إدخال أمر Unix

932105

تنفيذ الأمر عن بُعد: إدخال أمر Unix

932106

تنفيذ الأمر عن بُعد: إدخال أمر Unix

932110

تنفيذ الأمر عن بُعد: إدخال أمر Windows

932115

تنفيذ الأمر عن بُعد: إدخال أمر Windows

932120

تنفيذ الأمر عن بُعد: تم العثور على أمر Windows PowerShell

932130

تنفيذ الأوامر عن بعد: تم العثور على Unix Shell Expression أو Confluence Vulnerability (CVE-2022-26134) أو Text4Shell (CVE-2022-42889 )

932140

تنفيذ الأمر عن بُعد: تم العثور على أمر Windows FOR/IF

932150

تنفيذ الأمر عن بُعد: تنفيذ أمر Unix المباشر

932160

تنفيذ الأمر عن بُعد: تم العثور على تعليمات Unix Shell البرمجية

932170

تنفيذ الأوامر عن بعد: Shellshock (CVE-2014-6271)

932171

تنفيذ الأوامر عن بعد: Shellshock (CVE-2014-6271)

932180

محاولة تحميل ملف مقيد

932190

تنفيذ الأمر عن بُعد: محاولة تقنية تجاوز حرف البدل

REQUEST-933-APPLICATION-ATTACK-PHP

معرّف القاعدة

الوصف

933100

هجوم إدخال PHP: تم العثور على علامة الفتح/الإغلاق

933110

هجوم إدخال PHP: تم العثور على تحميل ملف البرنامج النصي PHP

933111

هجوم إدخال PHP: تم العثور على تحميل ملف البرنامج النصي PHP

933120

هجوم إدخال PHP: تم العثور على توجيه التكوين

933130

هجوم حقن PHP: تم العثور على المتغيرات

933131

هجوم حقن PHP: تم العثور على المتغيرات

933140

هجوم إدخال PHP: تم العثور على بث الإدخال/الإخراج

933150

هجوم إدخال PHP: تم العثور على اسم الدالة PHP عالية الخطورة

933151

هجوم إدخال PHP: تم العثور على اسم الدالة PHP متوسطة الخطورة

933160

هجوم حقن PHP: تم العثور على استدعاء الدالة PHP عالية الخطورة

933161

هجوم إدخال PHP: تم العثور على استدعاء الدالة PHP منخفضة الخطورة

933170

هجوم إدخال PHP: إدخال الكائن التسلسلي

933180

هجوم حقن PHP: تم العثور على استدعاء الدالة المتغيرة

933190

هجوم إدخال PHP: تم العثور على علامة إغلاق PHP

933200

هجوم إدخال PHP: تم الكشف عن مخطط برنامج التضمين

933210

هجوم حقن PHP: تم العثور على استدعاء الدالة المتغيرة

REQUEST-941-APPLICATION-ATTACK-XSS

معرّف القاعدة

الوصف

941100

تم الكشف عن هجوم XSS عبر libinjection

941101

تم الكشف عن هجوم XSS عبر libinjection.المرجع .

941110

عامل تصفية XSS - الفئة 1: متجه علامة البرنامج النصي

941120

عامل تصفية XSS - الفئة 2: متجه معالج الأحداث

941130

عامل تصفية XSS - الفئة 3: متجه السمة

941140

عامل تصفية XSS - الفئة 4: متجه JavaScript URI

941150

عامل تصفية XSS - الفئة 5: سمات HTML غير المسموح بها

941160

NoScript XSS InjectionChecker: إدخال HTML

941170

NoScript XSS InjectionChecker: إدخال السمة

941180

الكلمات الأساسية لقائمة مدقق العقدة السوداء

941190

XSS باستخدام أوراق الأنماط

941200

XSS باستخدام إطارات VML

941210

XSS باستخدام JavaScript أو Text4Shell (CVE-2022-42889 )

941220

XSS باستخدام البرنامج النصي VB غير المحدد

941230

XSS باستخدام علامة «تضمين»

941240

XSS باستخدام سمة «استيراد» أو «تنفيذ»

941250

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

941260

XSS باستخدام علامة «meta»

941270

XSS باستخدام href «ارتباط»

941280

XSS باستخدام علامة «base»

941290

XSS باستخدام علامة «applet»

941300

XSS باستخدام علامة «object»

941310

عامل تصفية XSS لترميز مكوّن بشكل غير صحيح US-ASCII - تم الكشف عن الهجوم.

941320

تم الكشف عن هجوم XSS المحتمل - معالج علامات HTML

941330

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

941340

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

941350

IE XSS ترميز UTF-7 - تم الكشف عن الهجوم.

941360

تم الكشف عن تعتيم JavaScript.

REQUEST-942-APPLICATION-ATTACK-SQLI

معرّف القاعدة

الوصف

942100

تم الكشف عن هجوم إدخال SQL عبر libinjection

942110

هجوم إدخال SQL: تم الكشف عن اختبار الإدخال الشائع

942120

هجوم إدخال SQL: تم الكشف عن عامل تشغيل SQL

942130

هجوم إدخال SQL: تم الكشف عن حشو SQL.

942140

هجوم إدخال SQL: تم الكشف عن أسماء قاعدة البيانات الشائعة

942150

هجوم إدخال SQL

942160

الكشف عن اختبارات sqli الخفية باستخدام السكون () أو المعيار ().

942170

الكشف عن معيار SQL ومحاولات إدخال السكون بما في ذلك الاستعلامات الشرطية

942180

الكشف عن محاولات تجاوز مصادقة SQL الأساسية 1/3

942190

الكشف عن تنفيذ التعليمات البرمجية MSSQL ومحاولات جمع المعلومات

942200

الكشف عن الإدخالات غير المحددة لتعليق MySQL comment-/space- وإنهاء علامات الاقتباس النهائية

942210

الكشف عن محاولات إدخال SQL المتسلسلة 1/2

942220

البحث عن هجمات تجاوز عدد صحيح، ويتم أخذها من skipfish، باستثناء 3.0.00738585072007e-308 هو تعطل «الرقم السحري»

942230

الكشف عن محاولات إدخال SQL الشرطية

942240

الكشف عن مفتاح مجموعة أحرف MySQL ومحاولات MSSQL DoS

942250

الكشف عن التطابق مع الإدخال الفوري ودمجه وتنفيذه

942251

الكشف عن إدخالات HAVING

942260

الكشف عن محاولات تجاوز مصادقة SQL الأساسية 2/3

942270

البحث عن إدخال sql الأساسية. سلسلة الهجوم الشائعة لـ mysql وoracle وغيرها.

942280

الكشف عن إدخال Postgres pg_sleep، وهجمات الانتظار للتأخير ومحاولات إيقاف تشغيل قاعدة البيانات

942290

البحث عن محاولات إدخال MongoDB SQL الأساسية

942300

الكشف عن تعليقات MySQL وشروطه وإدخال ch(a)r

942310

الكشف عن محاولات إدخال SQL المتسلسلة 2/2

942320

الكشف عن إدخالات الإجراء/الوظيفة المخزنة في MySQL وPostgreSQL

942330

الكشف عن فحص إدخال SQL الكلاسيكي 1/2

942340

الكشف عن محاولات تجاوز مصادقة SQL الأساسية 3/3

942350

الكشف عن إدخال MySQL UDF ومحاولات معالجة البيانات/البنية الأخرى

942360

الكشف عن إدخال SQL الأساسية المتسلسلة ومحاولات SQLLFI

942361

الكشف عن إدخال SQL الأساسي استنادًا إلى اتحاد أو تغيير الكلمة الأساسية

942370

الكشف عن فحص إدخال SQL الكلاسيكي 2/2

942380

هجوم إدخال SQL

942390

هجوم إدخال SQL

942400

هجوم إدخال SQL

942410

هجوم إدخال SQL

942420

الكشف المقيّد عن أخطاء SQL في الأحرف (ملفات تعريف الارتباط): تم تجاوز # من عدد الأحرف الخاصة (8)

942421

الكشف المقيّد عن أخطاء SQL في الأحرف (ملفات تعريف الارتباط): تم تجاوز # من عدد الأحرف الخاصة (3)

942430

الكشف المقيّد عن أخطاء SQL في الأحرف (args): تم تجاوز # من عدد الأحرف الخاصة (12)

942431

الكشف المقيّد عن أخطاء SQL في الأحرف (args): تم تجاوز # من عدد الأحرف الخاصة (6)

942432

الكشف المقيّد عن أخطاء SQL في الأحرف (args): تم تجاوز # من عدد الأحرف الخاصة (2)

942440

تم الكشف عن تسلسل تعليق SQL.

942450

تم تحديد ترميز SQL Hex

942460

تنبيه الكشف عن حالات أحرف التعريف الخارجة عن المألوف - أحرف متكررة ليست كلمات

942470

هجوم إدخال SQL

942480

هجوم إدخال SQL

942490

الكشف عن فحص إدخال SQL الكلاسيكي 3/3

942500

تم الكشف عن تعليق MySQL في سطر.

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

معرّف القاعدة

الوصف

943100

الهجوم المحتمل لإصلاح الجلسة: تعيين قيم ملفات تعريف الارتباط في HTML

943110

الهجوم المحتمل لإصلاح الجلسة: اسم معلمة SessionID مع مرجع خارج المجال

943120

الهجوم المحتمل لإصلاح الجلسة: اسم معلمة SessionID بدون مرجع

REQUEST-944-APPLICATION-ATTACK-JAVA

معرّف القاعدة

الوصف

944100

تنفيذ الأمر عن بُعد: Apache Struts، وOracle WebLogic

944110

الكشف عن تنفيذ البيانات الأساسية المحتملة

944120

تنفيذ البيانات الأساسية المحتملة وتنفيذ الأمر عن بُعد

944130

فئات Java المشبوهة

944200

استغلال إلغاء تسلسل Java لـ Apache Commons

944210

الاستخدام المحتمل لإنشاء تسلسل Java

944240

تنفيذ الأمر عن بُعد: إنشاء تسلسل Java

944250

تنفيذ الأمر عن بعد: تم الكشف عن أسلوب Java المشبوه

944300

سلسلة ترميز Base64 المتطابقة مع الكلمة الأساسية المشبوهة

مجموعات قواعد 3.1

عام

معرّف القاعدة

الوصف

200004

حدود متعددة الأجزاء محتملة لا مثيل لها.

KNOWN-CVES

*تدعم WAFs القديمة التي تعمل ب CRS 3.1 وضع التسجيل لهذه القاعدة فقط. لتمكين وضع الحظر، ستحتاج إلى الترقية إلى إصدار مجموعة قواعد أحدث.

REQUEST-911-METHOD-ENFORCEMENT

معرّف القاعدة

الوصف

911100

الأسلوب غير مسموح به من قبل النهج

REQUEST-913-SCANNER-DETECTION

معرّف القاعدة

الوصف

913100

تم العثور على وكيل المستخدم المرتبط بفاحص الأمان

913101

تم العثور على وكيل المستخدم المرتبط بالبرمجة النصية/عميل HTTP العام

913102

تم العثور على وكيل المستخدم المرتبط بزاحف الويب/الروبوت

913110

تم العثور على رأس الطلب المرتبط بفاحص الأمان

913120

تم العثور على اسم ملف الطلب/الوسيطة المرتبطة بفاحص الأمان

REQUEST-920-PROTOCOL-ENFORCEMENT

معرّف القاعدة

الوصف

920100

سطر طلب HTTP غير صحيح

920120

محاولة تجاوز بيانات متعددة الأجزاء/النموذج

920121

محاولة تجاوز بيانات متعددة الأجزاء/النموذج

920130

تعذر تحليل نص الطلب.

920140

فشل نص الطلب متعدد الأحزاب في التحقق الصارم من الصحة

920160

رأس HTTP طول المحتوى غير رقمي.

920170

طلب GET أو HEAD مع محتوى النص.

920171

طلب GET أو HEAD مع ترميز النقل.

920180

يفتقد طلب POST رأس طول المحتوى.

920190

النطاق = قيمة البايت الأخير غير صحيحة.

920200

النطاق = عدد كبير للغاية من الحقول (6 أو أكثر)

920201

النطاق = عدد كبير للغاية من الحقول لطلب pdf (35 أو أكثر)

920202

النطاق =عدد كبير للغاية من الحقول لطلب pdf (6 أو أكثر)

920210

تم العثور على بيانات رأس اتصال متعددة/متعارضة.

920220

محاولة هجوم إساءة استخدام ترميز URL

920230

تم اكتشاف ترميز URL متعدد

920240

محاولة هجوم إساءة استخدام ترميز URL

920250

محاولة هجوم إساءة استخدام ترميز UTF8

920260

محاولة هجوم إساءة عرض كامل/نصف عرض من عرض Unicode

920270

حرف غير صحيح في الطلب (حرف فارغ)

920271

حرف غير صحيح في الطلب (أحرف غير قابلة للطباعة)

920272

حرف غير صحيح في الطلب (خارج أحرف قابلة للطباعة أسفل ascii 127)

920273

حرف غير صحيح في الطلب (خارج مجموعة صارمة للغاية)

920274

حرف غير صحيح في رؤوس الطلب (خارج مجموعة صارمة للغاية)

920280

طلب ينقصه عنوان المضيف

920290

عنوان مضيف فارغ

920300

طلب ينقصه رأس القبول

920310

طلب يتضمن رأس قبول فارغ

920311

طلب يتضمن رأس قبول فارغ

920320

عنوان العميل المستخدم مفقود

920330

عنوان العميل المستخدم فارغ

920340

طلب يحتوي على محتوى، ولكن رأس نوع المحتوى مفقود

920341

يتطلب الطلب الذي يحتوي على محتوى رأس نوع المحتوى

920350

عنوان المضيف هو عنوان IP رقمي

920420

لا يسمح النهج بنوع محتوى الطلب

920430

لا يسمح النهج بإصدار بروتوكول HTTP

920440

ملحق ملف URL مقيد بالنهج

920450

عنوان HTTP مقيد بالنهج (%@{MATCHED_VAR})

920460

أحرف الإلغاء غير الطبيعية

920470

رأس نوع محتوى غير قانوني

920480

تقييد معلمة مجموعة الأحرف داخل رأس نوع المحتوى

REQUEST-921-PROTOCOL-ATTACK

معرّف القاعدة

الوصف

921110

هجوم تهريب لطلب HTTP

921120

هجوم تقسيم لاستجابة HTTP

921130

هجوم تقسيم لاستجابة HTTP

921140

هجوم إدخال رأس HTTP عبر الرؤوس

921150

هجوم إدخال رأس HTTP عبر البيانات الأساسية (تم الكشف عن CR/LF)

921151

هجوم إدخال رأس HTTP عبر البيانات الأساسية (تم الكشف عن CR/LF)

921160

هجوم إدخال عنوان HTTP عبر البيانات الأساسية (تم الكشف عن CR/LF واسم العنوان)

921170

تلوث معلمة HTT

921180

تلوث معلمة HTTP (%{TX.1})

REQUEST-930-APPLICATION-ATTACK-LFI

معرّف القاعدة

الوصف

930100

هجوم اجتياز المسار (/../)

930110

هجوم اجتياز المسار (/../)

930120

محاولة الوصول إلى ملف نظام التشغيل

930130

محاولة الوصول المقيد إلى الملفات

REQUEST-931-APPLICATION-ATTACK-RFI

معرّف القاعدة

الوصف

931100

الهجوم المحتمل لتضمين الملفات عن بُعد (RFI) = معلمة URL باستخدام عنوان IP

931110

الهجوم المحتمل لتضمين الملفات عن بُعد (RFI) = اسم المعلمة الضعيفة الشائع لـ RFI المستخدم مع بيانات URL الأساسية

931120

الهجوم المحتمل لتضمين الملفات عن بُعد (RFI) = بيانات URL الأساسية المستخدمة مع لاحقة حرف علامة الاستفهام (؟)

931130

الهجوم المحتمل لتضمين الملفات عن بُعد (RFI) = ارتباط/مرجع خارج المجال

REQUEST-932-APPLICATION-ATTACK-RCE

معرّف القاعدة

الوصف

932100

تنفيذ الأمر عن بُعد: إدخال أمر Unix

932105

تنفيذ الأمر عن بُعد: إدخال أمر Unix

932106

تنفيذ الأمر عن بُعد: إدخال أمر Unix

932110

تنفيذ الأمر عن بُعد: إدخال أمر Windows

932115

تنفيذ الأمر عن بُعد: إدخال أمر Windows

932120

تنفيذ الأمر عن بُعد = تم العثور على أمر Windows PowerShell

932130

تنفيذ الأوامر عن بعد: تم العثور على Unix Shell Expression أو Confluence Vulnerability (CVE-2022-26134) أو Text4Shell (CVE-2022-42889 )

932140

تنفيذ الأمر عن بُعد = تم العثور على أمر Windows FOR/IF

932150

تنفيذ الأمر عن بُعد: تنفيذ أمر Unix المباشر

932160

تنفيذ الأمر عن بُعد = تم العثور على تعليمات Unix Shell البرمجية

932170

تنفيذ الأمر عن بُعد = Shellshock (CVE-2014-6271)

932171

تنفيذ الأمر عن بُعد = Shellshock (CVE-2014-6271)

932180

محاولة تحميل ملف مقيد

932190

تنفيذ الأمر عن بُعد: محاولة تقنية تجاوز حرف البدل

REQUEST-933-APPLICATION-ATTACK-PHP

معرّف القاعدة

الوصف

933100

هجوم إدخال PHP = تم العثور على علامة الفتح/الإغلاق

933110

هجوم إدخال PHP = تم العثور على تحميل ملف البرنامج النصي PHP

933111

هجوم إدخال PHP: تم العثور على تحميل ملف البرنامج النصي PHP

933120

هجوم إدخال PHP = تم العثور على توجيه التكوين

933130

هجوم إدخال PHP = تم العثور على المتغيرات

933131

هجوم حقن PHP: تم العثور على المتغيرات

933140

هجوم إدخال PHP: تم العثور على بث الإدخال/الإخراج

933150

هجوم إدخال PHP = تم العثور على اسم الدالة PHP عالية الخطورة

933151

هجوم إدخال PHP: تم العثور على اسم الدالة PHP متوسطة الخطورة

933160

هجوم إدخال PHP = تم العثور على استدعاء الدالة PHP عالية الخطورة

933161

هجوم إدخال PHP: تم العثور على استدعاء الدالة PHP منخفضة الخطورة

933170

هجوم إدخال PHP: إدخال الكائن التسلسلي

933180

هجوم إدخال PHP = تم العثور على استدعاء الدالة المتغيرة

933190

هجوم إدخال PHP: تم العثور على علامة إغلاق PHP

REQUEST-941-APPLICATION-ATTACK-XSS

معرّف القاعدة

الوصف

941100

تم الكشف عن هجوم XSS عبر libinjection

941101

تم الكشف عن هجوم XSS عبر libinjection.المرجع .

941110

عامل تصفية XSS - الفئة 1 = متجه علامة البرنامج النصي

941130

عامل تصفية XSS - الفئة 3 = متجه السمة

941140

عامل تصفية XSS - الفئة 4 = متجه JavaScript URI

941150

عامل تصفية XSS - الفئة 5 = سمات HTML غير المسموح بها

941160

NoScript XSS InjectionChecker: إدخال HTML

941170

NoScript XSS InjectionChecker: إدخال السمة

941180

الكلمات الأساسية لقائمة مدقق العقدة السوداء

941190

XSS باستخدام أوراق الأنماط

941200

XSS باستخدام إطارات VML

941210

XSS باستخدام JavaScript أو Text4Shell (CVE-2022-42889 )

941220

XSS باستخدام البرنامج النصي VB غير المحدد

941230

XSS باستخدام علامة «تضمين»

941240

XSS باستخدام سمة «استيراد» أو «تنفيذ»

941250

عوامل تصفية IE XSS - تم الكشف عن الهجوم

941260

XSS باستخدام علامة «meta»

941270

XSS باستخدام href «ارتباط»

941280

XSS باستخدام علامة «base»

941290

XSS باستخدام علامة «applet»

941300

XSS باستخدام علامة «object»

941310

عامل تصفية XSS لترميز مكوّن بشكل غير صحيح US-ASCII - تم الكشف عن الهجوم.

941320

تم الكشف عن هجوم XSS المحتمل - معالج علامات HTML

941330

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

941340

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

941350

IE XSS ترميز UTF-7 - تم الكشف عن الهجوم.

REQUEST-942-APPLICATION-ATTACK-SQLI

معرّف القاعدة

الوصف

942100

تم الكشف عن هجوم إدخال SQL عبر libinjection

942110

هجوم إدخال SQL: تم الكشف عن اختبار الإدخال الشائع

942120

هجوم إدخال SQL: تم الكشف عن عامل تشغيل SQL

942130

هجوم إدخال SQL: تم الكشف عن حشو SQL.

942140

هجوم إدخال SQL = تم الكشف عن أسماء قاعدة البيانات الشائعة

942150

هجوم إدخال SQL

942160

الكشف عن اختبارات sqli الخفية باستخدام السكون () أو المعيار ().

942170

الكشف عن معيار SQL ومحاولات إدخال السكون بما في ذلك الاستعلامات الشرطية

942180

الكشف عن محاولات تجاوز مصادقة SQL الأساسية 1/3

942190

الكشف عن تنفيذ التعليمات البرمجية MSSQL ومحاولات جمع المعلومات

942200

الكشف عن الإدخالات غير المحددة لتعليق MySQL comment-/space- وإنهاء علامات الاقتباس النهائية

942210

الكشف عن محاولات إدخال SQL المتسلسلة 1/2

942220

البحث هجمات تجاوز عدد صحيح، ويتم أخذها من skipfish، باستثناء 3.0.00738585072

942230

الكشف عن محاولات إدخال SQL الشرطية

942240

الكشف عن مفتاح مجموعة أحرف MySQL ومحاولات MSSQL DoS

942250

الكشف عن التطابق مع الإدخال الفوري ودمجه وتنفيذه

942251

الكشف عن إدخالات HAVING

942260

الكشف عن محاولات تجاوز مصادقة SQL الأساسية 2/3

942270

البحث عن إدخال sql الأساسية. سلسلة الهجوم الشائعة لـ mysql وoracle وغيرها

942280

الكشف عن إدخال Postgres pg_sleep، وهجمات الانتظار للتأخير ومحاولات إيقاف تشغيل قاعدة البيانات

942290

البحث عن محاولات إدخال MongoDB SQL الأساسية

942300

الكشف عن تعليقات MySQL وشروطه وإدخال ch(a)r

942310

الكشف عن محاولات إدخال SQL المتسلسلة 2/2

942320

الكشف عن إدخالات الإجراء/الوظيفة المخزنة في MySQL وPostgreSQL

942330

الكشف عن فحص إدخال SQL الكلاسيكي 1/2

942340

الكشف عن محاولات تجاوز مصادقة SQL الأساسية 3/3

942350

الكشف عن إدخال MySQL UDF ومحاولات معالجة البيانات/البنية الأخرى

942360

الكشف عن إدخال SQL الأساسية المتسلسلة ومحاولات SQLLFI

942361

الكشف عن إدخال SQL الأساسي استنادًا إلى اتحاد أو تغيير الكلمة الأساسية

942370

الكشف عن فحص إدخال SQL الكلاسيكي 2/2

942380

هجوم إدخال SQL

942390

هجوم إدخال SQL

942400

هجوم إدخال SQL

942410

هجوم إدخال SQL

942420

الكشف المقيّد عن أخطاء SQL في الأحرف (ملفات تعريف الارتباط): تم تجاوز # من عدد الأحرف الخاصة (8)

942421

الكشف المقيّد عن أخطاء SQL في الأحرف (ملفات تعريف الارتباط): تم تجاوز # من عدد الأحرف الخاصة (3)

942430

الكشف المقيّد عن أخطاء SQL في الأحرف (args): تم تجاوز # من عدد الأحرف الخاصة (12)

942431

الكشف المقيّد عن أخطاء SQL في الأحرف (args): تم تجاوز # من عدد الأحرف الخاصة (6)

942432

الكشف المقيّد عن أخطاء SQL في الأحرف (args): تم تجاوز # من عدد الأحرف الخاصة (2)

942440

تم الكشف عن تسلسل تعليق SQL.

942450

تم تحديد ترميز SQL Hex

942460

تنبيه الكشف عن حالات أحرف التعريف الخارجة عن المألوف - أحرف متكررة ليست كلمات

942470

هجوم إدخال SQL

942480

هجوم إدخال SQL

942490

الكشف عن فحص إدخال SQL الكلاسيكي 3/3

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

معرّف القاعدة

الوصف

943100

الهجوم المحتمل لإصلاح الجلسة = تعيين قيم ملفات تعريف الارتباط في HTML

943110

الهجوم المحتمل لإصلاح الجلسة = اسم معلمة SessionID مع مرجع خارج المجال

943120

الهجوم المحتمل لإصلاح الجلسة = اسم معلمة SessionID بدون مرجع

REQUEST-944-APPLICATION-ATTACK-SESSION-JAVA

معرّف القاعدة

الوصف

944120

تنفيذ البيانات الأساسية المحتملة وتنفيذ الأمر عن بُعد

944130

فئات Java المشبوهة

944200

استغلال إلغاء تسلسل Java لـ Apache Commons

مجموعات قواعد 3.0

عام

معرّف القاعدة

الوصف

200004

حدود متعددة الأجزاء محتملة لا مثيل لها.

KNOWN-CVES

REQUEST-911-METHOD-ENFORCEMENT

معرّف القاعدة

الوصف

911100

الأسلوب غير مسموح به من قبل النهج

REQUEST-913-SCANNER-DETECTION

معرّف القاعدة

الوصف

913100

تم العثور على وكيل المستخدم المرتبط بفاحص الأمان

913110

تم العثور على رأس الطلب المرتبط بفاحص الأمان

913120

تم العثور على اسم ملف الطلب/الوسيطة المرتبطة بفاحص الأمان

913101

تم العثور على وكيل المستخدم المرتبط بالبرمجة النصية/عميل HTTP العام

913102

تم العثور على وكيل المستخدم المرتبط بزاحف الويب/الروبوت

REQUEST-920-PROTOCOL-ENFORCEMENT

معرّف القاعدة

الوصف

920100

سطر طلب HTTP غير صحيح

920130

تعذر تحليل نص الطلب.

920140

فشل نص الطلب متعدد الأحزاب في التحقق الصارم من الصحة

920160

رأس HTTP طول المحتوى غير رقمي.

920170

طلب GET أو HEAD مع محتوى النص.

920180

يفتقد طلب POST رأس طول المحتوى.

920190

النطاق = قيمة البايت الأخير غير صحيحة.

920210

تم العثور على بيانات رأس اتصال متعددة/متعارضة.

920220

محاولة هجوم إساءة استخدام ترميز URL

920240

محاولة هجوم إساءة استخدام ترميز URL

920250

محاولة هجوم إساءة استخدام ترميز UTF8

920260

محاولة هجوم إساءة عرض كامل/نصف عرض من عرض Unicode

920270

حرف غير صحيح في الطلب (حرف فارغ)

920280

طلب ينقصه عنوان المضيف

920290

عنوان مضيف فارغ

920310

طلب يتضمن رأس قبول فارغ

920311

طلب يتضمن رأس قبول فارغ

920330

عنوان العميل المستخدم فارغ

920340

طلب يحتوي على محتوى، ولكن رأس نوع المحتوى مفقود

920350

عنوان المضيف هو عنوان IP رقمي

920380

الكثير من الوسيطات في الطلب

920360

اسم الوسيطة طويل جدًا

920370

قيمة الوسيطة طويلة جدًا

920390

تم تجاوز إجمالي حجم الوسيطات

920400

حجم الملف الذي تم تحميله كبير جدًا

920410

إجمالي حجم الملفات التي تم تحميلها كبير جدًا

920420

لا يسمح النهج بنوع محتوى الطلب

920430

لا يسمح النهج بإصدار بروتوكول HTTP

920440

ملحق ملف URL مقيد بالنهج

920450

عنوان HTTP مقيد بالنهج (%@{MATCHED_VAR})

920200

النطاق = عدد كبير للغاية من الحقول (6 أو أكثر)

920201

النطاق = عدد كبير للغاية من الحقول لطلب pdf (35 أو أكثر)

920230

تم اكتشاف ترميز URL متعدد

920300

طلب ينقصه رأس القبول

920271

حرف غير صحيح في الطلب (أحرف غير قابلة للطباعة)

920320

عنوان العميل المستخدم مفقود

920272

حرف غير صحيح في الطلب (خارج أحرف قابلة للطباعة أسفل ascii 127)

920202

النطاق =عدد كبير للغاية من الحقول لطلب pdf (6 أو أكثر)

920273

حرف غير صحيح في الطلب (خارج مجموعة صارمة للغاية)

920274

حرف غير صحيح في رؤوس الطلب (خارج مجموعة صارمة للغاية)

920460

أحرف الإلغاء غير الطبيعية

REQUEST-921-PROTOCOL-ATTACK

معرّف القاعدة

الوصف

921100

هجوم تهريب لطلب HTTP.

921110

هجوم تهريب لطلب HTTP

921120

هجوم تقسيم لاستجابة HTTP

921130

هجوم تقسيم لاستجابة HTTP

921140

هجوم إدخال رأس HTTP عبر الرؤوس

921150

هجوم إدخال رأس HTTP عبر البيانات الأساسية (تم الكشف عن CR/LF)

921160

هجوم إدخال عنوان HTTP عبر البيانات الأساسية (تم الكشف عن CR/LF واسم العنوان)

921151

هجوم إدخال رأس HTTP عبر البيانات الأساسية (تم الكشف عن CR/LF)

921170

تلوث معلمة HTT

921180

تلوث معلمات HTTP (%@{TX.1})

REQUEST-930-APPLICATION-ATTACK-LFI

معرّف القاعدة

الوصف

930100

هجوم اجتياز المسار (/../)

930110

هجوم اجتياز المسار (/../)

930120

محاولة الوصول إلى ملف نظام التشغيل

930130

محاولة الوصول المقيد إلى الملفات

REQUEST-931-APPLICATION-ATTACK-RFI

معرّف القاعدة

الوصف

931100

الهجوم المحتمل لتضمين الملفات عن بُعد (RFI) = معلمة URL باستخدام عنوان IP

931110

الهجوم المحتمل لتضمين الملفات عن بُعد (RFI) = اسم المعلمة الضعيفة الشائع لـ RFI المستخدم مع بيانات URL الأساسية

931120

الهجوم المحتمل لتضمين الملفات عن بُعد (RFI) = بيانات URL الأساسية المستخدمة مع لاحقة حرف علامة الاستفهام (؟)

931130

الهجوم المحتمل لتضمين الملفات عن بُعد (RFI) = ارتباط/مرجع خارج المجال

REQUEST-932-APPLICATION-ATTACK-RCE

معرّف القاعدة

الوصف

932120

تنفيذ الأمر عن بُعد = تم العثور على أمر Windows PowerShell

932130

تم العثور على Application Gateway WAF v2 : Remote Command Execution: Unix Shell Expression أو Confluence Vulnerability (CVE-2022-26134) أو Text4Shell (CVE-2022-42889 )Application Gateway WAF v1 : تنفيذ الأمر عن بُعد: Unix Shell Expression

932140

تنفيذ الأمر عن بُعد = تم العثور على أمر Windows FOR/IF

932160

تنفيذ الأمر عن بُعد = تم العثور على تعليمات Unix Shell البرمجية

932170

تنفيذ الأمر عن بُعد = Shellshock (CVE-2014-6271)

932171

تنفيذ الأمر عن بُعد = Shellshock (CVE-2014-6271)

REQUEST-933-APPLICATION-ATTACK-PHP

معرّف القاعدة

الوصف

933100

هجوم إدخال PHP = تم العثور على علامة الفتح/الإغلاق

933110

هجوم إدخال PHP = تم العثور على تحميل ملف البرنامج النصي PHP

933120

هجوم إدخال PHP = تم العثور على توجيه التكوين

933130

هجوم إدخال PHP = تم العثور على المتغيرات

933150

هجوم إدخال PHP = تم العثور على اسم الدالة PHP عالية الخطورة

933160

هجوم إدخال PHP = تم العثور على استدعاء الدالة PHP عالية الخطورة

933180

هجوم إدخال PHP = تم العثور على استدعاء الدالة المتغيرة

933151

هجوم إدخال PHP = تم العثور على اسم الدالة PHP متوسطة الخطورة

933131

هجوم إدخال PHP = تم العثور على المتغيرات

933161

هجوم إدخال PHP = تم العثور على استدعاء الدالة PHP منخفضة الخطورة

933111

هجوم إدخال PHP = تم العثور على تحميل ملف البرنامج النصي PHP

REQUEST-941-APPLICATION-ATTACK-XSS

معرّف القاعدة

الوصف

941100

تم الكشف عن هجوم XSS عبر libinjection

941110

عامل تصفية XSS - الفئة 1 = متجه علامة البرنامج النصي

941130

عامل تصفية XSS - الفئة 3 = متجه السمة

941140

عامل تصفية XSS - الفئة 4 = متجه JavaScript URI

941150

عامل تصفية XSS - الفئة 5 = سمات HTML غير المسموح بها

941180

الكلمات الأساسية لقائمة مدقق العقدة السوداء

941190

XSS باستخدام أوراق الأنماط

941200

XSS باستخدام إطارات VML

941210

XSS باستخدام JavaScript أو Text4Shell (CVE-2022-42889 )

941220

XSS باستخدام البرنامج النصي VB غير المحدد

941230

XSS باستخدام علامة «تضمين»

941240

XSS باستخدام سمة «استيراد» أو «تنفيذ»

941260

XSS باستخدام علامة «meta»

941270

XSS باستخدام href «ارتباط»

941280

XSS باستخدام علامة «base»

941290

XSS باستخدام علامة «applet»

941300

XSS باستخدام علامة «object»

941310

عامل تصفية XSS لترميز مكوّن بشكل غير صحيح US-ASCII - تم الكشف عن الهجوم.

941330

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

941340

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

941350

IE XSS ترميز UTF-7 - تم الكشف عن الهجوم.

941320

تم الكشف عن هجوم XSS المحتمل - معالج علامات HTML

REQUEST-942-APPLICATION-ATTACK-SQLI

معرّف القاعدة

الوصف

942100

تم الكشف عن هجوم إدخال SQL عبر libinjection

942110

هجوم إدخال SQL: تم الكشف عن اختبار الإدخال الشائع

942130

هجوم إدخال SQL: تم الكشف عن حشو SQL.

942140

هجوم إدخال SQL = تم الكشف عن أسماء قاعدة البيانات الشائعة

942160

الكشف عن اختبارات sqli الخفية باستخدام السكون () أو المعيار ().

942170

الكشف عن معيار SQL ومحاولات إدخال السكون بما في ذلك الاستعلامات الشرطية

942190

الكشف عن تنفيذ التعليمات البرمجية MSSQL ومحاولات جمع المعلومات

942200

الكشف عن الإدخالات غير المحددة لتعليق MySQL comment-/space- وإنهاء علامات الاقتباس النهائية

942230

الكشف عن محاولات إدخال SQL الشرطية

942260

الكشف عن محاولات تجاوز مصادقة SQL الأساسية 2/3

942270

البحث عن إدخال sql الأساسية. سلسلة الهجوم الشائعة لـ mysql وoracle وغيرها.

942290

البحث عن محاولات إدخال MongoDB SQL الأساسية

942300

الكشف عن تعليقات MySQL وشروطه وإدخال ch(a)r

942310

الكشف عن محاولات إدخال SQL المتسلسلة 2/2

942320

الكشف عن إدخالات الإجراء/الوظيفة المخزنة في MySQL وPostgreSQL

942330

الكشف عن فحص إدخال SQL الكلاسيكي 1/2

942340

الكشف عن محاولات تجاوز مصادقة SQL الأساسية 3/3

942350

الكشف عن إدخال MySQL UDF ومحاولات معالجة البيانات/البنية الأخرى

942360

الكشف عن إدخال SQL الأساسية المتسلسلة ومحاولات SQLLFI

942370

الكشف عن فحص إدخال SQL الكلاسيكي 2/2

942150

هجوم إدخال SQL

942410

هجوم إدخال SQL

942430

الكشف المقيّد عن أخطاء SQL في الأحرف (args): تم تجاوز # من عدد الأحرف الخاصة (12)

942440

تم الكشف عن تسلسل تعليق SQL.

942450

تم تحديد ترميز SQL Hex

942251

الكشف عن إدخالات HAVING

942460

تنبيه الكشف عن حالات أحرف التعريف الخارجة عن المألوف - أحرف متكررة ليست كلمات

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

معرّف القاعدة

الوصف

943100

الهجوم المحتمل لإصلاح الجلسة = تعيين قيم ملفات تعريف الارتباط في HTML

943110

الهجوم المحتمل لإصلاح الجلسة = اسم معلمة SessionID مع مرجع خارج المجال

943120

الهجوم المحتمل لإصلاح الجلسة = اسم معلمة SessionID بدون مرجع

مجموعات قواعد 2.2.9

crs_20_protocol_violations

معرّف القاعدة

الوصف

960911

سطر طلب HTTP غير صحيح

981227

خطأ Apache = URI غير صالح في الطلب.

960912

تعذر تحليل نص الطلب.

960914

فشل نص الطلب متعدد الأحزاب في التحقق الصارم من الصحة

960915

اكتشف المحلل اللغوي متعدد الأجزاء حدًا محتملاً لا مثيل له.

960016

رأس HTTP طول المحتوى غير رقمي.

960011

طلب GET أو HEAD مع محتوى النص.

960012

يفتقد طلب POST رأس طول المحتوى.

960902

استخدام غير صالح لتشفير الهوية.

960022

توقع عدم السماح بالرأس لـ HTTP 1.0.

960020

يتطلب رأس Pragma رأس التحكم في ذاكرة التخزين المؤقت لطلبات HTTP/1.1.

958291

النطاق = الحقل موجود ويبدأ بـ 0.

958230

النطاق = قيمة البايت الأخير غير صحيحة.

958295

تم العثور على بيانات رأس اتصال متعددة/متعارضة.

950107

محاولة هجوم إساءة استخدام ترميز URL

950109

تم اكتشاف ترميز URL متعدد

950108

محاولة هجوم إساءة استخدام ترميز URL

950801

محاولة هجوم إساءة استخدام ترميز UTF8

950116

محاولة هجوم إساءة عرض كامل/نصف عرض من عرض Unicode

960901

حرف غير صالح في الطلب

960018

حرف غير صالح في الطلب

crs_21_protocol_anomalies

معرّف القاعدة

الوصف

960008

طلب ينقصه عنوان المضيف

960007

عنوان مضيف فارغ

960015

طلب ينقصه رأس القبول

960021

طلب يتضمن رأس قبول فارغ

960009

طلب عنوان وكيل مستخدم مفقود

960006

عنوان العميل المستخدم فارغ

960904

طلب يحتوي على محتوى، ولكن رأس نوع المحتوى مفقود

960017

عنوان المضيف هو عنوان IP رقمي

crs_23_request_limits

معرّف القاعدة

الوصف

960209

اسم الوسيطة طويل جدًا

960208

قيمة الوسيطة طويلة جدًا

960335

الكثير من الوسيطات في الطلب

960341

تم تجاوز إجمالي حجم الوسيطات

960342

حجم الملف الذي تم تحميله كبير جدًا

960343

إجمالي حجم الملفات التي تم تحميلها كبير جدًا

crs_30_http_policy

معرّف القاعدة

الوصف

960032

الأسلوب غير مسموح به من قبل النهج

960010

لا يسمح النهج بنوع محتوى الطلب

960034

لا يسمح النهج بإصدار بروتوكول HTTP

960035

ملحق ملف URL مقيد بالنهج

960038

عنوان HTTP مقيد بالنهج

crs_35_bad_robots

معرّف القاعدة

الوصف

990002

يشير الطلب إلى وجود فاحص أمان قام بفحص الموقع

990901

يشير الطلب إلى وجود فاحص أمان قام بفحص الموقع

990902

يشير الطلب إلى وجود فاحص أمان قام بفحص الموقع

990012

متتبع ارتباطات موقع الويب المخادع

crs_40_generic_attacks

معرّف القاعدة

الوصف

960024

تنبيه الكشف عن حالات أحرف التعريف الخارجة عن المألوف - أحرف متكررة ليست كلمات

950008

إدخال علامات ColdFusion غير الموثقة

950010

هجوم إدخال PHP

950011

هجوم إدخال SSI

950018

تم اكتشاف عنوان URL عالمي لملف PDF XSS.

950019

هجوم إدخال البريد الإلكتروني

950012

هجوم تهريب لطلب HTTP.

950910

هجوم تقسيم لاستجابة HTTP

950911

هجوم تقسيم لاستجابة HTTP

950117

هجوم تضمين ملف عن بُعد

950118

هجوم تضمين ملف عن بُعد

950119

هجوم تضمين ملف عن بُعد

950120

الهجوم المحتمل لتضمين الملفات عن بُعد (RFI) = ارتباط/مرجع خارج المجال

981133

القاعدة 981133

981134

القاعدة 981134

950009

هجوم إصلاح الجلسة

950003

إصلاح الجلسة

950000

إصلاح الجلسة

950005

محاولة الوصول إلى الملفات عن بُعد

950002

الوصول إلى أوامر النظام

950006

إدخال أوامر النظام

959151

هجوم إدخال PHP

958976

هجوم إدخال PHP

958977

هجوم إدخال PHP

crs_41_sql_injection_attacks

معرّف القاعدة

الوصف

981231

تم الكشف عن تسلسل تعليق SQL.

981260

تم تحديد ترميز SQL Hex

981320

هجوم إدخال SQL = تم الكشف عن أسماء قاعدة البيانات الشائعة

981300

القاعدة 981300

981301

القاعدة 981301

981302

القاعدة 981302

981303

القاعدة 981303

981304

القاعدة 981304

981305

القاعدة 981305

981306

القاعدة 981306

981307

القاعدة 981307

981308

القاعدة 981308

981309

القاعدة 981309

981310

القاعدة 981310

981311

القاعدة 981311

981312

القاعدة 981312

981313

القاعدة 981313

981314

القاعدة 981314

981315

القاعدة 981315

981316

القاعدة 981316

981317

تنبيه اكتشاف أخطاء بيان SQL SELECT

950007

هجوم إدخال SQL الخفي

950001

هجوم إدخال SQL

950908

هجوم إدخال SQL.

959073

هجوم إدخال SQL

981272

الكشف عن اختبارات sqli الخفية باستخدام السكون () أو المعيار ().

981250

الكشف عن معيار SQL ومحاولات إدخال السكون بما في ذلك الاستعلامات الشرطية

981241

الكشف عن محاولات إدخال SQL الشرطية

981276

البحث عن إدخال sql الأساسية. سلسلة الهجوم الشائعة لـ mysql وoracle وغيرها.

981270

البحث عن محاولات إدخال MongoDB SQL الأساسية

981253

الكشف عن إدخالات الإجراء/الوظيفة المخزنة في MySQL وPostgreSQL

981251

الكشف عن إدخال MySQL UDF ومحاولات معالجة البيانات/البنية الأخرى

crs_41_xss_attacks

معرّف القاعدة

الوصف

973336

عامل تصفية XSS - الفئة 1 = متجه علامة البرنامج النصي

973338

عامل تصفية XSS - الفئة 3 = متجه JavaScript URI

981136

القاعدة 981136

981018

القاعدة 981018

958016

هجوم البرمجة النصية عبر المواقع (XSS)

958414

هجوم البرمجة النصية عبر المواقع (XSS)

958032

هجوم البرمجة النصية عبر المواقع (XSS)

958026

هجوم البرمجة النصية عبر المواقع (XSS)

958027

هجوم البرمجة النصية عبر المواقع (XSS)

958054

هجوم البرمجة النصية عبر المواقع (XSS)

958418

هجوم البرمجة النصية عبر المواقع (XSS)

958034

هجوم البرمجة النصية عبر المواقع (XSS)

958019

هجوم البرمجة النصية عبر المواقع (XSS)

958013

هجوم البرمجة النصية عبر المواقع (XSS)

958408

هجوم البرمجة النصية عبر المواقع (XSS)

958012

هجوم البرمجة النصية عبر المواقع (XSS)

958423

هجوم البرمجة النصية عبر المواقع (XSS)

958002

هجوم البرمجة النصية عبر المواقع (XSS)

958017

هجوم البرمجة النصية عبر المواقع (XSS)

958007

هجوم البرمجة النصية عبر المواقع (XSS)

958047

هجوم البرمجة النصية عبر المواقع (XSS)

958410

هجوم البرمجة النصية عبر المواقع (XSS)

958415

هجوم البرمجة النصية عبر المواقع (XSS)

958022

هجوم البرمجة النصية عبر المواقع (XSS)

958405

هجوم البرمجة النصية عبر المواقع (XSS)

958419

هجوم البرمجة النصية عبر المواقع (XSS)

958028

هجوم البرمجة النصية عبر المواقع (XSS)

958057

هجوم البرمجة النصية عبر المواقع (XSS)

958031

هجوم البرمجة النصية عبر المواقع (XSS)

958006

هجوم البرمجة النصية عبر المواقع (XSS)

958033

هجوم البرمجة النصية عبر المواقع (XSS)

958038

هجوم البرمجة النصية عبر المواقع (XSS)

958409

هجوم البرمجة النصية عبر المواقع (XSS)

958001

هجوم البرمجة النصية عبر المواقع (XSS)

958005

هجوم البرمجة النصية عبر المواقع (XSS)

958404

هجوم البرمجة النصية عبر المواقع (XSS)

958023

هجوم البرمجة النصية عبر المواقع (XSS)

958010

هجوم البرمجة النصية عبر المواقع (XSS)

958411

هجوم البرمجة النصية عبر المواقع (XSS)

958422

هجوم البرمجة النصية عبر المواقع (XSS)

958036

هجوم البرمجة النصية عبر المواقع (XSS)

958000

هجوم البرمجة النصية عبر المواقع (XSS)

958018

هجوم البرمجة النصية عبر المواقع (XSS)

958406

هجوم البرمجة النصية عبر المواقع (XSS)

958040

هجوم البرمجة النصية عبر المواقع (XSS)

958052

هجوم البرمجة النصية عبر المواقع (XSS)

958037

هجوم البرمجة النصية عبر المواقع (XSS)

958049

هجوم البرمجة النصية عبر المواقع (XSS)

958030

هجوم البرمجة النصية عبر المواقع (XSS)

958041

هجوم البرمجة النصية عبر المواقع (XSS)

958416

هجوم البرمجة النصية عبر المواقع (XSS)

958024

هجوم البرمجة النصية عبر المواقع (XSS)

958059

هجوم البرمجة النصية عبر المواقع (XSS)

958417

هجوم البرمجة النصية عبر المواقع (XSS)

958020

هجوم البرمجة النصية عبر المواقع (XSS)

958045

هجوم البرمجة النصية عبر المواقع (XSS)

958004

هجوم البرمجة النصية عبر المواقع (XSS)

958421

هجوم البرمجة النصية عبر المواقع (XSS)

958009

هجوم البرمجة النصية عبر المواقع (XSS)

958025

هجوم البرمجة النصية عبر المواقع (XSS)

958413

هجوم البرمجة النصية عبر المواقع (XSS)

958051

هجوم البرمجة النصية عبر المواقع (XSS)

958420

هجوم البرمجة النصية عبر المواقع (XSS)

958407

هجوم البرمجة النصية عبر المواقع (XSS)

958056

هجوم البرمجة النصية عبر المواقع (XSS)

958011

هجوم البرمجة النصية عبر المواقع (XSS)

958412

هجوم البرمجة النصية عبر المواقع (XSS)

958008

هجوم البرمجة النصية عبر المواقع (XSS)

958046

هجوم البرمجة النصية عبر المواقع (XSS)

958039

هجوم البرمجة النصية عبر المواقع (XSS)

958003

هجوم البرمجة النصية عبر المواقع (XSS)

973300

تم الكشف عن هجوم XSS المحتمل - معالج علامات HTML

973301

تم الكشف عن هجوم XSS

973302

تم الكشف عن هجوم XSS

973303

تم الكشف عن هجوم XSS

973304

تم الكشف عن هجوم XSS

973305

تم الكشف عن هجوم XSS

973306

تم الكشف عن هجوم XSS

973307

تم الكشف عن هجوم XSS

973308

تم الكشف عن هجوم XSS

973309

تم الكشف عن هجوم XSS

973311

تم الكشف عن هجوم XSS

973313

تم الكشف عن هجوم XSS

973314

تم الكشف عن هجوم XSS

973331

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

973315

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

973330

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

973327

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

973326

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

973346

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

973345

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

973324

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

973323

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

973348

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

973321

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

973320

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

973318

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

973317

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

973329

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

973328

عوامل تصفية IE XSS - تم الكشف عن الهجوم.

crs_42_tight_security

معرّف القاعدة

الوصف

950103

هجوم اجتياز المسار

crs_45_trojans

معرّف القاعدة

الوصف

950110

الوصول إلى الواجهة الخلفية

950921

الوصول إلى الواجهة الخلفية

950922

الوصول إلى الواجهة الخلفية

مجموعات قواعد 1.0

الدردشات الآلية السيئة

معرّف القاعدة

الوصف

Bot100100

الدردشات الآلية السيئة التي تم اكتشافها بواسطة التحليل الذكي للمخاطر

Bot100200

الدردشات الآلية السيئة التي قمت بتزوير هويتها

يقوم Bot100100 بفحص كل من عناوين IP للعميل وعناوين IP في X-Forwarded-For العنوان.

الدردشات الآلية الجيدة

معرّف القاعدة

الوصف

Bot200100

متتبعات محركات البحث

Bot200200

متتبعات محركات البحث التي لم يتم التحقق من هوياتها

الدردشات الآلية غير المعروفة

معرّف القاعدة

الوصف

Bot300100

هوية غير محددة

Bot300200

أدوات وأطر عمل لتتبع عمليات فحص المحتوى والهجمات

Bot300300

عملاء HTTP للأغراض العامة وSDKs

Bot300400

وكلاء الخدمة

Bot300500

خدمات مراقبة صحة الموقع

Bot300600

الدردشات الآلية السيئة التي تم اكتشافها بواسطة التحليل الذكي للمخاطر

Bot300700

الدردشات الآلية الأخرى

يقوم Bot300600 بفحص كل من عناوين IP للعميل وعناوين IP في X-Forwarded-For العنوان.

مجموعات قواعد 1.1

الدردشات الآلية السيئة

معرّف القاعدة

الوصف

Bot100100

الدردشات الآلية السيئة التي تم اكتشافها بواسطة التحليل الذكي للمخاطر

Bot100200

الدردشات الآلية السيئة التي قمت بتزوير هويتها

Bot100300

الروبوتات عالية المخاطر التي تم اكتشافها بواسطة التحليل الذكي للمخاطر

يقوم Bot100100 بفحص كل من عناوين IP للعميل وعناوين IP في X-Forwarded-For العنوان.

الدردشات الآلية الجيدة

معرّف القاعدة

الوصف

Bot200100

متتبعات محركات البحث

Bot200200

روبوتات متنوعة تم التحقق منها

Bot200300

روبوتات مدقق الارتباطات التي تم التحقق منها

Bot200400

روبوتات وسائل التواصل الاجتماعي التي تم التحقق منها

Bot200500

أدوات جلب المحتوى التي تم التحقق منها

Bot200600

جلب الموجزات التي تم التحقق منها

Bot200700

روبوتات الإعلانات التي تم التحقق منها

الدردشات الآلية غير المعروفة

معرّف القاعدة

الوصف

Bot300100

هوية غير محددة

Bot300200

أدوات وأطر عمل لتتبع عمليات فحص المحتوى والهجمات

Bot300300

عملاء HTTP للأغراض العامة وSDKs

Bot300400

وكلاء الخدمة

Bot300500

خدمات مراقبة صحة الموقع

Bot300600

روبوتات غير معروفة تم اكتشافها بواسطة التحليل الذكي للمخاطر. تتضمن هذه القاعدة أيضا عناوين IP المتطابقة مع شبكة Tor.

Bot300700

الدردشات الآلية الأخرى

يقوم Bot300600 بفحص كل من عناوين IP للعميل وعناوين IP في X-Forwarded-For العنوان.

الخطوات التالية