استخدام Microsoft Defender لواجهات برمجة تطبيقات نقطة النهاية

ينطبق على:

- الخطة 1 من Microsoft Defender لنقطة النهاية

- Defender for Endpoint الخطة 2

- Microsoft Defender for Business

هام

لا يتم تضمين قدرات التتبع المتقدمة في Defender for Business.

هل تريد تجربة Defender لنقطة النهاية؟ التسجيل للحصول على إصدار تجريبي مجاني.

ملاحظة

إذا كنت أحد عملاء حكومة الولايات المتحدة، فالرجاء استخدام معرفات URI المدرجة في Microsoft Defender لنقطة النهاية لعملاء حكومة الولايات المتحدة.

تلميح

للحصول على أداء أفضل، يمكنك استخدام الخادم الأقرب إلى موقعك الجغرافي:

- us.api.security.microsoft.com

- eu.api.security.microsoft.com

- uk.api.security.microsoft.com

- au.api.security.microsoft.com

- swa.api.security.microsoft.com

توضح هذه الصفحة كيفية إنشاء تطبيق للحصول على وصول برمجي إلى Defender لنقطة النهاية نيابة عن مستخدم.

إذا كنت بحاجة إلى الوصول البرمجي إلى Microsoft Defender لنقطة النهاية دون مستخدم، فراجع الوصول إلى Microsoft Defender لنقطة النهاية مع سياق التطبيق.

إذا لم تكن متأكدا من الوصول الذي تحتاجه، فاقرأ صفحة المقدمة.

يعرض Microsoft Defender لنقطة النهاية الكثير من بياناته وإجراءاته من خلال مجموعة من واجهات برمجة التطبيقات البرمجية. تمكنك واجهات برمجة التطبيقات هذه من أتمتة تدفقات العمل والابتكار استنادا إلى إمكانات Microsoft Defender لنقطة النهاية. يتطلب الوصول إلى واجهة برمجة التطبيقات مصادقة OAuth2.0. لمزيد من المعلومات، راجع تدفق رمز التخويل OAuth 2.0.

بشكل عام، تحتاج إلى اتخاذ الخطوات التالية لاستخدام واجهات برمجة التطبيقات:

- إنشاء تطبيق Microsoft Entra

- الحصول على رمز مميز للوصول باستخدام هذا التطبيق

- استخدم الرمز المميز للوصول إلى Defender لواجهة برمجة تطبيقات نقطة النهاية

تشرح هذه الصفحة كيفية إنشاء تطبيق Microsoft Entra، والحصول على رمز مميز للوصول إلى Microsoft Defender لنقطة النهاية والتحقق من صحة الرمز المميز.

ملاحظة

عند الوصول إلى Microsoft Defender لواجهة برمجة تطبيقات نقطة النهاية نيابة عن مستخدم، ستحتاج إلى إذن التطبيق الصحيح وإذن المستخدم. إذا لم تكن على دراية بأذونات المستخدم على Microsoft Defender لنقطة النهاية، فشاهد إدارة الوصول إلى المدخل باستخدام التحكم في الوصول المستند إلى الدور.

تلميح

إذا كان لديك الإذن لتنفيذ إجراء في المدخل، فلديك الإذن لتنفيذ الإجراء في واجهة برمجة التطبيقات.

إنشاء تطبيق

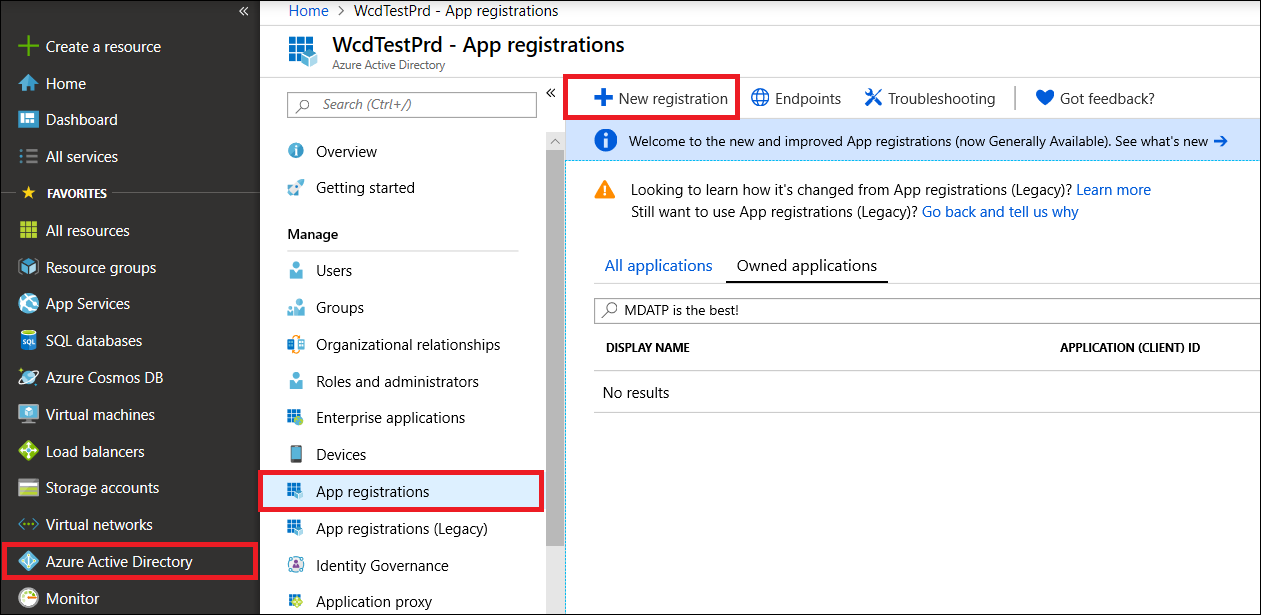

سجّل الدخول إلى مدخل Azure.

انتقل إلى Microsoft Entra ID>App registrationsNew registrations>.

عند ظهور صفحة تسجيل تطبيق ، أدخل معلومات تسجيل التطبيق الخاص بك:

الاسم - أدخل اسم تطبيق ذي معنى يتم عرضه لمستخدمي التطبيق.

أنواع الحسابات المدعومة - حدد الحسابات التي تريد أن يدعمها تطبيقك.

أنواع الحسابات المدعومة الوصف الحسابات في هذا الدليل التنظيمي فقط حدد هذا الخيار إذا كنت تقوم بإنشاء تطبيق خط عمل (LOB). لا يتوفر هذا الخيار إذا كنت لا تسجل التطبيق في دليل.

يتم تعيين هذا الخيار إلى مستأجر واحد فقط من Microsoft Entra.

هذا الخيار هو الخيار الافتراضي ما لم تكن تقوم بتسجيل التطبيق خارج الدليل. في الحالات التي يتم فيها تسجيل التطبيق خارج دليل، يكون الافتراضي هو حسابات Microsoft متعددة المستأجرين وحسابات Microsoft الشخصية.الحسابات في أي دليل تنظيمي حدد هذا الخيار إذا كنت ترغب في استهداف جميع عملاء الأعمال والتعليم.

يتم تعيين هذا الخيار إلى متعدد المستأجرين في Microsoft Entra فقط.

إذا قمت بتسجيل التطبيق كمستأجر واحد فقط من Microsoft Entra، يمكنك تحديثه ليكون Microsoft Entra متعدد المستأجرين والعودة إلى مستأجر واحد من خلال شفرة المصادقة .الحسابات في أي دليل تنظيمي وحسابات Microsoft الشخصية حدد هذا الخيار لاستهداف أوسع مجموعة من العملاء.

يتم تعيين هذا الخيار إلى حسابات Microsoft Entra متعددة المستأجرين والشخصية.

إذا قمت بتسجيل التطبيق كحسابات Microsoft Entra متعددة المستأجرين والشخصية، فلا يمكنك تغيير هذا في واجهة المستخدم. بدلا من ذلك، يجب استخدام محرر بيان التطبيق لتغيير أنواع الحسابات المدعومة.إعادة توجيه URI (اختياري) - حدد نوع التطبيق الذي تقوم ببناءه، عميل ويب أو عميل عام (& المحمول لسطح المكتب)، ثم أدخل عنوان URI لإعادة التوجيه (أو عنوان URL للرد) لتطبيقك.

بالنسبة لتطبيقات الويب، قم بتوفير عنوان URL الأساسي لتطبيقك. على سبيل المثال،

http://localhost:31544قد يكون عنوان URL لتطبيق ويب يعمل على جهازك المحلي. سيستخدم المستخدمون عنوان URL هذا لتسجيل الدخول إلى تطبيق عميل ويب.بالنسبة لتطبيقات العميل العامة، قم بتوفير URI المستخدم من قبل معرف Microsoft Entra لإرجاع استجابات الرمز المميز. أدخل قيمة خاصة بتطبيقك، مثل

myapp://auth.

للاطلاع على أمثلة محددة لتطبيقات الويب أو التطبيقات الأصلية، راجع عمليات التشغيل السريع الخاصة بنا.

عند الانتهاء، حدد Register.

السماح للتطبيق الخاص بك بالوصول إلى Microsoft Defender لنقطة النهاية وتعيين إذن "قراءة التنبيهات":

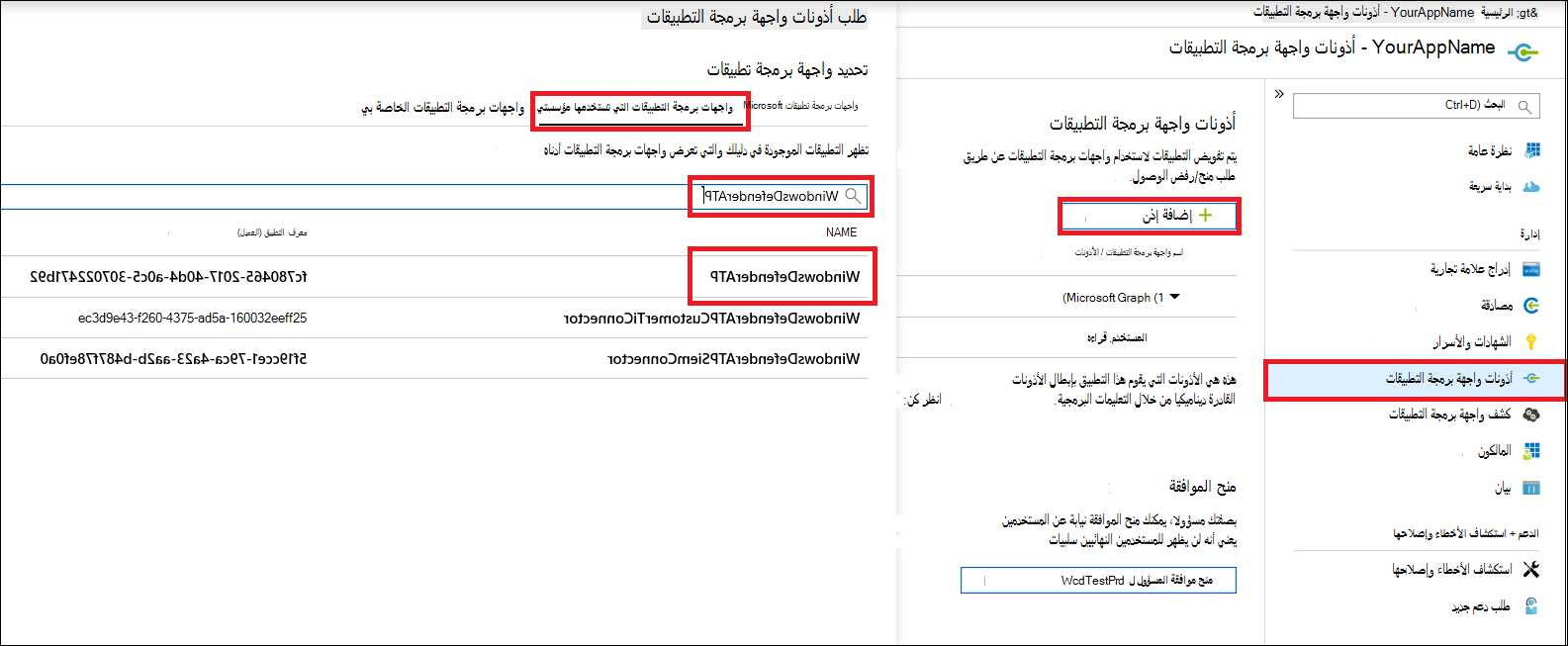

في صفحة التطبيق الخاص بك، حدد API Permissions>Add permission>APIs my organization uses> type WindowsDefenderATP وحدد على WindowsDefenderATP.

ملاحظة

لا يظهر WindowsDefenderATP في القائمة الأصلية. ابدأ بكتابة اسمه في مربع النص لرؤيتها تظهر.

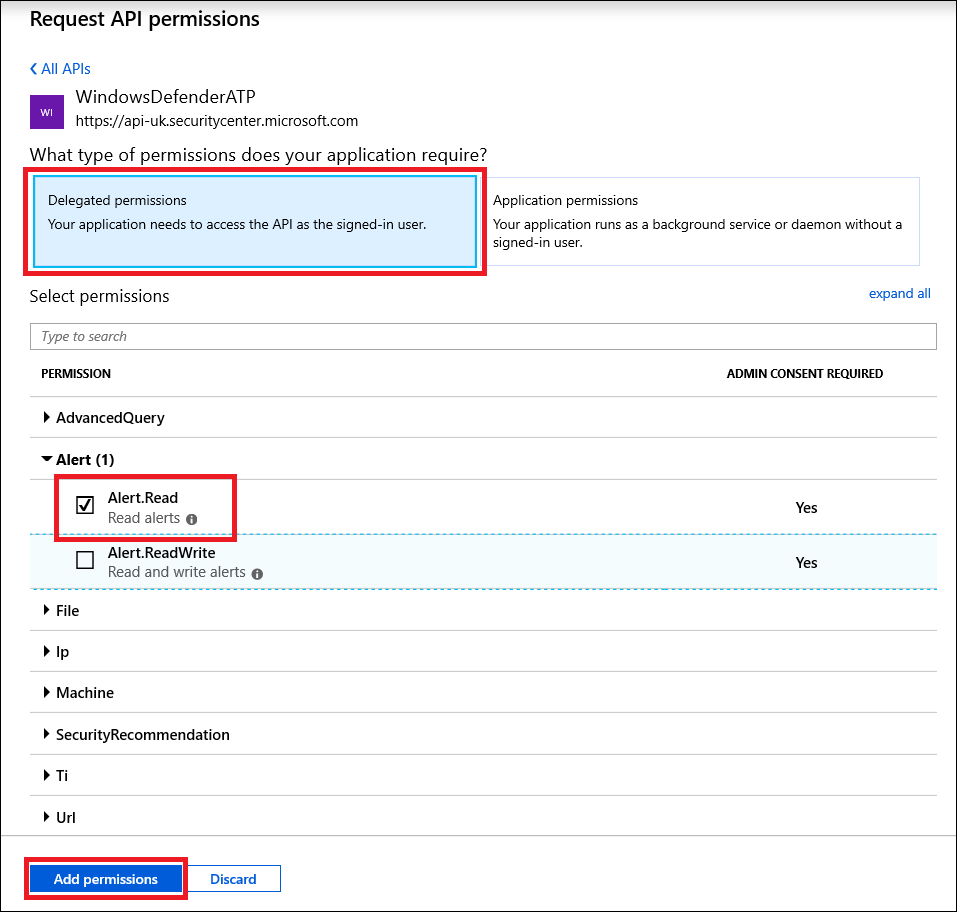

اختر تنبيه الأذونات المفوضة.اقرأ>> حدد إضافة أذونات.

هام

حدد الأذونات ذات الصلة. قراءة التنبيهات هي مثال فقط.

على سبيل المثال:

لتشغيل الاستعلامات المتقدمة، حدد تشغيل إذن الاستعلامات المتقدمة.

لعزل جهاز، حدد عزل إذن الجهاز.

لتحديد الإذن الذي تحتاجه، اعرض قسم الأذونات في واجهة برمجة التطبيقات التي ترغب في الاتصال بها.

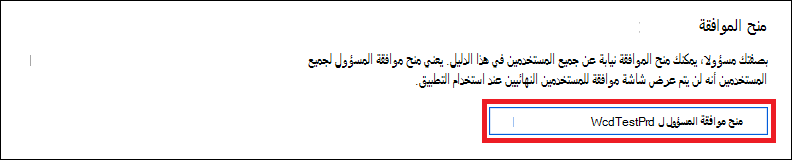

حدد منح الموافقة.

ملاحظة

في كل مرة تضيف فيها إذنا، يجب عليك تحديد منح الموافقة على الإذن الجديد حتى يصبح ساري المفعول.

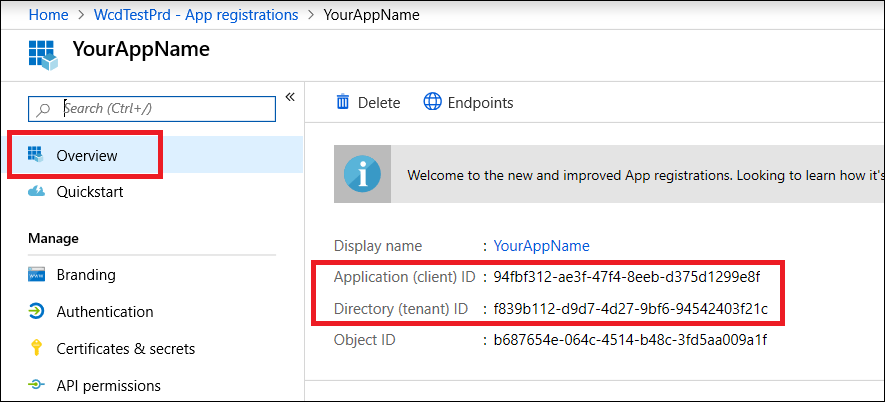

اكتب معرف التطبيق ومعرف المستأجر الخاص بك.

في صفحة التطبيق، انتقل إلى نظرة عامة وانسخ المعلومات التالية:

الحصول على رمز مميز للوصول

لمزيد من المعلومات حول الرموز المميزة ل Microsoft Entra، راجع البرنامج التعليمي ل Microsoft Entra.

استخدام C#

انسخ/الصق الفئة أدناه في التطبيق الخاص بك.

استخدم أسلوب AcquireUserTokenAsync مع معرف التطبيق ومعرف المستأجر واسم المستخدم وكلمة المرور للحصول على رمز مميز.

namespace WindowsDefenderATP { using System.Net.Http; using System.Text; using System.Threading.Tasks; using Newtonsoft.Json.Linq; public static class WindowsDefenderATPUtils { private const string Authority = "https://login.microsoftonline.com"; private const string WdatpResourceId = "https://api.securitycenter.microsoft.com"; public static async Task<string> AcquireUserTokenAsync(string username, string password, string appId, string tenantId) { using (var httpClient = new HttpClient()) { var urlEncodedBody = $"resource={WdatpResourceId}&client_id={appId}&grant_type=password&username={username}&password={password}"; var stringContent = new StringContent(urlEncodedBody, Encoding.UTF8, "application/x-www-form-urlencoded"); using (var response = await httpClient.PostAsync($"{Authority}/{tenantId}/oauth2/token", stringContent).ConfigureAwait(false)) { response.EnsureSuccessStatusCode(); var json = await response.Content.ReadAsStringAsync().ConfigureAwait(false); var jObject = JObject.Parse(json); return jObject["access_token"].Value<string>(); } } } } }

التحقق من صحة الرمز المميز

تحقق للتأكد من حصولك على رمز مميز صحيح:

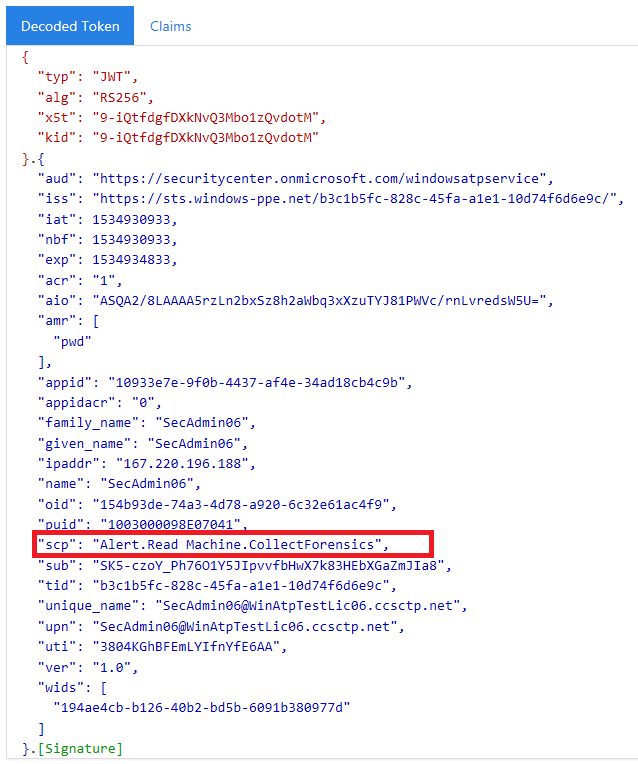

انسخ/الصق في JWT الرمز المميز الذي حصلت عليه في الخطوة السابقة من أجل فك ترميزه.

تحقق من صحة حصولك على مطالبة "scp" مع أذونات التطبيق المطلوبة.

في لقطة الشاشة أدناه، يمكنك مشاهدة رمز مميز تم فك ترميزه تم الحصول عليه من التطبيق في البرنامج التعليمي:

استخدام الرمز المميز للوصول إلى Microsoft Defender لواجهة برمجة تطبيقات نقطة النهاية

اختر واجهة برمجة التطبيقات التي تريد استخدامها - واجهات برمجة تطبيقات Microsoft Defender لنقطة النهاية المدعومة.

قم بتعيين عنوان التخويل في طلب HTTP الذي ترسله إلى "Bearer {token}" (Bearer هو نظام التخويل).

وقت انتهاء صلاحية الرمز المميز هو ساعة واحدة (يمكنك إرسال أكثر من طلب واحد بنفس الرمز المميز).

مثال على إرسال طلب للحصول على قائمة بالتنبيهات باستخدام C#:

var httpClient = new HttpClient(); var request = new HttpRequestMessage(HttpMethod.Get, "https://api.securitycenter.microsoft.com/api/alerts"); request.Headers.Authorization = new AuthenticationHeaderValue("Bearer", token); var response = httpClient.SendAsync(request).GetAwaiter().GetResult(); // Do something useful with the response

راجع أيضًا

- واجهات برمجة تطبيقات Microsoft Defender لنقطة النهاية

- الوصول إلى Microsoft Defender لنقطة النهاية باستخدام سياق التطبيق

تلميح

هل تريد معرفة المزيد؟ التفاعل مع مجتمع أمان Microsoft في مجتمع التكنولوجيا لدينا: Microsoft Defender for Endpoint Tech Community.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ