ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

ينطبق على:

تتطلب حماية بيئتك إجراء جرد للأجهزة الموجودة في شبكتك. ومع ذلك، يمكن أن تكون أجهزة التعيين في الشبكة مكلفة وصعبة وتستغرق وقتا طويلا.

يوفر Microsoft Defender لنقطة النهاية إمكانية اكتشاف الجهاز التي تساعدك على العثور على أجهزة غير مدارة متصلة بشبكة شركتك دون الحاجة إلى أجهزة إضافية أو تغييرات عملية مرهقة. يستخدم اكتشاف الجهاز نقاط النهاية المإلحاقة، في شبكتك لجمع شبكتك أو فحصها أو فحصها لاكتشاف الأجهزة غير المدارة. تسمح لك إمكانية اكتشاف الجهاز باكتشاف:

- نقاط نهاية المؤسسة (محطات العمل والخوادم والأجهزة المحمولة) التي لم يتم إلحاقها بعد ب Defender لنقطة النهاية

- أجهزة الشبكة مثل أجهزة التوجيه ومفاتيح التبديل

- أجهزة إنترنت الأشياء مثل الطابعات والكاميرات

توفر الأجهزة غير المعروفة وغير المدارة مخاطر كبيرة على شبكتك - سواء كانت طابعة غير معطلة أو أجهزة شبكة ذات تكوينات أمان ضعيفة أو خادم بدون عناصر تحكم في الأمان. بمجرد اكتشاف الأجهزة، يمكنك:

- إلحاق نقاط نهاية غير مدارة بالخدمة، مما يزيد من رؤية الأمان عليها.

- تقليل سطح الهجوم عن طريق تحديد وتقييم الثغرات الأمنية، والكشف عن فجوات التكوين.

شاهد هذا الفيديو للحصول على نظرة عامة سريعة حول كيفية تقييم الأجهزة غير المدارة التي اكتشفها Defender لنقطة النهاية وإلحاقها.

باستخدام هذه الإمكانية، تتوفر توصية أمان لإلحاق الأجهزة ب Defender لنقطة النهاية كجزء من تجربة إدارة الثغرات الأمنية في Microsoft Defender الحالية.

طرق الاكتشاف

يمكنك اختيار وضع الاكتشاف الذي ستستخدمه أجهزتك المإلحاقة. يتحكم الوضع في مستوى الرؤية الذي يمكنك الحصول عليه للأجهزة غير المدارة في شبكة شركتك.

هناك وضعان للاكتشاف متاحان:

الاكتشاف الأساسي: في هذا الوضع، تجمع نقاط النهاية الأحداث في شبكتك بشكل سلبي وتستخرج معلومات الجهاز منها. يستخدم الاكتشاف الأساسي ثنائي SenseNDR.exe لجمع بيانات الشبكة السلبية ولا يتم بدء حركة مرور الشبكة. تستخرج نقاط النهاية البيانات من جميع نسبة استخدام الشبكة التي يراها جهاز تم إلحاقه. مع الاكتشاف الأساسي، يمكنك فقط الحصول على رؤية محدودة لنقاط النهاية غير المدارة في شبكتك.

Standard الاكتشاف (مستحسن): يسمح هذا الوضع لنقاط النهاية بالعثور بنشاط على الأجهزة في شبكتك لإثراء البيانات المجمعة واكتشاف المزيد من الأجهزة - مما يساعدك على إنشاء مخزون أجهزة موثوق ومتماسك. بالإضافة إلى الأجهزة التي تمت ملاحظتها باستخدام الأسلوب السلبي، يستخدم الوضع القياسي أيضا بروتوكولات الاكتشاف الشائعة التي تستخدم استعلامات الإرسال المتعدد في الشبكة للعثور على المزيد من الأجهزة. يستخدم وضع Standard فحصا ذكيا ونشطا لاكتشاف معلومات إضافية حول الأجهزة التي تمت ملاحظتها لإثراء معلومات الجهاز الموجودة. عند تمكين وضع Standard، قد تتم ملاحظة الحد الأدنى من نشاط الشبكة الذي تم إنشاؤه بواسطة مستشعر الاكتشاف بواسطة أدوات مراقبة الشبكة في مؤسستك.

يمكنك تغيير إعدادات الاكتشاف وتخصيصها، لمزيد من المعلومات، راجع تكوين اكتشاف الجهاز.

هام

Standard الاكتشاف هو الوضع الافتراضي لجميع العملاء بدءا من 19 يوليو 2021. يمكنك اختيار تغيير هذا التكوين إلى أساسي من خلال صفحة الإعدادات. إذا اخترت الوضع الأساسي، فستحصل فقط على رؤية محدودة لنقاط النهاية غير المدارة في شبكتك.

يميز محرك الاكتشاف بين أحداث الشبكة التي يتم تلقيها في شبكة الشركة مقابل خارج شبكة الشركة. لن يتم اكتشاف الأجهزة غير المتصلة بشبكات الشركة أو إدراجها في مخزون الجهاز.

بيانات الجهاز

يتم سرد الأجهزة التي تم اكتشافها ولكن لم يتم إلحاقها وتأمينها بواسطة Defender لنقطة النهاية في مخزون الجهاز.

لتقييم هذه الأجهزة، يمكنك استخدام عامل تصفية في قائمة مخزون الأجهزة تسمى حالة الإلحاق، والتي يمكن أن تحتوي على أي من القيم التالية:

- إلحاق: يتم إلحاق نقطة النهاية ب Defender لنقطة النهاية.

- يمكن إلحاقها: تم اكتشاف نقطة النهاية في الشبكة وتم تحديد نظام التشغيل على أنه نظام يدعمه Defender لنقطة النهاية، ولكنه غير مدمج حاليا. نوصي بشدة بإلحاق هذه الأجهزة.

- غير مدعوم: تم اكتشاف نقطة النهاية في الشبكة ولكنها غير مدعومة من قبل Defender لنقطة النهاية.

- معلومات غير كافية: تعذر على النظام تحديد إمكانية دعم الجهاز. يمكن أن يؤدي تمكين الاكتشاف القياسي على المزيد من الأجهزة في الشبكة إلى إثراء السمات المكتشفة.

تلميح

يمكنك دائما تطبيق عوامل التصفية لاستبعاد الأجهزة غير المدارة من قائمة مخزون الجهاز. يمكنك أيضا استخدام عمود حالة الإلحاق في استعلامات واجهة برمجة التطبيقات لتصفية الأجهزة غير المدارة.

لمزيد من المعلومات، راجع مخزون الجهاز.

اكتشاف جهاز الشبكة

يؤدي العدد الكبير من أجهزة الشبكة غير المدارة المنشورة في المؤسسة إلى إنشاء مساحة سطحية كبيرة من الهجوم، ويمثل خطرا كبيرا على المؤسسة بأكملها. تساعدك إمكانات اكتشاف شبكة Defender لنقطة النهاية على ضمان اكتشاف أجهزة الشبكة وتصنيفها بدقة وإضافتها إلى مخزون الأصول.

لا تتم إدارة أجهزة الشبكة كنقاط نهاية قياسية، حيث لا يحتوي Defender لنقطة النهاية على أداة استشعار مضمنة في أجهزة الشبكة نفسها. تتطلب هذه الأنواع من الأجهزة نهجا بدون عامل حيث يحصل الفحص عن بعد على المعلومات الضرورية من الأجهزة. للقيام بذلك، يتم استخدام جهاز Defender لنقطة النهاية المعين على كل مقطع شبكة لإجراء عمليات فحص دورية مصادق عليها لأجهزة الشبكة التي تم تكوينها مسبقا. توفر قدرات إدارة الثغرات الأمنية ل Defender لنقطة النهاية مهام سير عمل متكاملة لتأمين المفاتيح المكتشفة وأجهزة التوجيه ووحدات تحكم WLAN وجدران الحماية وبوابات VPN.

لمزيد من المعلومات، راجع أجهزة الشبكة.

تكامل اكتشاف الجهاز

لمواجهة التحدي المتمثل في الحصول على رؤية كافية لتحديد موقع مخزون أصول OT/IOT الكامل وتحديده وتأمينه، يدعم Defender لنقطة النهاية الآن التكامل التالي:

Microsoft Defender ل IoT: يجمع هذا التكامل بين إمكانات اكتشاف جهاز Defender لنقطة النهاية مع Microsoft Defender ل IoT في مدخل Microsoft Defender لتأمين:

- أجهزة OT، مثل الخوادم أو أنظمة التعبئة والتغليف. لمزيد من المعلومات، راجع إلحاق Defender for IoT في مدخل Defender.

- أجهزة Enterprise IoT المتصلة بشبكة تكنولوجيا المعلومات (على سبيل المثال، الصوت عبر بروتوكول الإنترنت (VoIP) والطابعات وأجهزة التلفاز الذكية). لمزيد من المعلومات، راجع بدء استخدام أمان Enterprise IoT.

تقييم الثغرات الأمنية على الأجهزة المكتشفة

تعد الثغرات الأمنية والمخاطر على أجهزتك بالإضافة إلى الأجهزة الأخرى غير المدارة المكتشفة في الشبكة جزءا من تدفقات إدارة الثغرات الأمنية في Defender الحالية ضمن "توصيات الأمان" ويتم تمثيلها في صفحات الكيان عبر المدخل. ابحث عن توصيات الأمان ذات الصلة ب "SSH" للعثور على ثغرات SSH المرتبطة بالأجهزة غير المدارة والمدارة.

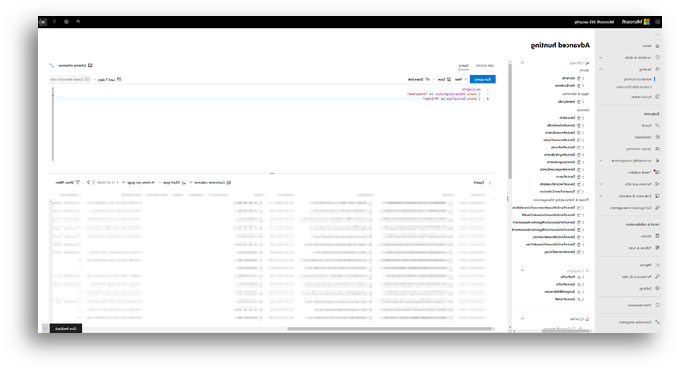

استخدام التتبع المتقدم على الأجهزة المكتشفة

يمكنك استخدام استعلامات التتبع المتقدمة للحصول على رؤية على الأجهزة المكتشفة. ابحث عن تفاصيل حول الأجهزة المكتشفة في جدول DeviceInfo أو المعلومات المتعلقة بالشبكة حول هذه الأجهزة في جدول DeviceNetworkInfo.

تفاصيل الأجهزة المكتشفة للاستعلام

قم بتشغيل هذا الاستعلام على جدول DeviceInfo لإرجاع جميع الأجهزة المكتشفة مع أحدث التفاصيل لكل جهاز:

DeviceInfo

| summarize arg_max(Timestamp, *) by DeviceId // Get latest known good per device Id

| where isempty(MergedToDeviceId) // Remove invalidated/merged devices

| where OnboardingStatus != "Onboarded"

من خلال استدعاء الدالة SeenBy ، في استعلام التتبع المتقدم، يمكنك الحصول على تفاصيل حول الجهاز الذي تم إلحاقه بجهاز تم اكتشافه من قبل. يمكن أن تساعد هذه المعلومات في تحديد موقع الشبكة لكل جهاز تم اكتشافه، وبالتالي المساعدة في تحديده في الشبكة.

DeviceInfo

| where OnboardingStatus != "Onboarded"

| summarize arg_max(Timestamp, *) by DeviceId

| where isempty(MergedToDeviceId)

| limit 100

| invoke SeenBy()

| project DeviceId, DeviceName, DeviceType, SeenBy

لمزيد من المعلومات، راجع الدالة SeeBy().

الاستعلام عن المعلومات المتعلقة بالشبكة

يستفيد اكتشاف الجهاز من Defender للأجهزة المإلحاقة بنقطة النهاية كمصدر بيانات شبكة لإسناد الأنشطة إلى الأجهزة غير المإلحاقة. يحدد مستشعر الشبكة على جهاز Defender for Endpoint المدمج نوعين جديدين من الاتصال:

- ConnectionAttempt - محاولة لإنشاء اتصال TCP (syn)

- ConnectionAcknowledged - إقرار بقبول اتصال TCP (syn\ack)

وهذا يعني أنه عندما يحاول جهاز غير مدمج الاتصال بجهاز Defender لنقطة النهاية المإلحاق، فإن المحاولة تنشئ DeviceNetworkEvent ويمكن رؤية أنشطة الجهاز غير المإلحاقة على المخطط الزمني للجهاز المإلحاق، ومن خلال جدول DeviceNetworkEvents للتتبع المتقدم.

يمكنك تجربة هذا الاستعلام المثال:

DeviceNetworkEvents

| where ActionType == "ConnectionAcknowledged" or ActionType == "ConnectionAttempt"

| take 10

الخطوات التالية

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.