إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

مقدمة

يمكنك نشر Defender لنقطة النهاية على Linux باستخدام أدوات وأساليب مختلفة. توضح هذه المقالة كيفية أتمتة توزيع Defender لنقطة النهاية على Linux باستخدام برنامج نصي للمثبت. يحدد هذا البرنامج النصي التوزيع والإصدار، ويحدد المستودع الصحيح، ويضبط الجهاز لسحب أحدث إصدار من العامل، وينشئ الجهاز إلى Defender لنقطة النهاية باستخدام حزمة الإلحاق. يوصى بشدة بهذا الأسلوب لتبسيط عملية التوزيع.

لاستخدام أسلوب آخر، راجع قسم المحتوى ذي الصلة.

هام

إذا كنت ترغب في تشغيل حلول أمان متعددة جنبا إلى جنب، فشاهد اعتبارات الأداء والتكوين والدعم.

ربما تكون قد قمت بالفعل بتكوين استثناءات الأمان المتبادل للأجهزة التي تم إلحاقها Microsoft Defender لنقطة النهاية. إذا كنت لا تزال بحاجة إلى تعيين استثناءات متبادلة لتجنب التعارضات، فشاهد إضافة Microsoft Defender لنقطة النهاية إلى قائمة الاستبعاد للحل الحالي.

المتطلبات الأساسية ومتطلبات النظام

قبل البدء، راجع المتطلبات الأساسية ل Defender لنقطة النهاية على Linux للحصول على وصف للمتطلبات الأساسية ومتطلبات النظام.

عملية التوزيع

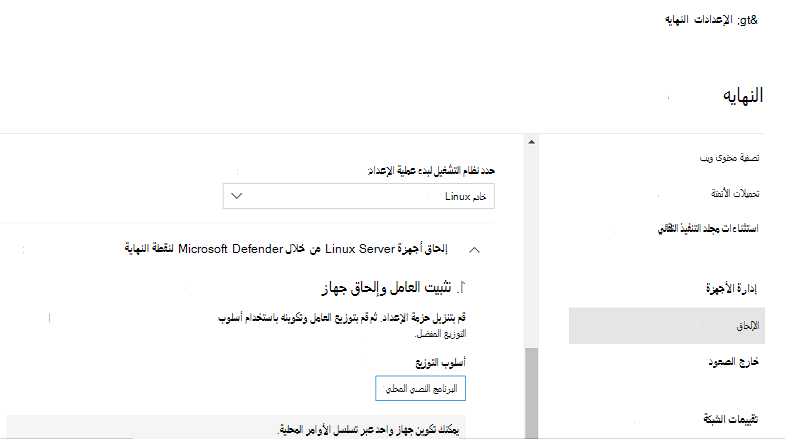

قم بتنزيل حزمة الإعداد من مدخل Microsoft Defender باتباع الخطوات التالية:

في مدخل Microsoft Defender، قم بتوسيع قسم System وحدد Settings>Endpoints>Device management>Onboarding.

في القائمة المنسدلة الأولى، حدد Linux Server كنظام تشغيل.

في القائمة المنسدلة الثانية، حدد البرنامج النصي المحلي كطريقة نشر.

حدد Download onboarding package. احفظ الملف باسم

WindowsDefenderATPOnboardingPackage.zip.من موجه الأوامر، استخرج محتويات الأرشيف:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.pyتحذير

إعادة حزمة تثبيت Defender لنقطة النهاية ليست سيناريو مدعوما. يمكن أن يؤثر القيام بذلك سلبا على سلامة المنتج ويؤدي إلى نتائج سلبية، بما في ذلك على سبيل المثال لا الحصر تشغيل تنبيهات العبث والتحديثات التي تفشل في التطبيق.

هام

إذا فاتتك هذه الخطوة، يعرض أي أمر تم تنفيذه رسالة تحذير تشير إلى أن المنتج غير مرخص. كما يرجع الأمر mdatp health قيمة false.

قم بتنزيل البرنامج النصي bash للمثبت المتوفر في مستودع GitHub العام.

منح أذونات قابلة للتنفيذ إلى البرنامج النصي المثبت:

chmod +x mde_installer.shقم بتنفيذ البرنامج النصي للمثبت وتوفير حزمة الإعداد كمعلمة لتثبيت العامل وإلحاق الجهاز في مدخل Defender.

sudo ./mde_installer.sh --install --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --channel prod --min_reqيقوم هذا الأمر بتوزيع أحدث إصدار عامل إلى قناة الإنتاج، والتحقق من الحد الأدنى من متطلبات النظام وإلحاق الجهاز ب Defender Portal.

بالإضافة إلى ذلك، يمكنك تمرير المزيد من المعلمات استنادا إلى متطلباتك لتعديل التثبيت. تحقق من التعليمات للحصول على جميع الخيارات المتوفرة:

❯ ./mde_installer.sh --help mde_installer.sh v0.7.0 usage: basename ./mde_installer.sh [OPTIONS] Options: -c|--channel specify the channel(insiders-fast / insiders-slow / prod) from which you want to install. Default: prod -i|--install install the product -r|--remove uninstall the product -u|--upgrade upgrade the existing product to a newer version if available -l|--downgrade downgrade the existing product to a older version if available -o|--onboard onboard the product with <onboarding_script> -f|--offboard offboard the product with <offboarding_script> -p|--passive-mode set real time protection to passive mode -a|--rtp-mode set real time protection to active mode. passive-mode and rtp-mode are mutually exclusive -t|--tag set a tag by declaring <name> and <value>, e.g: -t GROUP Coders -m|--min_req enforce minimum requirements -x|--skip_conflict skip conflicting application verification -w|--clean remove repo from package manager for a specific channel -y|--yes assume yes for all mid-process prompts (default, deprecated) -n|--no remove assume yes sign -s|--verbose verbose output -v|--version print out script version -d|--debug set debug mode --log-path <PATH> also log output to PATH --http-proxy <URL> set http proxy --https-proxy <URL> set https proxy --ftp-proxy <URL> set ftp proxy --mdatp specific version of mde to be installed. will use the latest if not provided -b|--install-path specify the installation and configuration path for MDE. Default: / -h|--help display helpالسيناريو الامر التثبيت إلى موقع مسار مخصص sudo ./mde_installer.sh --install --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --channel prod --min_req --install-path /custom/path/locationتثبيت إصدار عامل معين sudo ./mde_installer.sh --install --channel prod --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --min_req –-mdatp 101.24082.0004الترقية إلى أحدث إصدار عامل sudo ./mde_installer.sh --upgradeالترقية إلى إصدار عامل معين sudo ./mde_installer.sh --upgrade –-mdatp 101.24082.0004الرجوع إلى إصدار عامل معين sudo ./mde_installer.sh --downgrade –-mdatp 101.24082.0004عامل إلغاء التثبيت sudo ./mde_installer.sh --removeللحصول على تفاصيل حول التثبيت على مسار مخصص، راجع: تثبيت Defender لنقطة النهاية على Linux إلى مسار مخصص.

ملاحظة

تتطلب ترقية نظام التشغيل الخاص بك إلى إصدار رئيسي جديد بعد تثبيت المنتج إعادة تثبيت المنتج. تحتاج إلى إلغاء تثبيت Defender لنقطة النهاية الموجودة على Linux، وترقية نظام التشغيل، ثم إعادة تكوين Defender لنقطة النهاية على Linux.

لا يمكن تغيير مسار التثبيت بعد تثبيت Defender لنقطة النهاية. لاستخدام مسار مختلف، قم بإلغاء تثبيت المنتج وإعادة تثبيته في الموقع الجديد.

التحقق من حالة التوزيع

في مدخل Microsoft Defender، افتح مخزون الجهاز. قد يستغرق ظهور الجهاز في المدخل من 5 إلى 20 دقيقة.

قم بتشغيل اختبار الكشف عن مكافحة الفيروسات للتحقق من أن الجهاز تم إلحاقه بشكل صحيح وإعداد التقارير إلى الخدمة. نفذ الخطوات التالية على الجهاز الذي تم إلحاقه حديثا:

تأكد من تمكين الحماية في الوقت الحقيقي (المشار إليها نتيجة من

trueتشغيل الأمر التالي):mdatp health --field real_time_protection_enabledإذا لم يتم تمكينه، فنفذ الأمر التالي:

mdatp config real-time-protection --value enabledافتح نافذة Terminal وقم بتنفيذ الأمر التالي لتشغيل اختبار الكشف:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtيمكنك تشغيل المزيد من اختبارات الكشف على الملفات المضغوطة باستخدام أي من الأوامر التالية:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipيجب عزل الملفات بواسطة Defender لنقطة النهاية على Linux. استخدم الأمر التالي لسرد جميع التهديدات المكتشفة:

mdatp threat list

قم بتشغيل اختبار الكشف عن EDR ومحاكاة الكشف للتحقق من أن الجهاز تم إلحاقه بشكل صحيح وإعداد التقارير إلى الخدمة. نفذ الخطوات التالية على الجهاز الذي تم إلحاقه حديثا:

قم بتنزيل ملف البرنامج النصي واستخراجه إلى خادم Linux مضمن.

منح أذونات قابلة للتنفيذ للبرنامج النصي:

chmod +x mde_linux_edr_diy.shقم بتنفيذ الأمر التالي:

./mde_linux_edr_diy.shبعد بضع دقائق، يجب رفع الكشف في Microsoft Defender XDR.

تحقق من تفاصيل التنبيه، والمخطط الزمني للجهاز، وقم بتنفيذ خطوات التحقيق النموذجية.

Microsoft Defender لنقطة النهاية حزمة تبعيات الحزمة الخارجية

إذا فشل تثبيت Microsoft Defender لنقطة النهاية بسبب أخطاء التبعيات المفقودة، يمكنك تنزيل التبعيات المطلوبة يدويا.

توجد تبعيات الحزمة الخارجية التالية للحزمة mdatp :

-

mdatp RPMتتطلب الحزمة -glibc >= 2.17 - بالنسبة إلى DEBIAN،

mdatpتتطلب الحزمةlibc6 >= 2.23 - بالنسبة إلى Mariner،

mdatpتتطلب الحزمةattr،diffutils، ،libselinux-utilslibacllibattr، ،selinux-policy،policycoreutils

ملاحظة

بدءا من الإصدار 101.24082.0004، لم يعد Defender لنقطة النهاية على Linux يدعم Auditd موفر الحدث. نحن ننتقل تماما إلى تقنية eBPF الأكثر كفاءة.

إذا eBPF لم يكن مدعوما على أجهزتك، أو إذا كانت هناك متطلبات محددة للبقاء على Auditd، وكانت أجهزتك تستخدم Defender لنقطة النهاية على إصدار 101.24072.0001 Linux أو إصدار سابق، فهناك تبعيات أخرى على الحزمة المدققة ل mdatp.

للإصدار الأقدم من 101.25032.0000:

- احتياجات حزمة RPM:

mde-netfilter،pcre - احتياجات حزمة DEBIAN:

mde-netfilter،libpcre3 -

mde-netfilterتحتوي الحزمة أيضا على تبعيات الحزمة التالية: - بالنسبة إلى DEBIAN، تتطلبlibnetfilter-queue1حزمة mde-netfilter وlibglib2.0-0- بالنسبة إلى RPM، تتطلبlibmnlحزمة mde-netfilter وlibnetfilter_queuelibnfnetlinkو وglib2بدءا من الإصدار101.25042.0003، لم يعد وقت تشغيل uuid مطلوبا كتبعية خارجية.

استكشاف مشاكل التثبيت وإصلاحها

إذا واجهت أي مشكلات في التثبيت، لاستكشاف الأخطاء وإصلاحها ذاتيا، فاتبع الخطوات التالية:

للحصول على معلومات حول كيفية العثور على السجل الذي يتم إنشاؤه تلقائيا عند حدوث خطأ في التثبيت، راجع مشكلات تثبيت السجل.

للحصول على معلومات حول مشكلات التثبيت الشائعة، راجع مشكلات التثبيت.

إذا كانت صحة الجهاز هي

false، فشاهد Defender for Endpoint agent health issues.لمعرفة مشكلات أداء المنتج، راجع استكشاف مشكلات الأداء وإصلاحها.

للحصول على مشكلات الوكيل والاتصال، راجع استكشاف مشكلات الاتصال السحابي وإصلاحها.

للحصول على الدعم من Microsoft، افتح تذكرة دعم، وقم بتوفير ملفات السجل التي تم إنشاؤها باستخدام محلل العميل.

كيفية التبديل بين القنوات

على سبيل المثال، لتغيير القناة من Insiders-Fast إلى الإنتاج، قم بما يلي:

قم بإلغاء تثبيت

Insiders-Fast channelإصدار Defender لنقطة النهاية على Linux.sudo yum remove mdatpتعطيل Defender لنقطة النهاية على Linux Insiders-Fast repo.

sudo yum repolistملاحظة

يجب أن يظهر

packages-microsoft-com-fast-prodالإخراج .sudo yum-config-manager --disable packages-microsoft-com-fast-prodإعادة توزيع Microsoft Defender لنقطة النهاية على Linux باستخدام قناة الإنتاج.

يمكن نشر Defender لنقطة النهاية على Linux من إحدى القنوات التالية (المشار إليها باسم [القناة]):

insiders-fastinsiders-slowprod

تتوافق كل قناة من هذه القنوات مع مستودع برامج Linux. تصف الإرشادات الواردة في هذه المقالة تكوين جهازك لاستخدام أحد هذه المستودعات.

يحدد اختيار القناة نوع التحديثات المقدمة لجهازك وتكرارها. الأجهزة في المشاركين في برنامج Insider السريع هي أول الأجهزة التي تتلقى التحديثات والميزات الجديدة، تليها لاحقا المشاركون في برنامج Insider البطيء وأخيرا بواسطة prod.

من أجل معاينة الميزات الجديدة وتقديم ملاحظات مبكرة، يوصى بتكوين بعض الأجهزة في مؤسستك لاستخدام إما insiders-fast أو insiders-slow.

تحذير

يتطلب تبديل القناة بعد التثبيت الأولي إعادة تثبيت المنتج. لتبديل قناة المنتج: قم بإلغاء تثبيت الحزمة الموجودة، وإعادة تكوين جهازك لاستخدام القناة الجديدة، واتبع الخطوات الواردة في هذا المستند لتثبيت الحزمة من الموقع الجديد.

كيفية تكوين نهج Microsoft Defender على Linux

لتكوين إعدادات مكافحة الفيروسات وEDR، راجع المقالات التالية:

- تصف إدارة إعدادات أمان Defender لنقطة النهاية كيفية تكوين الإعدادات في مدخل Microsoft Defender. (يوصى باستخدام هذا الأسلوب.)

- يصف تعيين تفضيلات Defender لنقطة النهاية على Linux الإعدادات التي يمكنك تكوينها.

المحتويات ذات الصلة

- المتطلبات الأساسية Microsoft Defender لنقطة النهاية على Linux

- توزيع Defender لنقطة النهاية على Linux باستخدام Ansible

- نشر Defender لنقطة النهاية على Linux باستخدام Chef

- توزيع Defender لنقطة النهاية على Linux باستخدام Puppet

- توزيع Defender لنقطة النهاية على Linux باستخدام Saltstack

- توزيع Defender لنقطة النهاية على Linux يدويا

- توصيل أجهزتك غير Azure Microsoft Defender for Cloud باستخدام Defender لنقطة النهاية (الإلحاق المباشر باستخدام Defender for Cloud)

- إرشادات التوزيع ل Defender لنقطة النهاية على Linux ل SAP

- تثبيت Defender لنقطة النهاية على Linux إلى مسار مخصص