ملفات تعريف التكوين الجديدة ل macOS Big Sur والإصدارات الأحدث من macOS

ينطبق على:

هل تريد تجربة Defender لنقطة النهاية؟ التسجيل للحصول على إصدار تجريبي مجاني.

إذا قمت بنشر Microsoft Defender لنقطة النهاية على macOS في بيئة مدارة (من خلال JAMF أو Intune أو حل MDM آخر)، فيجب عليك نشر ملفات تعريف تكوين جديدة. سيؤدي الفشل في القيام بهذه الخطوات إلى حصول المستخدمين على مطالبات الموافقة لتشغيل هذه المكونات الجديدة.

JAMF

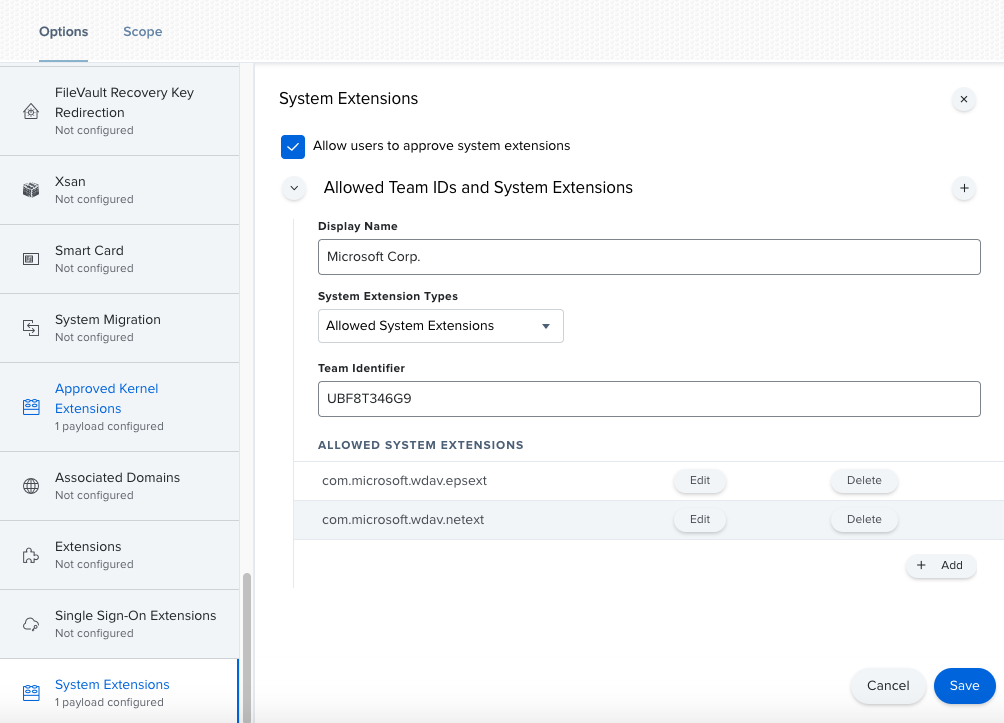

نهج ملحقات نظام JAMF

للموافقة على ملحقات النظام، قم بإنشاء الحمولة التالية:

في ملفات تعريف تكوين أجهزة الكمبيوتر>، حدد خيارات > ملحقات النظام.

حدد ملحقات النظام المسموح بها من القائمة المنسدلة أنواع ملحقات النظام .

استخدم UBF8T346G9 لمعرف الفريق.

أضف معرفات المجموعة التالية إلى قائمة ملحقات النظام المسموح بها :

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

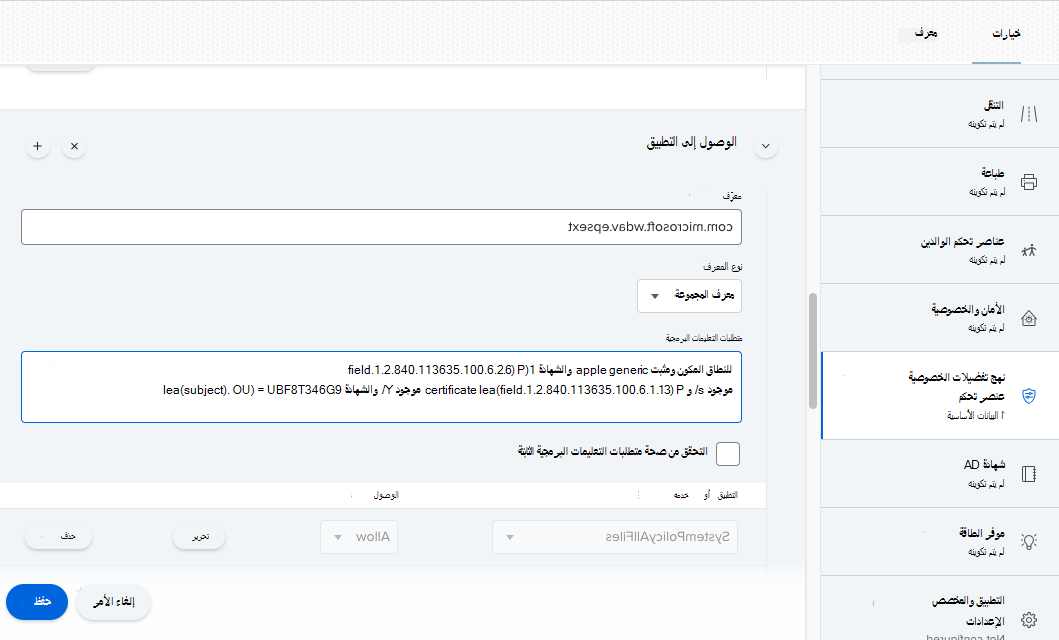

التحكم في نهج تفضيلات الخصوصية

أضف حمولة JAMF التالية لمنح الوصول إلى القرص الكامل إلى ملحق أمان نقطة النهاية Microsoft Defender لنقطة النهاية. يعد هذا النهج شرطا مسبقا لتشغيل الملحق على جهازك.

حدد خيارات>التحكم في نهج تفضيلات الخصوصية.

استخدم

com.microsoft.wdav.epsextكمعرف وBundle IDكنوع حزمة.تعيين متطلبات التعليمات البرمجية إلى

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9قم بتعيين التطبيق أو الخدمة إلى SystemPolicyAllFiles والوصول إلى السماح.

نهج ملحق الشبكة

كجزء من قدرات الكشف عن نقطة النهاية والاستجابة لها، يقوم Microsoft Defender لنقطة النهاية على macOS بفحص نسبة استخدام الشبكة للمأخذ والإبلاغ عن هذه المعلومات إلى مدخل Microsoft Defender. يسمح النهج التالي لملحق الشبكة بتنفيذ هذه الوظيفة.

ملاحظة

لا يحتوي JAMF على دعم مضمن لنهج تصفية المحتوى، وهي شرط مسبق لتمكين ملحقات الشبكة التي Microsoft Defender لنقطة النهاية على تثبيتات macOS على الجهاز. علاوة على ذلك، يغير JAMF في بعض الأحيان محتوى النهج التي يتم توزيعها. على هذا النحو، توفر الخطوات التالية حلا بديل يتضمن توقيع ملف تعريف التكوين.

احفظ المحتوى التالي على جهازك باستخدام

com.microsoft.network-extension.mobileconfigمحرر نصوص:<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadDisplayName</key> <string>Microsoft Defender Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string> <key>PayloadType</key> <string>com.apple.webcontent-filter</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string> <key>PayloadDisplayName</key> <string>Approved Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>FilterType</key> <string>Plugin</string> <key>UserDefinedName</key> <string>Microsoft Defender Network Extension</string> <key>PluginBundleID</key> <string>com.microsoft.wdav</string> <key>FilterSockets</key> <true/> <key>FilterDataProviderBundleIdentifier</key> <string>com.microsoft.wdav.netext</string> <key>FilterDataProviderDesignatedRequirement</key> <string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string> </dict> </array> </dict> </plist>تحقق من نسخ الملف أعلاه بشكل صحيح عن طريق تشغيل

plutilالأداة المساعدة في المحطة الطرفية:$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfigعلى سبيل المثال، إذا تم تخزين الملف في المستندات:

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfigتحقق من إخراج الأمر

OK.<PathToFile>/com.microsoft.network-extension.mobileconfig: OKاتبع الإرشادات الموجودة في هذه الصفحة لإنشاء شهادة توقيع باستخدام مرجع الشهادة المضمن في JAMF.

بعد إنشاء الشهادة وتثبيتها على جهازك، قم بتشغيل الأمر التالي من Terminal لتوقيع الملف:

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfigعلى سبيل المثال، إذا كان اسم الشهادة هو SigningCertificate وسيتم تخزين الملف الموقع في المستندات:

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfigمن مدخل JAMF، انتقل إلى ملفات تعريف التكوين وانقر فوق الزر تحميل . حدد

com.microsoft.network-extension.signed.mobileconfigعند مطالبتك بالملف.

Intune

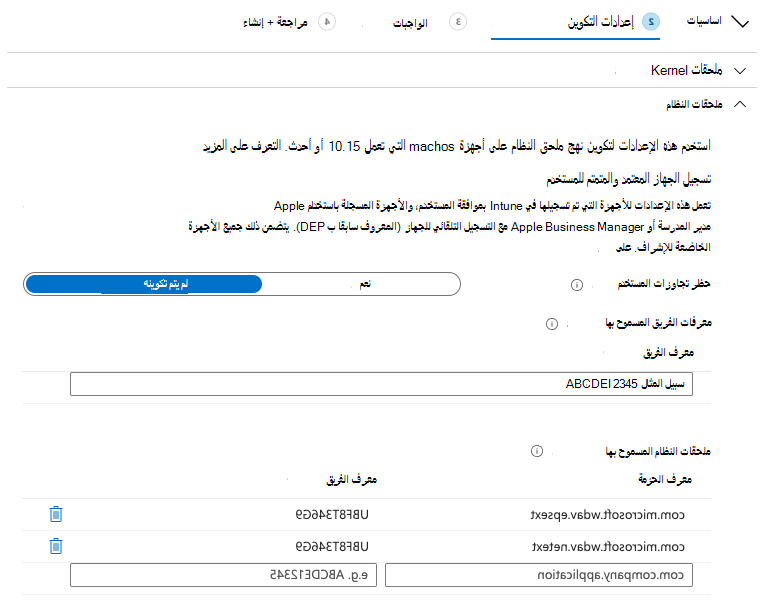

نهج ملحقات النظام Intune

للموافقة على ملحقات النظام:

في Intune، افتح إدارة>تكوين الجهاز. حدد إدارة>ملفات التعريف>الإنشاء ملف التعريف.

اختر اسما لملف التعريف. تغيير Platform=macOS إلى Profile type=Extensions. حدد الإنشاء.

في

Basicsعلامة التبويب، أدخل اسما لملف التعريف الجديد هذا.في

Configuration settingsعلامة التبويب، أضف الإدخالات التالية فيAllowed system extensionsالقسم:

| معرف الحزمة | معرف الفريق |

|---|---|

| com.microsoft.wdav.epsext | UBF8T346G9 |

| com.microsoft.wdav.netext | UBF8T346G9 |

- في

Assignmentsعلامة التبويب ، قم بتعيين ملف التعريف هذا إلى جميع المستخدمين & جميع الأجهزة. - راجع ملف تعريف التكوين هذا وأنشئه.

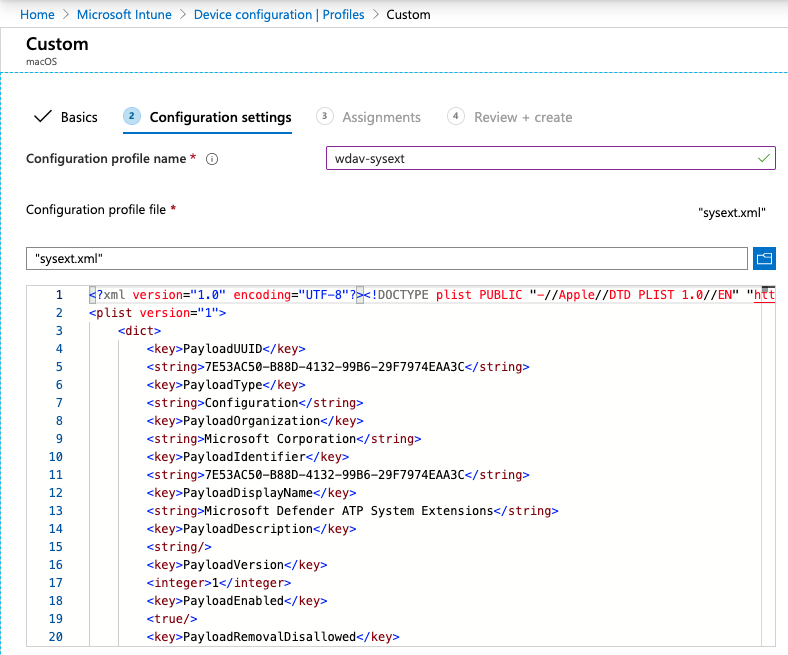

الإنشاء ملف تعريف التكوين المخصص ونشره

يتيح ملف تعريف التكوين التالي ملحق الشبكة ويمنح الوصول إلى القرص الكامل إلى ملحق نظام أمان نقطة النهاية.

احفظ المحتوى التالي في ملف يسمى sysext.xml:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender System Extensions</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

<dict>

<key>PayloadUUID</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadType</key>

<string>com.apple.TCC.configuration-profile-policy</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadDisplayName</key>

<string>Privacy Preferences Policy Control</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>Services</key>

<dict>

<key>SystemPolicyAllFiles</key>

<array>

<dict>

<key>Identifier</key>

<string>com.microsoft.wdav.epsext</string>

<key>CodeRequirement</key>

<string>identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>IdentifierType</key>

<string>bundleID</string>

<key>StaticCode</key>

<integer>0</integer>

<key>Allowed</key>

<integer>1</integer>

</dict>

</array>

</dict>

</dict>

</array>

</dict>

</plist>

تحقق من نسخ الملف أعلاه بشكل صحيح. من Terminal، قم بتشغيل الأمر التالي وتحقق من إخراجه OK:

$ plutil -lint sysext.xml

sysext.xml: OK

لنشر ملف تعريف التكوين المخصص هذا:

في Intune، افتح إدارة>تكوين الجهاز. حدد إدارة>ملفات التعريف>الإنشاء ملف التعريف.

اختر اسما لملف التعريف. تغيير النظام الأساسي=macOSونوع ملف التعريف=مخصص. حدد تكوين.

افتح ملف تعريف التكوين وقم بتحميل sysext.xml. تم إنشاء هذا الملف في الخطوة السابقة.

حدد موافق.

في

Assignmentsعلامة التبويب ، قم بتعيين ملف التعريف هذا إلى جميع المستخدمين & جميع الأجهزة.راجع ملف تعريف التكوين هذا وأنشئه.

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.