ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

تستفيد عمليات الاستغلال من الثغرات الأمنية في البرامج. تشبه الثغرة الأمنية ثقبا في برنامجك يمكن أن تستخدمه البرامج الضارة للوصول إلى جهازك. تستغل البرامج الضارة هذه الثغرات الأمنية لتجاوز ضمانات أمان الكمبيوتر الخاص بك لإصابة جهازك.

كيفية عمل مجموعات الاستغلال والإستغلال

غالبا ما تكون عمليات الاستغلال هي الجزء الأول من هجوم أكبر. يفحص المتسللون الأنظمة القديمة التي تحتوي على نقاط ضعف حرجة، والتي يستغلونها بعد ذلك عن طريق نشر البرامج الضارة المستهدفة. غالبا ما تتضمن عمليات الاستغلال shellcode، وهي حمولة برامج ضارة صغيرة تستخدم لتنزيل برامج ضارة إضافية من الشبكات التي يتحكم فيها المهاجم. يسمح Shellcode للمتسللين بإصابة الأجهزة والتسلل إلى المؤسسات.

مجموعات الهجمات هي أدوات أكثر شمولا تحتوي على مجموعة من عمليات الاستغلال. تقوم هذه المجموعات بفحص الأجهزة بحثا عن أنواع مختلفة من الثغرات الأمنية في البرامج، وإذا تم الكشف عن أي منها، فقم بنشر برامج ضارة إضافية لإصابة الجهاز بشكل أكبر. يمكن أن تستخدم المجموعات عمليات استغلال تستهدف برامج مختلفة، بما في ذلك Adobe Flash Player و Adobe Reader وInternet Explorer وOracle Java و Sun Java.

الطريقة الأكثر شيوعا التي يستخدمها المهاجمون لتوزيع عمليات الاستغلال ومجموعات الاستغلال هي من خلال صفحات الويب، ولكن يمكن أن تصل عمليات الاستغلال أيضا في رسائل البريد الإلكتروني. تستضيف بعض مواقع الويب تعليمات برمجية ضارة ومآثر غير معروفة وغير راغبة في إعلاناتها.

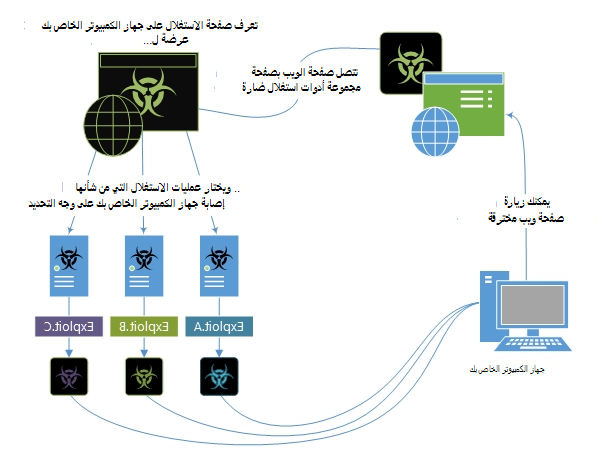

يوضح مخطط المعلومات البياني أدناه كيف يمكن لمجموعة استغلال محاولة استغلال جهاز بعد زيارة صفحة ويب مخترقة.

الشكل 1. مثال على كيفية استغلال عمل المجموعات

تستخدم التهديدات الملحوظة مجموعات استغلال لنشر برامج الفدية الضارة، بما في ذلك JSSLoader. يستخدم ممثل التهديد الذي تتبعته Microsoft باسم Storm-0324 (DEV-0324) هذه البرامج الضارة لتسهيل الوصول إلى ممثل برامج الفدية الضارة كخدمة (RaaS) [Sangria Tempest](https://www.microsoft.com/en-us/security/blog/2022/05/09/ransomware-as-a-service-understanding-the-cybercrime-gig-economy-and-how-to-protect-yourself/#ELBRUS] (ELBRUS، Carbon Spider، FIN7).

أمثلة على مجموعات الاستغلال:

لمعرفة المزيد حول عمليات الاستغلال، اقرأ منشور المدونة هذا حول أخذ عينة مزدوجة من صفر يوم تم اكتشافها في الصيد المشترك مع ESET.

كيف قمنا بتسمية عمليات الاستغلال

نقوم بتصنيف عمليات الاستغلال في موسوعة البرامج الضارة الخاصة بنا بواسطة "النظام الأساسي" الذي يستهدفونه. على سبيل المثال، Exploit:Java/CVE-2013-1489. يعد استغلالا يستهدف ثغرة أمنية في Java.

يستخدم العديد من بائعي برامج الأمان مشروعا يسمى "الثغرات الأمنية والتعرضات الشائعة (CVE)". يمنح المشروع كل ثغرة أمنية رقما فريدا، على سبيل المثال، CVE-2016-0778. يشير الجزء "2016" إلى السنة التي تم فيها اكتشاف الثغرة الأمنية. "0778" هو معرف فريد لهذه الثغرة الأمنية المحددة.

يمكنك قراءة المزيد على موقع CVE على الويب.

كيفية الحماية من عمليات الاستغلال

أفضل منع للهجمات هو الحفاظ على تحديث برامج مؤسستك. يوفر موردو البرامج تحديثات للعديد من الثغرات الأمنية المعروفة، لذا تأكد من تطبيق هذه التحديثات على جميع الأجهزة.

لمزيد من النصائح العامة، راجع منع الإصابة بالبرامج الضارة.