التهديدات بدون ملفات

ما هي التهديدات بلا ملف بالضبط؟ يشير مصطلح "بلا ملف" إلى أن التهديد لا يأتي في ملف، مثل الجزء الخلفي الذي يعيش فقط في ذاكرة الجهاز. ومع ذلك، لا يوجد تعريف واحد للبرامج الضارة بدون ملفات. يستخدم المصطلح على نطاق واسع، وأحيانا لوصف عائلات البرامج الضارة التي تعتمد على الملفات للعمل.

تتضمن الهجمات عدة مراحل لوظائف مثل التنفيذ أو الاستمرار أو سرقة المعلومات. قد تكون بعض أجزاء سلسلة الهجوم بلا ملف، بينما قد تتضمن أجزاء أخرى نظام الملفات في شكل ما.

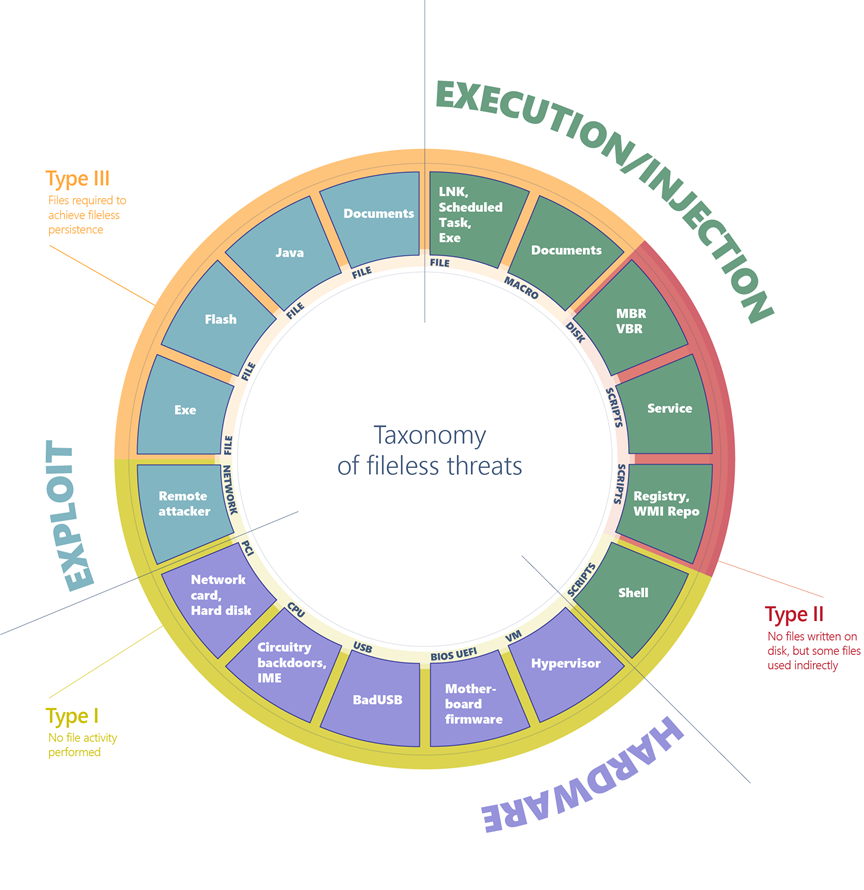

للوضوح، يتم تجميع التهديدات بلا ملف في فئات مختلفة.

الشكل 1. رسم تخطيطي شامل للبرامج الضارة بدون ملفات

يمكن تصنيف التهديدات بدون ملفات بواسطة نقطة الإدخال الخاصة بهم، ما يشير إلى كيفية وصول البرامج الضارة بدون ملفات على جهاز. يمكنهم الوصول عبر استغلال، من خلال الأجهزة المخترقة، أو عن طريق التنفيذ المنتظم للتطبيقات والبرامج النصية.

بعد ذلك، قم بإدراج شكل نقطة الإدخال. على سبيل المثال، يمكن أن تستند عمليات الاستغلال إلى الملفات أو بيانات الشبكة، وأجهزة PCI الطرفية هي نوع من متجهات الأجهزة، والبرامج النصية والملفات التنفيذية هي فئات فرعية لمتجه التنفيذ.

وأخيرا، قم بتصنيف مضيف العدوى. على سبيل المثال، قد يحتوي تطبيق Flash على مجموعة متنوعة من التهديدات مثل استغلال، وبرنامج ثابت بسيط قابل للتنفيذ، وضار من جهاز.

يساعدك التصنيف على تقسيم وتصنيف الأنواع المختلفة من التهديدات بدون ملفات. بعضها أكثر خطورة ولكن أيضا أكثر صعوبة في التنفيذ، في حين أن البعض الآخر أكثر شيوعا على الرغم من (أو بسبب بالضبط) لا يجري متقدمة جدا.

من هذا التصنيف، يمكنك جمع ثلاثة أنواع رئيسية من التهديدات بدون ملفات استنادا إلى مقدار بصمة الإصبع التي قد تتركها على الأجهزة المصابة.

النوع الأول: لم يتم تنفيذ أي نشاط ملف

يمكن اعتبار البرامج الضارة عديمة الملفات بالكامل البرامج الضارة التي لا تتطلب أبدا كتابة ملف على القرص. كيف ستصيب هذه البرامج الضارة جهازا في المقام الأول؟ أحد الأمثلة على ذلك هو المكان الذي يتلقى فيه الجهاز الهدف حزم شبكة ضارة تستغل الثغرة الأمنية EternalBlue. تسمح الثغرة الأمنية بتثبيت المدخل الخلفي DoublePulsar، والذي ينتهي به الأمر إلى الإقامة فقط في ذاكرة النواة. في هذه الحالة، لا يوجد ملف أو أي بيانات مكتوبة على ملف.

قد يحتوي الجهاز المخترق أيضا على تعليمات برمجية ضارة مختبئة في البرنامج الثابت للجهاز (مثل BIOS) أو جهاز USB طرفي (مثل هجوم BadUSB) أو في البرنامج الثابت لبطاقة الشبكة. لا تتطلب كل هذه الأمثلة تشغيل ملف على القرص، ويمكن أن يعيش نظريا فقط في الذاكرة. ستنجو التعليمات البرمجية الضارة من عمليات إعادة التشغيل وإعادة تثبيت القرص وإعادة تثبيت نظام التشغيل.

يمكن أن يكون من الصعب الكشف عن العدوى من هذا النوع بشكل خاص لأن معظم منتجات مكافحة الفيروسات ليس لديها القدرة على فحص البرامج الثابتة. في الحالات التي يكون فيها المنتج قادرا على فحص البرامج الثابتة الضارة واكتشافها، لا تزال هناك تحديات كبيرة مرتبطة بالمعالجة للتهديدات على هذا المستوى. يتطلب هذا النوع من البرامج الضارة بدون ملفات مستويات عالية من التطور وغالبا ما يعتمد على تكوين أجهزة أو برامج معينة. إنه ليس متجه هجوم يمكن استغلاله بسهولة وموثوقية. على الرغم من أن التهديدات من هذا النوع خطيرة، فهي غير شائعة وليست عملية لمعظم الهجمات.

النوع الثاني: نشاط الملف غير المباشر

هناك طرق أخرى يمكن أن تحقق بها البرامج الضارة وجودا بدون ملفات على جهاز دون الحاجة إلى جهد هندسي كبير. لا تكتب البرامج الضارة بدون ملفات من هذا النوع الملفات مباشرة على نظام الملفات، ولكن يمكن أن ينتهي بها الأمر باستخدام الملفات بشكل غير مباشر. على سبيل المثال، مع تثبيت مهاجمي Poshspy backdoor أمر PowerShell ضار داخل مستودع WMI وتكوين عامل تصفية WMI لتشغيل الأمر بشكل دوري.

من الممكن تنفيذ مثل هذا التثبيت عبر سطر الأوامر دون الحاجة إلى وجود مسار خلفي بالفعل في الملف. يمكن تثبيت البرامج الضارة وتشغيلها نظريا دون لمس نظام الملفات. ومع ذلك، يتم تخزين مستودع WMI على ملف فعلي في منطقة تخزين مركزية يديرها CIM Object Manager، وعادة ما يحتوي على بيانات شرعية. على الرغم من أن سلسلة العدوى تستخدم ملفا ماديا من الناحية الفنية، إلا أنها تعتبر هجوما بدون ملف لأن مستودع WMI عبارة عن حاوية بيانات متعددة الأغراض لا يمكن اكتشافها وإزالتها.

النوع الثالث: الملفات المطلوبة للعمل

يمكن أن يكون لبعض البرامج الضارة نوع من الاستمرارية بدون ملفات، ولكن ليس من دون استخدام الملفات للعمل. مثال على هذا السيناريو هو Kovter، الذي ينشئ معالج فعل مفتوح shell في السجل لملحق ملف عشوائي. سيؤدي فتح ملف بمثل هذا الملحق إلى تنفيذ برنامج نصي من خلال الأداة المشروعة mshta.exe.

الشكل 2. مفتاح تسجيل Kovter

عند استدعاء الفعل المفتوح، يتم تشغيل الأمر المقترن من السجل، ما يؤدي إلى تنفيذ برنامج نصي صغير. يقرأ هذا البرنامج النصي البيانات من مفتاح تسجيل آخر وينفذها، مما يؤدي بدوره إلى تحميل الحمولة النهائية. ومع ذلك، لتشغيل الفعل المفتوح في المقام الأول، يجب على Kovter إسقاط ملف بنفس الملحق الذي يستهدفه الفعل (في المثال أعلاه، الملحق هو .bbf5590fd). كما يجب عليه تعيين مفتاح التشغيل التلقائي الذي تم تكوينه لفتح مثل هذا الملف عند بدء تشغيل الجهاز.

يعتبر Kovter تهديدا بلا ملف لأن نظام الملفات ليس له أي استخدام عملي. تحتوي الملفات ذات الملحقات العشوائية على بيانات غير هامة غير قابلة للاستخدام في التحقق من وجود التهديد. الملفات التي تخزن السجل هي حاويات لا يمكن اكتشافها وحذفها إذا كان المحتوى الضار موجودا.

تصنيف التهديدات بلا ملف حسب مضيف العدوى

بعد وصف الفئات الواسعة، يمكننا الآن التعمق في التفاصيل وتقديم تصنيف تفصيلي لمضيفي العدوى. يغطي هذا التصنيف الشامل بانوراما لما يشار إليه عادة بالبرامج الضارة بدون ملفات. وهو يدفع جهودنا للبحث وتطوير ميزات حماية جديدة تحييد فئات من الهجمات وضمان عدم حصول البرامج الضارة على اليد العليا في سباق التسلح.

يستغل

مستند إلى الملف (النوع الثالث: قابل للتنفيذ وفلاش وJava والمستندات): قد يستغل الملف الأولي نظام التشغيل والمستعرض ومحرك Java ومحرك Flash وما إلى ذلك لتنفيذ shellcode وتسليم حمولة في الذاكرة. بينما تكون الحمولة بلا ملف، فإن متجه الإدخال الأولي هو ملف.

مستند إلى الشبكة (النوع الأول): يمكن لاتصال الشبكة الذي يستفيد من ثغرة أمنية في الجهاز الهدف تحقيق تنفيذ التعليمات البرمجية في سياق تطبيق أو نواة. مثال على ذلك هو WannaCry، الذي يستغل ثغرة أمنية تم إصلاحها مسبقا في بروتوكول SMB لتقديم مدخل خلفي داخل ذاكرة النواة.

الأجهزة

المستند إلى الجهاز (النوع الأول: بطاقة الشبكة والقرص الثابت): تتطلب الأجهزة مثل الأقراص الثابتة وبطاقات الشبكة مجموعات شرائح وبرامج مخصصة لتعمل. يطلق على البرامج الموجودة والمشغلة في مجموعة شرائح الجهاز اسم البرنامج الثابت. على الرغم من أن مهمة معقدة، يمكن أن يصاب البرنامج الثابت بالبرامج الضارة.

المستندة إلى وحدة المعالجة المركزية (النوع الأول): وحدات المعالجة المركزية الحديثة معقدة وقد تتضمن أنظمة فرعية تقوم بتشغيل البرامج الثابتة لأغراض الإدارة. قد يكون هذا البرنامج الثابت عرضة للاختطاف ويسمح بتنفيذ التعليمات البرمجية الضارة التي من شأنها أن تعمل من داخل وحدة المعالجة المركزية. في ديسمبر 2017، أبلغ باحثان عن ثغرة أمنية يمكن أن تسمح للمهاجمين بتنفيذ التعليمات البرمجية داخل محرك الإدارة (ME) الموجود في أي وحدة معالجة مركزية حديثة من Intel. وفي الوقت نفسه، لوحظ أن مجموعة المهاجمين PLATINUM لديها القدرة على استخدام تقنية الإدارة النشطة (AMT) من Intel لإجراء اتصالات شبكة غير مرئية، متجاوزة نظام التشغيل المثبت. ME وAMT هي في الأساس أجهزة كمبيوتر مصغرة مستقلة تعيش داخل وحدة المعالجة المركزية والتي تعمل على مستوى منخفض جدا. نظرا لأن الغرض من هذه التقنيات هو توفير إمكانية الإدارة عن بعد، فإنها تتمتع بالوصول المباشر إلى الأجهزة، وهي مستقلة عن نظام التشغيل، ويمكن تشغيلها حتى إذا تم إيقاف تشغيل الكمبيوتر.

إلى جانب كونها عرضة للخطر على مستوى البرنامج الثابت، يمكن تصنيع وحدات المعالجة المركزية مع الأبواب الخلفية المدرجة مباشرة في دوائر الأجهزة. وقد تم البحث عن هذا الهجوم وثبت أنه ممكن في الماضي. تم الإبلاغ عن أن نماذج معينة من معالجات x86 تحتوي على نواة ثانوية مضمنة مثل وحدة المعالجة المركزية RISC التي يمكن أن توفر بشكل فعال خلفية يمكن للتطبيقات العادية من خلالها الحصول على تنفيذ متميز.

مستندة إلى USB (النوع الأول): يمكن إعادة برمجة أجهزة USB من جميع الأنواع باستخدام البرامج الثابتة الضارة القادرة على التفاعل مع نظام التشغيل بطرق شائنة. على سبيل المثال، تسمح تقنية BadUSB لعصا USB التي تمت إعادة برمجتها بالعمل كلوحة مفاتيح ترسل أوامر إلى الأجهزة عبر ضغطات المفاتيح، أو كبطاقة شبكة يمكنها إعادة توجيه نسبة استخدام الشبكة عند الوصية.

مستند إلى BIOS (النوع الأول): BIOS هو برنامج ثابت يعمل داخل مجموعة شرائح. يتم تنفيذه عند تشغيل جهاز، وتهيئة الأجهزة، ثم نقل التحكم إلى قطاع التمهيد. يعد BIOS مكونا مهما يعمل على مستوى منخفض وينفذ قبل قطاع التمهيد. من الممكن إعادة برمجة البرنامج الثابت BIOS باستخدام تعليمات برمجية ضارة، كما حدث في الماضي مع Mebromi rootkit.

المستندة إلى Hypervisor (النوع الأول): توفر وحدات المعالجة المركزية الحديثة دعم برنامج hypervisor للأجهزة، ما يسمح لنظام التشغيل بإنشاء أجهزة ظاهرية قوية. يعمل الجهاز الظاهري في بيئة محدودة ومحاكاة، وهو من الناحية النظرية غير مدرك للمحاكاة. قد تقوم البرامج الضارة التي تتولى إدارة جهاز بتنفيذ برنامج hypervisor صغير لإخفاء نفسه خارج نطاق نظام التشغيل قيد التشغيل. تم فرز البرامج الضارة من هذا النوع في الماضي، وفي النهاية تمت ملاحظة برامج hypervisor rootkits الحقيقية، على الرغم من أن القليل منها معروف حتى الآن.

التنفيذ والحقن

مستند إلى الملفات (النوع الثالث: الملفات التنفيذية، وDLLs، وملفات LNK، والمهام المجدولة): هذا هو متجه التنفيذ القياسي. يمكن تشغيل ملف قابل للتنفيذ بسيط كبرمجيات ضارة من المرحلة الأولى لتشغيل حمولة إضافية في الذاكرة، أو إدخالها في عمليات تشغيل شرعية أخرى.

يستند إلى الماكرو (النوع الثالث: مستندات Office): لغة VBA هي أداة مرنة وقوية مصممة لأتمتة مهام التحرير وإضافة وظائف ديناميكية إلى المستندات. على هذا النحو، يمكن للمهاجمين إساءة استخدام لتنفيذ عمليات ضارة مثل فك تشفير حمولة قابلة للتنفيذ أو تشغيلها أو حقنها، أو حتى تنفيذ برامج فدية كاملة، كما هو الحال في qkG. يتم تنفيذ وحدات الماكرو في سياق عملية Office (على سبيل المثال، Winword.exe) ويتم تنفيذها بلغة برمجة نصية. لا يوجد ملف ثنائي قابل للتنفيذ يمكن لبرنامج مكافحة الفيروسات فحصه. بينما تتطلب تطبيقات Office موافقة صريحة من المستخدم لتنفيذ وحدات الماكرو من مستند، يستخدم المهاجمون تقنيات الهندسة الاجتماعية لخداع المستخدمين للسماح بتنفيذ وحدات الماكرو.

يستند إلى البرنامج النصي (النوع الثاني: الملف والخدمة والسجل ومرجع WMI و shell): تتوفر لغات البرمجة النصية JavaScript وVBScript وPowerShell بشكل افتراضي على الأنظمة الأساسية ل Windows. البرامج النصية لها نفس مزايا وحدات الماكرو، فهي ملفات نصية (ليست ملفات تنفيذية ثنائية) ويتم تشغيلها ضمن سياق المترجم (مثل wscript.exe، powershell.exe)، وهو مكون نظيف ومشروع. البرامج النصية متعددة الاستخدامات ويمكن تشغيلها من ملف (بالنقر المزدوج فوقها) أو تنفيذها مباشرة على سطر الأوامر للمترجم. يسمح التشغيل على سطر الأوامر للبرامج الضارة بترميز البرامج النصية الضارة كخدمات تشغيل تلقائي داخل مفاتيح التسجيل للتشغيل التلقائيكاشتراكات حدث WMI من مستودع WMI. علاوة على ذلك، قد يقوم المهاجم الذي حصل على حق الوصول إلى جهاز مصاب بإدخال البرنامج النصي على موجه الأوامر.

مستند إلى القرص (النوع الثاني: سجل التمهيد): سجل التمهيد هو القطاع الأول من القرص أو وحدة التخزين، ويحتوي على تعليمات برمجية قابلة للتنفيذ مطلوبة لبدء عملية التمهيد لنظام التشغيل. يمكن لتهديدات مثل Petya إصابة سجل التمهيد عن طريق الكتابة فوقه باستخدام التعليمات البرمجية الضارة. عند تمهيد الجهاز، تكتسب البرامج الضارة السيطرة على الفور. يوجد سجل التمهيد خارج نظام الملفات، ولكن يمكن الوصول إليه بواسطة نظام التشغيل. تتمتع منتجات مكافحة الفيروسات الحديثة بالقدرة على مسحها ضوئيا واستعادتها.

هزيمة البرامج الضارة بدون ملفات

في Microsoft، نراقب المشهد الأمني بنشاط لتحديد اتجاهات التهديدات الجديدة وتطوير حلول للتخفيف من فئات التهديدات. نحن نجهز الحماية الدائمة الفعالة ضد مجموعة واسعة من التهديدات. من خلال واجهة فحص مكافحة البرامج الضارة (AMSI)، ومراقبة السلوك، ومسح الذاكرة، وحماية قطاع التمهيد، يمكن Microsoft Defender لنقطة النهاية فحص التهديدات بدون ملفات حتى مع التعتيم الثقيل. تسمح لنا تقنيات التعلم الآلي في السحابة بتوسيع نطاق هذه الحماية ضد التهديدات الجديدة والناشئة.

لمعرفة المزيد، اقرأ: بعيدا عن الأنظار ولكن ليس غير مرئي: هزيمة البرامج الضارة بدون ملفات باستخدام مراقبة السلوك وAMSI وAV من الجيل التالي

موارد ومعلومات إضافية

تعرف على كيفية نشر قدرات الحماية من التهديدات عبر Microsoft 365 E5.