إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

هام

تتعلق بعض المعلومات بالمنتج الذي تم إصداره مسبقا والذي قد يتم تعديله بشكل كبير قبل إصداره تجاريا. لا تقدم Microsoft أي ضمانات، سواءً كانت صريحة أم ضمنية، فيما يتعلق بالمعلومات الواردة هنا.

توضح هذه الصفحة كيفية إنشاء تطبيق للحصول على وصول برمجي إلى Microsoft Defender XDR نيابة عن مستخدم واحد.

إذا كنت بحاجة إلى وصول برمجي إلى Microsoft Defender XDR بدون مستخدم محدد (على سبيل المثال، إذا كنت تكتب تطبيق خلفية أو برنامج خفي)، فشاهد إنشاء تطبيق للوصول إلى Microsoft Defender XDR بدون مستخدم. إذا كنت بحاجة إلى توفير الوصول لعدة مستأجرين - على سبيل المثال، إذا كنت تخدم مؤسسة كبيرة أو مجموعة من العملاء - فشاهد إنشاء تطبيق مع وصول الشريك إلى واجهات برمجة التطبيقات Microsoft Defender XDR. إذا لم تكن متأكدا من نوع الوصول الذي تحتاجه، فشاهد بدء الاستخدام.

يعرض Microsoft Defender XDR الكثير من بياناته وإجراءاته من خلال مجموعة من واجهات برمجة التطبيقات البرمجية. تساعدك واجهات برمجة التطبيقات هذه على أتمتة مهام سير العمل والاستفادة من قدرات Microsoft Defender XDR. يتطلب الوصول إلى واجهة برمجة التطبيقات هذا مصادقة OAuth2.0. لمزيد من المعلومات، راجع تدفق رمز التخويل OAuth 2.0.

بشكل عام، ستحتاج إلى اتخاذ الخطوات التالية لاستخدام واجهات برمجة التطبيقات هذه:

- إنشاء تطبيق Microsoft Entra.

- احصل على رمز مميز للوصول باستخدام هذا التطبيق.

- استخدم الرمز المميز للوصول إلى Microsoft Defender XDR API.

توضح هذه المقالة كيفية:

- إنشاء تطبيق Microsoft Entra

- الحصول على رمز مميز للوصول إلى Microsoft Defender XDR

- التحقق من صحة الرمز المميز

ملاحظة

عند الوصول إلى Microsoft Defender XDR API نيابة عن مستخدم، ستحتاج إلى أذونات التطبيق الصحيحة وأذونات المستخدم.

تلميح

إذا كان لديك الإذن لتنفيذ إجراء في المدخل، فلديك الإذن لتنفيذ الإجراء في واجهة برمجة التطبيقات. لمزيد من المعلومات حول الأدوار والأذونات، راجع إدارة الوصول إلى Microsoft Defender XDR مع Microsoft Entra الأدوار العمومية.

إنشاء تطبيق

سجل الدخول إلى Azure.

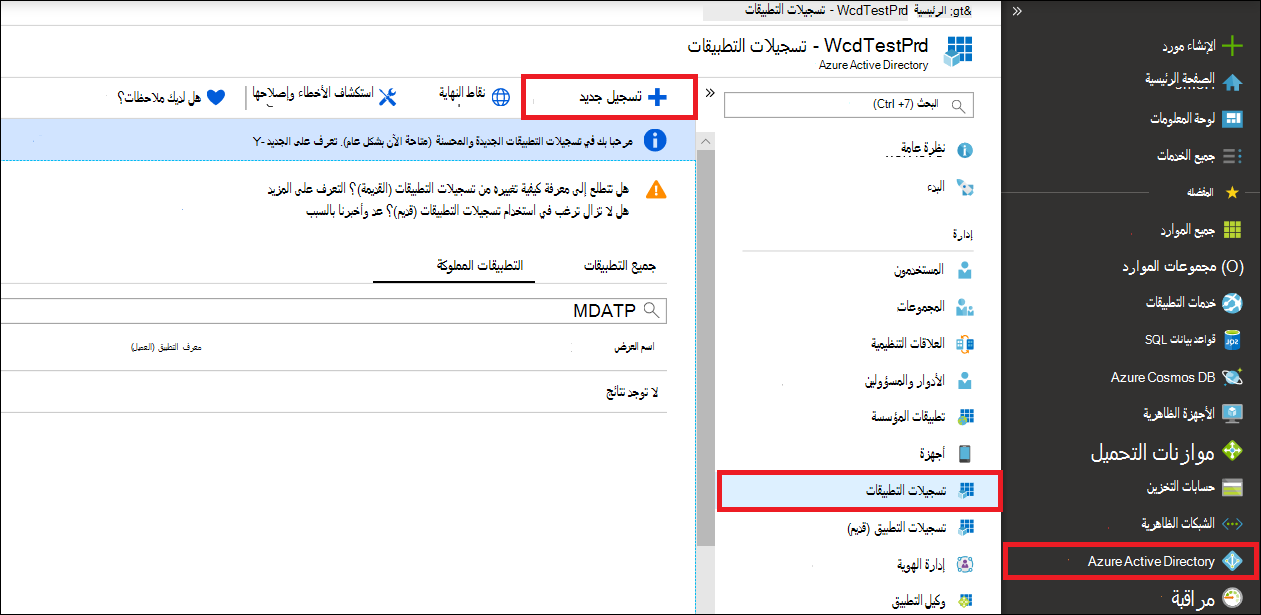

انتقل إلى تسجيلات>Microsoft Entra ID> Appتسجيل جديد.

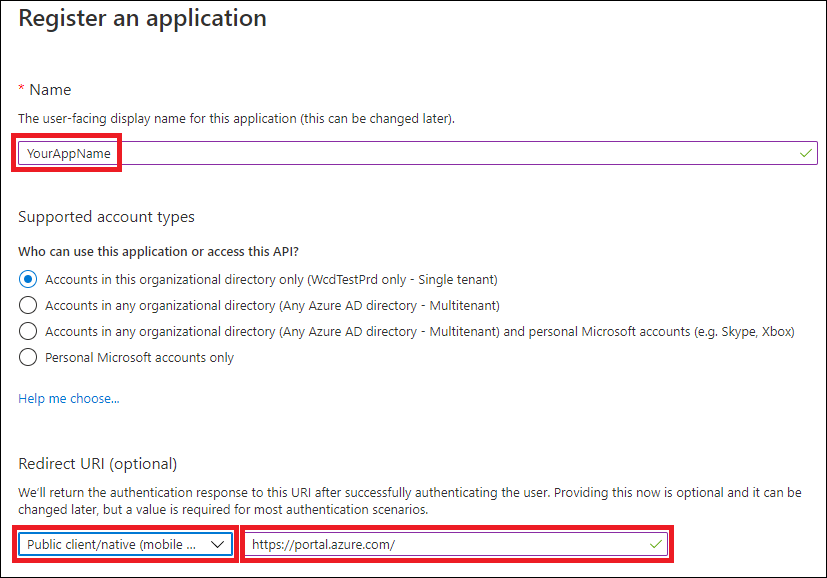

في النموذج، اختر اسما للتطبيق الخاص بك وأدخل المعلومات التالية لإعادة توجيه URI، ثم حدد تسجيل.

- نوع التطبيق: العميل العام

- إعادة توجيه URI:https://portal.azure.com

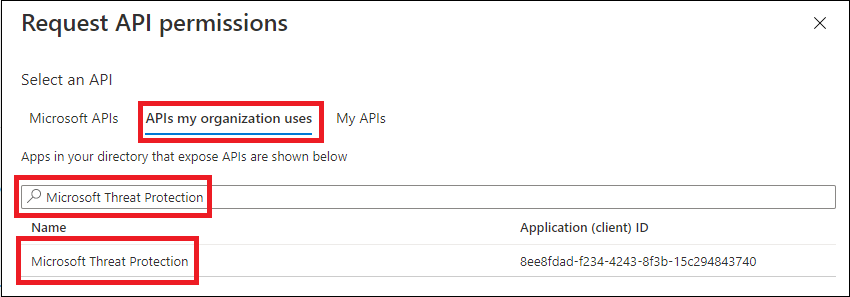

في صفحة التطبيق الخاص بك، حدد أذونات واجهة برمجة التطبيقات إضافة واجهات> برمجة تطبيقاتالأذونات>التي تستخدمها> مؤسستي، واكتب الحماية من التهديدات من Microsoft، وحدد الحماية من التهديدات من Microsoft. يمكن لتطبيقك الآن الوصول إلى Microsoft Defender XDR.

تلميح

الحماية من التهديدات من Microsoft هو اسم سابق Microsoft Defender XDR، ولن يظهر في القائمة الأصلية. تحتاج إلى البدء في كتابة اسمه في مربع النص لمشاهدته يظهر.

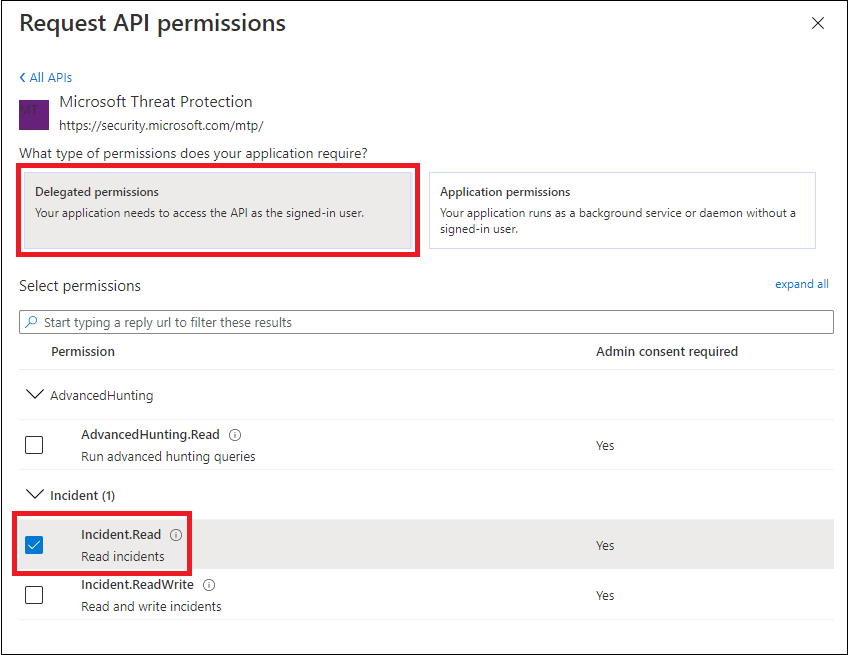

اختر الأذونات المفوضة. اختر الأذونات ذات الصلة للسيناريو الخاص بك (على سبيل المثال Incident.Read)، ثم حدد Add permissions.

ملاحظة

تحتاج إلى تحديد الأذونات ذات الصلة للسيناريو الخاص بك. قراءة جميع الحوادث هو مجرد مثال. لتحديد الإذن الذي تحتاجه، يرجى إلقاء نظرة على قسم الأذونات في واجهة برمجة التطبيقات التي تريد الاتصال بها.

على سبيل المثال، لتشغيل الاستعلامات المتقدمة، حدد إذن "تشغيل الاستعلامات المتقدمة"؛ لعزل جهاز، حدد إذن "عزل الجهاز".

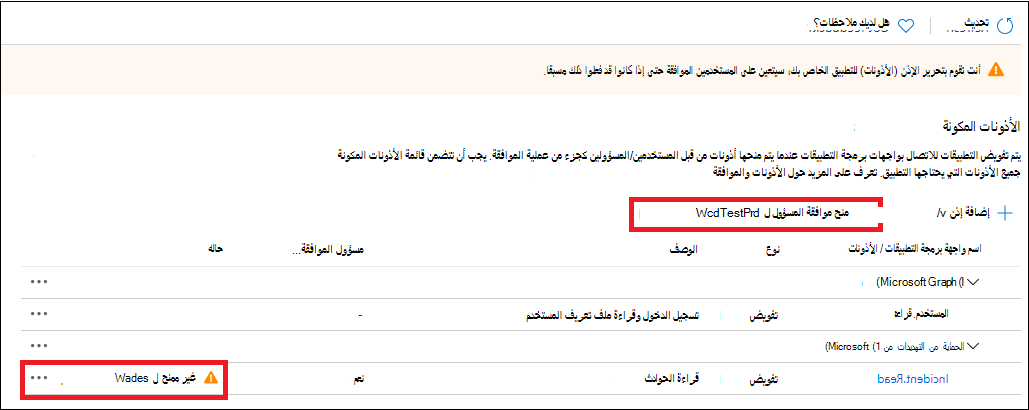

حدد منح موافقة المسؤول. في كل مرة تضيف فيها إذنا، يجب عليك تحديد منح موافقة المسؤول حتى يصبح ساري المفعول.

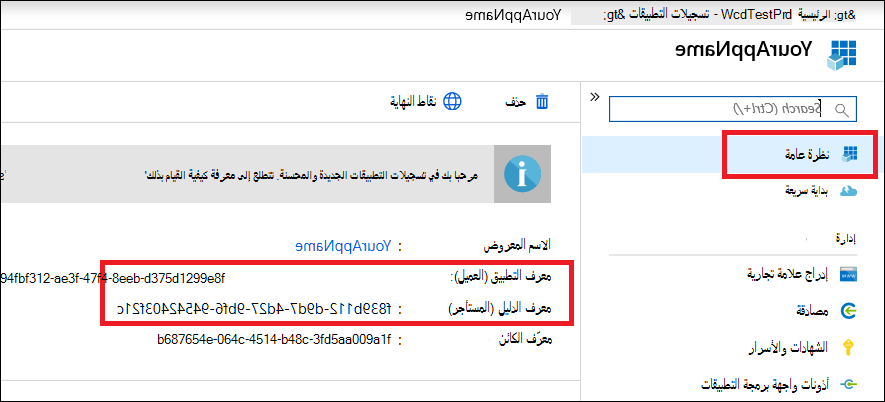

سجل معرف التطبيق ومعرف المستأجر في مكان آمن. يتم سردها ضمن نظرة عامة على صفحة التطبيق الخاص بك.

الحصول على رمز مميز للوصول

لمزيد من المعلومات حول الرموز المميزة Microsoft Entra، راجع البرنامج التعليمي Microsoft Entra.

الحصول على رمز مميز للوصول نيابة عن مستخدم باستخدام PowerShell

استخدم مكتبة MSAL.PS للحصول على رموز الوصول المميزة باستخدام الأذونات المفوضة. قم بتشغيل الأوامر التالية للحصول على الرمز المميز للوصول نيابة عن مستخدم:

Install-Module -Name MSAL.PS # Install the MSAL.PS module from PowerShell Gallery

$TenantId = " " # Paste your directory (tenant) ID here.

$AppClientId="xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" # Paste your application (client) ID here.

$MsalParams = @{

ClientId = $AppClientId

TenantId = $TenantId

Scopes = 'https://graph.microsoft.com/User.Read.All','https://graph.microsoft.com/Files.ReadWrite','https://api.securitycenter.windows.com/AdvancedQuery.Read'

}

$MsalResponse = Get-MsalToken @MsalParams

$AccessToken = $MsalResponse.AccessToken

$AccessToken # Display the token in PS console

التحقق من صحة الرمز المميز

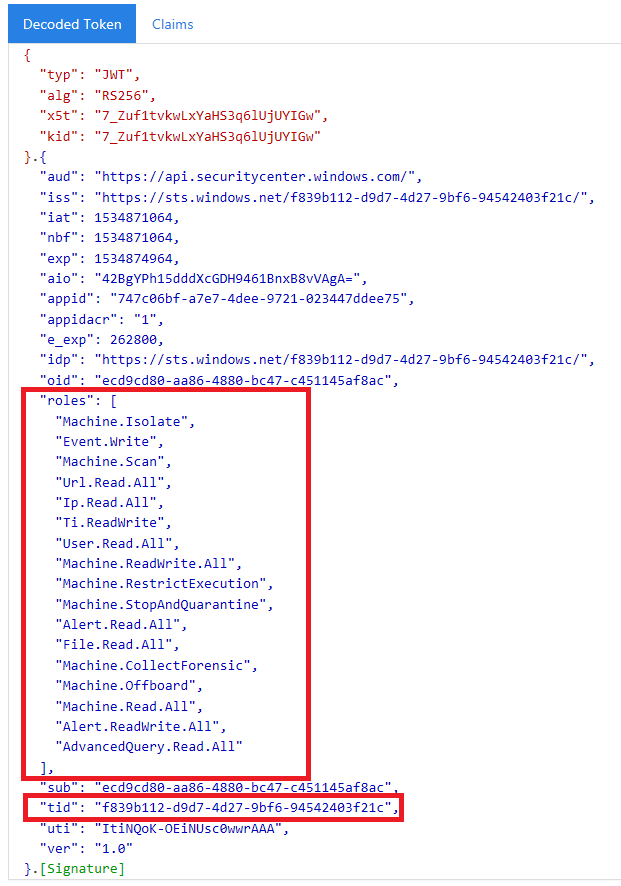

- انسخ الرمز المميز والصقه في JWT لفك ترميزه.

- تأكد من أن مطالبة الأدوار داخل الرمز المميز الذي تم فك ترميزه تحتوي على الأذونات المطلوبة.

في الصورة التالية، يمكنك مشاهدة رمز مميز تم فك ترميزه تم الحصول عليه من تطبيق، مع Incidents.Read.Allالأذونات Incidents.ReadWrite.Allو و AdvancedHunting.Read.All :

استخدم الرمز المميز للوصول إلى واجهة برمجة تطبيقات Microsoft Defender XDR

- اختر واجهة برمجة التطبيقات التي تريد استخدامها (الحوادث أو التتبع المتقدم). لمزيد من المعلومات، راجع واجهات برمجة تطبيقات Microsoft Defender XDR المدعومة.

- في طلب http الذي أنت على وشك إرساله، قم بتعيين عنوان التخويل إلى

"Bearer" <token>، و Bearer هو نظام التخويل، والرمز المميز الذي تم التحقق من صحته. - ستنتهي صلاحية الرمز المميز في غضون ساعة واحدة. يمكنك إرسال أكثر من طلب واحد خلال هذا الوقت بنفس الرمز المميز.

يوضح المثال التالي كيفية إرسال طلب للحصول على قائمة بالحوادث باستخدام C#.

var httpClient = new HttpClient();

var request = new HttpRequestMessage(HttpMethod.Get, "https://api.security.microsoft.com/api/incidents");

request.Headers.Authorization = new AuthenticationHeaderValue("Bearer", token);

var response = httpClient.SendAsync(request).GetAwaiter().GetResult();

المقالات ذات الصلة

- نظرة عامة على واجهات برمجة التطبيقات Microsoft Defender XDR

- الوصول إلى واجهات برمجة التطبيقات Microsoft Defender XDR

- إنشاء تطبيق "Hello world"

- إنشاء تطبيق للوصول إلى Microsoft Defender XDR بدون مستخدم

- إنشاء تطبيق مع وصول شريك متعدد المستأجرين إلى واجهات برمجة التطبيقات Microsoft Defender XDR

- تعرف على حدود واجهة برمجة التطبيقات والترخيص

- فهم رموز الخطأ

- تخويل OAuth 2.0 لتسجيل دخول المستخدم والوصول إلى واجهة برمجة التطبيقات

تلميح

هل تريد معرفة المزيد؟ تفاعل مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender XDR Tech Community.