تطبيق نهج الوصول المشروط على تطبيقات الوصول الخاص

يعد تطبيق نهج الوصول المشروط على تطبيقات الوصول الخاص عبر Microsoft Entra طريقة قوية لفرض نهج الأمان لمواردك الداخلية والخاصة. يمكنك تطبيق نهج الوصول المشروط على تطبيقات الوصول السريع والوصول الخاص من الوصول الآمن العمومي (معاينة).

توضح هذه المقالة كيفية تطبيق نهج الوصول المشروط على تطبيقات الوصول السريع والوصول الخاص.

المتطلبات الأساسية

- يجب أن يكون لدى المسؤولين الذين يتفاعلون مع ميزات معاينة الوصول الآمن العمومي واحد أو أكثر من تعيينات الأدوار التالية اعتمادا على المهام التي يؤدونها.

- دور مسؤول الوصول الآمن العمومي

- مسؤول الوصول المشروط أو مسؤول الأمان لإنشاء نهج الوصول المشروط والتفاعل معها.

- تحتاج إلى تكوين الوصول السريع أو الوصول الخاص.

- تتطلب المعاينة ترخيص معرف Microsoft Entra P1. إذا لزم الأمر، يمكنك شراء التراخيص أو الحصول على تراخيص تجريبية.

القيود المعروفة

- في هذا الوقت، يلزم الاتصال من خلال عميل الوصول الآمن العالمي للحصول على نسبة استخدام الشبكة للوصول الخاص.

الوصول المشروط والوصول الآمن العمومي

يمكنك إنشاء نهج الوصول المشروط لتطبيقات الوصول السريع أو الوصول الخاص من الوصول الآمن العمومي. بدء العملية من Global Secure Access يضيف التطبيق المحدد تلقائيا كمورد الهدف للنهج. كل ما عليك القيام به هو تكوين إعدادات النهج.

سجل الدخول إلى مركز إدارة Microsoft Entraكمسؤول وصول مشروط على الأقل.

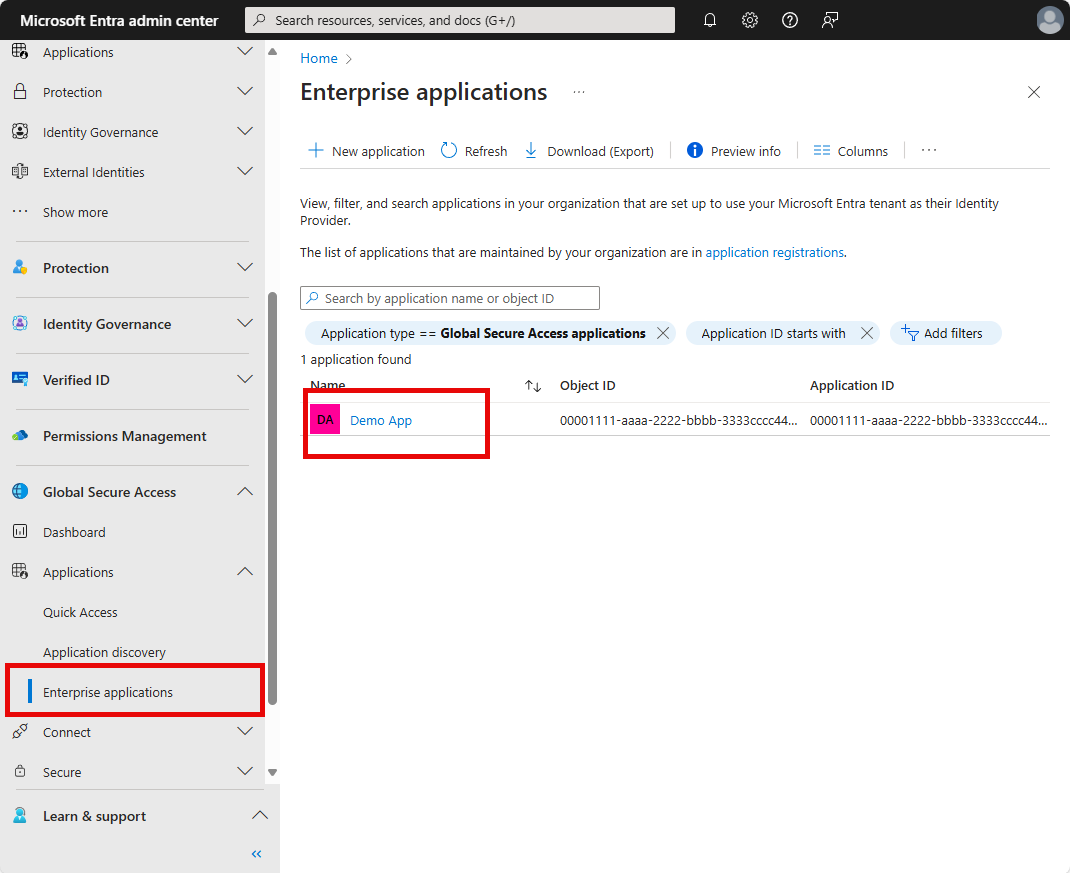

استعرض للوصول الآمن العمومي (معاينة)>تطبيقات Enterprise للتطبيقات>.

حدد تطبيقا من القائمة.

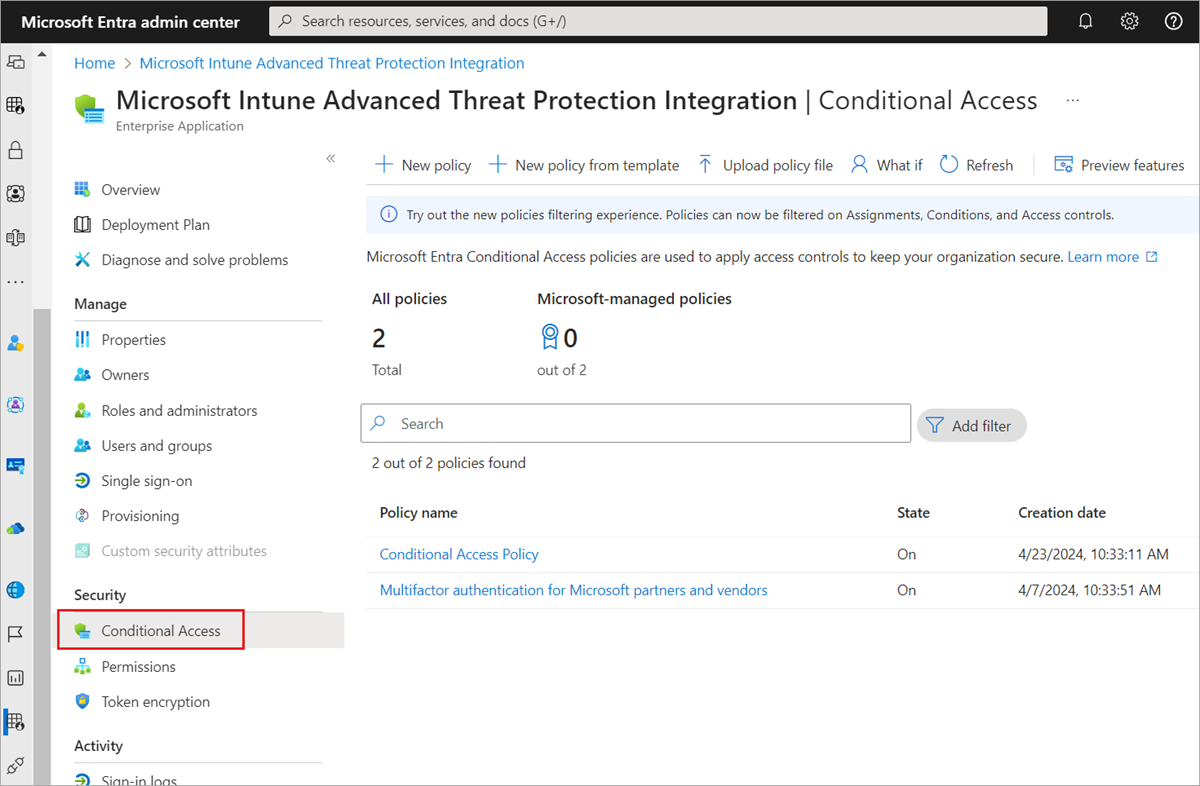

حدد الوصول المشروط من القائمة الجانبية. تظهر أي نهج وصول مشروط موجودة في قائمة.

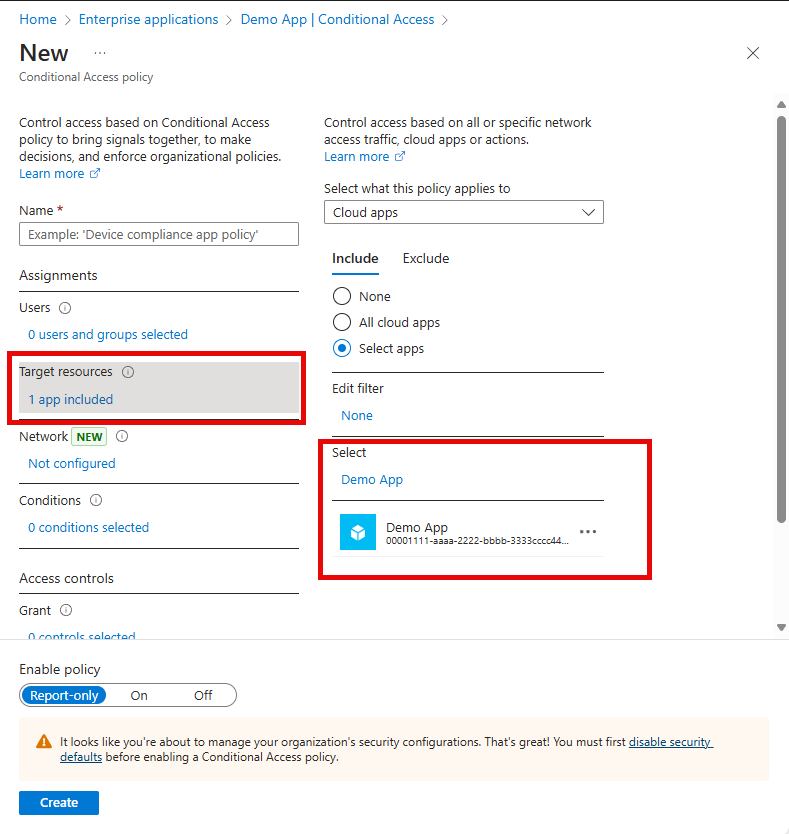

حددإنشاء نهج جديد. يظهر التطبيق المحدد في تفاصيل الموارد الهدف .

قم بتكوين الشروط وعناصر التحكم في الوصول وتعيين المستخدمين والمجموعات حسب الحاجة.

يمكنك أيضا تطبيق نهج الوصول المشروط على مجموعة من التطبيقات استنادا إلى السمات المخصصة. لمعرفة المزيد، انتقل إلى تصفية للتطبيقات في نهج الوصول المشروط (معاينة).

مثال على التعيينات وعناصر التحكم في الوصول

اضبط تفاصيل النهج التالية لإنشاء نهج وصول مشروط يتطلب مصادقة متعددة العوامل أو توافق الجهاز أو جهازا مختلطا Microsoft Entra لتطبيق الوصول السريع. تضمن تعيينات المستخدم استبعاد حسابات الوصول في حالات الطوارئ أو الطوارئ لمؤسستك من النهج.

- ضمن Assignments، حدد Users:

- ضمن "Include"، حدد "All users".

- ضمن استبعاد، حدد المستخدمين والمجموعات، واختر حسابات الوصول في حالات الطوارئ أو الحسابات الاحتياطية لمؤسستك.

- ضمن Access controls>Grant:

- حدد Require multifactor authentication، و Require device to be marked as compliant، و Require Microsoft Entra hybrid joined device

- قم بتأكيد الإعدادات الخاصة بك وعيّن "Enable policy" إلى "Report-only".

بعد أن يؤكد المسؤولون إعدادات النهج باستخدام وضع التقرير فقط، يمكن للمسؤول نقل تبديل تمكين النهج من التقرير فقط إلى تشغيل.

استبعادات المستخدم

نهج الوصول المشروط هي أدوات قوية، نوصي باستبعاد الحسابات التالية من نهجك:

- حسابات الوصول في حالات الطوارئ أو الحسابات الاحتياطية لمنع تأمين الحساب على مستوى المستأجر. في السيناريو غير المحتمل يتم تأمين كافة المسؤولين من المستأجر الخاص بك، يمكن استخدام حساب إدارة الوصول إلى حالات الطوارئ لتسجيل الدخول إلى المستأجر لاتخاذ خطوات لاسترداد الوصول.

- يمكن العثور على مزيد من المعلومات في المقالة، إدارة حسابات الوصول في حالات الطوارئ في معرف Microsoft Entra.

- حسابات الخدمةوكيانات الخدمة، مثل Microsoft Entra Connect Sync Account. حسابات الخدمة هي حسابات غير تفاعلية غير مرتبطة بأي مستخدم معين. يتم استخدامها عادةً بواسطة الخدمات الخلفية التي تسمح بالوصول البرمجي إلى التطبيقات، ولكنها تُستخدم أيضاً لتسجيل الدخول إلى الأنظمة لأغراض إدارية. يجب استبعاد حسابات الخدمة مثل هذه نظرًا إلى أن MFA لا يمكن أن تكتمل برمجيًا. لن يتم حظر المكالمات التي يتم إجراؤها بواسطة كيانات الخدمة بواسطة نهج الوصول المشروط التي تم تحديد نطاقها للمستخدمين. استخدم الوصول المشروط لهويات حمل العمل لتحديد النهج التي تستهدف كيانات الخدمة.

- إذا كانت مؤسستك تستخدم هذه الحسابات في البرامج النصية أو التعليمة البرمجية، ففكر في استبدالها واستخدم محلها هويات مدارة. كحل مؤقت يمكنك استبعاد هذه الحسابات المحددة من النهج الأساسي.