مكتبة عميل Azure Identity ل JavaScript - الإصدار 4.6.0

توفر مكتبة Azure Identity مصادقة الرمز المميز

للحصول على أمثلة لبيانات اعتماد مختلفة، راجع صفحة أمثلة Azure Identity.

الارتباطات الرئيسية:

- التعليمات البرمجية المصدر

- حزمة

(npm) - الوثائق المرجعية لواجهة برمجة التطبيقات

- Microsoft Entra وثائق الهوية

- العينات

الشروع

البيئات المدعومة حاليا

- إصدارات LTS من Node.js

- أحدث إصدارات Safari وChrome وEdge وFirefox.

-

ملاحظة: من بين بيانات الاعتماد المختلفة التي تم تصديرها في هذه المكتبة،

InteractiveBrowserCredentialهي الوحيدة المدعومة في المستعرض.

-

ملاحظة: من بين بيانات الاعتماد المختلفة التي تم تصديرها في هذه المكتبة،

لمزيد من المعلومات، راجع نهج دعم .

تثبيت الحزمة

تثبيت Azure Identity مع npm:

npm install --save @azure/identity

المتطلبات المسبقه

- اشتراك Azure

. - اختياري: يمكن أن يكون Azure CLI و/أو Azure PowerShell مفيدا أيضا للمصادقة في بيئة تطوير وإدارة أدوار الحساب.

متى تستخدم @azure/identity

تركز فئات بيانات الاعتماد التي تعرضها @azure/identity على توفير الطريقة الأكثر وضوحا لمصادقة عملاء Azure SDK محليا، وفي بيئات التطوير الخاصة بك، وفي الإنتاج. نهدف إلى البساطة والدعم المعقول لبروتوكولات المصادقة لتغطية معظم سيناريوهات المصادقة الممكنة على Azure. نحن نتوسع بنشاط لتغطية المزيد من السيناريوهات. للحصول على قائمة كاملة ببيانات الاعتماد المقدمة، راجع قسم فئات بيانات الاعتماد

يتم دعم جميع أنواع بيانات الاعتماد التي توفرها @azure/identity في Node.js. بالنسبة للمتصفحات، InteractiveBrowserCredential هو نوع بيانات الاعتماد الذي سيتم استخدامه لسيناريوهات المصادقة الأساسية.

تستخدم معظم أنواع بيانات الاعتماد التي تقدمها @azure/identityمكتبة مصادقة Microsoft ل JavaScript (MSAL.js). على وجه التحديد، نستخدم مكتبات MSAL.js v2، والتي تستخدم @azure/identity على البساطة، تم تصميم مكتبات MSAL.js، مثل @azure/msal-common@azure/msal-node@azure/msal-browser، لتوفير دعم قوي لبروتوكولات المصادقة التي يدعمها Azure.

متى تستخدم شيئا آخر

أنواع بيانات الاعتماد @azure/identity هي تطبيقات لفئة TokenCredential. من حيث المبدأ، يعمل أي كائن بأسلوب getToken يفي getToken(scopes: string | string[], options?: GetTokenOptions): Promise<AccessToken | null> ك TokenCredential. وهذا يعني أنه يمكن للمطورين كتابة أنواع بيانات الاعتماد الخاصة بهم لدعم حالات المصادقة التي لا يغطيها @azure/identity. لمعرفة المزيد، راجع بيانات الاعتماد المخصصة.

على الرغم من أن أنواع بيانات الاعتماد لدينا تدعم العديد من السيناريوهات المتقدمة، فقد يرغب المطورون في استخدام مكتبة مصادقة Microsoft ل JavaScript (MSAL.js) مباشرة بدلا من ذلك. ضع في اعتبارك استخدام MSAL.js في السيناريوهات التالية:

- المطورون الذين يريدون التحكم الكامل في بروتوكول المصادقة وتكوينه.

- تم تصميم أنواع بيانات الاعتماد الخاصة بنا لاستخدامها مع عملاء Azure SDK مع التخزين المؤقت الذكي وتحديث الرمز المميز الذي تتم معالجته في طبقة HTTP الأساسية. إذا وجدت نفسك تحتاج إلى استخدام

getTokenمباشرة، فقد تستفيد من استخدام MSAL.js لمزيد من التحكم في تدفق المصادقة والتخزين المؤقت للرمز المميز.

يمكنك قراءة المزيد من خلال الارتباطات التالية:

- نصور بعض حالات الاستخدام المتقدمة

على صفحة أمثلة الهوية Azure. - هناك، لدينا على وجه التحديد قسم Advanced Examples.

- لدينا أيضا قسم يوضح كيفية المصادقة باستخدام MSAL مباشرة.

بالنسبة إلى مهام سير عمل المصادقة المتقدمة في المستعرض، لدينا قسم نعرض فيه كيفية استخدام مكتبة

مصادقة العميل في بيئة التطوير

بينما نوصي باستخدام الهوية المدارة في تطبيقك المستضاف على Azure، فمن المعتاد أن يستخدم المطور حسابه الخاص لمصادقة المكالمات إلى خدمات Azure عند تصحيح الأخطاء وتنفيذ التعليمات البرمجية محليا. هناك العديد من أدوات المطور التي يمكن استخدامها لتنفيذ هذه المصادقة في بيئة التطوير الخاصة بك.

المصادقة عبر Azure Developer CLI

يمكن للمطورين كتابة التعليمات البرمجية خارج IDE أيضا استخدام DefaultAzureCredential أو AzureDeveloperCliCredential بعد ذلك استخدام هذا الحساب لمصادقة المكالمات في تطبيقها عند التشغيل محليا.

للمصادقة مع Azure Developer CLI، يمكن للمستخدمين تشغيل الأمر azd auth login. بالنسبة للمستخدمين الذين يعملون على نظام مع مستعرض ويب افتراضي، يقوم Azure Developer CLI بتشغيل المتصفح لمصادقة المستخدم.

بالنسبة للأنظمة التي لا تحتوي على مستعرض ويب افتراضي، يستخدم الأمر azd auth login --use-device-code تدفق مصادقة رمز الجهاز.

المصادقة عبر Azure CLI

يمكن للتطبيقات التي تستخدم AzureCliCredential، سواء مباشرة أو عبر DefaultAzureCredential، استخدام حساب Azure CLI لمصادقة المكالمات في التطبيق عند التشغيل محليا.

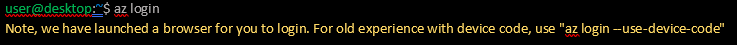

للمصادقة مع Azure CLI، قم بتشغيل الأمر az login. بالنسبة للمستخدمين الذين يعملون على نظام مع مستعرض ويب افتراضي، يقوم Azure CLI بتشغيل المتصفح لمصادقة المستخدم.

تسجيل الدخول إلى حساب Azure CLI

تسجيل الدخول إلى حساب Azure CLI

بالنسبة للأنظمة التي لا تحتوي على مستعرض ويب افتراضي، يستخدم الأمر az login تدفق مصادقة رمز الجهاز. يمكن للمستخدم أيضا إجبار Azure CLI على استخدام تدفق التعليمات البرمجية للجهاز بدلا من تشغيل مستعرض عن طريق تحديد الوسيطة --use-device-code.

المصادقة عبر Azure PowerShell

يمكن للتطبيقات التي تستخدم AzurePowerShellCredential، سواء مباشرة أو عبر DefaultAzureCredential، استخدام الحساب المتصل ب Azure PowerShell لمصادقة المكالمات في التطبيق عند التشغيل محليا.

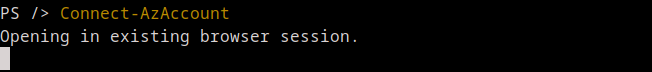

للمصادقة مع Azure PowerShell، قم بتشغيل Connect-AzAccount cmdlet. بشكل افتراضي، مثل Azure CLI، Connect-AzAccount بتشغيل مستعرض الويب الافتراضي لمصادقة حساب مستخدم.

تسجيل الدخول إلى حساب Azure PowerShell

تسجيل الدخول إلى حساب Azure PowerShell

إذا تعذر دعم المصادقة التفاعلية في جلسة العمل، فستجبر الوسيطة -UseDeviceAuthentication cmdlet على استخدام تدفق مصادقة رمز الجهاز بدلا من ذلك، على غرار الخيار المقابل في بيانات اعتماد Azure CLI.

المصادقة عبر Visual Studio Code

يمكن للمطورين الذين يستخدمون Visual Studio Code استخدام ملحق حساب Azure للمصادقة عبر المحرر. يمكن للتطبيقات التي تستخدم VisualStudioCodeCredential بعد ذلك استخدام هذا الحساب لمصادقة المكالمات في تطبيقها عند التشغيل محليا.

للمصادقة في Visual Studio Code، تأكد من تثبيت ملحق حساب Azure. بمجرد التثبيت، افتح لوحة الأوامر

بالإضافة إلى ذلك، استخدم حزمة المكون الإضافي @azure/identity-vscode. توفر هذه الحزمة تبعيات VisualStudioCodeCredential وتمكنها. راجعالمكونات الإضافية

إنها مشكلة معروفة أن VisualStudioCodeCredential لا يعمل مع إصدارات ملحق حساب Azure أحدث من 0.9.11. هناك إصلاح طويل الأجل لهذه المشكلة قيد التقدم. في غضون ذلك، ضع في اعتبارك المصادقة عبرAzure CLI .

مصادقة العميل في المستعرضات

لمصادقة عملاء Azure SDK داخل مستعرضات الويب، نقدم InteractiveBrowserCredential، والتي يمكن تعيينها لاستخدام إعادة التوجيه أو النوافذ المنبثقة لإكمال تدفق المصادقة. من الضروري إنشاء تسجيل تطبيق Azure في مدخل Microsoft Azure لتطبيق الويب الخاص بك أولا.

المفاهيم الرئيسية

إذا كانت هذه هي المرة الأولى التي تستخدم فيها معرف @azure/identity أو Microsoft Entra، فاقرأ استخدام @azure/identity مع معرف Microsoft Entra أولا. يوفر هذا المستند فهما أعمق للنظام الأساسي وكيفية تكوين حساب Azure الخاص بك بشكل صحيح.

وثائق التفويض

بيانات الاعتماد هي فئة تحتوي على البيانات المطلوبة لعميل الخدمة لمصادقة الطلبات أو يمكنها الحصول عليها. يقبل عملاء الخدمة عبر Azure SDK بيانات الاعتماد عند إنشائها. يستخدم عملاء الخدمة بيانات الاعتماد هذه لمصادقة الطلبات إلى الخدمة.

تركز مكتبة Azure Identity على مصادقة OAuth باستخدام معرف Microsoft Entra، وتوفر فئات بيانات اعتماد مختلفة قادرة على الحصول على رمز Microsoft Entra المميز لمصادقة طلبات الخدمة. جميع فئات بيانات الاعتماد في هذه المكتبة هي تطبيقات TokenCredential فئة مجردة، ويمكن استخدام أي منها من قبل لإنشاء عملاء الخدمة القادرين على المصادقة مع TokenCredential.

راجعفئات بيانات الاعتماد

DefaultAzureCredential

يعمل DefaultAzureCredential على تبسيط المصادقة أثناء تطوير التطبيقات التي يتم نشرها في Azure من خلال الجمع بين بيانات الاعتماد المستخدمة في بيئات استضافة Azure وبيانات الاعتماد المستخدمة في التطوير المحلي. لمزيد من المعلومات، راجع نظرة عامة على DefaultAzureCredential.

نهج المتابعة

اعتبارا من الإصدار 3.3.0، DefaultAzureCredential يحاول المصادقة مع جميع بيانات اعتماد المطور حتى ينجح واحد، بغض النظر عن أي أخطاء واجهت بيانات اعتماد المطور السابقة. على سبيل المثال، قد تحاول بيانات اعتماد المطور الحصول على رمز مميز وفشل، لذلك يستمر DefaultAzureCredential في بيانات الاعتماد التالية في التدفق. توقف بيانات اعتماد الخدمة المنشورة التدفق مع استثناء تم طرحه إذا كانت قادرة على محاولة استرداد الرمز المميز، ولكن لا تتلقى واحدا.

يسمح هذا بتجربة جميع بيانات اعتماد المطور على جهازك مع وجود سلوك منشور يمكن التنبؤ به.

ملاحظة حول VisualStudioCodeCredential

بسبب مشكلة معروفة ، تمت إزالة VisualStudioCodeCredential من سلسلة الرمز المميز DefaultAzureCredential. عند حل المشكلة في إصدار مستقبلي، سيتم إرجاع هذا التغيير.

المكونات الإضافية

توفر Azure Identity ل JavaScript واجهة برمجة تطبيقات مكون إضافي تسمح لنا بتوفير وظائف معينة من خلال حزم مكون إضافي منفصلة. تقوم حزمة @azure/identity بتصدير وظيفة ذات مستوى أعلى (useIdentityPlugin) يمكن استخدامها لتمكين مكون إضافي. نحن نقدم حزمتين إضافيتين:

-

@azure/identity-broker، الذي يوفر دعم مصادقة بوساطة من خلال وسيط أصلي، مثل Web Account Manager. -

@azure/identity-cache-persistence، الذي يوفر التخزين المؤقت للرمز المميز المستمر في Node.js باستخدام نظام تخزين آمن أصلي يوفره نظام التشغيل الخاص بك. يسمح هذا المكون الإضافي لقيمaccess_tokenالمخزنة مؤقتا باستمرار عبر الجلسات، ما يعني أن تدفق تسجيل الدخول التفاعلي لا يحتاج إلى التكرار طالما يتوفر رمز مميز مخزن مؤقتا.

امثله

يمكنك العثور على مزيد من الأمثلة على استخدام بيانات الاعتماد المختلفة في صفحة أمثلة هوية Azure

المصادقة باستخدام DefaultAzureCredential

يوضح هذا المثال مصادقة KeyClient من مكتبة عميل @azure/keyvault-keys باستخدام DefaultAzureCredential.

import { DefaultAzureCredential } from "@azure/identity";

import { KeyClient } from "@azure/keyvault-keys";

// Configure vault URL

const vaultUrl = "https://<your-unique-keyvault-name>.vault.azure.net";

// Azure SDK clients accept the credential as a parameter

const credential = new DefaultAzureCredential();

// Create authenticated client

const client = new KeyClient(vaultUrl, credential);

تحديد هوية مدارة يعينها المستخدم باستخدام DefaultAzureCredential

يتضمن السيناريو الشائع نسبيا المصادقة باستخدام هوية مدارة يعينها المستخدم لمورد Azure. استكشف مثال على مصادقة هوية مدارة معينة من قبل المستخدم باستخدام DefaultAzureCredential لمعرفة كيفية جعل هذا مهمة مباشرة نسبيا يمكن تكوينها باستخدام متغيرات البيئة أو في التعليمات البرمجية.

تعريف تدفق مصادقة مخصص باستخدام ChainedTokenCredential

في حين أن DefaultAzureCredential هو بشكل عام أسرع طريقة للبدء في تطوير التطبيقات ل Azure، قد يرغب المستخدمون الأكثر تقدما في تخصيص بيانات الاعتماد التي يتم أخذها في الاعتبار عند المصادقة. يمكن ChainedTokenCredential المستخدمين من دمج مثيلات بيانات اعتماد متعددة لتعريف سلسلة مخصصة من بيانات الاعتماد. يوضح هذا المثال إنشاء ChainedTokenCredential يحاول المصادقة باستخدام مثيلين مكونين بشكل مختلف من ClientSecretCredential، لمصادقة KeyClient من @azure/keyvault-keys:

import { ClientSecretCredential, ChainedTokenCredential } from "@azure/identity";

import { KeyClient } from "@azure/keyvault-keys";

// Configure variables

const vaultUrl = "https://<your-unique-keyvault-name>.vault.azure.net";

const tenantId = "<tenant-id>";

const clientId = "<client-id>";

const clientSecret = "<client-secret>";

const anotherClientId = "<another-client-id>";

const anotherSecret = "<another-client-secret>";

// When an access token is requested, the chain will try each

// credential in order, stopping when one provides a token

const firstCredential = new ClientSecretCredential(tenantId, clientId, clientSecret);

const secondCredential = new ClientSecretCredential(tenantId, anotherClientId, anotherSecret);

const credentialChain = new ChainedTokenCredential(firstCredential, secondCredential);

// The chain can be used anywhere a credential is required

const client = new KeyClient(vaultUrl, credentialChain);

دعم الهوية المدارة

يتم دعم مصادقة الهوية المدارة

- Azure App Service وAzure Functions

- Azure Arc

- Azure Cloud Shell

- Azure Kubernetes Service

- Azure Service Fabric

- أجهزة Azure الظاهرية

- مجموعات مقياس أجهزة Azure الظاهرية

للحصول على أمثلة حول كيفية استخدام الهوية المدارة للمصادقة، راجع الأمثلة.

تكوين السحابة

بيانات الاعتماد الافتراضية للمصادقة على نقطة نهاية Microsoft Entra ل Azure Public Cloud. للوصول إلى الموارد في السحب الأخرى، مثل Azure Government أو سحابة خاصة، قم بتكوين بيانات الاعتماد باستخدام الوسيطة authorityHost في الدالة الإنشائية. يحدد تعداد AzureAuthorityHosts السلطات للسحب المعروفة. بالنسبة إلى سحابة حكومة الولايات المتحدة، يمكنك إنشاء مثيل لبيانات اعتماد بهذه الطريقة:

import { ClientSecretCredential, AzureAuthorityHosts } from "@azure/identity";

const credential = new ClientSecretCredential(

"<YOUR_TENANT_ID>",

"<YOUR_CLIENT_ID>",

"<YOUR_CLIENT_SECRET>",

{

authorityHost: AzureAuthorityHosts.AzureGovernment,

},

);

كبديل لتحديد الوسيطة authorityHost، يمكنك أيضا تعيين متغير البيئة AZURE_AUTHORITY_HOST إلى عنوان URL الخاص بسلطة السحابة. هذا الأسلوب مفيد عند تكوين بيانات اعتماد متعددة للمصادقة على نفس السحابة أو عندما تحتاج البيئة المنشورة إلى تحديد السحابة المستهدفة:

AZURE_AUTHORITY_HOST=https://login.partner.microsoftonline.cn

يحدد تعداد AzureAuthorityHosts السلطات للسحب المعروفة لراحتك؛ ومع ذلك، إذا لم تكن سلطة السحابة الخاصة بك مدرجة في AzureAuthorityHosts، يمكنك تمرير أي عنوان URL صالح للمرجع كوسيطة سلسلة. على سبيل المثال:

import { ClientSecretCredential } from "@azure/identity";

const credential = new ClientSecretCredential(

"<YOUR_TENANT_ID>",

"<YOUR_CLIENT_ID>",

"<YOUR_CLIENT_SECRET>",

{

authorityHost: "https://login.partner.microsoftonline.cn",

},

);

لا تتطلب كافة بيانات الاعتماد هذا التكوين. بيانات الاعتماد التي تتم مصادقتها من خلال أداة تطوير، مثل AzureCliCredential، استخدم تكوين تلك الأداة. وبالمثل، يقبل VisualStudioCodeCredential وسيطة authorityHost ولكن يتم تعيينها افتراضيا إلى authorityHost مطابقة Azure في Visual Studio Code: إعداد السحابي.

فئات بيانات الاعتماد

سلاسل بيانات الاعتماد

| بيانات الاعتماد | استخدام | مثل |

|---|---|---|

DefaultAzureCredential |

يوفر تجربة مصادقة مبسطة لبدء تطوير التطبيقات التي تعمل بسرعة في Azure. | مثال |

ChainedTokenCredential |

يسمح للمستخدمين بتعريف تدفقات المصادقة المخصصة التي تشكل بيانات اعتماد متعددة. | مثال |

مصادقة التطبيقات المستضافة من Azure

| بيانات الاعتماد | استخدام | مثل |

|---|---|---|

EnvironmentCredential |

مصادقة كيان الخدمة أو المستخدم عبر معلومات بيانات الاعتماد المحددة في متغيرات البيئة. | مثال |

ManagedIdentityCredential |

مصادقة الهوية المدارة لمورد Azure. | مثال |

WorkloadIdentityCredential |

يدعم معرف حمل عمل Microsoft Entra على Kubernetes. | مثال |

مصادقة كيانات الخدمة

| بيانات الاعتماد | استخدام | مثل | مرجع |

|---|---|---|---|

AzurePipelinesCredential |

يدعم معرف حمل عمل Microsoft Entra على Azure Pipelines. | مثال | |

ClientAssertionCredential |

مصادقة كيان خدمة باستخدام تأكيد عميل موقع. | مثال | المصادقة الأساسية لخدمة |

ClientCertificateCredential |

مصادقة كيان خدمة باستخدام شهادة. | مثال | المصادقة الأساسية لخدمة |

ClientSecretCredential |

مصادقة كيان خدمة باستخدام سر. | مثال | المصادقة الأساسية لخدمة |

مصادقة المستخدمين

| بيانات الاعتماد | استخدام | مثل | مرجع |

|---|---|---|---|

AuthorizationCodeCredential |

مصادقة مستخدم برمز تخويل تم الحصول عليه مسبقا. | مثال | رمز مصادقة |

DeviceCodeCredential |

مصادقة مستخدم بشكل تفاعلي على أجهزة ذات واجهة مستخدم محدودة. | مثال | مصادقة رمز الجهاز |

InteractiveBrowserCredential |

مصادقة مستخدم بشكل تفاعلي باستخدام مستعرض النظام الافتراضي. اقرأ المزيد حول كيفية حدوث هذا هنا. | مثال | رمز مصادقة |

OnBehalfOfCredential |

نشر هوية المستخدم المفوض والأذونات من خلال سلسلة الطلبات | المصادقة نيابة عن | |

UsernamePasswordCredential |

مصادقة مستخدم باستخدام اسم مستخدم وكلمة مرور. | مثال | اسم المستخدم + مصادقة كلمة المرور |

المصادقة عبر أدوات التطوير

| بيانات الاعتماد | استخدام | مثل | مرجع |

|---|---|---|---|

AzureCliCredential |

المصادقة في بيئة تطوير باستخدام Azure CLI. | مثال | مصادقة Azure CLI |

AzureDeveloperCliCredential |

المصادقة في بيئة تطوير مع المستخدم الممكن أو كيان الخدمة في Azure Developer CLI. | مرجع Azure Developer CLI | |

AzurePowerShellCredential |

المصادقة في بيئة تطوير باستخدام Azure PowerShell. | مثال | مصادقة Azure PowerShell |

VisualStudioCodeCredential |

يصادق كمستخدم سجل الدخول إلى ملحق حساب Azure Visual Studio Code. | ملحق حساب |

متغيرات البيئة

يمكن تكوين DefaultAzureCredentialEnvironmentCredential مع متغيرات البيئة. يتطلب كل نوع من أنواع المصادقة قيما لمتغيرات محددة.

كيان الخدمة مع البيانات السرية

| اسم المتغير | قيمة |

|---|---|

AZURE_CLIENT_ID |

معرف تطبيق Microsoft Entra |

AZURE_TENANT_ID |

معرف مستأجر Microsoft Entra للتطبيق |

AZURE_CLIENT_SECRET |

أحد أسرار عميل التطبيق |

كيان الخدمة مع الشهادة

| اسم المتغير | قيمة |

|---|---|

AZURE_CLIENT_ID |

معرف تطبيق Microsoft Entra |

AZURE_TENANT_ID |

معرف مستأجر Microsoft Entra للتطبيق |

AZURE_CLIENT_CERTIFICATE_PATH |

المسار إلى ملف شهادة مشفرة من PEM بما في ذلك المفتاح الخاص |

AZURE_CLIENT_CERTIFICATE_PASSWORD |

(اختياري) كلمة مرور ملف الشهادة، إن وجدت |

AZURE_CLIENT_SEND_CERTIFICATE_CHAIN |

(اختياري) إرسال سلسلة الشهادات في رأس x5c لدعم اسم الموضوع / المصادقة المستندة إلى المصدر |

اسم المستخدم وكلمة المرور

| اسم المتغير | قيمة |

|---|---|

AZURE_CLIENT_ID |

معرف تطبيق Microsoft Entra |

AZURE_TENANT_ID |

معرف مستأجر Microsoft Entra للتطبيق |

AZURE_USERNAME |

اسم مستخدم (عادة ما يكون عنوان بريد إلكتروني) |

AZURE_PASSWORD |

كلمة مرور هذا المستخدم |

تتم محاولة التكوين بالترتيب السابق. على سبيل المثال، إذا كانت قيم سر العميل والشهادة موجودة، يتم استخدام سر العميل.

تقييم الوصول المستمر

اعتبارا من الإصدار 3.3.0، يمكن الوصول إلى الموارد المحمية بواسطة تقييم الوصول المستمر (CAE) على أساس كل طلب. يمكن تمكين هذا باستخدامواجهة برمجة التطبيقات

التخزين المؤقت للرمز المميز

التخزين المؤقت للرمز المميز هو ميزة توفرها مكتبة Azure Identity التي تسمح للتطبيقات ب:

- الرموز المميزة لذاكرة التخزين المؤقت في الذاكرة (افتراضي) وعلى القرص (الاشتراك).

- تحسين المرونة والأداء.

- تقليل عدد الطلبات المقدمة إلى معرف Microsoft Entra للحصول على رموز الوصول المميزة.

توفر مكتبة Azure Identity كلا من التخزين المؤقت في الذاكرة والقرص الثابت. لمزيد من المعلومات، راجع وثائق التخزين المؤقت للرمز المميز .

مصادقة بوساطة

وسيط المصادقة هو تطبيق يعمل على جهاز المستخدم ويدير تأكيدات المصادقة وصيانة الرمز المميز للحسابات المتصلة. حاليا، يتم دعم Windows Web Account Manager (WAM) فقط. لتمكين الدعم، استخدم حزمة @azure/identity-broker. للحصول على تفاصيل حول المصادقة باستخدام WAM، راجع وثائق المكون الإضافي للوسيط .

استكشاف الاخطاء

للحصول على المساعدة في استكشاف الأخطاء وإصلاحها، راجع دليل استكشاف الأخطاء وإصلاحها .

الخطوات التالية

قراءة الوثائق

يمكن العثور على وثائق واجهة برمجة التطبيقات لهذه المكتبة على موقع الوثائق .

دعم مكتبة العميل

مكتبات العميل والإدارة المدرجة في صفحة إصدارات Azure SDK التي تدعم مصادقة Microsoft Entra تقبل بيانات الاعتماد من هذه المكتبة. تعرف على المزيد حول استخدام هذه المكتبات في وثائقها، والتي ترتبط من صفحة الإصدارات.

المشاكل المعروفة

دعم Azure AD B2C

لا تدعم هذه المكتبة خدمة

للحصول على مشكلات مفتوحة أخرى، راجع مستودع GitHub الخاص بالمكتبة.

تقديم الملاحظات

إذا واجهت أخطاء أو كان لديك اقتراحات، فتح مشكلة.

المساهمه

للمساهمة في هذه المكتبة، اقرأ دليل المساهمة لمعرفة المزيد حول كيفية إنشاء التعليمات البرمجية واختبارها.

مرات الظهور

Azure SDK for JavaScript