المصادقة متعددة العوامل ل Microsoft 365

كلمات المرور هي الطريقة الأكثر شيوعا لمصادقة تسجيل الدخول إلى كمبيوتر أو خدمة عبر الإنترنت، ولكنها أيضا الأكثر عرضة للخطر. يمكن الأشخاص اختيار كلمات مرور سهلة واستخدام كلمات المرور نفسها لتسجيل الدخول المتعدد إلى أجهزة كمبيوتر وخدمات مختلفة.

لتوفير مستوى إضافي من الأمان لتسجيل الدخول، يجب عليك استخدام المصادقة متعددة العوامل (MFA)، والتي تستخدم كلمة مرور، والتي يجب أن تكون قوية، وطريقة تحقق إضافية استنادا إلى:

- شيء لديك معك لا يمكن تكراره بسهولة، مثل الهاتف الذكي.

- شيء لديك بشكل فريد وبيولوجية، مثل بصمات الأصابع أو الوجه أو السمات البيومترية الأخرى.

لا يتم استخدام طريقة التحقق الإضافية إلا بعد التحقق من كلمة مرور المستخدم. باستخدام المصادقة متعددة العوامل، حتى إذا تم اختراق كلمة مرور مستخدم قوية، فلن يكون لدى المهاجم هاتفك الذكي أو بصمة إصبعك لإكمال تسجيل الدخول.

دعم المصادقة متعددة العوامل في Microsoft 365

بشكل افتراضي، يدعم كل من Microsoft 365 و Office 365 المصادقة متعددة العوامل لحسابات المستخدمين باستخدام:

- رسالة نصية مرسلة إلى هاتف تتطلب من المستخدم كتابة رمز التحقق.

- مكالمة هاتفية.

- تطبيق الهاتف الذكي Microsoft Authenticator.

في كلتا الحالتين، يستخدم تسجيل الدخول إلى المصادقة متعددة العوامل أسلوب "شيء لديك لم يتم تكراره بسهولة" للتحقق الإضافي. هناك طرق متعددة يمكنك من خلالها تمكين المصادقة متعددة العوامل ل Microsoft 365 Office 365:

- مع إعدادات الأمان الافتراضية

- باستخدام نهج الوصول المشروط

- لكل حساب مستخدم فردي (غير مستحسن)

تستند هذه الطرق إلى خطة Microsoft 365.

| الخطة | توصية | نوع العميل |

|---|---|---|

| جميع خطط Microsoft 365 | استخدم إعدادات الأمان الافتراضية، والتي تتطلب مصادقة متعددة العوامل (MFA) لجميع حسابات المستخدمين. يمكنك أيضا تكوين المصادقة متعددة العوامل لكل مستخدم على حسابات المستخدمين الفردية، ولكن هذا غير مستحسن. |

الشركات الصغيرة |

| Microsoft 365 Business Premium Microsoft 365 E3 تراخيص معرف Microsoft Entra P1 |

استخدم إعدادات الأمان الافتراضية أو نهج الوصول المشروط لطلب المصادقة متعددة العوامل لحسابات المستخدمين استنادا إلى عضوية المجموعة أو التطبيقات أو معايير أخرى. | الشركات الصغيرة إلى المؤسسة |

| Microsoft 365 E5 تراخيص Microsoft Entra ID P2 |

استخدم Microsoft Entra ID Protection لطلب المصادقة متعددة العوامل استنادا إلى معايير مخاطر تسجيل الدخول. | Enterprise |

إعدادات الأمان الافتراضية

تعد إعدادات الأمان الافتراضية ميزة جديدة ل Microsoft 365 Office 365 الاشتراكات المدفوعة أو التجريبية التي تم إنشاؤها بعد 21 أكتوبر 2019. تحتوي هذه الاشتراكات على إعدادات افتراضية للأمان قيد التشغيل، والتي:

- يتطلب من جميع المستخدمين استخدام المصادقة متعددة العوامل مع تطبيق Microsoft Authenticator.

- حظر المصادقة القديمة.

لدى المستخدمين 14 يوما للتسجيل في المصادقة متعددة العوامل (MFA) باستخدام تطبيق Microsoft Authenticator من هواتفهم الذكية، والذي يبدأ من المرة الأولى التي يسجلون فيها الدخول بعد تمكين إعدادات الأمان الافتراضية. بعد مرور 14 يوما، لن يتمكن المستخدم من تسجيل الدخول حتى يكتمل تسجيل المصادقة متعددة العوامل.

تضمن الإعدادات الافتراضية للأمان أن جميع المؤسسات لديها مستوى أساسي من الأمان لتسجيل دخول المستخدم الذي يتم تمكينه افتراضيا. يمكنك تعطيل إعدادات الأمان الافتراضية لصالح المصادقة متعددة العوامل باستخدام نهج الوصول المشروط.

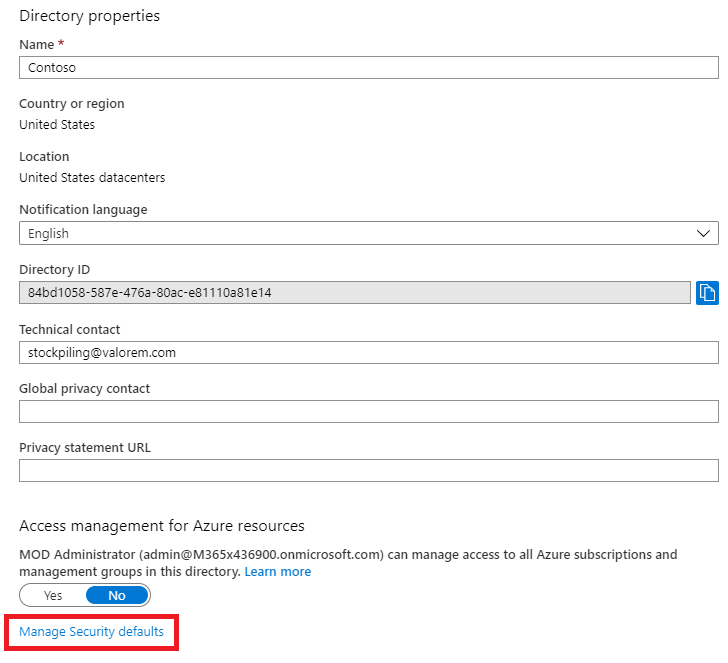

يمكنك تمكين إعدادات الأمان الافتراضية أو تعطيلها من جزء Properties لمعرف Microsoft Entra في مدخل Microsoft Azure.

يمكنك استخدام إعدادات الأمان الافتراضية مع أي خطة Microsoft 365.

لمزيد من المعلومات، راجع هذه النظرة العامة على إعدادات الأمان الافتراضية.

نهج الوصول المشروط

نهج الوصول المشروط هي مجموعة من القواعد التي تحدد الشروط التي يتم بموجبها تقييم عمليات تسجيل الدخول والسماح بها. على سبيل المثال، يمكنك إنشاء نهج الوصول المشروط الذي ينص على:

- إذا كان اسم حساب المستخدم عضوا في مجموعة للمستخدمين الذين تم تعيينهم لأدوار Exchange أو المستخدم أو كلمة المرور أو الأمان أو SharePoint أو المسؤول العام، فاطلب المصادقة متعددة العوامل قبل السماح بالوصول.

يتيح لك هذا النهج طلب المصادقة متعددة العوامل استنادا إلى عضوية المجموعة، بدلا من محاولة تكوين حسابات المستخدمين الفردية للمصادقة متعددة العوامل عند تعيينها أو إلغاء تعيينها من أدوار المسؤول هذه.

يمكنك أيضا استخدام نهج الوصول المشروط للحصول على قدرات أكثر تقدما، مثل طلب المصادقة متعددة العوامل لتطبيقات معينة أو أن يتم تسجيل الدخول من جهاز متوافق، مثل الكمبيوتر المحمول الذي يعمل Windows 10.

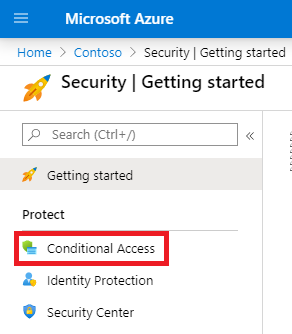

يمكنك تكوين نهج الوصول المشروط من جزء الأمان لمعرف Microsoft Entra في مدخل Microsoft Azure.

يمكنك استخدام نهج الوصول المشروط مع:

- Microsoft 365 Business Premium

- Microsoft 365 E3 وE5

- Microsoft Entra ID P1 وتراخيص معرف Microsoft Entra P2

بالنسبة للشركات الصغيرة ذات Microsoft 365 Business Premium، يمكنك بسهولة استخدام نهج الوصول المشروط مع الخطوات التالية:

- إنشاء مجموعة لاحتواء حسابات المستخدمين التي تتطلب مصادقة متعددة العوامل(MFA).

- قم بتمكين نهج Require MFA للمسؤولين العموميين .

- إنشاء نهج الوصول المشروط المستند إلى المجموعة باستخدام هذه الإعدادات:

- التعيينات > المستخدمون والمجموعات: اسم مجموعتك من الخطوة 1 أعلاه.

- تعيينات > التطبيقات أو الإجراءات السحابية: جميع تطبيقات السحابة.

- عناصر التحكم > في الوصول منح > حق الوصول > تتطلب مصادقة متعددة العوامل.

- تمكين النهج.

- أضف حساب مستخدم إلى المجموعة التي تم إنشاؤها في الخطوة 1 أعلاه واختبرها.

- لطلب المصادقة متعددة العوامل لحسابات مستخدمين إضافية، أضفها إلى المجموعة التي تم إنشاؤها في الخطوة 1.

يسمح لك نهج الوصول المشروط هذا بطرح متطلبات المصادقة متعددة العوامل للمستخدمين لديك بالسرعة التي تناسبك.

يجب على المؤسسات استخدام نهج الوصول المشروط الشائعة لتكوين النهج التالية:

- طلب المصادقة متعددة العوامل للمسؤولين

- طلب مصادقة متعددة العوامل (MFA) لجميع المستخدمين

- حظر المصادقة القديمة

لمزيد من المعلومات، راجع هذه النظرة العامة على الوصول المشروط.

Microsoft Entra ID Protection

باستخدام Microsoft Entra ID Protection، يمكنك إنشاء نهج وصول مشروط إضافي لطلب المصادقة متعددة العوامل عندما يكون خطر تسجيل الدخول متوسطا أو مرتفعا.

يمكنك استخدام نهج الوصول المشروط المستندة إلى المخاطر Microsoft Entra ID Protection مع:

- Microsoft 365 E5

- تراخيص Microsoft Entra ID P2

لمزيد من المعلومات، راجع نظرة عامة على Microsoft Entra ID Protection.

المصادقة متعددة العوامل القديمة لكل مستخدم (غير مستحسن)

يجب أن تستخدم إما إعدادات الأمان الافتراضية أو نهج الوصول المشروط لطلب المصادقة متعددة العوامل لتسجيل الدخول إلى حساب المستخدم الخاص بك. ومع ذلك، إذا تعذر استخدام أي منهما، توصي Microsoft بشدة بمصادقة متعددة العوامل لحسابات المستخدمين التي لها أدوار المسؤول، خاصة دور المسؤول العام، لأي اشتراك بحجم.

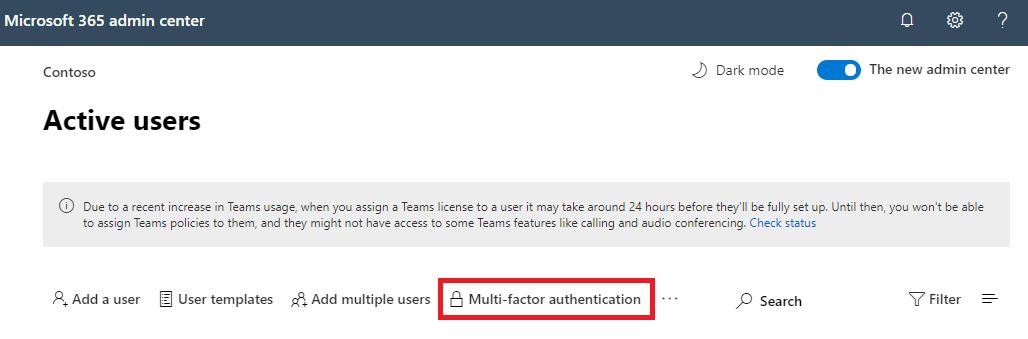

يمكنك تمكين المصادقة متعددة العوامل لحسابات المستخدمين الفردية من جزء المستخدمين النشطين في مركز مسؤولي Microsoft 365.

بعد التمكين، في المرة التالية التي يسجل فيها المستخدم الدخول، ستتم مطالبته بالتسجيل في المصادقة متعددة العوامل واختيار أسلوب التحقق الإضافي واختباره.

استخدام هذه الأساليب معا

يعرض هذا الجدول نتائج تمكين المصادقة متعددة العوامل مع إعدادات الأمان الافتراضية ونهج الوصول المشروط وإعدادات الحساب لكل مستخدم.

| العنصر | تمكين | ذوي الاحتياجات الخاصه | طريقة المصادقة الثانوية |

|---|---|---|---|

| إعدادات الأمان الافتراضية | لا يمكن استخدام نهج الوصول المشروط | يمكن استخدام نهج الوصول المشروط | تطبيق Microsoft Authenticator |

| نهج الوصول المشروط | إذا تم تمكين أي منها، فلا يمكنك تمكين الإعدادات الافتراضية للأمان | إذا تم تعطيل الكل، يمكنك تمكين الإعدادات الافتراضية للأمان | تحديد المستخدم أثناء تسجيل المصادقة متعددة العوامل |

| المصادقة متعددة العوامل القديمة لكل مستخدم (غير مستحسن) | تجاوز الإعدادات الافتراضية للأمان ونهج الوصول المشروط التي تتطلب مصادقة متعددة العوامل (MFA) في كل تسجيل دخول | يتم تجاوزها بواسطة الإعدادات الافتراضية للأمان ونهج الوصول المشروط | تحديد المستخدم أثناء تسجيل المصادقة متعددة العوامل |

إذا تم تمكين إعدادات الأمان الافتراضية، تتم مطالبة جميع المستخدمين الجدد بتسجيل المصادقة متعددة العوامل واستخدام تطبيق Microsoft Authenticator عند تسجيل الدخول التالي.

طرق إدارة إعدادات المصادقة متعددة العوامل

هناك طريقتان لإدارة إعدادات المصادقة متعددة العوامل.

في مدخل Microsoft Azure، يمكنك:

- تمكين إعدادات الأمان الافتراضية وتعطيلها

- تكوين نهج الوصول المشروط

في مركز مسؤولي Microsoft 365، يمكنك تكوين إعدادات المصادقة متعددة العوامل لكل مستخدم وخدمة.

الخطوات التالية

إعداد المصادقة متعددة العوامل ل Microsoft 365

المحتويات ذات الصلة

تشغيل المصادقة متعددة العوامل (فيديو)

تشغيل المصادقة متعددة العوامل لهاتفك (فيديو)

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ