تكوين Microsoft Defender لنقطة النهاية على إشارات مخاطر Android باستخدام نهج حماية التطبيقات (MAM)

ينطبق على:

تعمل Microsoft Defender لنقطة النهاية على Android، التي تحمي بالفعل مستخدمي المؤسسات على سيناريوهات إدارة الجهاز الجوال (MDM)، الآن على توسيع الدعم إلى إدارة تطبيقات الأجهزة المحمولة (MAM)، للأجهزة غير المسجلة باستخدام Intune إدارة الأجهزة المحمولة (MDM). كما أنه يوسع هذا الدعم للعملاء الذين يستخدمون حلول إدارة التنقل الأخرى للمؤسسات، مع الاستمرار في استخدام Intune لإدارة تطبيقات الجوال (MAM). تسمح لك هذه الإمكانية بإدارة بيانات مؤسستك وحمايتها داخل أحد التطبيقات.

يتم تطبيق Microsoft Defender لنقطة النهاية على معلومات تهديد Android بواسطة نهج حماية التطبيقات Intune لحماية هذه التطبيقات. حماية التطبيقات النهج (APP) هي قواعد تضمن بقاء بيانات المؤسسة آمنة أو مضمنة في تطبيق مدار. يحتوي التطبيق المدار على نهج حماية التطبيقات المطبقة عليه ويمكن إدارته بواسطة Intune.

يدعم Microsoft Defender لنقطة النهاية على Android كلا من تكوينات MAM.

- Intune MDM + MAM: يمكن لمسؤولي تكنولوجيا المعلومات إدارة التطبيقات فقط باستخدام نهج حماية التطبيقات على الأجهزة المسجلة في Intune إدارة الأجهزة المحمولة (MDM).

- MAM بدون تسجيل الجهاز: يسمح MAM بدون تسجيل الجهاز أو MAM-WE لمسؤولي تكنولوجيا المعلومات بإدارة التطبيقات باستخدام نهج حماية التطبيقات على الأجهزة غير المسجلة مع Intune MDM. يعني هذا التوفير أنه يمكن إدارة التطبيقات من خلال Intune على الأجهزة المسجلة مع موفري EMM التابعين لجهة خارجية. لإدارة التطبيقات في كلا التكوينين، يجب على العملاء استخدام Intune في مركز إدارة Microsoft Intune.

لتمكين هذه الإمكانية، يحتاج المسؤول إلى تكوين الاتصال بين Microsoft Defender لنقطة النهاية Intune، قم بإنشاء نهج حماية التطبيق، وتطبيق النهج على الأجهزة والتطبيقات المستهدفة.

يحتاج المستخدمون النهائيون أيضا إلى اتخاذ خطوات لتثبيت Microsoft Defender لنقطة النهاية على أجهزتهم وتنشيط تدفق الإعداد.

المتطلبات الأساسية مسؤول

تحقق من تمكين Microsoft Defender لموصل Endpoint-Intune.

أ. انتقل إلى security.microsoft.com.

ب. حدد الإعدادات >> نقاط النهاية الميزات المتقدمة > Microsoft Intune الاتصال قيد التشغيل.

ج. إذا لم يكن الاتصال قيد التشغيل، فحدد التبديل لتشغيله ثم حدد حفظ التفضيلات.

د. انتقل إلى مركز إدارة Microsoft Intune وتحقق من تمكين Microsoft Defender لموصل Endpoint-Intune.

تمكين Microsoft Defender لنقطة النهاية على موصل Android لنهج حماية التطبيقات (APP).

تكوين الموصل على Microsoft Intune لنهج حماية التطبيقات:

أ. انتقل إلى موصلات إدارة > المستأجر والرموز المميزة > Microsoft Defender لنقطة النهاية.

ب. قم بتشغيل التبديل لنهج حماية التطبيق لنظام Android (كما هو موضح في لقطة الشاشة التالية).

ج. حدد حفظ.

الإنشاء نهج حماية التطبيق.

حظر الوصول إلى بيانات تطبيق مدار أو مسحها استنادا إلى إشارات المخاطر Microsoft Defender لنقطة النهاية عن طريق إنشاء نهج حماية التطبيق.

يمكن تكوين Microsoft Defender لنقطة النهاية لإرسال إشارات التهديد لاستخدامها في نهج حماية التطبيق (APP، المعروف أيضا باسم MAM). باستخدام هذه الإمكانية، يمكنك استخدام Microsoft Defender لنقطة النهاية لحماية التطبيقات المدارة.

الإنشاء نهج.

حماية التطبيقات النهج (APP) هي قواعد تضمن بقاء بيانات المؤسسة آمنة أو مضمنة في تطبيق مدار. يمكن أن يكون النهج قاعدة يتم فرضها عندما يحاول المستخدم الوصول إلى بيانات "الشركة" أو نقلها، أو مجموعة من الإجراءات المحظورة أو المراقبة عندما يكون المستخدم داخل التطبيق.

إضافة تطبيقات.

أ. اختر الطريقة التي تريد تطبيق هذا النهج بها على التطبيقات على أجهزة مختلفة. ثم أضف تطبيقا واحدا على الأقل.

استخدم هذا الخيار لتحديد ما إذا كان هذا النهج ينطبق على الأجهزة غير المدارة. في Android، يمكنك تحديد النهج الذي ينطبق على الأجهزة التي تعمل بنظام Android Enterprise أو مسؤول الجهاز أو الأجهزة غير المدارة. يمكنك أيضا اختيار استهداف نهجك للتطبيقات على الأجهزة من أي حالة إدارة.

نظرا لأن إدارة تطبيقات الأجهزة المحمولة لا تتطلب إدارة الأجهزة، يمكنك حماية بيانات الشركة على كل من الأجهزة المدارة وغير المدارة. يتم توسيط الإدارة على هوية المستخدم، ما يزيل متطلبات إدارة الأجهزة. يمكن للشركات استخدام نهج حماية التطبيقات مع أو بدون MDM في نفس الوقت. على سبيل المثال، ضع في اعتبارك موظفا يستخدم كلا من الهاتف الصادر عن الشركة والكمبيوتر اللوحي الشخصي الخاص به. يتم تسجيل هاتف الشركة في MDM ومحمي بواسطة نهج حماية التطبيق بينما يتم حماية الجهاز الشخصي من خلال نهج حماية التطبيق فقط.

ب. حدد التطبيقات.

التطبيق المدار هو تطبيق يحتوي على نهج حماية التطبيق المطبقة عليه، ويمكن إدارته بواسطة Intune. يمكن إدارة أي تطبيق تم دمجه مع Intune SDK أو ملفوف بواسطة Intune أداة التفاف التطبيقات باستخدام نهج حماية التطبيقات Intune. راجع القائمة الرسمية للتطبيقات المحمية Microsoft Intune التي تم إنشاؤها باستخدام هذه الأدوات والمتاحة للاستخدام العام.

مثال: Outlook كتطبيق مدار

تعيين متطلبات أمان تسجيل الدخول لنهج الحماية الخاص بك.

حدد "Setting > Max allowed device threat level " في "Device Conditions " وأدخل قيمة. ثم حدد الإجراء: "حظر الوصول". يشارك Microsoft Defender لنقطة النهاية على Android مستوى تهديد الجهاز هذا.

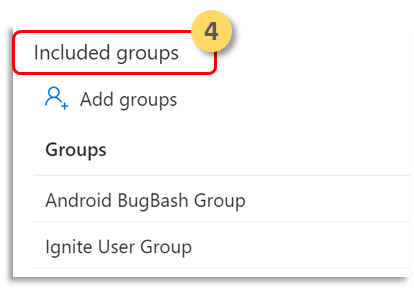

تعيين مجموعات المستخدمين الذين يجب تطبيق النهج عليهم.

حدد مجموعات مضمنة. ثم أضف المجموعات ذات الصلة.

ملاحظة

إذا كان نهج التكوين يستهدف الأجهزة غير المسجلة (MAM)، فإن التوصية هي نشر إعدادات تكوين التطبيق العامة في التطبيقات المدارة بدلا من استخدام الأجهزة المدارة. عند توزيع نهج تكوين التطبيق على الأجهزة، يمكن أن تحدث مشكلات عندما يكون لنهج متعددة قيم مختلفة لنفس مفتاح التكوين ويتم استهدافها لنفس التطبيق والمستخدم. ترجع هذه المشكلات إلى عدم وجود آلية لحل التعارض لحل القيم المختلفة. يمكنك منع هذه المشكلات عن طريق التأكد من تحديد نهج تكوين تطبيق واحد فقط للأجهزة واستهدافه لنفس التطبيق والمستخدم.

المتطلبات الأساسية للمستخدم النهائي

يجب تثبيت تطبيق الوسيط.

- Intune Company Portal

يمتلك المستخدمون التراخيص المطلوبة للتطبيق المدار وقد تم تثبيت التطبيق.

إلحاق المستخدم النهائي

سجل الدخول إلى تطبيق مدار، على سبيل المثال، Outlook. يتم تسجيل الجهاز ويتم مزامنة نهج حماية التطبيق مع الجهاز. يتعرف نهج حماية التطبيق على الحالة الصحية للجهاز.

حدد متابعة. يتم تقديم شاشة توصي بتنزيل وإعداد Microsoft Defender لنقطة النهاية على تطبيق Android.

حدد تنزيل. ستتم إعادة توجيهك إلى متجر التطبيقات (Google play).

قم بتثبيت تطبيق Microsoft Defender لنقطة النهاية (Mobile) وقم بتشغيل شاشة إلحاق التطبيق المدار مرة أخرى.

انقر فوق متابعة > التشغيل. يتم بدء تدفق إلحاق/تنشيط التطبيق Microsoft Defender لنقطة النهاية. اتبع الخطوات لإكمال الإعداد. ستتم إعادة توجيهك تلقائيا إلى شاشة إلحاق التطبيقات المدارة، والتي تشير الآن إلى أن الجهاز سليم.

حدد متابعة لتسجيل الدخول إلى التطبيق المدار.

تكوين حماية الويب

يسمح Defender لنقطة النهاية على Android لمسؤولي تكنولوجيا المعلومات بتكوين حماية الويب. تتوفر حماية الويب داخل مركز إدارة Microsoft Intune.

تساعد حماية الويب على تأمين الأجهزة من تهديدات الويب وحماية المستخدمين من هجمات التصيد الاحتيالي. لاحظ أن مكافحة التصيد الاحتيالي والمؤشرات المخصصة (عناوين URL وIP) مدعومة كجزء من حماية الويب. تصفية محتوى الويب غير مدعومة حاليا على الأنظمة الأساسية للأجهزة المحمولة.

في مركز إدارة Microsoft Intune، انتقل إلى نهج > تكوين تطبيقات التطبيقات > إضافة > تطبيقات مدارة.

امنح النهج اسما.

ضمن تحديد التطبيقات العامة، اختر Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

في صفحة Settings ، ضمن General Configuration Settings، أضف المفاتيح التالية وقم بتعيين قيمتها كما هو مطلوب.

- تصيد

- Vpn

لتعطيل حماية الويب، أدخل 0 لقيم مضادات الفيروسات وVPN.

لتعطيل استخدام VPN بواسطة حماية الويب فقط، أدخل هذه القيم:

- 0 ل vpn

- 1 لمضادات الفيروسات

أضف مفتاح DefenderMAMConfigs واضبط القيمة على 1.

تعيين هذا النهج للمستخدمين. بشكل افتراضي، يتم تعيين هذه القيمة إلى false.

مراجعة النهج وإنشاءه.

تكوين حماية الشبكة

في مركز إدارة Microsoft Intune، انتقل إلىنهج تكوين تطبيقاتالتطبيقات>. الإنشاء نهج تكوين تطبيق جديد. انقر فوق التطبيقات المدارة.

أدخل اسما ووصفا لتعريف النهج بشكل فريد. قم باستهداف النهج إلى "التطبيقات المحددة" وابحث عن "Microsoft Defender نقطة النهاية لنظام Android". انقر فوق الإدخال ثم انقر فوق تحديد ثم التالي.

أضف المفتاح والقيمة من الجدول التالي. تأكد من وجود مفتاح "DefenderMAMConfigs" في كل نهج تقوم بإنشائه باستخدام مسار التطبيقات المدارة. بالنسبة إلى مسار الأجهزة المدارة، يجب ألا يكون هذا المفتاح موجودا. عند الانتهاء، انقر فوق التالي.

المفتاح نوع القيمة الافتراضي (تمكين صحيح، تعطيل خاطئ) الوصف DefenderNetworkProtectionEnableصحيح 0 1 - تمكين، 0 - تعطيل؛ يستخدم مسؤولو تكنولوجيا المعلومات هذا الإعداد لتمكين قدرات حماية الشبكة أو تعطيلها في تطبيق Defender. DefenderAllowlistedCACertificatesسلسلة بلا بلا تعطيل؛ يستخدم مسؤولو تكنولوجيا المعلومات هذا الإعداد لتأسيس الثقة لمرجع مصدق الجذر والشهادات الموقعة ذاتيا. DefenderCertificateDetectionصحيح 0 2-تمكين، 1 - وضع التدقيق، 0 - تعطيل؛ عند تمكين هذه الميزة بقيمة 2، يتم إرسال إعلامات المستخدم النهائي إلى المستخدم عندما يكتشف Defender شهادة سيئة. يتم أيضا إرسال التنبيهات إلى مسؤولي SOC. في وضع التدقيق (1)، يتم إرسال تنبيهات الإعلامات إلى مسؤولي SOC، ولكن لا يتم عرض أي إعلامات للمستخدم النهائي للمستخدم عندما يكتشف Defender شهادة سيئة. يمكن للمسؤولين تعطيل هذا الكشف مع 0 كقيمة وتمكين وظيفة الميزة الكاملة عن طريق تعيين 2 كقيمة. DefenderOpenNetworkDetectionصحيح 0 2-تمكين، 1 - وضع التدقيق، 0 - تعطيل؛ يستخدم مسؤولو تكنولوجيا المعلومات هذا الإعداد لتمكين الكشف عن الشبكة المفتوحة أو تعطيله. بشكل افتراضي، يتم تعطيل الكشف عن الشبكة المفتوحة بقيمة 0 ولا يرسل Defender إعلامات المستخدم النهائي أو التنبيهات إلى مسؤولي SOC في مدخل الأمان. إذا تم التبديل إلى وضع التدقيق بالقيمة 1، يتم إرسال تنبيه الإعلام إلى مسؤول SOC، ولكن لا يتم عرض إعلام المستخدم النهائي للمستخدم عندما يكتشف Defender شبكة مفتوحة. إذا تم تمكينه بالقيمة 2، فسيتم عرض إعلام المستخدم النهائي وإرسال التنبيهات أيضا إلى مسؤولي SOC. DefenderEndUserTrustFlowEnableصحيح 0 1 - تمكين، 0 - تعطيل؛ يستخدم مسؤولو تكنولوجيا المعلومات هذا الإعداد لتمكين أو تعطيل تجربة المستخدم النهائي داخل التطبيق للثقة وإلغاء الثقة في الشبكات غير الموثوقة والمريبة. DefenderNetworkProtectionAutoRemediationصحيح 1 1 - تمكين، 0 - تعطيل؛ يستخدم مسؤولو تكنولوجيا المعلومات هذا الإعداد لتمكين أو تعطيل تنبيهات المعالجة التي يتم إرسالها عندما يقوم المستخدم بأنشطة المعالجة مثل التبديل إلى نقاط وصول أكثر أمانا Wi-Fi أو حذف الشهادات المشبوهة التي اكتشفها Defender. DefenderNetworkProtectionPrivacyصحيح 1 1 - تمكين، 0 - تعطيل؛ يستخدم مسؤولو تكنولوجيا المعلومات هذا الإعداد لتمكين الخصوصية أو تعطيلها في حماية الشبكة. إذا تم تعطيل الخصوصية بالقيمة 0، فسيتم عرض موافقة المستخدم لمشاركة بيانات wifi أو certs الضارة. إذا كانت في الحالة الممكنة مع القيمة 1، فلن تظهر موافقة المستخدم ولا يتم جمع بيانات التطبيق. قم بتضمين المجموعات التي تريد تطبيق النهج عليها أو استبعادها. تابع لمراجعة النهج وإرساله.

ملاحظة

يحتاج المستخدمون إلى تمكين إذن الموقع (وهو إذن اختياري)؛ وهذا يمكن Defender لنقطة النهاية من فحص شبكاتهم وتنبيهها عند وجود تهديدات متعلقة بشبكة WiFi. إذا رفض المستخدم إذن الموقع، فلن يتمكن Defender for Endpoint إلا من توفير حماية محدودة ضد تهديدات الشبكة وسيحمي المستخدمين فقط من الشهادات المخادعة.

تكوين عناصر التحكم في الخصوصية

يمكن للمسؤولين استخدام الخطوات التالية لتمكين الخصوصية وعدم جمع اسم المجال وتفاصيل التطبيق ومعلومات الشبكة كجزء من تقرير التنبيه للتهديدات المقابلة.

في مركز إدارة Microsoft Intune، انتقل إلى نهج > تكوين تطبيقات التطبيقات > إضافة > تطبيقات مدارة.

امنح النهج اسما.

ضمن تحديد التطبيقات العامة، اختر Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

في صفحة Settings، ضمن General Configuration Settings، أضف DefenderExcludeURLInReport و DefenderExcludeAppInReport كمفاتيح وقيمة ك 1.

أضف مفتاح DefenderMAMConfigs واضبط القيمة على 1.

تعيين هذا النهج للمستخدمين. بشكل افتراضي، يتم تعيين هذه القيمة إلى 0.

في صفحة Settings، ضمن General Configuration Settings أضف DefenderExcludeURLInReport و DefenderExcludeAppInReport كمفاتيح وقيمة على أنها true.

أضف مفتاح DefenderMAMConfigs واضبط القيمة على 1.

تعيين هذا النهج للمستخدمين. بشكل افتراضي، يتم تعيين هذه القيمة إلى false.

مراجعة النهج وإنشاءه.

الأذونات الاختيارية

يتيح Microsoft Defender لنقطة النهاية على Android الأذونات الاختيارية في تدفق الإعداد. حاليا الأذونات المطلوبة من قبل MDE إلزامية في تدفق الإلحاق. باستخدام هذه الميزة، يمكن للمسؤول نشر MDE على أجهزة Android باستخدام نهج MAM دون فرض أذونات VPN وإمكانية وصول ذوي الاحتياجات الخاصة الإلزامية أثناء الإعداد. يمكن للمستخدمين النهائيين إلحاق التطبيق دون الأذونات الإلزامية ويمكنهم مراجعة هذه الأذونات لاحقا.

تكوين إذن اختياري

استخدم الخطوات التالية لتمكين الأذونات الاختيارية للأجهزة.

في مركز إدارة Microsoft Intune، انتقل إلى نهج > تكوين تطبيقات التطبيقات > إضافة > تطبيقات مدارة.

امنح النهج اسما.

حدد Microsoft Defender لنقطة النهاية في التطبيقات العامة.

في صفحة الإعدادات، حدد استخدام مصمم التكوين و DefenderOptionalVPN أو DefenderOptionalAccessibility أو كليهما كمفتاح.

أضف مفتاح DefenderMAMConfigs واضبط القيمة على 1.

لتمكين الأذونات الاختيارية، أدخل القيمة ك 1 وقم بتعيين هذا النهج للمستخدمين. بشكل افتراضي، يتم تعيين هذه القيمة إلى 0. بالنسبة للمستخدمين الذين لديهم مجموعة مفاتيح على أنها 1، سيتمكنون من إلحاق التطبيق دون منح هذه الأذونات.

في صفحة الإعدادات، حدد استخدام مصمم التكوين و DefenderOptionalVPN أو DefenderOptionalAccessibility أو كليهما كنوع المفتاح والقيمة كقيمة منطقية.

أضف مفتاح DefenderMAMConfigs واضبط القيمة على 1.

لتمكين الأذونات الاختيارية، أدخل القيمة على أنها true وقم بتعيين هذا النهج للمستخدمين. بشكل افتراضي، يتم تعيين هذه القيمة إلى false. بالنسبة للمستخدمين الذين لديهم مجموعة مفاتيح على أنها true، يمكن للمستخدمين إلحاق التطبيق دون منح هذه الأذونات.

حدد التالي وقم بتعيين ملف التعريف هذا إلى الأجهزة/المستخدمين المستهدفين.

تدفق المستخدم

يمكن للمستخدمين تثبيت التطبيق وفتحه لبدء عملية الإلحاق.

إذا قام المسؤول بإعداد أذونات اختيارية، فيمكن للمستخدمين اختيار تخطي VPN أو إذن إمكانية وصول ذوي الاحتياجات الخاصة أو كليهما وإكمال الإعداد.

حتى إذا تخطي المستخدم هذه الأذونات، فإن الجهاز قادر على الإلحاق، وسيتم إرسال رسالة كشف أخطاء الاتصال.

نظرا إلى تعطيل الأذونات، لن تكون حماية الويب نشطة. سيكون نشطا جزئيا إذا تم منح أحد الأذونات.

في وقت لاحق، يمكن للمستخدمين تمكين حماية الويب من داخل التطبيق. سيؤدي ذلك إلى تثبيت تكوين VPN على الجهاز.

ملاحظة

يختلف إعداد الأذونات الاختيارية عن إعداد تعطيل حماية الويب. تساعد الأذونات الاختيارية فقط على تخطي الأذونات أثناء الإعداد ولكنها متاحة للمستخدم النهائي للمراجعة والتمكين لاحقا بينما يسمح تعطيل حماية الويب للمستخدمين بإلحاق تطبيق Microsoft Defender لنقطة النهاية بدون حماية الويب. لا يمكن تمكينه لاحقا.

تعطيل تسجيل الخروج

يسمح لك Defender لنقطة النهاية بنشر التطبيق وتعطيل زر تسجيل الخروج. من خلال إخفاء زر تسجيل الخروج، يتم منع المستخدمين من تسجيل الخروج من تطبيق Defender. يساعد هذا الإجراء على منع العبث بالجهاز عندما لا يكون Defender لنقطة النهاية قيد التشغيل.

استخدم الخطوات التالية لتكوين تعطيل تسجيل الخروج:

- في مركز إدارة Microsoft Intune، انتقل إلى نهج > تكوين تطبيقات التطبيقات > إضافة > تطبيقات مدارة.

- أدخل اسما للنهج.

- ضمن تحديد التطبيقات العامة، اختر Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

- في صفحة Settings ، ضمن General Configuration Settings، أضف DisableSignOut كمفتاح وضبط القيمة على 1.

- بشكل افتراضي، تعطيل تسجيل الخروج = 0.

- يحتاج مسؤول إلى تعطيل تسجيل الخروج = 1 لتعطيل زر تسجيل الخروج في التطبيق. لن يرى المستخدمون زر تسجيل الخروج بمجرد دفع النهج إلى الجهاز.

- حدد التالي وقم بتعيين ملف التعريف هذا إلى الأجهزة والمستخدمين المستهدفين.

هام

هذه الميزة في المعاينة العامة. تتعلق المعلومات التالية بالمنتج الذي تم إصداره مسبقا والذي قد يتم تعديله بشكل كبير قبل إصداره تجاريا. لا تقدم Microsoft أي ضمانات، سواءً كانت صريحة أم ضمنية، فيما يتعلق بالمعلومات الواردة هنا.

وضع علامات على الجهاز

يتيح Defender لنقطة النهاية على Android وضع علامات مجمعة على الأجهزة المحمولة أثناء الإعداد من خلال السماح للمسؤولين بإعداد العلامات عبر Intune. يمكن مسؤول تكوين علامات الجهاز من خلال Intune عبر نهج التكوين ودفعها إلى أجهزة المستخدم. بمجرد قيام المستخدم بتثبيت Defender وتنشيطه، يمرر تطبيق العميل علامات الجهاز إلى مدخل الأمان. تظهر علامات الجهاز مقابل الأجهزة في مخزون الجهاز.

استخدم الخطوات التالية لتكوين علامات الجهاز:

في مركز إدارة Microsoft Intune، انتقل إلى نهج > تكوين تطبيقات التطبيقات > إضافة > تطبيقات مدارة.

أدخل اسما للنهج.

ضمن تحديد التطبيقات العامة، اختر Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

في صفحة الإعدادات، حدد استخدام مصمم التكوين وأضف DefenderDeviceTag كنوع المفتاح والقيمة كسلسلة.

- يمكن مسؤول تعيين علامة جديدة عن طريق إضافة مفتاح DefenderDeviceTag وتعيين قيمة لعلامة الجهاز.

- يمكن مسؤول تحرير علامة موجودة عن طريق تعديل قيمة مفتاح DefenderDeviceTag.

- يمكن مسؤول حذف علامة موجودة عن طريق إزالة مفتاح DefenderDeviceTag.

انقر فوق التالي وقم بتعيين هذا النهج للأجهزة والمستخدمين المستهدفين.

ملاحظة

يجب فتح تطبيق Defender لمزامنة العلامات مع Intune وتم تمريرها إلى Security Portal. قد يستغرق الأمر ما يصل إلى 18 ساعة حتى تعكس العلامات في المدخل.

المواضيع ذات الصلة

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ