إرشادات التوزيع المتقدمة Microsoft Defender لنقطة النهاية على Linux

ينطبق على:

توفر هذه المقالة إرشادات توزيع متقدمة Microsoft Defender لنقطة النهاية على Linux. يمكنك الحصول على ملخص موجز لخطوات التوزيع، والتعرف على متطلبات النظام، ثم توجيهك من خلال خطوات التوزيع الفعلية. ستتعلم أيضا كيفية التحقق من أن الجهاز قد تم إلحاقه بشكل صحيح.

للحصول على معلومات حول قدرات Microsoft Defender لنقطة النهاية، راجع إمكانات Microsoft Defender لنقطة النهاية المتقدمة.

للتعرف على طرق أخرى لنشر Microsoft Defender لنقطة النهاية على Linux، راجع:

- النشر اليدوي

- النشر المستند إلى Puppet

- نشر مستند إلى Ansible

- نشر Defender لنقطة النهاية على Linux باستخدام Chef

ملخص التوزيع

تعرف على الإرشادات العامة حول Microsoft Defender لنقطة النهاية نموذجية حول توزيع Linux. يتم تحديد إمكانية تطبيق بعض الخطوات من خلال متطلبات بيئة Linux الخاصة بك.

التقاط بيانات الأداء من نقطة النهاية.

ملاحظة

ضع في اعتبارك القيام بالعناصر الاختيارية التالية، على الرغم من أنها ليست محددة Microsoft Defender لنقطة النهاية، فإنها تميل إلى تحسين الأداء في أنظمة Linux.

(اختياري) تحقق من وجود أخطاء في نظام الملفات 'fsck' (أقرب إلى chkdsk).

أضف الحل الحالي إلى قائمة الاستبعاد لبرنامج الحماية من الفيروسات Microsoft Defender.

تكوين Microsoft Defender لنقطة النهاية على إعدادات Linux لمكافحة البرامج الضارة.

قم بتنزيل Microsoft Defender لنقطة النهاية على حزمة إعداد Linux من مدخل Microsoft Defender.

استخدم Ansible أو Puppet أو Chef لإدارة Microsoft Defender لنقطة النهاية على Linux.

استكشاف مشكلات التثبيت Microsoft Defender لنقطة النهاية على Linux وإصلاحها.

تحقق من إحصائيات استخدام الموارد وقم بالإبلاغ عن استخدام ما قبل التوزيع مقارنة بما بعد التوزيع.

تحقق من الاتصال بالواجهة الخلفية Microsoft Defender لنقطة النهاية.

تحقق من أنك قادر على الحصول على "النظام الأساسي التحديثات" (تحديثات العامل).

تحقق من قدرتك على الحصول على "التحديثات معلومات الأمان" (التواقيع/تحديثات التعريف).

1. العمل مع جدار الحماية والوكيل ومسؤول الشبكات

اعمل مع مسؤول جدار الحماية والوكيل والشبكات لإضافة عناوين URL Microsoft Defender لنقطة النهاية إلى القائمة المسموح بها، ومنع فحص SSL.

لمزيد من المعلومات، راجع استكشاف مشكلات الاتصال السحابي وإصلاحها.

اتصال شبكة Microsoft Defender لنقطة النهاية

استخدم الخطوات التالية للتحقق من اتصال شبكة Microsoft Defender لنقطة النهاية:

راجع السماح بعناوين URL لنسبة استخدام الشبكة Microsoft Defender لنقطة النهاية المسموح بها لنسبة استخدام الشبكة Microsoft Defender لنقطة النهاية.

إذا كانت خوادم Linux خلف وكيل، فقم بتعيين إعدادات الوكيل. لمزيد من المعلومات، راجع إعداد إعدادات الوكيل.

تحقق من أن نسبة استخدام الشبكة لا يتم فحصها بواسطة فحص SSL (فحص TLS). هذه هي المشكلة الأكثر شيوعا المتعلقة بالشبكة عند إعداد Microsoft Defender نقطة النهاية، راجع التحقق من عدم إجراء فحص SSL على نسبة استخدام الشبكة.

ملاحظة

يوصى عموما بعدم فحص نسبة استخدام الشبكة ل Defender لنقطة النهاية بواسطة فحص SSL (فحص TLS). ينطبق هذا على جميع أنظمة التشغيل المدعومة (Windows وLinux وMacOS).

الخطوة 1: السماح بعناوين URL لنسبة استخدام الشبكة Microsoft Defender لنقطة النهاية

قم بتنزيل قائمة عناوين URL Microsoft Defender لنقطة النهاية للعملاء التجاريين أو قائمة عناوين URL Microsoft Defender لنقطة النهاية ل Gov/GCC/DoD للحصول على قائمة بالخدمات وعناوين URL المقترنة بها التي يجب أن تكون شبكتك قادرة على توصيلها.

ضمن عمود Geography ، تأكد من تحديد خانات الاختيار التالية:

- الاتحاد الأوروبي أو المملكة المتحدة أو الولايات المتحدة

- رطب

- (الفراغات)

ملاحظة

يجب التأكد من عدم وجود جدار حماية أو قواعد تصفية شبكة من شأنها رفض الوصول إلى عناوين URL هذه. إذا كانت هناك، فقد تحتاج إلى إنشاء قاعدة السماح لهم خصيصا.

اعمل مع مسؤولي جدار الحماية/الوكيل/الشبكات للسماح بعناوين URL ذات الصلة.

الخطوة 2: إعداد إعدادات الوكيل

إذا كانت خوادم Linux خلف وكيل، فاستخدم إرشادات الإعدادات التالية.

يسرد الجدول التالي إعدادات الوكيل المدعومة:

| دعم | غير معتمد |

|---|---|

| وكيل شفاف | التكوين التلقائي للوكيل (PAC، نوع من الوكيل المصادق عليه) |

| تكوين الوكيل الثابت اليدوي | بروتوكول الكشف التلقائي لوكيل الويب (WPAD، نوع من الوكيل المصادق عليه) |

- اتصالات الشبكة

- ملف تعريف التكوين الكامل

- تكوين الوكيل الثابت

- استكشاف مشكلات الاتصال وإصلاحها في سيناريو الوكيل الثابت

الخطوة 3: التحقق من عدم إجراء فحص SSL على نسبة استخدام الشبكة

لمنع هجمات الرجل في الوسط، تستخدم جميع نسبة استخدام الشبكة المستضافة من Microsoft Azure تثبيت الشهادة. ونتيجة لذلك، لا يسمح بعمليات فحص SSL بواسطة أنظمة جدار الحماية الرئيسية. يجب عليك تجاوز فحص SSL لعناوين URL Microsoft Defender لنقطة النهاية.

استكشاف مشاكل اتصال السحابة وإصلاحها

لمزيد من المعلومات، راجع استكشاف مشكلات الاتصال السحابي وإصلاحها Microsoft Defender لنقطة النهاية على Linux.

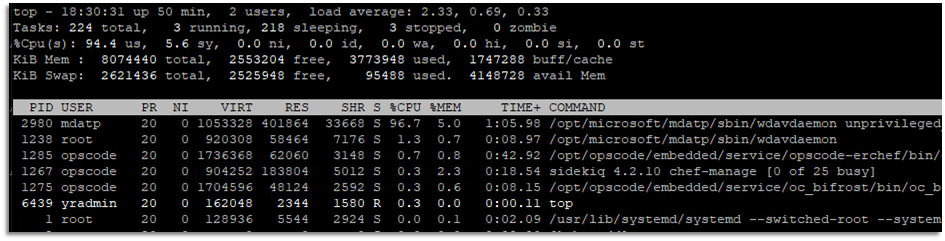

2. التقاط بيانات الأداء من نقطة النهاية

التقاط بيانات الأداء من نقاط النهاية التي تم تثبيت Defender لنقطة النهاية عليها. يتضمن ذلك توفر مساحة القرص على جميع الأقسام المثبتة واستخدام الذاكرة وقائمة العمليات واستخدام وحدة المعالجة المركزية (التجميع عبر جميع الذاكرات الأساسية).

3. (اختياري) التحقق من وجود أخطاء في نظام الملفات 'fsck' (أقرب إلى chkdsk)

يمكن أن ينتهي الأمر بأي نظام ملفات إلى تلفه، لذلك قبل تثبيت أي برنامج جديد، سيكون من الجيد تثبيته على نظام ملفات سليم.

4. (اختياري) تحديث برامج تشغيل النظام الفرعي للتخزين

يمكن أن يساعد برنامج تشغيل أحدث أو برنامج ثابت على نظام فرعي للتخزين في الأداء و/أو الموثوقية.

5. (اختياري) تحديث برامج تشغيل nic

يمكن أن يساعد برنامج التشغيل/البرنامج الثابت الأحدث على بطاقات NIC أو برنامج فريق NIC في الأداء و/أو الموثوقية.

6. تأكيد استيفاء متطلبات النظام وتوصيات الموارد

يوفر القسم التالي معلومات حول إصدارات Linux المدعومة وتوصيات الموارد.

للحصول على قائمة مفصلة بتوزيعات Linux المدعومة، راجع متطلبات النظام.

| الموارد | توصية |

|---|---|

| مساحة القرص | الحد الأدنى: 2 غيغابايت ملاحظة: قد تكون هناك حاجة إلى مساحة إضافية على القرص إذا تم تمكين تشخيصات السحابة لمجموعات الأعطال. |

| ذاكره الوصول العشوائي | 1 غيغابايت يفضل 4 غيغابايت |

| وحده المعالجه المركزيه | إذا كان نظام Linux يعمل بنظام vcpu واحد فقط، نوصي بزيادته إلى اثنين من وحدات vcpu يفضل 4 ذاكرات أساسية |

| إصدار نظام التشغيل | برنامج تشغيل عامل تصفية Kernel | تعليقات |

|---|---|---|

| RHEL 7.x و RHEL 8.x و RHEL 9.x | لا يوجد برنامج تشغيل عامل تصفية kernel، يجب تمكين خيار fanotify kernel | أقرب إلى Filter Manager (fltmgr، يمكن الوصول إليه عبر fltmc.exe) في Windows |

| RHEL 6.x | برنامج تشغيل نواة TALPA |

7. إضافة الحل الموجود إلى قائمة الاستبعاد لبرنامج الحماية من الفيروسات Microsoft Defender

تتضمن هذه الخطوة من عملية الإعداد إضافة Defender لنقطة النهاية إلى قائمة الاستبعاد لحل حماية نقطة النهاية الحالي وأي منتجات أمان أخرى تستخدمها مؤسستك. يمكنك الاختيار من بين عدة طرق لإضافة استثناءاتك إلى برنامج الحماية من الفيروسات Microsoft Defender.

تلميح

للحصول على مساعدة في تكوين الاستثناءات، راجع وثائق موفر الحل.

تعتمد قدرتك على تشغيل Microsoft Defender لنقطة النهاية على Linux جنبا إلى جنب مع منتج غير تابع ل Microsoft لمكافحة البرامج الضارة على تفاصيل تنفيذ هذا المنتج. إذا كان منتج مكافحة البرامج الضارة الآخر يستخدم fanotify، فيجب إلغاء تثبيته للقضاء على الآثار الجانبية للأداء والاستقرار الناتجة عن تشغيل عاملين متعارضين.

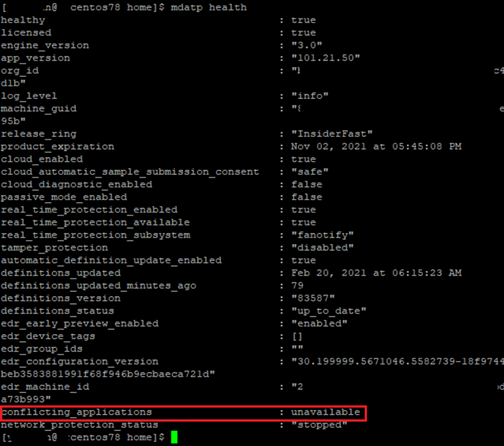

للتحقق مما إذا كان هناك برنامج مكافحة البرامج الضارة غير تابع ل Microsoft يقوم بتشغيل FANotify، يمكنك تشغيل

mdatp health، ثم التحقق من النتيجة:

ضمن "conflicting_applications"، إذا رأيت نتيجة غير "غير متوفرة"، قم بإلغاء تثبيت البرامج الضارة غير التابعة ل Microsoft.

إذا لم تقم بإلغاء تثبيت منتج مكافحة البرامج الضارة غير التابع ل Microsoft، فقد تواجه سلوكيات غير متوقعة مثل مشكلات الأداء أو مشكلات الاستقرار مثل تعليق الأنظمة أو ذعر النواة.

لتحديد Microsoft Defender لنقطة النهاية على عمليات Linux والمسارات التي يجب استبعادها في منتج مكافحة البرامج الضارة غير التابع ل Microsoft، قم بتشغيل

systemctl status -l mdatp.استبعاد العمليات التالية من منتج مكافحة البرامج الضارة غير التابع ل Microsoft:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2استبعاد المسارات التالية من منتج مكافحة البرامج الضارة غير التابع ل Microsoft:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. ضع النقاط التالية في الاعتبار حول الاستثناءات

عند إضافة استثناءات إلى عمليات فحص برنامج الحماية من الفيروسات Microsoft Defender، يجب إضافة استثناءات المسار والعملية.

ملاحظة

- تنطبق استثناءات مكافحة الفيروسات على محرك مكافحة الفيروسات.

- تنطبق المؤشرات السماح/الحظر على محرك مكافحة الفيروسات.

ضع النقاط التالية في الاعتبار:

- تستبعد استثناءات المسار ملفات معينة وأيا كان الوصول إلى هذه الملفات.

- تستبعد استثناءات العملية أي شيء تلمسه العملية، ولكنها لا تستبعد العملية نفسها.

- سرد استثناءات العملية باستخدام مسارها الكامل وليس باسمها فقط. (أسلوب الاسم فقط أقل أمانا.)

- إذا قمت بإدراج كل ملف قابل للتنفيذ كاستثناء مسار واستبعاد عملية، يتم استبعاد العملية وأيا كان ما تلمسه.

تلميح

راجع "الأخطاء الشائعة لتجنبها عند تحديد الاستثناءات"، وتحديدا مواقع المجلدات ومعالجتها لأقسام أنظمة Linux وmacOS الأساسية.

9. الإنشاء مجموعات الأجهزة

إعداد مجموعات الأجهزة ومجموعات الأجهزة والوحدات التنظيمية تمكن مجموعات الأجهزة ومجموعات الأجهزة والوحدات التنظيمية فريق الأمان من إدارة نهج الأمان وتعيينها بكفاءة وفعالية. يصف الجدول التالي كل مجموعة من هذه المجموعات وكيفية تكوينها. قد لا تستخدم مؤسستك جميع أنواع المجموعات الثلاثة.

| نوع المجموعة | ما يجب فعله |

|---|---|

| تمكن مجموعات الأجهزة (المعروفة سابقا باسم مجموعات الأجهزة) فريق عمليات الأمان من تكوين قدرات الأمان، مثل التحقيق والمعالجة التلقائيين. تعد مجموعات الأجهزة مفيدة أيضا لتعيين الوصول إلى هذه الأجهزة بحيث يمكن لفريق عمليات الأمان اتخاذ إجراءات المعالجة إذا لزم الأمر. يتم إنشاء مجموعات الأجهزة أثناء اكتشاف الهجوم وإيقافه، وتم تشغيل التنبيهات، مثل "تنبيه الوصول الأولي"، وظهرت في مدخل Microsoft Defender. |

1. انتقل إلى مدخل Microsoft Defender (https://security.microsoft.com). 2. في جزء التنقل على اليسار، اختر Settings>Endpoints Permissions>>Device groups. 3. اختر + إضافة مجموعة أجهزة. 4. حدد اسما ووصفا لمجموعة الأجهزة. 5. في قائمة مستوى التنفيذ التلقائي ، حدد خيارا. (نوصي بالكامل - معالجة التهديدات تلقائيا.) لمعرفة المزيد حول مستويات الأتمتة المختلفة، راجع كيفية معالجة التهديدات. 6. حدد شروطا لقاعدة مطابقة لتحديد الأجهزة التي تنتمي إلى مجموعة الأجهزة. على سبيل المثال، يمكنك اختيار مجال أو إصدارات نظام التشغيل أو حتى استخدام علامات الجهاز. 7. في علامة التبويب وصول المستخدم ، حدد الأدوار التي يجب أن يكون لها حق الوصول إلى الأجهزة المضمنة في مجموعة الأجهزة. 8. اختر تم. |

| تمكن مجموعات الأجهزة فريق عمليات الأمان من إدارة التطبيقات أو توزيع إعدادات التوافق أو تثبيت تحديثات البرامج على الأجهزة في مؤسستك. يتم إنشاء مجموعات الأجهزة باستخدام Configuration Manager. |

اتبع الخطوات الواردة في الإنشاء مجموعة. |

| تمكنك الوحدات التنظيمية من تجميع العناصر منطقيا مثل حسابات المستخدمين أو حسابات الخدمة أو حسابات الكمبيوتر. يمكنك بعد ذلك تعيين المسؤولين إلى وحدات تنظيمية معينة، وتطبيق نهج المجموعة لفرض إعدادات التكوين المستهدفة. يتم تعريف الوحدات التنظيمية في خدمات مجال Microsoft Entra. |

اتبع الخطوات الواردة في الإنشاء وحدة تنظيمية في مجال مدار خدمات مجال Microsoft Entra. |

10. تكوين Microsoft Defender لنقطة النهاية على إعدادات Linux لمكافحة البرامج الضارة

قبل البدء:

إذا كنت تستخدم بالفعل منتجا غير تابع ل Microsoft لمكافحة البرامج الضارة لخوادم Linux، ففكر في أنه قد تضطر إلى نسخ الاستثناءات الموجودة إلى Microsoft Defender لنقطة النهاية على Linux.

إذا كنت لا تستخدم منتجا غير تابع ل Microsoft لمكافحة البرامج الضارة لخوادم Linux الخاصة بك، فاحصل على قائمة بجميع تطبيقات Linux الخاصة بك وتحقق من موقع ويب الموردين بحثا عن استثناءات.

إذا كنت تقوم بتشغيل منتج غير تابع ل Microsoft لمكافحة البرامج الضارة، فقم بإضافة العمليات/المسارات إلى قائمة استبعاد برنامج الحماية من الفيروسات Microsoft Defender لنقطة النهاية. لمزيد من المعلومات، تحقق من وثائق مكافحة البرامج الضارة غير التابعة ل Microsoft أو اتصل بدعمها.

إذا كنت تختبر على جهاز واحد، يمكنك استخدام سطر أوامر لإعداد الاستثناءات:

إذا كنت تختبر على أجهزة متعددة، فاستخدم الملف التالي

mdatp_managed.json. إذا كنت قادما من Windows، فهذا مثل "نهج المجموعة" ل Defender لنقطة النهاية على Linux.يمكنك التفكير في تعديل الملف بناء على احتياجاتك:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }التوصيات:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

ملاحظة

في Linux (وmacOS) ندعم المسارات حيث يبدأ بحرف بدل.

يصف الجدول التالي الإعدادات الموصى بها كجزء من mdatp_managed.json الملف:

| الإعدادات | تعليقات |

|---|---|

exclusionsMergePolicy يتم تعيين إلى admin_only |

يمنع المسؤول المحلي من أن يكون قادرا على إضافة الاستثناءات المحلية (عبر bash (موجه الأوامر)). |

disallowedThreatActions يتم تعيين إلى allow and restore |

يمنع المسؤول المحلي من استعادة عنصر معزول (عبر bash (موجه الأوامر)). |

threatTypeSettingsMergePolicy يتم تعيين إلى admin_only |

يمنع المسؤول المحلي من أن يكون قادرا على إضافة الإيجابيات الخاطئة أو الإيجابيات الحقيقية غير الحميدة إلى أنواع التهديدات (عبر bash (موجه الأوامر)). |

- احفظ الإعداد كملف

mdatp_managed.json. - انسخ الإعداد إلى هذا المسار

/etc/opt/microsoft/mdatp/managed/. لمزيد من المعلومات، راجع تعيين تفضيلات Microsoft Defender لنقطة النهاية على Linux. - أضف عمليات ومسارات مكافحة البرامج الضارة غير التابعة ل Microsoft إلى قائمة الاستبعاد من الخطوة السابقة.

- تحقق من إضافة استثناءاتك الحالية من حل مكافحة البرامج الضارة غير التابع ل Microsoft إلى الخطوة السابقة.

التطبيقات التي يمكن أن تؤثر Microsoft Defender لنقطة النهاية

قد تتطلب أحمال عمل الإدخال/الإخراج العالية مثل Postgres وOracleDB وJira و Jenkins استثناءات أخرى، اعتمادا على مقدار النشاط الذي تتم معالجته (ومراقبته بواسطة Defender لنقطة النهاية). من الأفضل اتباع إرشادات من موفري التطبيقات غير التابعين ل Microsoft لاستبعاداتهم إذا واجهت تدهورا في الأداء بعد تثبيت Defender لنقطة النهاية. ضع في اعتبارك أيضا أخطاء الاستبعاد الشائعة لبرنامج مكافحة الفيروسات Microsoft Defender.

إذا واجهت تدهور الأداء، فشاهد الموارد التالية:

- استكشاف مشكلات الأداء Microsoft Defender لنقطة النهاية على Linux وإصلاحها.

- استكشاف مشكلات الأداء AuditD وإصلاحها مع Microsoft Defender لنقطة النهاية على Linux.

11. تنزيل Microsoft Defender لنقطة النهاية على حزمة إعداد Linux

لمزيد من المعلومات، راجع تنزيل حزمة الإعداد من مدخل Microsoft Defender.

ملاحظة

يسجل هذا التنزيل Microsoft Defender لنقطة النهاية على Linux لإرسال البيانات إلى مثيل Microsoft Defender لنقطة النهاية الخاص بك.

بعد تنزيل هذه الحزمة، يمكنك اتباع إرشادات التثبيت اليدوي أو استخدام نظام أساسي لإدارة Linux لنشر Defender لنقطة النهاية وإدارتها على Linux.

12. أمثلة Ansible وPupuet و Chef لإدارة Microsoft Defender لنقطة النهاية على Linux

تم تصميم Defender لنقطة النهاية على Linux للسماح لأي حل إدارة تقريبا بنشر إعدادات Defender لنقطة النهاية وإدارتها بسهولة على Linux. بعض الأنظمة الأساسية الشائعة لإدارة Linux هي Ansible وPupuet و Chef. تحتوي المستندات التالية على أمثلة حول كيفية تكوين الأنظمة الأساسية للإدارة هذه لنشر وتكوين Defender لنقطة النهاية على Linux.

توزيع Microsoft Defender لنقطة النهاية على Linux باستخدام Puppet

توزيع Microsoft Defender لنقطة النهاية على Linux باستخدام Ansible

توزيع Microsoft Defender لنقطة النهاية على Linux باستخدام Chef

ملاحظة

لا يلزم إعادة التشغيل بعد تثبيت Microsoft Defender لنقطة النهاية أو تحديثها على Linux إلا عند تشغيل التدقيق في الوضع غير القابل للتغيير.

تسليم إعداد cronjob للمسح المجدول

جدولة فحص مكافحة الفيروسات باستخدام Anacron في Microsoft Defender لنقطة النهاية على Linux. لمزيد من المعلومات، راجع جدولة فحص مكافحة الفيروسات باستخدام Anacron في Microsoft Defender لنقطة النهاية على Linux.

تحديث Microsoft Defender لنقطة النهاية على إعدادات cronjob لعامل Linux

جدولة تحديث Microsoft Defender لنقطة النهاية على Linux. لمزيد من المعلومات، راجع جدولة تحديث Microsoft Defender لنقطة النهاية على Linux.

13. استكشاف مشكلات التثبيت وإصلاحها Microsoft Defender لنقطة النهاية على Linux

تعرف على كيفية استكشاف المشكلات التي قد تحدث أثناء التثبيت في استكشاف مشكلات التثبيت وإصلاحها Microsoft Defender لنقطة النهاية على Linux.

14. التحقق من إحصائيات استخدام الموارد

تحقق من إحصائيات الأداء وقارن باستخدام ما قبل التوزيع مقارنة بما بعد التوزيع.

15. التحقق من الاتصال بالواجهة الخلفية Microsoft Defender لنقطة النهاية

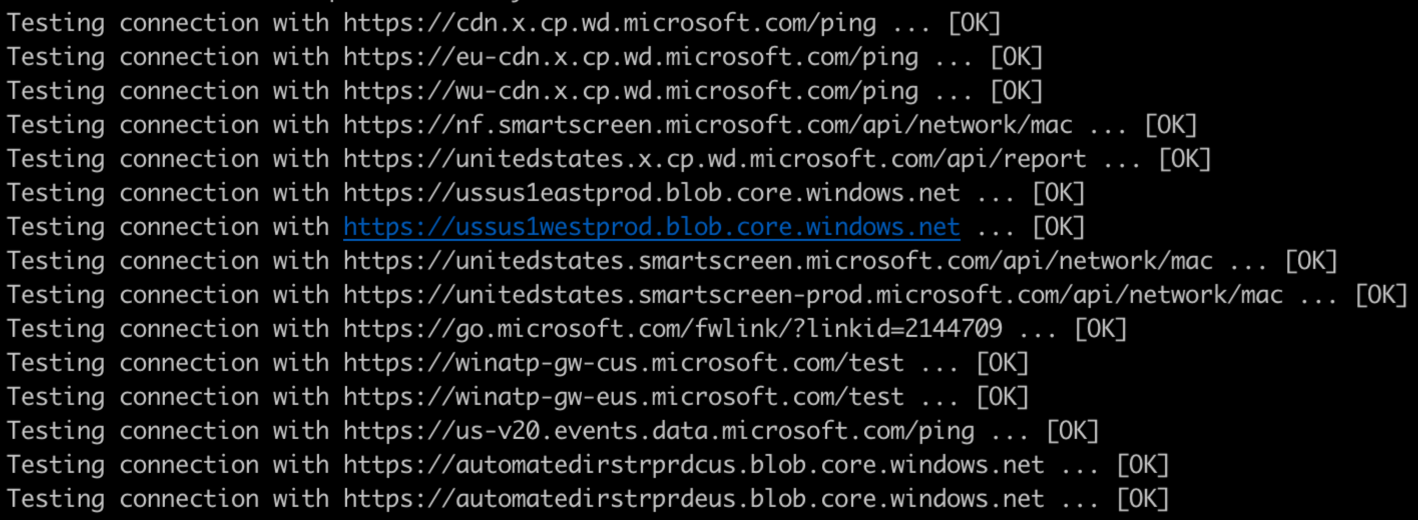

للتحقق من Microsoft Defender لنقطة النهاية على اتصال Linux بالسحابة باستخدام إعدادات الشبكة الحالية، قم بتشغيل اختبار الاتصال التالي من سطر الأوامر:

mdatp connectivity test

تعرض الصورة التالية الإخراج المتوقع من الاختبار:

لمزيد من المعلومات، راجع التحقق من صحة الاتصال.

16. التحقيق في مشكلات صحة العامل

تحقق من مشكلات صحة العامل استنادا إلى القيم التي تم إرجاعها عند تشغيل mdatp health الأمر. لمزيد من المعلومات، راجع التحقيق في مشكلات صحة العامل.

17. تحقق من قدرتك على الحصول على تحديثات النظام الأساسي (تحديثات العامل)

للتحقق من Microsoft Defender لنقطة النهاية على تحديثات النظام الأساسي Linux، قم بتشغيل سطر الأوامر التالي:

sudo yum update mdatp

او

apt-get update mdatp

اعتمادا على مدير الحزمة الخاص بك.

لمزيد من المعلومات، راجع صحة الجهاز Microsoft Defender تقرير حماية الحماية من البرامج الضارة.

للعثور على أحدث إصدار من القناة الواسعة، تفضل بزيارة أحدث الميزات في Microsoft Defender لنقطة النهاية على Linux.

كيفية تحديث Microsoft Defender لنقطة النهاية على Linux

تنشر Microsoft تحديثات البرامج بانتظام لتحسين الأداء والأمان وتقديم ميزات جديدة. لتحديث Microsoft Defender لنقطة النهاية على Linux. لمزيد من المعلومات، راجع نشر تحديثات Microsoft Defender لنقطة النهاية على Linux.

ملاحظة

إذا كان لديك Redhat's Satellite (أقرب إلى WSUS في Windows)، يمكنك الحصول على الحزم المحدثة منه.

تلميح

أتمتة تحديث العامل على جدول شهري (مستحسن) باستخدام مهمة Cron. لمزيد من المعلومات، راجع جدولة تحديث Microsoft Defender لنقطة النهاية على Linux.

نقاط النهاية غير التابعة ل Windows

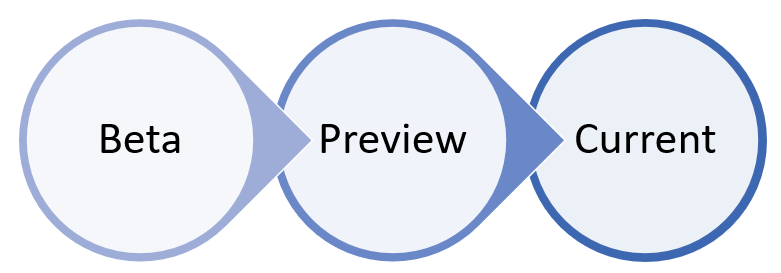

باستخدام macOS وLinux، يمكنك استخدام نظامين وتشغيلهما في قناة بيتا.

ملاحظة

من الناحية المثالية، يجب عليك تضمين أحد أنواع نظام Linux الذي تقوم بتشغيله في قناة المعاينة بحيث تتمكن من العثور على مشكلات التوافق والأداء والموثوقية قبل أن يدخل الإصدار في القناة الحالية.

يحدد اختيار القناة نوع التحديثات المقدمة لجهازك وتكرارها. الأجهزة في Beta هي أول الأجهزة التي تتلقى التحديثات والميزات الجديدة، متبوعة لاحقا بالمعاينة وأخيرا بواسطة Current.

من أجل معاينة الميزات الجديدة وتقديم ملاحظات مبكرة، يوصى بتكوين بعض الأجهزة في مؤسستك لاستخدام إما Beta أو Preview.

تحذير

يتطلب تبديل القناة بعد التثبيت الأولي إعادة تثبيت المنتج. لتبديل قناة المنتج: قم بإلغاء تثبيت الحزمة الموجودة، وأعد تكوين جهازك لاستخدام القناة الجديدة، واتبع الخطوات الواردة في هذا المستند لتثبيت الحزمة من الموقع الجديد.

18. تحقق من قدرتك على الحصول على تحديثات التحليل الذكي للأمان (التواقيع/تحديثات التعريف)

للتحقق من Microsoft Defender لنقطة النهاية على تحديثات تعريف/توقيعات Linux، قم بتشغيل سطر الأوامر التالي:

mdatp definitions update

لمزيد من المعلومات، راجع تقارير سلامة الجهاز الجديدة Microsoft Defender مكافحة البرامج الضارة.

19- عمليات الكشف عن الاختبار

للتأكد من إلحاق الجهاز بشكل صحيح وإبلاغ الخدمة به، قم بتشغيل اختبار الكشف التالي:

اكتشافات مكافحة البرامج الضارة:

curl -o /tmp/eicar.com.txt https://www.eicar.org/download/eicar.com.txtإذا لم يظهر الكشف، فقد تكون قد قمت بتعيين "allowedThreats" للسماح في التفضيلات عبر Ansible أو Puppet.

الكشف عن نقطة النهاية والاستجابة لها (EDR): لمزيد من المعلومات، راجع تجربة Microsoft Defender لنقطة النهاية من خلال هجمات المحاكاة. إذا لم يظهر الكشف، فقد يكون فقداننا للحدث أو التنبيهات في المدخل. لمزيد من المعلومات، راجع استكشاف أخطاء الأحداث أو مشكلات التنبيهات المفقودة وإصلاحها Microsoft Defender لنقطة النهاية على Linux.

لمزيد من المعلومات حول عمليات الإرسال الموحدة في Microsoft Defender XDR والقدرة على إرسال الإيجابيات الخاطئةوالسلبيات الخاطئة من خلال المدخل، راجع عمليات الإرسال الموحدة في Microsoft Defender XDR متوفرة الآن بشكل عام! - Microsoft Tech Community.

20. استكشاف أخطاء الأحداث المفقودة أو مشكلات التنبيهات Microsoft Defender لنقطة النهاية على Linux وإصلاحها

لمزيد من المعلومات، راجع استكشاف أخطاء الأحداث أو مشكلات التنبيهات المفقودة وإصلاحها Microsoft Defender لنقطة النهاية على Linux.

21. استكشاف أخطاء الاستخدام العالي لوحدة المعالجة المركزية وإصلاحها بواسطة ISVs أو تطبيقات Linux أو البرامج النصية

إذا لاحظت أن ISVs التابعة لجهة خارجية، أو تطبيقات Linux المطورة داخليا، أو البرامج النصية تواجه استخداما عاليا لوحدة المعالجة المركزية، فإنك تتخذ الخطوات التالية للتحقيق في السبب.

- حدد مؤشر الترابط أو العملية التي تسبب الأعراض.

- تطبيق المزيد من خطوات التشخيص استنادا إلى العملية المحددة لمعالجة المشكلة.

الخطوة 1: تحديد Microsoft Defender لنقطة النهاية على مؤشر ترابط Linux الذي يسبب الأعراض

استخدم بناء الجملة التالي للمساعدة في تحديد العملية التي تسبب حمل وحدة المعالجة المركزية:

للحصول على معرف العملية Microsoft Defender لنقطة النهاية الذي يسبب المشكلة، قم بتشغيل:

sudo top -cللحصول على مزيد من التفاصيل حول Microsoft Defender لنقطة النهاية العملية، قم بتشغيل:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatpلتحديد معرف مؤشر ترابط Microsoft Defender لنقطة النهاية المحدد الذي يسبب أعلى استخدام لوحدة المعالجة المركزية داخل العملية، قم بتشغيل:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

يسرد الجدول التالي العمليات التي قد تتسبب في ارتفاع استخدام وحدة المعالجة المركزية:

| اسم العملية | المكون المستخدم | محرك MDE المستخدم |

|---|---|---|

| wdavdaemon | FANotify | مكافحة الفيروسات & EDR |

| wdavdaemon غير متميز | محرك مكافحة الفيروسات | |

| wdavdaemon edr | محرك EDR | |

| mdatp_audisp_plugin | إطار عمل التدقيق (مدقق) | استيعاب سجل التدقيق |

الخطوة 2: تطبيق المزيد من الخطوات التشخيصية استنادا إلى العملية المحددة

الآن بعد أن حددت العملية التي تسبب الاستخدام العالي لوحدة المعالجة المركزية، استخدم إرشادات التشخيص المقابلة في القسم التالي.

على سبيل المثال، في الخطوة السابقة، wdavdaemon unprivileged تم تحديد كعملية كانت تتسبب في ارتفاع استخدام وحدة المعالجة المركزية. استنادا إلى النتيجة، يمكنك تطبيق الإرشادات للتحقق من عملية wdavdaemon غير المميزة.

استخدم الجدول التالي لاستكشاف أخطاء الاستخدام العالي لوحدة المعالجة المركزية وإصلاحها:

| اسم العملية | المكون المستخدم | محرك Microsoft Defender لنقطة النهاية المستخدم | الخطوات |

|---|---|---|---|

| wdavdaemon | FANotify | مكافحة الفيروسات & EDR | - قم بتنزيل وتشغيل Microsoft Defender لنقطة النهاية Client Analyzer. لمزيد من المعلومات، راجع تشغيل محلل العميل على macOS أو Linux. - جمع البيانات التشخيصية باستخدام أداة محلل العميل. - افتح حالة دعم CSS مع Microsoft. لمزيد من المعلومات، راجع حالة دعم أمان CSS. |

| wdavdaemon غير متميز | N/A | محرك مكافحة الفيروسات | يوضح الرسم التخطيطي التالي سير العمل والخطوات المطلوبة لإضافة استثناءات مكافحة الفيروسات.

إرشادات عامة لاستكشاف الأخطاء وإصلاحها - إذا كان لديك تطبيقات/برامج نصية داخلية أو تطبيق/برنامج نصي شرعي تابع لجهة خارجية يتم وضع علامة عليه، يقوم باحثو أمان Microsoft بتحليل الملفات المشبوهة لتحديد ما إذا كانت تهديدات أو تطبيقات غير مرغوب فيها أو ملفات عادية. إرسال الملفات التي تعتقد أنها برامج ضارة أو ملفات تعتقد أنها مصنفة بشكل غير صحيح على أنها برامج ضارة باستخدام تجربة الإرسال الموحدة (لمزيد من المعلومات، راجع تجربة الإرسال الموحدة) أو عمليات إرسال الملفات. - راجع استكشاف مشكلات الأداء وإصلاحها Microsoft Defender لنقطة النهاية على Linux. - قم بتنزيل وتشغيل Microsoft Defender لنقطة النهاية Client Analyzer. لمزيد من المعلومات، راجع تشغيل محلل العميل على macOS أو Linux. - جمع البيانات التشخيصية باستخدام أداة محلل العميل. - افتح حالة دعم CSS مع Microsoft. لمزيد من المعلومات، راجع حالة دعم أمان CSS. |

| wdavdaemon edr | N/A | محرك EDR | يوضح الرسم التخطيطي التالي سير العمل وخطوات استكشاف مشكلات wdavedaemon_edr العملية وإصلاحها.

إرشادات عامة لاستكشاف الأخطاء وإصلاحها - إذا كان لديك تطبيقات/برامج نصية داخلية أو تطبيق/برنامج نصي شرعي تابع لجهة خارجية يتم وضع علامة عليه، يقوم باحثو أمان Microsoft بتحليل الملفات المشبوهة لتحديد ما إذا كانت تهديدات أو تطبيقات غير مرغوب فيها أو ملفات عادية. إرسال الملفات التي تعتقد أنها برامج ضارة أو ملفات تعتقد أنها مصنفة بشكل غير صحيح على أنها برامج ضارة باستخدام تجربة عمليات الإرسال الموحدة (لمزيد من المعلومات، راجع تجربة عمليات الإرسال الموحدة) أو عمليات إرسال الملفات. - راجع استكشاف مشكلات الأداء وإصلاحها Microsoft Defender لنقطة النهاية على Linux. - قم بتنزيل وتشغيل Microsoft Defender لنقطة النهاية Client Analyzer. لمزيد من المعلومات، راجع تشغيل محلل العميل على macOS أو Linux. - جمع البيانات التشخيصية باستخدام أداة محلل العميل. - افتح حالة دعم CSS مع Microsoft. لمزيد من المعلومات، راجع حالة دعم أمان CSS. |

| mdatp_audisp_plugin | إطار عمل التدقيق | استيعاب سجل التدقيق | راجع استكشاف مشكلات الأداء المدقق وإصلاحها مع Microsoft Defender لنقطة النهاية على Linux. |

22. إلغاء تثبيت الحل غير التابع ل Microsoft

إذا كان لديك في هذه المرحلة:

- إلحاق أجهزة مؤسستك ب Defender لنقطة النهاية، و

- Microsoft Defender يتم تثبيت برنامج الحماية من الفيروسات وتمكينه،

ثم خطوتك التالية هي إلغاء تثبيت حل الحماية من الفيروسات ومكافحة البرامج الضارة ونقطة النهاية غير التابعة ل Microsoft. عند إلغاء تثبيت الحل غير التابع ل Microsoft، تأكد من تحديث التكوين للتبديل من الوضع السلبي إلى نشط إذا قمت بتعيين Defender لنقطة النهاية إلى الوضع السلبي أثناء التثبيت أو التكوين.

موارد التشخيص واستكشاف الأخطاء وإصلاحها

- استكشاف أخطاء Microsoft Defender لنقطة النهاية على مشكلات تثبيت Linux وإصلاحها.

- حدد مكان العثور على سجلات مفصلة لمشكلات التثبيت.

- خطوات استكشاف الأخطاء وإصلاحها للبيئات التي لا تحتوي على وكيل أو وكيل شفاف.

- خطوات استكشاف الأخطاء وإصلاحها للبيئات ذات الوكيل الثابت.

- جمع معلومات التشخيص.

- إلغاء تثبيت Defender لنقطة النهاية على Linux.

- استكشاف مشكلات الأداء Microsoft Defender لنقطة النهاية على Linux وإصلاحها.

- استكشاف مشكلات الأداء AuditD وإصلاحها مع Microsoft Defender لنقطة النهاية على Linux.

قدرات Microsoft Defender لنقطة النهاية المتقدمة

تعزيز حماية ملكية Linux من خلال مراقبة السلوك

ملاحظة

تكمل وظيفة مراقبة السلوك الإمكانات القوية القائمة على المحتوى، ولكن يجب عليك تقييم هذه الميزة بعناية في بيئتك قبل نشرها على نطاق واسع نظرا لأن تمكين المراقبة السلوكية يستهلك المزيد من الموارد وقد يسبب مشكلات في الأداء.

مراجع

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ