التحكم في الجهاز لنظام التشغيل macOS

ينطبق على:

- الخطة 1 من Microsoft Defender لنقطة النهاية

- Defender for Endpoint الخطة 2

- Microsoft Defender XDR

- Microsoft Defender for Business

هل تريد تجربة Defender لنقطة النهاية؟ التسجيل للحصول على إصدار تجريبي مجاني.

المتطلبات

يحتوي Device Control لنظام التشغيل macOS على المتطلبات الأساسية التالية:

- Microsoft Defender لنقطة النهاية الاستحقاق (يمكن أن يكون تجريبيا)

- الحد الأدنى لإصدار نظام التشغيل: macOS 11 أو أعلى

- الحد الأدنى لإصدار المنتج: 101.34.20

نظرة عامة

Microsoft Defender لنقطة النهاية تمكنك ميزة التحكم في الجهاز من:

- تدقيق الوصول للقراءة أو الكتابة أو التنفيذ إلى التخزين القابل للإزالة أو السماح به أو منعه؛ و

- إدارة أجهزة iOS والأجهزة المحمولة والأجهزة المشفرة من Apple APFS ووسائط Bluetooth، مع استثناءات أو بدونها.

إعداد نقاط النهاية

Microsoft Defender لنقطة النهاية الاستحقاق (يمكن أن يكون تجريبيا)

الحد الأدنى لإصدار نظام التشغيل: macOS 11 أو أعلى

توزيع الوصول إلى القرص الكامل: ربما تكون قد قمت مسبقا بإنشاء هذا https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig ونشره لميزات MDE الأخرى. تحتاج إلى منح إذن الوصول إلى القرص الكامل لتطبيق جديد:

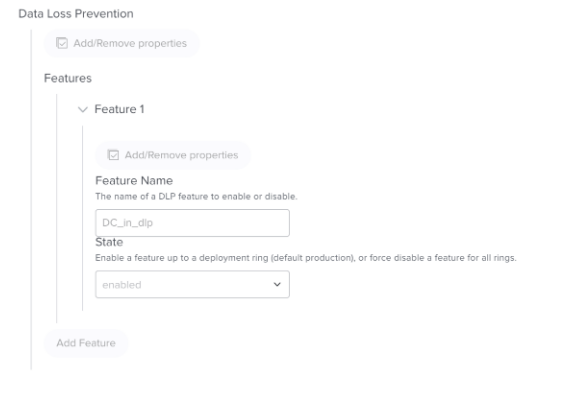

com.microsoft.dlp.daemon.تمكين التحكم في الجهاز في إعداد تفضيل MDE:

منع فقدان البيانات (DLP)/الميزات/

بالنسبة إلى Feature Name، أدخل "DC_in_dlp"

بالنسبة إلى State، أدخل "enabled"

مثال 1: JAMF باستخدام schema.json.

مثال 2: [demo.mobileconfig](https://github.com/microsoft/mdatp-devicecontrol/blob/main/Removable%20Storage%20Access%20Control%20Samples/macOS/mobileconfig/demo.mobileconfig)

<key>dlp</key>

<dict>

<key>features</key>

<array>

<dict>

<key>name</key>

<string>DC_in_dlp</string>

<key>state</key>

<string>enabled</string>

</dict>

</array>

</dict>

الحد الأدنى لإصدار المنتج: 101.91.92 أو أعلى

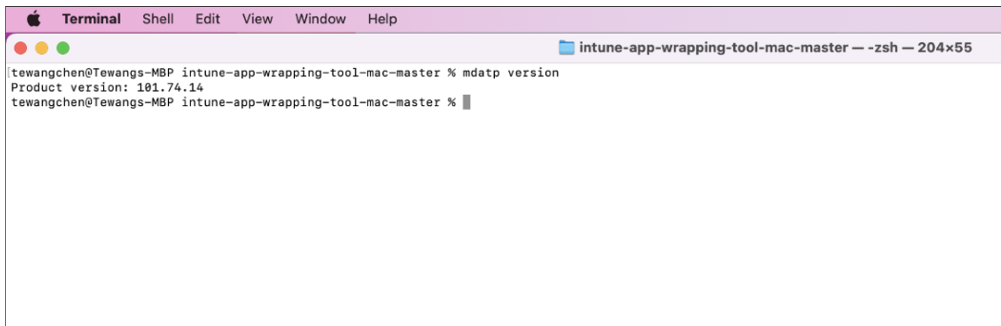

قم بتشغيل إصدار mdatp من خلال Terminal لمشاهدة إصدار المنتج على جهاز العميل الخاص بك:

فهم النهج

تحدد النهج سلوك التحكم في الجهاز لنظام التشغيل macOS. يتم استهداف النهج عبر Intune أو JAMF لمجموعة من الأجهزة أو المستخدمين.

يتضمن نهج Device Control for macOS الإعدادات والمجموعات والقواعد:

- يسمح لك الإعداد العمومي المسمى "الإعدادات" بتحديد البيئة العمومية.

- تسمح لك المجموعة المسماة "المجموعات" بإنشاء مجموعات وسائط. على سبيل المثال، مجموعة USB المعتمدة أو مجموعة USB المشفرة.

- تسمح لك قاعدة نهج الوصول المسماة "القواعد" بإنشاء نهج لتقييد كل مجموعة. على سبيل المثال، اسمح للمستخدم المعتمد فقط بكتابة مجموعة USB المعتمدة بالوصول.

ملاحظة

نوصي باستخدام الأمثلة على GitHub لفهم الخصائص: mdatp-devicecontrol/Removable Storage Access Control Samples/macOS/policy في main - microsoft/mdatp-devicecontrol (github.com).

يمكنك أيضا استخدام البرامج النصية في mdatp-devicecontrol/tree/main/python#readme في main - microsoft/mdatp-devicecontrol (github.com) لترجمة نهج Windows Device Control إلى نهج macOS Device Control أو ترجمة نهج macOS Device Control V1 إلى نهج V2 هذا.

ملاحظة

هناك مشكلات معروفة في التحكم في الجهاز لنظام التشغيل macOS يجب على العملاء مراعاتها عند إنشاء النهج.

أفضل الممارسات

يتمتع التحكم في الجهاز لنظام التشغيل macOS بقدرات مماثلة للتحكم في الجهاز لنظام التشغيل Windows، ولكن macOS وWindows يوفران قدرات أساسية مختلفة لإدارة الأجهزة، لذلك هناك بعض الاختلافات المهمة:

- لا يحتوي macOS على إدارة الأجهزة مركزي أو عرض للأجهزة. يتم منح/رفض الوصول إلى التطبيقات التي تتفاعل مع الأجهزة. هذا هو السبب في وجود مجموعة أكثر ثراء من أنواع الوصول على macOS. على سبيل المثال، يمكن

portableDeviceلعنصر تحكم الجهاز لنظام التشغيل macOS رفض أو السماح .download_photos_from_device - للبقاء متناسقا مع Windows، هناك

generic_readgeneric_writeأنواع وصول وgeneric_execute. لا يلزم تغيير النهج ذات أنواع الوصول العامة إذا/عند إضافة أنواع وصول محددة إضافية في المستقبل. أفضل ممارسة هي استخدام أنواع الوصول العامة ما لم تكن هناك حاجة محددة لرفض/السماح بعملية أكثر تحديدا. - يعد إنشاء نهج

denyباستخدام أنواع وصول عامة أفضل طريقة لمحاولة حظر جميع العمليات لهذا النوع من الأجهزة بالكامل (على سبيل المثال، هواتف Android)، ولكن قد تظل هناك فجوات إذا تم تنفيذ العملية باستخدام تطبيق غير مدعوم من قبل التحكم في جهاز macOS.

الإعدادات

فيما يلي الخصائص التي يمكنك استخدامها عند إنشاء المجموعات والقواعد والإعدادات في نهج التحكم في الجهاز لنظام التشغيل macOS.

| اسم الخاصية | الوصف | خيارات |

|---|---|---|

| ميزات | تكوينات محددة للميزات | يمكنك التعيين disable إلى false أو true للميزات التالية:- removableMedia- appleDevice- portableDevice، بما في ذلك وسائط الكاميرا أو PTP- bluetoothDeviceالافتراضي هو true، لذلك إذا لم تقم بتكوين هذه القيمة، فلن يتم تطبيقها حتى إذا قمت بإنشاء نهج مخصص ل removableMedia، لأنه معطل بشكل افتراضي. |

| العالميه | تعيين الإنفاذ الافتراضي | يمكنك التعيين defaultEnforcement إلى- allow (افتراضي)- deny |

| Ux | يمكنك تعيين ارتباط تشعبي عند الإعلام. | navigationTarget: string. على سبيل المثال:"http://www.microsoft.com" |

مجموعة

| اسم الخاصية | الوصف | خيارات |

|---|---|---|

$type |

نوع المجموعة | "الجهاز" |

id |

GUID، معرف فريد، يمثل المجموعة وسيتم استخدامه في النهج. | يمكنك إنشاء المعرف من خلال New-Guid (Microsoft.PowerShell.Utility) - PowerShell أو الأمر uuidgen على macOS |

name |

اسم مألوف للمجموعة. | سلسله |

query |

التغطية الإعلامية ضمن هذه المجموعة | راجع جداول خصائص الاستعلام أدناه للحصول على التفاصيل. |

الاستعلام

يدعم Device Control نوعين من الاستعلامات:

نوع الاستعلام 1 كما يلي:

| اسم الخاصية | الوصف | خيارات |

|---|---|---|

$type |

تحديد العملية المنطقية التي يجب تنفيذها على العبارات | الكل: أي سمات ضمن العبارات هي علاقة و . على سبيل المثال، إذا وضع vendorId المسؤول و serialNumber، لكل USB متصل، يتحقق النظام لمعرفة ما إذا كان USB يفي بكلتا القيمتين.و: مكافئ للجميع اي: السمات الموجودة ضمن العبارات هي علاقة أو . على سبيل المثال، إذا وضع vendorId المسؤول وserialNumber، لكل USB متصل، يقوم النظام بتنفيذ ما دام USB له قيمة أو serialNumber متطابقةvendorId. أو: يعادل أي |

clauses |

استخدم خاصية جهاز الوسائط لتعيين شرط المجموعة. | صفيف من عناصر العبارة التي يتم تقييمها لتحديد عضوية المجموعة. راجع قسم العبارة أدناه. |

نوع الاستعلام 2 كما يلي:

| اسم الخاصية | الوصف | خيارات |

|---|---|---|

$type |

تحديد العملية المنطقية التي يجب إجراؤها على الاستعلام الفرعي | لا: النفي المنطقي للاستعلام |

query |

الاستعلام الفرعي | استعلام سيتم نفيه. |

شرط

خصائص العبارة

| اسم الخاصية | الوصف | خيارات |

|---|---|---|

$type |

نوع العبارة | راجع الجدول التالي للاطلاع على العبارات المدعومة. |

value |

$type قيمة محددة لاستخدامها |

العبارات المدعومة

| عبارة $type | قيمه | الوصف |

|---|---|---|

primaryId |

أحد: - apple_devices- removable_media_devices - portable_devices - bluetooth_devices |

|

vendorId |

سلسلة سداسية عشرية مكونة من 4 أرقام | يطابق معرف مورد الجهاز |

productId |

سلسلة سداسية عشرية مكونة من 4 أرقام | يطابق معرف منتج الجهاز |

serialNumber |

سلسله | يطابق الرقم التسلسلي للجهاز. لا يتطابق إذا لم يكن الجهاز يحتوي على رقم تسلسلي. |

encryption |

apfs | مطابقة إذا كان الجهاز مشفرا ب apfs. |

groupId |

سلسلة UUID | مطابقة إذا كان الجهاز عضوا في مجموعة أخرى. تمثل القيمة UUID للمجموعة المراد مطابقتها. يجب تعريف المجموعة ضمن النهج قبل العبارة . |

قاعدة نهج الوصول

| اسم الخاصية | الوصف | خيارات |

|---|---|---|

id |

GUID، معرف فريد، يمثل القاعدة وسيتم استخدامه في النهج. | New-Guid (Microsoft.PowerShell.Utility) - PowerShell uuidgen |

name |

سلسلة، اسم النهج وسيتم عرضها على الإعلام المنبثق استنادا إلى إعداد النهج. | |

includeGroups |

المجموعة (المجموعات) التي سيتم تطبيق النهج عليها. إذا تم تحديد مجموعات متعددة، فإن النهج ينطبق على أي وسائط في جميع هذه المجموعات. إذا لم يتم تحديدها، تنطبق القاعدة على جميع الأجهزة. | يجب استخدام قيمة المعرف داخل المجموعة في هذا المثيل. إذا كانت مجموعات متعددة في includeGroups، فهي AND. "includeGroups": ["3f082cd3-f701-4c21-9a6a-ed115c28e217"] |

excludeGroups |

المجموعة (المجموعات) التي لا ينطبق عليها النهج. | يجب استخدام قيمة المعرف داخل المجموعة في هذا المثيل. إذا كانت مجموعات متعددة في excludeGroups، فهي OR. |

entries |

يمكن أن تحتوي قاعدة واحدة على إدخالات متعددة؛ يخبر كل إدخال مع GUID فريد التحكم في الجهاز بتقييد واحد. | راجع جدول خصائص الإدخال لاحقا في هذه المقالة للحصول على التفاصيل. |

يسرد الجدول التالي الخصائص التي يمكنك استخدامها في الإدخال الخاص بك:

| اسم الخاصية | الوصف | خيارات |

|---|---|---|

$type |

يتضمن: - removableMedia- appleDevice- PortableDevice- bluetoothDevice- generic |

|

| انفاذ | - $type:- allow- deny- auditAllow- auditDenyعند تحديد $type السماح، تدعم قيمة الخيارات: - disable_audit_allowحتى إذا حدث السماح وتم تكوين auditAllow ، فلن يرسل النظام الحدث. عند تحديد $type رفض، تدعم قيمة الخيارات: disable_audit_denyحتى إذا حدث الحظر وتم تكوين auditDeny ، فلن يعرض النظام الإعلام أو إرسال الحدث. عند تحديد $type auditAllow، تدعم قيمة الخيارات: send_eventعند تحديد $type auditDeny، تدعم قيمة الخيارات: send_eventshow_notification |

|

access |

حدد واحدا أو أكثر من حقوق الوصول لهذه القاعدة. قد تتضمن هذه الأذونات إما أذونات دقيقة محددة للجهاز، أو أذونات عامة أوسع. راجع الجدول أدناه لمزيد من التفاصيل حول أنواع الوصول الصالحة لإدخال معين $type. | |

id |

Uuid |

يسرد الجدول التالي الخصائص التي يمكنك استخدامها في الإدخال:

انفاذ

اسم خاصية الإنفاذ

| اسم الخاصية | الوصف | خيارات |

|---|---|---|

$type |

نوع الإنفاذ | راجع الجدول أدناه للاطلاع على الإنفاذات المدعومة |

options |

$type قيمة محددة لاستخدامها | صفيف من الخيارات للإدراج. قد يتم حذفه إذا لم تكن الخيارات مطلوبة. |

نوع الإنفاذ

| اسم الخاصية | الوصف | خيارات |

|---|---|---|

Enforcement $type |

options القيم [سلسلة] |

الوصف |

allow |

disable_audit_allow |

حتى إذا حدث السماح وتم تكوين auditAllow ، فلن يرسل النظام الحدث. |

deny |

disable_audit_deny |

حتى إذا حدث الحظر وتم تكوين auditDeny، فلن يعرض النظام الإعلام أو إرسال الحدث. |

auditAllow |

send_event |

إرسال بيانات تتبع الاستخدام |

auditDeny |

- send_event- show_notification |

- إرسال بيانات تتبع الاستخدام - عرض Block UX للمستخدم |

أنواع الوصول

| $type الإدخال | قيم "الوصول" [سلسلة] | وصول عام | الوصف |

|---|---|---|---|

| appleDevice | backup_device | generic_read | |

| appleDevice | update_device | generic_write | |

| appleDevice | download_photos_from_device | generic_read | تنزيل الصورة من جهاز iOS المحدد إلى الجهاز المحلي |

| appleDevice | download_files_from_device | generic_read | تنزيل الملف (الملفات) من جهاز iOS المحدد إلى الجهاز المحلي |

| appleDevice | sync_content_to_device | generic_write | مزامنة المحتوى من الجهاز المحلي إلى جهاز iOS محدد |

| جهاز محمول | download_files_from_device | generic_read | |

| جهاز محمول | send_files_to_device | generic_write | |

| جهاز محمول | download_photos_from_device | generic_read | |

| جهاز محمول | تصحيح | generic_execute | عنصر تحكم أداة ADB |

| *removableMedia | قراءه | generic_read | |

| removableMedia | كتابه | generic_write | |

| removableMedia | تنفيذ | generic_execute | generic_read |

| جهاز bluetoothDevice | download_files_from_device | ||

| جهاز bluetoothDevice | send_files_to_device | generic_write | |

| العامه | generic_read | مكافئ لتعيين كافة قيم الوصول المشار إليها في هذا الجدول والتي تعين إلى generic_read. | |

| العامه | generic_write | مكافئ لتعيين كافة قيم الوصول المشار إليها في هذا الجدول والتي تعين إلى generic_write. | |

| العامه | generic_execute | مكافئ لتعيين كافة قيم الوصول المشار إليها في هذا الجدول الذي يتم تعيينه إلى generic_execute. |

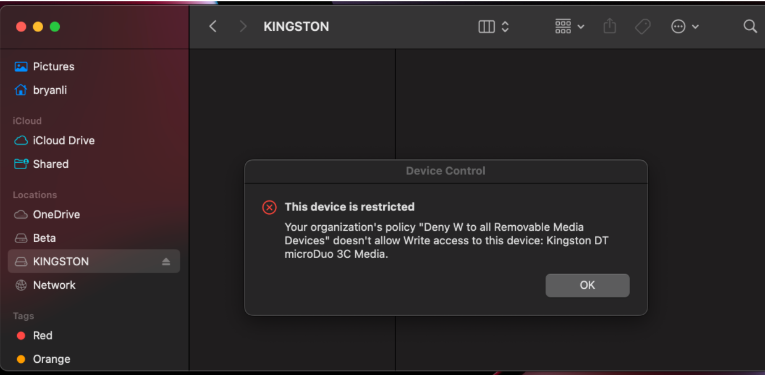

تجربة المستخدم النهائي

بمجرد حدوث الرفض وتمكين الإعلام في النهج، يرى المستخدم النهائي مربع حوار:

حاله

استخدم mdatp health --details device_control لفحص حالة التحكم في الجهاز:

active : ["v2"]

v1_configured : false

v1_enforcement_level : unavailable

v2_configured : true

v2_state : "enabled"

v2_sensor_connection : "created_ok"

v2_full_disk_access : "approved"

active- إصدار الميزة، يجب أن تشاهد ["v2"]. (تم تمكين التحكم في الجهاز، ولكن لم يتم تكوينه.)- [] - لم يتم تكوين التحكم في الجهاز على هذا الجهاز.

- ["v1"] - أنت على إصدار معاينة من Device Control. الترحيل إلى الإصدار 2 باستخدام هذا الدليل. يعتبر الإصدار 1 قديما وغير موصوف في هذه الوثائق.

- ["v1","v2"] - لديك كل من v1 وv2 ممكنين. إلغاء الإلحاق من الإصدار 1.

v1_configured- يتم تطبيق تكوين v1v1_enforcement_level- عند تمكين الإصدار 1v2_configured- يتم تطبيق تكوين v2v2_state- حالة v2،enabledإذا كانت تعمل بشكل كاملv2_sensor_connection- إذاcreated_ok، فقد أنشأ Device Control اتصالا بملحق النظامv2_full_disk_access- إذا لم يكنapprovedكذلك ، فلن يتمكن Device Control من منع بعض العمليات أو جميعها

إعداد التقارير

يمكنك مشاهدة حدث النهج في تقرير التتبع المتقدم والتحكم في الجهاز. لمزيد من المعلومات، راجع حماية بيانات مؤسستك باستخدام Device Control.

سيناريوهات

فيما يلي بعض السيناريوهات الشائعة لمساعدتك على التعرف على Microsoft Defender لنقطة النهاية والتحكم في الجهاز Microsoft Defender لنقطة النهاية.

السيناريو 1: رفض أي وسائط قابلة للإزالة ولكن السماح ب USBs محددة

في هذا السيناريو، تحتاج إلى إنشاء مجموعتين: مجموعة واحدة لأي وسائط قابلة للإزالة، ومجموعة أخرى لمجموعة USBs المعتمدة. تحتاج أيضا إلى إنشاء قاعدة نهج وصول.

الخطوة 1: الإعدادات: تمكين التحكم في الجهاز وتعيين الإنفاذ الافتراضي

"settings": {

"features": {

"removableMedia": {

"disable": false

}

},

"global": {

"defaultEnforcement": "allow"

},

"ux": {

"navigationTarget": "http://www.deskhelp.com"

}

}

الخطوة 2: مجموعات: الإنشاء أي مجموعة وسائط قابلة للإزالة ومجموعة USBs المعتمدة

- الإنشاء مجموعة لتغطية أي أجهزة وسائط قابلة للإزالة.

- الإنشاء مجموعة ل USBs المعتمدة.

- ادمج هذه المجموعات في مجموعة واحدة

groups.

"groups": [

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e211",

"name": "All Removable Media Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "primaryId",

"value": "removable_media_devices"

}

]

}

},

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e212",

"name": "Kingston Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "vendorId",

"value": "0951"

}

]

}

}

]

الخطوة 3: القواعد: الإنشاء رفض النهج ل USBs غير المسموح بها

الإنشاء قاعدة نهج الوصول ووضعها في rules:

"rules": [

{

"id": "772cef80-229f-48b4-bd17-a69130092981",

"name": "Deny RWX to all Removable Media Devices except Kingston",

"includeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e211"

],

"excludeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e212"

],

"entries": [

{

"$type": "removableMedia",

"id": "A7CEE2F8-CE34-4B34-9CFE-4133F0361035",

"enforcement": {

"$type": "deny"

},

"access": [

"read",

"write",

"execute"

]

},

{

"$type": "removableMedia",

"id": "18BA3DD5-4C9A-458B-A756-F1499FE94FB4",

"enforcement": {

"$type": "auditDeny",

"options": [

"send_event",

"show_notification"

]

},

"access": [

"read",

"write",

"execute"

]

}

]

}

]

في هذه الحالة، يكون لديك نهج قاعدة وصول واحد فقط، ولكن إذا كان لديك العديد، فتأكد من إضافة الكل إلى rules.

المشاكل المعروفة

تحذير

في macOS Sonoma 14.3.1، قامت Apple بإجراء تغيير على التعامل مع أجهزة Bluetooth التي تؤثر على Defender لجهاز نقطة النهاية الذي يتحكم في القدرة على اعتراض وحظر الوصول إلى أجهزة Bluetooth. في هذا الوقت، التخفيف الموصى به هو استخدام إصدار من macOS أقل من 14.3.1.

تحذير

يقيد التحكم في الجهاز على macOS أجهزة Android المتصلة باستخدام وضع PTP فقط. لا يقيد التحكم في الجهاز الأوضاع الأخرى مثل نقل الملفات واتت ربط USB و MIDI.

راجع أيضًا

- توزيع التحكم في الجهاز باستخدام Intune

- نشر التحكم في الجهاز باستخدام JAMF

- نشر التحكم في الجهاز يدويا

- الأسئلة المتداولة حول التحكم في جهاز macOS

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ