إدارة مصادر تحديثات برنامج الحماية من الفيروسات من Microsoft Defender الحماية

ينطبق على:

- الخطة 1 من Microsoft Defender لنقطة النهاية

- Defender for Endpoint الخطة 2

- برنامج الحماية من الفيروسات من Microsoft Defender

الأنظمة الأساسية

- بالنسبة لنظام التشغيل

يعد تحديث الحماية من الفيروسات أمرا بالغ الأهمية. هناك مكونان لإدارة تحديثات الحماية لبرنامج الحماية من الفيروسات Microsoft Defender:

- من أين يتم تنزيل التحديثات؛ و

- عند تنزيل التحديثات وتطبيقها.

توضح هذه المقالة كيفية التحديد من أين يجب تنزيل التحديثات (تعرف هذه المواصفات أيضا بالترتيب الاحتياطي). راجع مقالة إدارة تحديثات برنامج الحماية من الفيروسات Microsoft Defender وتطبيق الخطوط الأساسية للحصول على نظرة عامة حول كيفية عمل التحديثات، وكيفية تكوين جوانب أخرى من التحديثات (مثل جدولة التحديثات).

هام

Microsoft Defender يتم تسليم تحديثات التحليل الذكي لأمان مكافحة الفيروسات وتحديثات النظام الأساسي من خلال Windows Update وبدءا من الاثنين 21 أكتوبر 2019، يتم توقيع جميع تحديثات التحليل الذكي للأمان بشكل حصري. يجب تحديث أجهزتك لدعم SHA-2 من أجل تحديث معلومات الأمان الخاصة بك. لمعرفة المزيد، راجع متطلبات دعم توقيع التعليمات البرمجية 2019 SHA-2 لنظامي التشغيل Windows وWSUS.

ترتيب احتياطي

عادة ما تقوم بتكوين نقاط النهاية لتنزيل التحديثات بشكل فردي من مصدر أساسي متبوعا بمصادر أخرى بترتيب الأولوية، استنادا إلى تكوين الشبكة. يتم الحصول على التحديثات من المصادر بالترتيب الذي تحدده. إذا كانت التحديثات من المصدر الحالي قديمة، يتم استخدام المصدر التالي في القائمة على الفور.

عند نشر التحديثات، يتم تطبيق بعض المنطق لتقليل حجم التحديث. في معظم الحالات، يتم تنزيل وتطبيق الاختلافات بين التحديث الأخير والتحديث المثبت حاليا (يشار إلى مجموعة الاختلافات باسم دلتا) على الجهاز. ومع ذلك، يعتمد حجم دلتا على عاملين رئيسيين:

- عمر التحديث الأخير على الجهاز؛ و

- المصدر المستخدم لتنزيل التحديثات وتطبيقها.

كلما كانت التحديثات الأقدم على نقطة نهاية، كلما كان التنزيل أكبر. ومع ذلك، يجب عليك أيضا التفكير في تكرار التنزيل أيضا. يمكن أن يؤدي جدول التحديث الأكثر تكرارا إلى المزيد من استخدام الشبكة، بينما يمكن أن يؤدي الجدول الزمني الأقل تكرارا إلى أحجام ملفات أكبر لكل تنزيل.

هناك خمسة مواقع حيث يمكنك تحديد المكان الذي يجب أن تحصل فيه نقطة النهاية على التحديثات:

- Microsoft Update

- Windows Server Update Service (راجع الملاحظة 1 أدناه)

- Microsoft Endpoint Configuration Manager

- مشاركة ملف الشبكة

- تحديثات التحليل الذكي للأمان لبرنامج الحماية من الفيروسات Microsoft Defender وغيرها من برامج Microsoft المضادة للبرامج الضارة (راجع الملاحظة 2 أدناه)

ملاحظة

Intune خادم تحديث التعريف الداخلي. إذا كنت تستخدم SCCM/SUP للحصول على تحديثات تعريف برنامج الحماية من الفيروسات Microsoft Defender، ويجب عليك الوصول إلى Windows Update على أجهزة العميل المحظورة، يمكنك الانتقال إلى الإدارة المشتركة وإيقاف تحميل حمل عمل حماية نقطة النهاية إلى Intune. في نهج مكافحة البرامج الضارة الذي تم تكوينه في Intune يوجد خيار "خادم تحديث التعريف الداخلي" الذي يمكنك تعيينه لاستخدام WSUS المحلي كمصدر تحديث. يساعدك هذا التكوين على التحكم في التحديثات من خادم WU الرسمي التي تمت الموافقة عليها للمؤسسة، ويساعد أيضا الوكيل وحفظ نسبة استخدام الشبكة إلى شبكة Windows التحديثات الرسمية.

قد يكون هذا النهج والسجل مدرجين كذكاء أمان مركز الحماية من البرامج الضارة لـ Microsoft (MMPC)، واسمه السابق.

لضمان أفضل مستوى من الحماية، يسمح Microsoft Update بإصدارات سريعة، ما يعني تنزيلات أصغر على أساس متكرر. توفر خدمة Windows Server Update، Configuration Manager نقطة نهاية Microsoft، وتحديثات التحليل الذكي لأمان Microsoft، ومصادر تحديثات النظام الأساسي تحديثات أقل تكرارا. وبالتالي، قد تكون دلتا أكبر، مما يؤدي إلى تنزيلات أكبر.

يتم إصدار تحديثات النظام الأساسي وتحديثات المحرك على إيقاع شهري. يتم تسليم تحديثات التحليل الذكي للأمان عدة مرات في اليوم، ولكن حزمة دلتا هذه لا تحتوي على تحديث محرك. راجع Microsoft Defender التحليل الذكي لأمان مكافحة الفيروسات وتحديثات المنتجات.

هام

إذا قمت بتعيين تحديثات صفحة معلومات الأمان من Microsoft كمصدر احتياطي بعد Windows Server Update Service أو Microsoft Update، يتم تنزيل التحديثات فقط من تحديثات معلومات الأمان وتحديثات النظام الأساسي عند اعتبار التحديث الحالي قديما. (بشكل افتراضي، هذا سبعة أيام متتالية من عدم القدرة على تطبيق التحديثات من خدمة Windows Server Update أو خدمات Microsoft Update). ومع ذلك، يمكنك تعيين عدد الأيام قبل الإبلاغ عن الحماية على أنها قديمة.

بدءا من الاثنين 21 أكتوبر 2019، يتم توقيع تحديثات التحليل الذكي للأمان وتحديثات النظام الأساسي SHA-2 حصريا. يجب تحديث الأجهزة لدعم SHA-2 للحصول على آخر تحديثات التحليل الذكي للأمان وتحديثات النظام الأساسي. لمعرفة المزيد، راجع متطلبات دعم توقيع التعليمات البرمجية 2019 SHA-2 لنظامي التشغيل Windows وWSUS.

يحتوي كل مصدر على سيناريوهات نموذجية تعتمد على كيفية تكوين شبكتك، بالإضافة إلى عدد المرات التي ينشرون فيها التحديثات، كما هو موضح في الجدول التالي:

| موقع | نموذج سيناريو |

|---|---|

| خدمة Windows Server Update | أنت تستخدم Windows Server Update Service لإدارة التحديثات لشبكتك. |

| Microsoft Update | تريد أن تتصل نقاط النهاية الخاصة بك مباشرة ب Microsoft Update. هذا الخيار مفيد لنقاط النهاية التي تتصل بشكل غير منتظم بشبكة المؤسسة الخاصة بك، أو إذا كنت لا تستخدم Windows Server Update Service لإدارة التحديثات الخاصة بك. |

| مشاركة الملف | لديك أجهزة غير متصلة بالإنترنت (مثل الأجهزة الظاهرية). يمكنك استخدام مضيف الجهاز الظاهري المتصل بالإنترنت لتنزيل التحديثات إلى مشاركة شبكة، والتي يمكن للأجهزة الظاهرية الحصول منها على التحديثات. راجع دليل توزيع VDI لمعرفة كيفية استخدام مشاركات الملفات في بيئات البنية الأساسية لسطح المكتب الظاهري (VDI). |

| Microsoft Configuration Manager | أنت تستخدم Microsoft Configuration Manager لتحديث نقاط النهاية الخاصة بك. |

| تحديثات التحليل الذكي للأمان وتحديثات النظام الأساسي لبرنامج الحماية من الفيروسات Microsoft Defender وغيرها من برامج Microsoft المضادة للبرامج الضارة (يشار إليها سابقا باسم MMPC) | تأكد من تحديث أجهزتك لدعم SHA-2. Microsoft Defender يتم تسليم معلومات أمان مكافحة الفيروسات وتحديثات النظام الأساسي من خلال Windows Update، وبدءا من الاثنين 21 أكتوبر 2019، يتم توقيع تحديثات التحليل الذكي للأمان وتحديثات النظام الأساسي SHA-2 حصريا. قم بتنزيل آخر تحديثات الحماية بسبب عدوى حديثة أو للمساعدة في توفير صورة قوية وقاعدة لتوزيع VDI. يجب استخدام هذا الخيار بشكل عام فقط كمصدر احتياطي نهائي، وليس المصدر الأساسي. يتم استخدامه فقط إذا تعذر تنزيل التحديثات من Windows Server Update Service أو Microsoft Update لعدد محدد من الأيام. |

يمكنك إدارة الترتيب الذي يتم به استخدام مصادر التحديث مع نهج المجموعة وMicrosoft Endpoint Configuration Manager وPowerShell cmdlets وWMI.

هام

إذا قمت بتعيين Windows Server Update Service كموقع تنزيل، فيجب عليك الموافقة على التحديثات، بغض النظر عن أداة الإدارة التي تستخدمها لتحديد الموقع. يمكنك إعداد قاعدة موافقة تلقائية باستخدام Windows Server Update Service، والتي قد تكون مفيدة عند وصول التحديثات مرة واحدة على الأقل في اليوم. لمعرفة المزيد، راجع مزامنة تحديثات حماية نقطة النهاية في خدمة Windows Server Update المستقلة.

تصف الإجراءات الواردة في هذه المقالة أولا كيفية تعيين الترتيب، ثم كيفية إعداد خيار مشاركة الملف إذا قمت بتمكينه.

استخدام نهج المجموعة لإدارة موقع التحديث

على جهاز إدارة نهج المجموعة، افتح وحدة تحكم إدارة نهج المجموعة، وانقر بزر الماوس الأيمن فوق عنصر نهج المجموعة الذي تريد تكوينه ثم حدد تحرير.

في المحرر إدارة نهج المجموعة، انتقل إلى تكوين الكمبيوتر.

حدد Policies ثم Administrative templates.

قم بتوسيع الشجرة إلى مكونات> Windowsتحديثات توقيعWindows Defender> ثم قم بتكوين الإعدادات التالية:

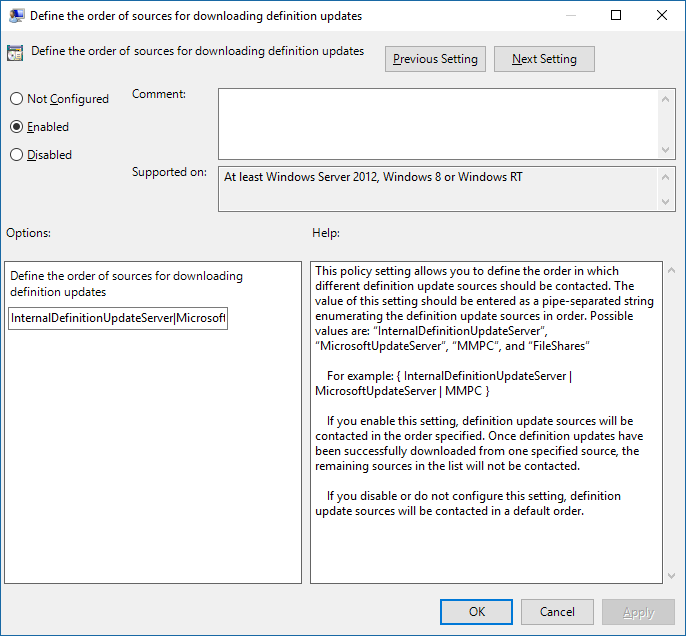

قم بتحرير إعداد تعريف ترتيب المصادر لتنزيل تحديثات التحليل الذكي للأمان . قم بتعيين الخيار إلى ممكن.

حدد ترتيب المصادر، مفصولا بممر واحد، على سبيل المثال:

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPC، كما هو موضح في لقطة الشاشة التالية.حدد موافق. يعين هذا الإجراء ترتيب مصادر تحديث الحماية.

قم بتحرير إعداد تعريف مشاركات الملفات لتنزيل تحديثات التحليل الذكي للأمان ثم قم بتعيين الخيار إلى ممكن.

حدد مصدر مشاركة الملف. إذا كان لديك مصادر متعددة، فحدد كل مصدر بالترتيب الذي يجب استخدامه، مفصولا بمصدر أنابيب واحد. استخدم رمز UNC القياسي للدلالة على المسار، على سبيل المثال:

\\host-name1\share-name\object-name|\\host-name2\share-name\object-name. إذا لم تدخل أي مسارات، فسيتم تخطي هذا المصدر عند تنزيل الجهاز الظاهري للتحديثات.حدد موافق. يعين هذا الإجراء ترتيب مشاركات الملفات عند الإشارة إلى هذا المصدر في إعداد تعريف ترتيب المصادر... نهج المجموعة.

ملاحظة

على سبيل Windows 10، الإصدارات 1703 حتى 1809 وتضمينها، فإن مسار النهج هو مكونات > Windows Microsoft Defender التحديثات توقيع مكافحة الفيروسات > للإصدار Windows 10 1903، مسار النهج هو مكونات > Windows Microsoft Defender مكافحة الفيروسات > التحديثات التحليل الذكي للأمان

استخدام Configuration Manager لإدارة موقع التحديث

راجع تكوين التحديثات معلومات الأمان لحماية نقطة النهاية للحصول على تفاصيل حول تكوين Microsoft Configuration Manager (الفرع الحالي).

استخدام PowerShell cmdlets لإدارة موقع التحديث

استخدم أوامر PowerShell cmdlets التالية لتعيين ترتيب التحديث.

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

راجع المقالات التالية لمزيد من المعلومات:

- Set-MpPreference -SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- استخدام PowerShell cmdlets لتكوين وتشغيل برنامج الحماية من الفيروسات Microsoft Defender

- أوامر Cmdlets للحماية من الفيروسات من Defender

استخدام تعليمات إدارة Windows (WMI) لإدارة موقع التحديث

استخدم أسلوب Set لفئة MSFT_MpPreference للخصائص التالية:

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

راجع المقالات التالية لمزيد من المعلومات:

استخدام إدارة الجهاز الجوال (MDM) لإدارة موقع التحديث

راجع نهج CSP - Defender/SignatureUpdateFallbackOrder للحصول على تفاصيل حول تكوين MDM.

ماذا لو كنا نستخدم موردا تابعا لجهة خارجية؟

توضح هذه المقالة كيفية تكوين تحديثات برنامج الحماية من الفيروسات Microsoft Defender وإدارتها. ومع ذلك، يمكنك توظيف موردين تابعين لجهة خارجية لتنفيذ هذه المهام.

على سبيل المثال، افترض أن شركة Contoso قد استأجرت Fabrikam لإدارة حل الأمان الخاص بها، والذي يتضمن Microsoft Defender مكافحة الفيروسات. تستخدم Fabrikam عادة Windows Management Instrumentation أو PowerShell cmdlets أو سطر أوامر Windows لنشر التصحيحات والتحديثات.

ملاحظة

لا تختبر Microsoft حلول الجهات الخارجية لإدارة برنامج الحماية من الفيروسات Microsoft Defender.

الإنشاء مشاركة UNC للحصول على معلومات الأمان وتحديثات النظام الأساسي

قم بإعداد مشاركة ملف شبكة (محرك أقراص UNC/معين) لتنزيل معلومات الأمان وتحديثات النظام الأساسي من موقع MMPC باستخدام مهمة مجدولة.

على النظام الذي تريد توفير المشاركة له وتنزيل التحديثات، قم بإنشاء مجلد للبرنامج النصي.

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\الإنشاء مجلدا لتحديثات التوقيع.

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86قم بتنزيل البرنامج النصي PowerShell من www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4.

حدد تنزيل يدوي.

حدد Download the raw nupkg file.

استخراج الملف.

انسخ الملف

SignatureDownloadCustomTask.ps1إلى المجلد الذي قمت بإنشائه مسبقا،C:\Tool\PS-Scripts\.استخدم سطر الأوامر لإعداد المهمة المجدولة.

ملاحظة

هناك نوعان من التحديثات: كامل ودلتا.

بالنسبة إلى دلتا x64:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"للإصدار x64 الكامل:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"بالنسبة إلى دلتا x86:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"للحصول على x86 الكامل:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

ملاحظة

عند إنشاء المهام المجدولة، يمكنك العثور عليها في جدولة المهام ضمن

Microsoft\Windows\Windows Defender.قم بتشغيل كل مهمة يدويا وتحقق من أن لديك بيانات (

mpam-d.exeوmpam-fe.exeوnis_full.exe) في المجلدات التالية (ربما اخترت مواقع مختلفة):C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

إذا فشلت المهمة المجدولة، فقم بتشغيل الأوامر التالية:

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"الإنشاء مشاركة تشير إلى

C:\Temp\TempSigs(على سبيل المثال،\\server\updates).ملاحظة

كحد أدنى، يجب أن يكون لدى المستخدمين المصادق عليهم حق الوصول "للقراءة". ينطبق هذا المطلب أيضا على أجهزة كمبيوتر المجال والمشاركة وNTFS (الأمان).

تعيين موقع المشاركة في النهج إلى المشاركة.

ملاحظة

لا تقم بإضافة المجلد x64 (أو x86) في المسار. تضيفها عملية mpcmdrun.exe تلقائيا.

المقالات ذات الصلة

- توزيع برنامج الحماية من الفيروسات Microsoft Defender

- إدارة تحديثات برنامج الحماية من الفيروسات من Microsoft Defender وتطبيق الخطوط الأساسية

- إدارة تحديثات نقاط النهاية غير

- إدارة التحديثات التلقائية المستندة إلى الحدث

- إدارة التحديثات للأجهزة المحمولة والأجهزة الظاهرية

- برنامج الحماية من الفيروسات Microsoft Defender في Windows 10

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ