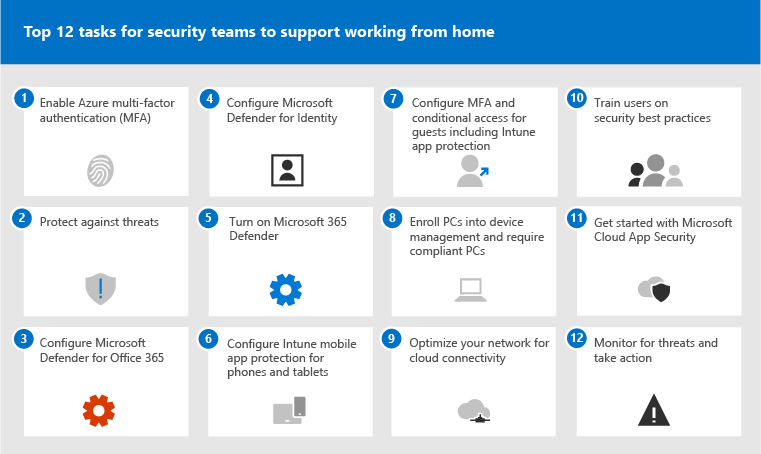

أهم 12 مهمة لفرق الأمان لدعم العمل من المنزل

إذا كنت مثل Microsoft وفجأة وجدت نفسك تدعم القوى العاملة المنزلية بشكل أساسي، فنحن نريد مساعدتك على ضمان عمل مؤسستك بأمان قدر الإمكان. تعطي هذه المقالة الأولوية للمهام لمساعدة فرق الأمان على تنفيذ أهم قدرات الأمان في أسرع وقت ممكن.

إذا كنت مؤسسة صغيرة أو متوسطة الحجم تستخدم إحدى خطط أعمال Microsoft، فشاهد هذه الموارد بدلا من ذلك:

- أفضل الممارسات لتأمين خطط Microsoft 365 للأعمال

- Microsoft 365 for Campaigns (يتضمن تكوين أمان موصى به ل Microsoft 365 Business)

بالنسبة للعملاء الذين يستخدمون خطط المؤسسة الخاصة بنا، توصيك Microsoft بإكمال المهام المدرجة في الجدول التالي التي تنطبق على خطة الخدمة الخاصة بك. بدلا من شراء خطة مؤسسة Microsoft 365، إذا كنت تجمع الاشتراكات، فلاحظ العناصر التالية:

- يتضمن Microsoft 365 E3 التنقل المؤسسي + الأمان (EMS) E3 Microsoft Entra ID P1

- تتضمن Microsoft 365 E5 EMS E5 و Microsoft Entra ID P2

قبل البدء، تحقق من Microsoft 365 Secure Score في مدخل Microsoft Defender. من لوحة معلومات مركزية، يمكنك مراقبة وتحسين الأمان لهويات Microsoft 365 والبيانات والتطبيقات والأجهزة والبنية الأساسية. يتم منحك نقاطا لتكوين ميزات الأمان الموصى بها أو تنفيذ المهام المتعلقة بالأمان (مثل عرض التقارير) أو معالجة التوصيات باستخدام تطبيق أو برنامج تابع لجهة خارجية. سترفع المهام الموصى بها في هذه المقالة درجاتك.

1: تمكين Microsoft Entra المصادقة متعددة العوامل (MFA)

أفضل شيء يمكنك القيام به لتحسين الأمان للموظفين العاملين من المنزل هو تشغيل المصادقة متعددة العوامل. إذا لم يكن لديك بالفعل عمليات في مكانها الصحيح، فاتعامل مع هذه الحالة كطيار طوارئ وتأكد من أن لديك أشخاص دعم جاهزين لمساعدة الموظفين الذين يتعثرون. نظرا لأنك ربما لا تستطيع توزيع أجهزة أمان الأجهزة، استخدم Windows Hello المقاييس الحيوية وتطبيقات مصادقة الهاتف الذكي مثل Microsoft Authenticator.

عادة، توصي Microsoft بمنح المستخدمين 14 يوما لتسجيل أجهزتهم للمصادقة متعددة العوامل قبل طلب المصادقة متعددة العوامل. ومع ذلك، إذا كانت القوى العاملة لديك تعمل فجأة من المنزل، فامضي قدما واطلب المصادقة متعددة العوامل كأولوية أمنية واستعد لمساعدة المستخدمين الذين يحتاجون إليها.

يستغرق تطبيق هذه النهج بضع دقائق فقط، ولكن كن مستعدا لدعم المستخدمين على مدار الأيام القليلة القادمة.

| الخطة | توصية |

|---|---|

| خطط Microsoft 365 (بدون Microsoft Entra ID P1 أو P2) | تمكين الإعدادات الافتراضية للأمان في Microsoft Entra ID. تتضمن إعدادات الأمان الافتراضية في Microsoft Entra ID المصادقة متعددة العوامل للمستخدمين والمسؤولين. |

| Microsoft 365 E3 (مع Microsoft Entra ID P1) | استخدم نهج الوصول المشروط الشائعة لتكوين النهج التالية: |

| Microsoft 365 E5 (مع Microsoft Entra ID P2) | الاستفادة من الميزة في Microsoft Entra ID، ابدأ في تنفيذ مجموعة Microsoft الموصى بها من الوصول المشروط والنهج ذات الصلة مثل:

|

2: الحماية من التهديدات

تتضمن جميع خطط Microsoft 365 مع علب بريد السحابة ميزات Exchange Online Protection (EOP)، بما في ذلك:

- مكافحة البرامج الضارة.

- مكافحة البريد العشوائي.

- مكافحة الانتحال في نهج مكافحة التصيد الاحتيالي.

يتم تعيين الإعدادات الافتراضية لميزات EOP هذه تلقائيا لجميع المستلمين عبر النهج الافتراضية. ولكن، لرفع مستوى حماية EOP إلى إعدادات الأمان القياسية أو الصارمة الموصى بها من Microsoft استنادا إلى الملاحظات في مراكز البيانات، قم بتشغيل وتعيين نهج الأمان القياسي المحدد مسبقا (لمعظم المستخدمين) و/أو نهج الأمان الصارم المحدد مسبقا (للمسؤولين والمستخدمين الآخرين المعرضين لمخاطر عالية). مع إضافة قدرات حماية جديدة ومع تغير مشهد الأمان، يتم تحديث إعدادات EOP في نهج الأمان المحددة مسبقا تلقائيا إلى الإعدادات الموصى بها.

للحصول على الإرشادات، راجع استخدام مدخل Microsoft Defender لتعيين نهج أمان قياسية وصارمة محددة مسبقا للمستخدمين.

يتم تلخيص الاختلافات بين Standard و Strict في الجدول هنا. يتم وصف الإعدادات الشاملة لإعدادات EOP القياسية والصارمة في الجداول هنا.

3: تكوين Microsoft Defender لـ Office 365

توفر Microsoft Defender لـ Office 365 (المضمنة مع Microsoft 365 E5 Office 365 E5) ضمانات إضافية:

- حماية المرفقات الآمنةوالارتباطات الآمنة: يحمي مؤسستك من التهديدات غير المعروفة في الوقت الفعلي باستخدام الأنظمة الذكية التي تفحص الملفات والمرفقات والارتباطات بحثا عن محتوى ضار. تتضمن هذه الأنظمة الآلية منصة تفجير قوية، واستدلالات، ونماذج التعلم الآلي.

- المرفقات الآمنة ل SharePoint وOneDrive وMicrosoft Teams: يحمي مؤسستك عندما يتعاون المستخدمون ويشاركون الملفات، من خلال تحديد الملفات الضارة وحظرها في مواقع الفريق ومكتبات المستندات.

- حماية انتحال الهوية في نهج مكافحة التصيد الاحتيالي: يطبق نماذج التعلم الآلي وخوارزميات الكشف المتقدمة عن انتحال الهوية لتجنب هجمات التصيد الاحتيالي.

- حماية حساب الأولوية: حسابات الأولوية هي علامة تطبقها على عدد محدد من حسابات المستخدمين عالية القيمة. بعد ذلك، يمكنك استخدام علامة الأولوية كعامل تصفية في التنبيهات والتقارير والتحقيقات. في Defender لـ Office 365 الخطة 2 (المضمنة في Microsoft 365 E5)، توفر حماية الحساب ذات الأولوية استدلالات إضافية للحسابات ذات الأولوية المصممة خصيصا للمدراء التنفيذيين للشركة (لا يستفيد الموظفون العاديون من هذه الحماية المتخصصة).

للحصول على نظرة عامة على Defender لـ Office 365، بما في ذلك ملخص الخطط، راجع Defender لـ Office 365.

يوفر نهج الأمان المعين مسبقا للحماية المضمنة الارتباطات الآمنة وحماية المرفقات الآمنة لجميع المستلمين بشكل افتراضي، ولكن يمكنك تحديد استثناءات.

كما هو الحال في القسم السابق، لرفع مستوى الحماية Defender لـ Office 365 إلى إعدادات الأمان القياسية أو الصارمة الموصى بها من Microsoft استنادا إلى الملاحظات في مراكز البيانات، قم بتشغيل وتعيين نهج الأمان القياسي المحدد مسبقا (لمعظم المستخدمين) و/أو نهج الأمان الصارم المحدد مسبقا (للمسؤولين والمستخدمين الآخرين المعرضين لمخاطر عالية). مع إضافة قدرات حماية جديدة ومع تغير مشهد الأمان، يتم تحديث إعدادات Defender لـ Office 365 في نهج الأمان المحددة مسبقا تلقائيا إلى الإعدادات الموصى بها.

يحصل المستخدمون الذين تحددهم للحماية Defender لـ Office 365 في نهج الأمان المحددة مسبقا على إعدادات الأمان القياسية أو الصارمة الموصى بها من Microsoft للمرفقات الآمنة والارتباطات الآمنة. تحتاج أيضا إلى إضافة إدخالات واستثناءات اختيارية لانتحال هوية المستخدم وحماية انتحال المجال.

للحصول على الإرشادات، راجع استخدام مدخل Microsoft Defender لتعيين نهج أمان قياسية وصارمة محددة مسبقا للمستخدمين.

يتم تلخيص الاختلافات بين إعدادات الحماية Defender لـ Office 365 في Standard و Strict في الجدول هنا. يتم وصف الإعدادات الشاملة لإعدادات حماية Defender لـ Office 365 القياسية والصارمة في الجداول هنا.

يمكنك تشغيل المرفقات الآمنة وإيقاف تشغيلها ل SharePoint وOneDrive وMicrosoft Teams بشكل مستقل عن نهج الأمان المحددة مسبقا (يتم تشغيلها بشكل افتراضي). للتحقق، راجع تشغيل المرفقات الآمنة ل SharePoint وOneDrive وMicrosoft Teams.

بعد تحديد المستخدمين كحسابات ذات أولوية، يحصلون على حماية حساب الأولوية إذا كانت قيد التشغيل (يتم تشغيلها بشكل افتراضي). للتحقق، راجع تكوين حماية الحساب ذات الأولوية ومراجعتها في Microsoft Defender لـ Office 365.

4: تكوين Microsoft Defender for Identity

Microsoft Defender for Identity هو حل أمان مستند إلى السحابة يستخدم إشارات Active Directory محلي لتحديد التهديدات المتقدمة والهويات المخترقة والإجراءات الداخلية الضارة الموجهة إلى مؤسستك واكتشافها والتحقيق فيها. ركز على هذا العنصر بعد ذلك لأنه يحمي البنية الأساسية المحلية والسحابات، ولا يحتوي على تبعيات أو متطلبات أساسية، ويمكن أن يوفر فائدة فورية.

- راجع Microsoft Defender for Identity التشغيل السريع للحصول على الإعداد بسرعة

- شاهد الفيديو: مقدمة حول Microsoft Defender for Identity

- مراجعة المراحل الثلاث لتوزيع Microsoft Defender for Identity

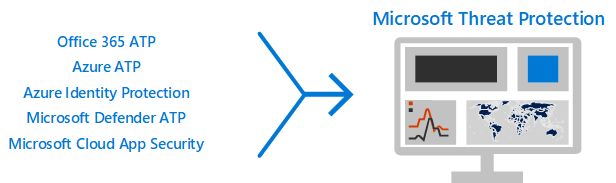

5: تشغيل Microsoft Defender XDR

الآن بعد أن قمت Microsoft Defender لـ Office 365 وتكوين Microsoft Defender for Identity، يمكنك عرض الإشارات المجمعة من هذه الإمكانات في لوحة معلومات واحدة. يجمع Microsoft Defender XDR بين التنبيهات والحوادث والتحقيق والاستجابة التلقائية والتتبع المتقدم عبر أحمال العمل (Microsoft Defender for Identity، Defender لـ Office 365، Microsoft Defender لنقطة النهاية، Microsoft Defender for Cloud Apps) في جزء واحد في مدخل Microsoft Defender.

بعد تكوين واحدة أو أكثر من خدمات Defender لـ Office 365، قم بتشغيل MTP. تتم إضافة ميزات جديدة باستمرار إلى MTP؛ ضع في اعتبارك الاشتراك لتلقي ميزات المعاينة.

6: تكوين حماية تطبيق Intune للأجهزة المحمولة للهواتف والأجهزة اللوحية

يسمح لك Microsoft Intune Mobile Application Management (MAM) بإدارة بيانات مؤسستك وحمايتها على الهواتف والأجهزة اللوحية دون إدارة هذه الأجهزة. إليك كيفية عملها:

- يمكنك إنشاء نهج حماية التطبيقات (APP) الذي يحدد التطبيقات التي تتم إدارتها على الجهاز والسلوكيات المسموح بها (مثل منع نسخ البيانات من تطبيق مدار إلى تطبيق غير مدار). يمكنك إنشاء نهج واحد لكل نظام أساسي (iOS، Android).

- بعد إنشاء نهج حماية التطبيق، يمكنك فرضها عن طريق إنشاء قاعدة وصول مشروط في Microsoft Entra ID لطلب التطبيقات المعتمدة وحماية بيانات التطبيق.

تتضمن نهج حماية التطبيقات العديد من الإعدادات. لحسن الحظ، لا تحتاج إلى التعرف على كل إعداد ووزن الخيارات. تسهل Microsoft تطبيق تكوين الإعدادات من خلال التوصية بنقاط البداية. يتضمن إطار عمل حماية البيانات باستخدام نهج حماية التطبيق ثلاثة مستويات يمكنك الاختيار من بينها.

والأفضل من ذلك، تقوم Microsoft بتنسيق إطار عمل حماية التطبيق هذا مع مجموعة من الوصول المشروط والنهج ذات الصلة التي نوصي باستخدامها جميع المؤسسات كنقطة بداية. إذا قمت بتنفيذ المصادقة متعددة العوامل باستخدام الإرشادات الواردة في هذه المقالة، فأنت في منتصف الطريق إلى هناك!

لتكوين حماية تطبيق الأجهزة المحمولة، استخدم الإرشادات الواردة في نهج الوصول إلى الهوية العامة والجهاز:

- استخدم إرشادات تطبيق نهج حماية بيانات التطبيق لإنشاء نهج لنظامي التشغيل iOS وAndroid. يوصى بالمستوى 2 (حماية البيانات المحسنة) للحماية الأساسية.

- إنشاء قاعدة وصول مشروط لطلب التطبيقات المعتمدة وحماية التطبيقات.

7: تكوين المصادقة متعددة العوامل والوصول المشروط للضيوف، بما في ذلك حماية تطبيق Intune للأجهزة المحمولة

بعد ذلك، لنتأكد من أنه يمكنك الاستمرار في التعاون والعمل مع الضيوف. إذا كنت تستخدم خطة Microsoft 365 E3 وقمت بتنفيذ المصادقة متعددة العوامل لجميع المستخدمين، يتم تعيينك.

إذا كنت تستخدم خطة Microsoft 365 E5 وكنت تستفيد من Azure Identity Protection للمصادقة متعددة العوامل المستندة إلى المخاطر، فأنت بحاجة إلى إجراء بعض التعديلات (لأن Microsoft Entra ID Protection لا تمتد إلى الضيوف):

- أنشئ قاعدة وصول مشروط جديدة لطلب المصادقة متعددة العوامل دائما للضيوف والمستخدمين الخارجيين.

- قم بتحديث قاعدة الوصول المشروط للمصادقة متعددة العوامل المستندة إلى المخاطر لاستبعاد الضيوف والمستخدمين الخارجيين.

استخدم الإرشادات الواردة في تحديث النهج الشائعة للسماح بالوصول الضيف والخارجي وحمايته لفهم كيفية عمل وصول الضيف مع Microsoft Entra ID وتحديث النهج المتأثرة.

تنطبق نهج حماية تطبيق Intune للأجهزة المحمولة التي أنشأتها، جنبا إلى جنب مع قاعدة الوصول المشروط لطلب التطبيقات المعتمدة وحماية التطبيقات، على حسابات الضيوف والمساعدة في حماية بيانات مؤسستك.

ملاحظة

إذا قمت بالفعل بتسجيل أجهزة الكمبيوتر في إدارة الأجهزة لطلب أجهزة كمبيوتر متوافقة، فستحتاج أيضا إلى استبعاد حسابات الضيوف من قاعدة الوصول المشروط التي تفرض توافق الجهاز.

8: تسجيل أجهزة الكمبيوتر في إدارة الأجهزة وتتطلب أجهزة كمبيوتر متوافقة

هناك عدة طرق لتسجيل أجهزة القوى العاملة الخاصة بك. تعتمد كل طريقة على ملكية الجهاز (شخصي أو مؤسسي) ونوع الجهاز (iOS وWindows وAndroid) ومتطلبات الإدارة (عمليات إعادة التعيين والترابط والتأمين). قد يستغرق هذا التحقيق بعض الوقت للفرز. راجع: تسجيل الأجهزة في Microsoft Intune.

أسرع طريقة للبدء هي إعداد التسجيل التلقائي لأجهزة Windows 10.

يمكنك أيضا الاستفادة من هذه البرامج التعليمية:

- استخدام Autopilot لتسجيل أجهزة Windows في Intune

- استخدام ميزات تسجيل أجهزة الشركة من Apple في Apple Business Manager (ABM) لتسجيل أجهزة iOS/iPadOS في Intune

بعد تسجيل الأجهزة، استخدم الإرشادات الواردة في نهج الوصول إلى الهوية والأجهزة الشائعة لإنشاء هذه النهج:

- تحديد نهج توافق الجهاز: تتضمن الإعدادات الموصى بها Windows 10 طلب الحماية من الفيروسات. إذا كان لديك Microsoft 365 E5، فاستخدم Microsoft Defender لنقطة النهاية لمراقبة صحة أجهزة الموظفين. تأكد من أن نهج التوافق لأنظمة التشغيل الأخرى تتضمن الحماية من الفيروسات وبرامج حماية نقطة النهاية.

- تتطلب أجهزة كمبيوتر متوافقة: هذه هي قاعدة الوصول المشروط في Microsoft Entra ID التي تفرض نهج توافق الجهاز.

يمكن لمؤسسة واحدة فقط إدارة جهاز، لذا تأكد من استبعاد حسابات الضيوف من قاعدة الوصول المشروط في Microsoft Entra ID. إذا لم تستثني المستخدمين الضيوف والخارجيين من النهج التي تتطلب توافق الجهاز، فستحظر هذه النهج هؤلاء المستخدمين. لمزيد من المعلومات، راجع تحديث النهج الشائعة للسماح بالوصول الضيف والخارجي وحمايته.

9: تحسين شبكتك للاتصال بالسحابة

إذا كنت تمكن بسرعة الجزء الأكبر من موظفيك من العمل من المنزل، فقد يكون لهذا التبديل المفاجئ لأنماط الاتصال تأثير كبير على البنية الأساسية لشبكة الشركة. تم توسيع نطاق العديد من الشبكات وتصميمها قبل اعتماد الخدمات السحابية. في كثير من الحالات، تكون الشبكات متسامحة مع العمال عن بعد، ولكن لم يتم تصميمها لاستخدامها عن بعد من قبل جميع المستخدمين في وقت واحد.

يتم وضع عناصر الشبكة فجأة تحت ضغط هائل بسبب تحميل الأعمال التجارية بأكملها باستخدامها. على سبيل المثال:

- مركزات VPN.

- معدات خروج الشبكة المركزية (مثل الوكلاء وأجهزة منع فقدان البيانات).

- النطاق الترددي المركزي للإنترنت.

- دوائر Backhaul MPLS

- إمكانية NAT.

والنتيجة النهائية هي ضعف الأداء والإنتاجية إلى جانب تجربة سيئة للمستخدمين الذين يتكيفون مع العمل من المنزل.

يتم الآن توفير بعض الحماية التي تم توفيرها تقليديا عن طريق توجيه نسبة استخدام الشبكة مرة أخرى عبر شبكة الشركة بواسطة تطبيقات السحابة التي يصل إليها المستخدمون. إذا وصلت إلى هذه الخطوة في هذه المقالة، فقد قمت بتنفيذ مجموعة من عناصر التحكم في أمان السحابة المتطورة لخدمات Microsoft 365 وبياناته. مع وضع عناصر التحكم هذه في مكانها، قد تكون مستعدا لتوجيه نسبة استخدام الشبكة للمستخدمين عن بعد مباشرة إلى Office 365. إذا كنت لا تزال بحاجة إلى ارتباط VPN للوصول إلى تطبيقات أخرى، يمكنك تحسين أدائك وتجربة المستخدم بشكل كبير من خلال تنفيذ تقسيم النفق. بمجرد تحقيق الاتفاقية في مؤسستك، يمكن تحقيق هذا التحسين في غضون يوم واحد من قبل فريق شبكة منسق بشكل جيد.

لمزيد من المعلومات، اطلع على:

مقالات المدونة الأخيرة حول هذا الموضوع:

- كيفية تحسين نسبة استخدام الشبكة بسرعة للموظفين عن بعد & تقليل الحمل على البنية الأساسية الخاصة بك

- طرق بديلة لمتخصصي الأمان و تكنولوجيا المعلومات لتحقيق عناصر التحكم الأمنية الحديثة في سيناريوهات العمل البعيد الفريدة اليوم

10: تدريب المستخدمين

يمكن لمستخدمي التدريب توفير المستخدمين وفريق عمليات الأمان الكثير من الوقت والإحباط. من غير المرجح أن يفتح المستخدمون البارعين المرفقات أو ينقرون فوق ارتباطات في رسائل بريد إلكتروني مشكوك فيها، ومن المرجح أن يتجنبوا مواقع الويب المشبوهة.

يوفر دليل حملة الأمان عبر الإنترنت لمدرسة هارفارد كيندي إرشادات ممتازة حول إنشاء ثقافة قوية للوعي الأمني داخل مؤسستك، بما في ذلك تدريب المستخدمين على تحديد هجمات التصيد الاحتيالي.

يوفر Microsoft 365 الموارد التالية للمساعدة في إعلام المستخدمين في مؤسستك:

| مفهوم | الموارد |

|---|---|

| Microsoft 365 | مسارات التعلم القابلة للتخصيص يمكن أن تساعدك هذه الموارد في تجميع التدريب للمستخدمين النهائيين في مؤسستك |

| الأمان في Microsoft 365 | وحدة التعلم: تأمين مؤسستك بأمان مضمن وذكي من Microsoft 365 تمكنك هذه الوحدة من وصف كيفية عمل ميزات أمان Microsoft 365 معا وتوضيح فوائد ميزات الأمان هذه. |

| مصادقة متعددة العوامل | التحقق على خطوتين: ما هي صفحة التحقق الإضافية؟ تساعد هذه المقالة المستخدمين على فهم ماهية المصادقة متعددة العوامل ولماذا يتم استخدامها في مؤسستك. |

بالإضافة إلى هذه الإرشادات، توصي Microsoft المستخدمين باتخاذ الإجراءات الموضحة في هذه المقالة: حماية حسابك وأجهزتك من المتسللين والبرامج الضارة. وتشمل هذه الإجراءات ما يلي:

- استخدام كلمات مرور قوية

- حماية الأجهزة

- تمكين ميزات الأمان على أجهزة كمبيوتر Windows 10 وأجهزة Mac (للأجهزة غير المدارة)

توصي Microsoft أيضا بأن يقوم المستخدمون بحماية حسابات البريد الإلكتروني الشخصية الخاصة بهم عن طريق اتخاذ الإجراءات الموصى بها في المقالات التالية:

11: بدء استخدام Microsoft Defender for Cloud Apps

يوفر Microsoft Defender for Cloud Apps رؤية غنية، والتحكم في سفر البيانات، والتحليلات المتطورة لتحديد ومكافحة التهديدات الإلكترونية عبر جميع خدمات السحابة الخاصة بك. بمجرد بدء استخدام Defender for Cloud Apps، يتم تمكين نهج الكشف عن الحالات الشاذة تلقائيا. ولكن، لدى Defender for Cloud Apps فترة تعلم أولية من سبعة أيام لا يتم خلالها رفع جميع تنبيهات الكشف عن الحالات الشاذة.

ابدأ باستخدام Defender for Cloud Apps الآن. يمكنك لاحقا إعداد مراقبة وعناصر تحكم أكثر تعقيدا.

- التشغيل السريع: بدء استخدام Defender for Cloud Apps

- الحصول على تحليلات سلوكية فورية واكتشاف الحالات الشاذة

- تعرف على المزيد حول Microsoft Defender for Cloud Apps

- مراجعة الميزات والقدرات الجديدة

- راجع إرشادات الإعداد الأساسية

12: مراقبة التهديدات واتخاذ إجراءات

يتضمن Microsoft 365 عدة طرق لمراقبة الحالة واتخاذ الإجراءات المناسبة. أفضل نقطة بداية هي المدخل Microsoft Defender، حيث يمكنك عرض Microsoft Secure Score لمؤسستك، وأي تنبيهات أو كيانات تتطلب انتباهك.

الخطوات التالية

تهانينا! لقد نفذت بسرعة بعض أهم الحمايات الأمنية ومؤسستك أكثر أمانا. أنت الآن جاهز للانتقال إلى أبعد من ذلك مع قدرات الحماية من التهديدات (بما في ذلك Microsoft Defender لنقطة النهاية) وتصنيف البيانات وقدرات الحماية وتأمين الحسابات الإدارية. للحصول على مجموعة أعمق ومنهجية من توصيات الأمان ل Microsoft 365، راجع Microsoft 365 Security for Business Decision Makers (BDMs).

قم أيضا بزيارة Defender for Cloud الجديد من Microsoft في وثائق الأمان.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ