إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

البيانات هي الأصول الأكثر قيمة للمؤسسة والتي لا يمكن الاستغناء عنها، ويعمل التشفير كخط الدفاع الأخير والأقوى في استراتيجية أمان بيانات متعددة الطبقات. تستخدم الخدمات والمنتجات السحابية للأعمال في Microsoft التشفير لحماية بيانات العملاء وتساعدك على التحكم فيها.

حماية البيانات الثابتة

يؤدي تشفير معلوماتك إلى جعلها غير قابلة للقراءة للأشخاص غير المخوّلين، حتى لو اخترقوا جدران الحماية أو تسللوا إلى شبكتك أو تمكنوا من الوصول الفعلي إلى أجهزتك، أو تجاوزوا الأذونات على جهازك المحلي. يقوم التشفير بتحويل البيانات بحيث لا يمكن الوصول إليها إلا من قبل شخص ما لديه مفتاح فك التشفير.

يستخدم Dynamics 365 مساحة تخزين غير متجانسة (Dataverse) لتخزين البيانات. ويتم توزيع البيانات عبر أنواع مساحات تخزين مختلفة:

- قاعدة بيانات Azure SQL للبيانات العلائقية

- مخزن البيانات الثنائية الكبيرة الحجز لـ Azure، مثل الصور والمستندات

- بحث Azure لفهرسة البحث

- Azure Cosmos DB لبيانات التدقيق

- Azure Data Lake للتحليلات

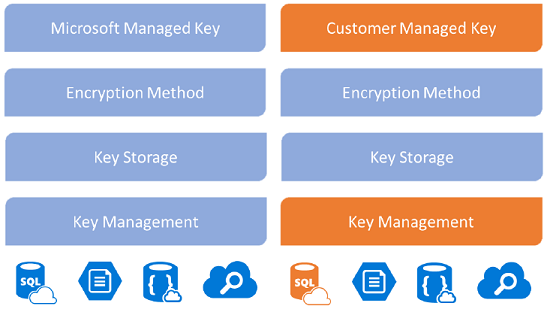

بشكل افتراضي، تقوم Microsoft بتخزين وإدارة مفاتيح تشفير قاعدة البيانات لبيئاتك باستخدام متاح مُدار بواسطة Microsoft. ومع ذلك، يقوم Power Platform بتوفير مفتاح التشفير المُدار بواسطة العميل (CMK) للتحكم الإضافي في حماية البيانات، حيث يمكنك الإدارة الذاتية لمفتاح تشفير قاعدة البيانات. يقيم مفتاح التشفير في مخزن مفاتيح Azure، والذي يسمح لك بتدوير مفتاح التشغيل أو مبادلته حسب الطلب. كما يسمح لك بمنع وصول Microsoft إلى بيانات عملائك عندما تقوم بإلغاء حق وصول المفتاح إلى خدماتنا في أي وقت.

بإمكان المسؤولين توفير مفتاح التشفير الخاص بهم باستخدام أجهزتهم الخاصة بإنشاء المفاتيح (HSM) أو استخدام Azure Key Vault لإنشاء مفتاح تشفير. تأخذ ميزة إدارة المفاتيح التعقيد من إدارة مفاتيح التشفير باستخدام Azure Key Vault لتخزين مفاتيح التشفير بأمان. يحمي Azure Key Vault helps مفاتيح وأسرار التشفير التي تستخدمها التطبيقات والخدمات السحابية. يجب أن تلبي مفاتيح التشفير متطلبات Azure Key Vault التالية:

- مفتاح 2048-bit أو 4096-bit RSA

- HSM BYOK

- HSM المُدار لـ Azure Key vault

كما يمكن للمسؤولين إعادة مفتاح التشفير مرة أخرى إلى مفتاح مدار من Microsoft في أي وقت.

حماية البيانات قيد النقل

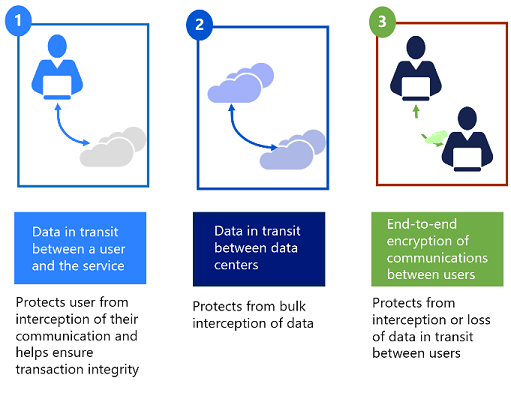

يحمي Azure البيانات قيد النق إلى أو من مكونات خارجية، بالإضافة إلى البيانات قيد النقل داخليًا، مثل بين شبكتين ظاهريتين. يستخدم Azure بروتوكولات النقل القياسية في الصناعة مثل TLS بين أجهزة المستخدم ومراكز بيانات Microsoft وداخل مراكز البيانات نفسها. لتوفير المزيد من الحماية ببياناتك، يستخدم الاتصال الداخلي بين خدمات Microsoft شبكة Microsoft الأساسية وبالتالي لا يتعرض للإنترنت العامة.

تستخدم Microsoft أساليب وبروتوكولات وخوارزميات تشفير متعددة عبر منتجاتها وخدماتها للمساعدة في توفير مسار آمن للبيانات للتنقل عبر البنية التحتية، وللمساعدة في حماية سرية البيانات المخزنة داخل البنية التحتية. تستخدم Microsoft بعضًا من أقوى بروتوكولات التشفير وأكثرها أمانًا في الصناعة لتوفير حاجز ضد الوصول غير المصرح به إلى بياناتك. تعد الإدارة السليمة للمفاتيح عنصرًا أساسيًا في أفضل ممارسات التشفير، وتساعد Microsoft في ضمان تأمين مفاتيح التشفير بشكل صحيح.

تشمل أمثلة البروتوكولات والتقنيات ما يلي:

- أمان طبقة النقل/طبقة مآخذ التوصيل الآمنة (TLS/SSL)، التي تستخدم تشفيرًا متماثلاً يستند إلى سر مشترك لتشفير الاتصالات أثناء التنقل عبر الشبكة.

- أمان بروتوكول الإنترنت (IPsec)، مجموعة بروتوكولات متوافقة مع معايير الصناعة تُستخدم لتوفير المصادقة والتكامل والسرية للبيانات على مستوى حزمة IP أثناء نقلها عبر الشبكة.

- معيار التشفير المتقدم (AES) -256، مواصفات المعهد الوطني للمعايير والتكنولوجيا (NIST) لتشفير بيانات المفتاح المتماثل التي اعتمدتها حكومة الولايات المتحدة لتحل محل معيار تشفير البيانات (DES) وتقنية تشفير المفتاح العام RSA 2048.