تحديد القواعد الفعالة لمجموعات أمان الشبكة

يتم تقييم كل مجموعة أمان شبكة وقواعد الأمان المحددة الخاصة بها بشكل مستقل. يعالج Azure الشروط في كل قاعدة محددة لكل جهاز ظاهري في التكوين الخاص بك.

- بالنسبة لنسبة استخدام الشبكة الواردة، يعالج Azure أولا قواعد أمان مجموعة أمان الشبكة لأي شبكات فرعية مقترنة ثم أي واجهات شبكة مرتبطة.

- بالنسبة لحركة المرور الصادرة، يتم عكس العملية. يقوم Azure أولا بتقييم قواعد أمان مجموعة أمان الشبكة لأي واجهات شبكة مرتبطة متبوعة بأي شبكات فرعية مقترنة.

- بالنسبة لكل من عملية التقييم الواردة والصادرة، يتحقق Azure أيضا من كيفية تطبيق القواعد لحركة المرور داخل الشبكة الفرعية.

تحدد كيفية تطبيق Azure لقواعد الأمان المحددة لجهاز ظاهري الفعالية الإجمالية لقواعدك.

أشياء يجب معرفتها حول قواعد الأمان الفعالة

دعونا نستكشف كيفية تعريف قواعد مجموعة أمان الشبكة ومعالجتها داخل شبكة ظاهرية للحصول على القواعد الفعالة.

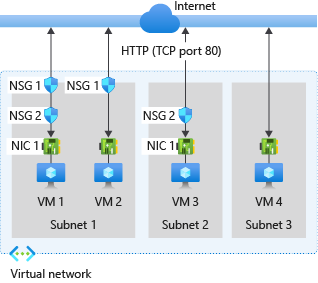

خذ بعين الاعتبار تكوين الشبكة الظاهرية التالي الذي يظهر مجموعات أمان الشبكة (NSGs) التي تتحكم في نسبة استخدام الشبكة إلى الأجهزة الظاهرية (VMs). يتطلب التكوين قواعد أمان لإدارة حركة مرور الشبكة من وإلى الإنترنت عبر منفذ TCP 80 عبر واجهة الشبكة.

في تكوين الشبكة الظاهرية هذا، هناك ثلاث شبكات فرعية. تحتوي الشبكة الفرعية 1 على جهازين ظاهريين: VM 1 وVM 2. تحتوي كل من الشبكة الفرعية 2 والشبكة الفرعية 3 على جهاز ظاهري واحد: الجهاز الظاهري 3 والجهاز الظاهري 4، على التوالي. يحتوي كل جهاز ظاهري على بطاقة واجهة شبكة (NIC).

يقوم Azure بتقييم كل تكوين NSG لتحديد قواعد الأمان الفعالة:

| التقييم | شبكة فرعية NSG | NIC NSG | القواعد الواردة | القواعد الخارجية |

|---|---|---|---|---|

| الجهاز الظاهري 1 | الشبكة الفرعية 1 NSG 1 |

Nic NSG 2 |

قواعد الشبكة الفرعية NSG 1 لها الأسبقية على قواعد NSG 2 NIC | قواعد NSG 2 NIC لها الأسبقية على قواعد الشبكة الفرعية NSG 1 |

| الجهاز الظاهري 2 | الشبكة الفرعية 1 NSG 1 |

Nic لا شيء |

تنطبق قواعد الشبكة الفرعية NSG 1 على كل من الشبكة الفرعية وNIC | تنطبق قواعد Azure الافتراضية على NIC وتطبيق قواعد الشبكة الفرعية NSG 1 على الشبكة الفرعية فقط |

| الجهاز الظاهري 3 | الشبكة الفرعية 2 لا شيء |

Nic NSG 2 |

تنطبق قواعد Azure الافتراضية على الشبكة الفرعية تنطبق قواعد NSG 2 وNSG على NIC |

تنطبق قواعد NSG 2 NIC على NIC والشبكة الفرعية |

| الجهاز الظاهري 4 | الشبكة الفرعية 3 لا شيء |

Nic لا شيء |

تنطبق قواعد Azure الافتراضية على كل من الشبكة الفرعية وNIC ويسمح بجميع حركة المرور الواردة |

تنطبق قواعد Azure الافتراضية على كل من الشبكة الفرعية وNIC ويسمح بجميع حركة المرور الصادرة |

القواعد الفعالة لنسبة استخدام الشبكة الواردة

يعالج Azure قواعد حركة المرور الواردة لجميع الأجهزة الظاهرية في التكوين. يحدد Azure ما إذا كانت الأجهزة الظاهرية أعضاء في NSG، وما إذا كانت لديها شبكة فرعية أو NIC مقترنة.

عند إنشاء NSG، ينشئ Azure قاعدة

DenyAllInboundالأمان الافتراضية للمجموعة. السلوك الافتراضي هو رفض جميع حركة المرور الواردة من الإنترنت. إذا كان لدى NSG شبكة فرعية أو NIC، يمكن لقواعد الشبكة الفرعية أو NIC تجاوز قواعد أمان Azure الافتراضية.قواعد NSG الواردة لشبكة فرعية في الجهاز الظاهري لها الأسبقية على قواعد NSG الواردة ل NIC في نفس الجهاز الظاهري.

قواعد فعالة لحركة المرور الصادرة

يعالج Azure قواعد حركة المرور الصادرة عن طريق فحص اقترانات NSG أولا لNIC في جميع الأجهزة الظاهرية.

عند إنشاء NSG، ينشئ Azure قاعدة

AllowInternetOutboundالأمان الافتراضية للمجموعة. السلوك الافتراضي هو السماح لجميع نسبة استخدام الشبكة الصادرة إلى الإنترنت. إذا كان لدى NSG شبكة فرعية أو NIC، يمكن لقواعد الشبكة الفرعية أو NIC تجاوز قواعد أمان Azure الافتراضية.قواعد NSG الصادرة ل NIC في الجهاز الظاهري لها الأسبقية على قواعد NSG الصادرة لشبكة فرعية في نفس الجهاز الظاهري.

الأمور التي يجب مراعاتها عند إنشاء قواعد فعالة

راجع الاعتبارات التالية فيما يتعلق بإنشاء قواعد أمان فعالة للأجهزة في شبكتك الظاهرية.

ضع في اعتبارك السماح بجميع نسب استخدام الشبكة. إذا وضعت جهازك الظاهري داخل شبكة فرعية أو استخدمت واجهة شبكة، فلن تضطر إلى إقران الشبكة الفرعية أو NIC بمجموعة أمان شبكة. يسمح هذا الأسلوب لجميع حركة مرور الشبكة من خلال الشبكة الفرعية أو NIC وفقا لقواعد أمان Azure الافتراضية. إذا لم تكن قلقا بشأن التحكم في نسبة استخدام الشبكة إلى المورد الخاص بك على مستوى معين، فلا تقم بربط المورد الخاص بك في هذا المستوى بمجموعة أمان الشبكة.

ضع في اعتبارك أهمية قواعد السماح. عند إنشاء مجموعة أمان شبكة اتصال، يجب تحديد قاعدة السماح لكل من الشبكة الفرعية وواجهة الشبكة في المجموعة لضمان إمكانية المرور. إذا كانت لديك شبكة فرعية أو NIC في مجموعة أمان الشبكة، فيجب عليك تعريف قاعدة السماح في كل مستوى. وإلا، يتم رفض نسبة استخدام الشبكة لأي مستوى لا يوفر تعريف قاعدة السماح.

ضع في اعتبارك نسبة استخدام الشبكة داخل الشبكة الفرعية. يمكن أن تؤثر قواعد الأمان لمجموعة أمان الشبكة المقترنة بشبكة فرعية على نسبة استخدام الشبكة بين جميع الأجهزة الظاهرية في الشبكة الفرعية. بشكل افتراضي، يسمح Azure للأجهزة الظاهرية في نفس الشبكة الفرعية بإرسال حركة المرور إلى بعضها البعض (يشار إليها باسم نسبة استخدام الشبكة داخل الشبكة الفرعية). يمكنك حظر نسبة استخدام الشبكة داخل الشبكة الفرعية عن طريق تعريف قاعدة في مجموعة أمان الشبكة لرفض جميع نسبة استخدام الشبكة الواردة والصادرة. تمنع هذه القاعدة جميع الأجهزة الظاهرية في شبكتك الفرعية من الاتصال ببعضها البعض.

ضع في اعتبارك أولوية القاعدة. تتم معالجة قواعد الأمان لمجموعة أمان الشبكة بترتيب الأولوية. لضمان معالجة قاعدة أمان معينة دائما، قم بتعيين أقل قيمة أولوية ممكنة للقاعدة. من الممارسات الجيدة ترك ثغرات في ترقيم الأولوية، مثل 100 و200 و300 وما إلى ذلك. تسمح لك الثغرات في الترقيم بإضافة قواعد جديدة دون الحاجة إلى تحرير القواعد الموجودة.

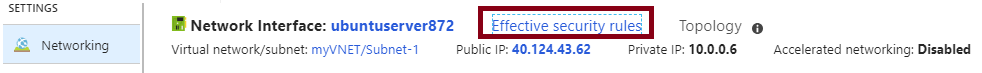

عرض قواعد الأمان الفعالة

إذا كان لديك العديد من مجموعات أمان الشبكة ولم تكن متأكدا من قواعد الأمان التي يتم تطبيقها، يمكنك استخدام ارتباط قواعد الأمان الفعالة في مدخل Microsoft Azure. يمكنك استخدام الارتباط للتحقق من قواعد الأمان التي يتم تطبيقها على الأجهزة والشبكات الفرعية وواجهات الشبكة.