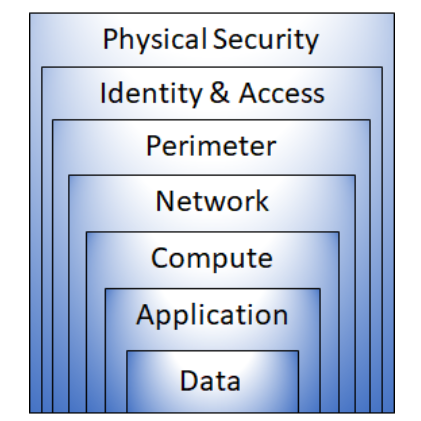

وصف الدفاع في العمق

يستخدم الدفاع المتعمق نهجًا متعدد الطبقات للأمن، بدلاً من الاعتماد على محيط واحد. تستخدم الاستراتيجية الدفاعية المتعمقة سلسلة من الآليات لإبطاء تقدم الهجوم. توفر كل طبقة الحماية بحيث إذا تم اختراق طبقة واحدة، فإن الطبقة اللاحقة ستمنع المهاجم من الوصول غير المصرح به إلى البيانات.

قد تتضمن طبقات الأمان النموذجية ما يلي:

- الأمان المادي مثل قصر الوصول إلى مركز البيانات على الأفراد المصرح لهم فقط.

- عناصر التحكم في أمان الهوية والوصول مثل المصادقة متعددة العوامل أو الوصول المستند إلى شرط للتحكم في الوصول إلى البنية الأساسية والتحكم بالتغيير.

- يتضمن الأمان المحيط لشبكة شركتك حماية ضد حجب الخدمة الموزعة (DDoS) لتصفية الهجمات واسعة النطاق قبل أن تتسبب في قطع الخدمة عن المستخدمين.

- أمان الشبكة مثل تجزئة الشبكة وعناصر التحكم في الوصول إلى الشبكة، للحد من الاتصال بين الموارد.

- يمكن لطبقة الحوسبة تأمين الوصول إلى الأجهزة الظاهرية في مكانها أو في السحابة عن طريق إغلاق منافذ معينة.

- التطبيق يضمن أمان الطبقة بأن تكون التطبيقات آمنة وخالية من الثغرات الأمنية.

- أمان طبقة البيانات بما في ذلك عناصر التحكم لإدارة الوصول إلى بيانات الأعمال والعملاء والتشفير لحماية البيانات.

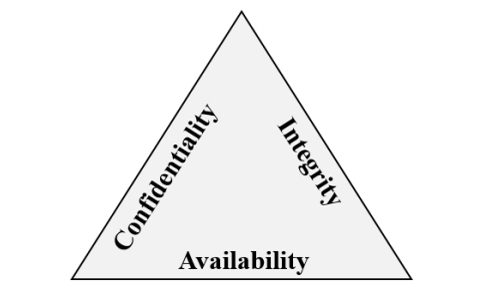

السرية والنزاهة والتوافر (CIA)

كما مُوضح أعلاه، تستخدم الاستراتيجية الدفاعية المتعمقة سلسلة من الآليات لإبطاء تقدم الهجوم. جميع الآليات المختلفة (التقنيات والعمليات والتدريب) هي عناصر من استراتيجية الأمان عبر الإنترنت، والتي تشمل أهدافها ضمان السرية وتكامل البيانات والتوفّر، غالبًا ما يشار إليها باسم CIA.

السرية تشير إلى الحاجة إلى الاحتفاظ بسرية البيانات الحساسة مثل معلومات العميل أو كلمات المرور أو البيانات المالية. يمكنك تشفير البيانات للحفاظ على سريتها، ولكن بعد ذلك تحتاج أيضًا إلى الحفاظ على سرية مفاتيح التشفير. السرية هي الجزء الأكثر وضوحًا من الأمن؛ يمكننا أن نرى بوضوح الحاجة إلى الحفاظ على سرية البيانات والمفاتيح وكلمات المرور والأسرار الأخرى الحساسة.

السلامة تشير إلى الاحتفاظ بالبيانات أو الرسائل سليمة. عندما ترسل رسالة بريد إلكتروني، فأنت تريد التأكد من أن الرسالة المستلمة هي نفس الرسالة التي أرسلتها. عندما تقوم بتخزين البيانات في قاعدة بيانات، فأنت تريد التأكد من أن البيانات التي تقوم باستردادها هي نفس البيانات التي قمت بتخزينها. يحافظ تشفير البيانات على سريتها، ولكن يجب أن تكون قادرًا بعد ذلك على فك تشفيرها بحيث تكون كما كانت قبل تشفيرها. تتعلق النزاهة بالثقة في أن البيانات لم يتم العبث بها أو تغييرها.

يشير التوفّر إلى إتاحة البيانات لمن يحتاجون إليها عندما يحتاجون إليها. من المهم للمؤسسة الحفاظ على أمان بيانات العملاء، ولكن في الوقت نفسه يجب أن تكون متاحة أيضًا للموظفين الذين يتعاملون مع العملاء. بينما قد يكون تخزين البيانات بتنسيق مشفر أكثر أمانًا، يحتاج الموظفون إلى الوصول إلى البيانات التي تم فك تشفيرها.

في حين أن أهداف استراتيجية الأمان عبر الإنترنت هي الحفاظ على سرية الأنظمة والشبكات والتطبيقات والبيانات وتكامل بياناتها وتوفّرها، فإن هدف مجرمي الإنترنت تعطيل هذه الأهداف. تتضمن محفظة Microsoft الحلول والتقنيات لتمكين المؤسسات من تحقيق أهداف ثالوث CIA.