وصف نموذج الثقة المعدومة

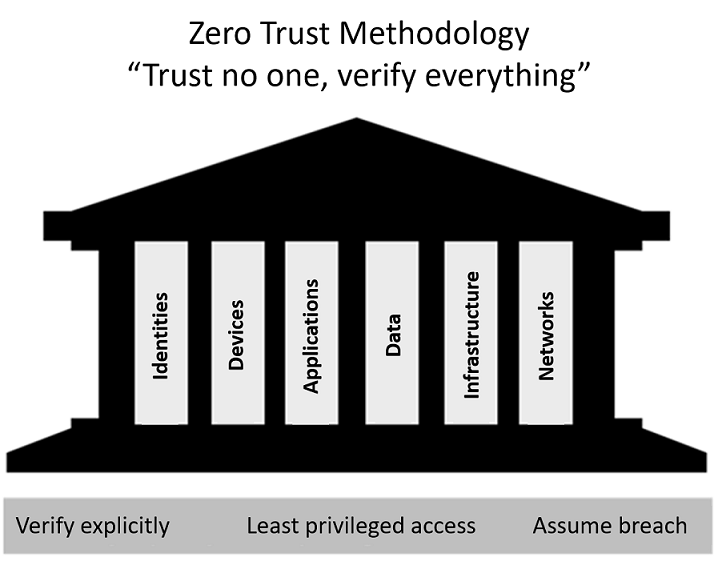

تفترض الثقة المعدومة أن كل شيء موجود على شبكة مفتوحة وغير موثوق بها، حتى الموارد الموجودة خلف جدران الحماية الخاصة بشبكة الشركة. ويعمل نموذج "الثقة المعدومة" على مبدأ "لا تثق بأحد، تحقق من كل شيء."

تنهي قدرة المهاجمين على تجاوز ضوابط الوصول التقليدية أي وهم بأن استراتيجيات الأمان التقليدية كافية. من خلال عدم الثقة في سلامة شبكة الشركة، يتم تعزيز الأمان.

من الناحية العملية، هذا يعني أننا لم نعد نفترض أن كلمة المرور كافية للتحقق من صحة المستخدم ولكننا نضيف مصادقة متعددة العوامل لتوفير فحوصات إضافية. بدلاً من منح الوصول إلى جميع الأجهزة على شبكة الشركة، يُسمح للمستخدمين بالوصول فقط إلى التطبيقات أو البيانات المحددة التي يحتاجون إليها.

يقدم هذا الفيديو منهجية الثقة المعدومة:

المبادئ التوجيهية للثقة المعدومة

يحتوي نموذج الثقة المعدومة على ثلاثة مبادئ توجه وتدعم كيفية تنفيذ الأمن. وهذه هي: التحقق بشكل صريح، الوصول الأقل امتياز، وافتراض الخرق.

- تحقق بشكل صريح. قم دائمًا بالمصادقة والترخيص استنادًا إلى نقاط البيانات المتاحة، بما في ذلك هوية المستخدم والموقع والجهاز والخدمة أو عبء العمل وتصنيف البيانات والحالات الشاذة.

- الوصول الأقل امتيازا. قم بالحد من وصول المستخدم من خلال الوصول في الوقت المناسب والوصول الكافي فقط (JIT/JEA) والسياسات التكيفية القائمة على المخاطر وحماية البيانات لحماية البيانات والإنتاجية.

- افترض حدوث خرق. الوصول المقسم حسب الشبكة والمستخدم والأجهزة والتطبيق. استخدم التشفير لحماية البيانات واستخدم التحليلات للحصول على الرؤية واكتشاف التهديدات وتحسين مستوى الأمان لديك.

ست ركائز أساسية

في نموذج الثقة المعدومة، تعمل جميع العناصر معًا لتوفير أمان شامل. هذه العناصر الستة هي الركائز الأساسية لنموذج الثقة المعدومة:

- الهويات قد تكون مستخدمين أو خدمات أو أجهزة. عندما تحاول الهوية الوصول إلى مورد، يجب التحقق من ذلك مع مصادقة قوية، واتباع مبادئ الوصول إلى الامتياز الأقل.

- تنشئ الأجهزة سطح هجوم كبير مع تدفق البيانات من الأجهزة إلى أحمال العمل المحلية والسحابة. تعد أجهزة مراقبة الصحة والامتثال جانبًا مهمًا من جوانب الأمان.

- التطبيقات هي الطريقة التي يتم بها استهلاك البيانات. يتضمن ذلك اكتشاف جميع التطبيقات المستخدمة، والتي تسمى أحيانًا Shadow IT لأنه لا تتم إدارة جميع التطبيقات مركزيًا. تتضمن هذه الركيزة أيضًا إدارة الأذونات والوصول.

- البيانات يجب تصنيفها وتمييزها وتشفيرها بناءً على سماتها. تهدف جهود الأمان في النهاية إلى حماية البيانات والتأكد من بقائها آمنة عندما تترك الأجهزة والتطبيقات والبنية التحتية والشبكات التي تتحكم فيها المؤسسة.

- تمثل البنية الأساسية، سواء كانت محلية أو مستندة إلى السحابة، متجه تهديد. لتحسين الأمان، يمكنك تقييم الإصدار والتكوين والوصول إلى JIT واستخدام القياس عن بعد للكشف عن الهجمات والحالات الشاذة. يتيح لك ذلك حظر السلوك المحفوف بالمخاطر أو الإبلاغ عنه تلقائيًا واتخاذ إجراءات وقائية.

- وينبغي تقسيم الشبكات ، بما في ذلك التقسيم الجزئي الأعمق داخل الشبكة. يجب أيضًا استخدام الحماية من التهديدات في الوقت الفعلي والتشفير الشامل والمراقبة والتحليلات.

تساعد استراتيجية الأمان التي تستخدم المبادئ الثلاثة لنموذج الثقة المعدومة عبر الركائز الأساسية الست الشركات على تقديم الأمن وإنفاذه عبر مؤسساتها.