توزيع مجموعات أمان الشبكة باستخدام مدخل Microsoft Azure

تُمكنك مجموعات أمان الشبكة (NSG) في Azure من تصفية نسبة استخدام الشبكة من موارد Azure وإليها ضمن شبكة Azure ظاهرية. تحتوي مجموعة أمان الشبكة على قواعد أمان تسمح (أو ترفض) نسبة استخدام الشبكة الوارد (أو الصادر) إلى عدة أنواع من موارد Azure. يُمكنك تحديد، لكل قاعدة أمان، مصدر ووجهة ومنفذ وبروتوكول.

قواعد أمان NSG

تحتوي مجموعة أمان الشبكة على قواعد الأمان التي تحتاجها بقدر ما ترغب به، أو قد لا تحتوي على أي قاعدة أمان، وذلك ضمن حدود اشتراك Azure. تحدد كل قاعدة الخصائص التالية:

- اسم - يجب أن يكون اسم فريد داخل مجموعة أمان الشبكة.

- أولوية - يمكن أن تكون أي رقم بين 100 و 4096. تُعالج القواعد بترتيب الأولوية، إذ تٌعالج الأرقام الأقل قبل الأرقام الأعلى وذلك لأن الأرقام الأقل لها أولوية قُصوى. تتوقف المعالجة بمُجرد تطابق نسبة استخدام الشبكة مع القاعدة. نتيجة لذلك، لا تتم معالجة أي قواعد موجودة بأولويات أقل (أرقام أعلى) والتي لها نفس السمات مثل القواعد ذات الأولويات الأعلى.

- مصدر أو وجهة - يُمكن تعيينهما على أي من عنوان IP فردي، أو كتلة توجيه مجال دون فئة (CIDR) (10.0.0.0/24 على سبيل المثال) أو علامة الخدمة أو مجموعة أمان التطبيقات.

- بروتوكول - يمكن أن يكون TCP أو UDP أو ICMP أو ESP أو AH أو أي شيء.

- الاتجاه - يمكن تكوينه لتطبيقه على نسبة استخدام الشبكة الواردة أو الصادرة.

- نطاق المنفذ - يمكن تحديده إما كمنفذ فردي أو كعِدة منافذ. على سبيل المثال، يمكنك تحديد 80 أو 10000-10005. ويتيح لك تحديد نطاقات إمكانية إنشاء قواعد أمان أقل.

- الإجراء - يمكن تعيينه على السماح أو الرفض.

يقيم جدار الحماية قواعد أمان مجموعة أمان الشبكة حسب الأولوية، باستخدام المعلومات المكونة من 5 مجموعات (المصدر والمنفذ المصدر والوجهة ومنفذ الوجهة والبروتوكول) إما للسماح بنسبة استخدام الشبكة أو رفضها.

قواعد الأمان الافتراضية

ينشئ Azure القواعد الافتراضية التالية في كل مجموعة أمان الشبكة التي تقوم بإنشائها:

| الاتجاه | الاسم | الأولوية | Source | منافذ المصدر | مقصد | منافذ الوجهة | البروتوكول | الوصول |

|---|---|---|---|---|---|---|---|---|

| وارد | AllowVNetInBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | أي | السماح |

| وارد | AllowAzureLoadBalancerInBound |

65001 | AzureLoadBalancer |

0-65535 | 0.0.0.0/0 | 0-65535 | أي | السماح |

| وارد | DenyAllInbound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | أي | الرفض |

| صادر | AllowVnetOutBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | أي | السماح |

| صادر | AllowInternetOutBound |

65001 | 0.0.0.0/0 | 0-65535 | Internet |

0-65535 | أي | السماح |

| صادر | DenyAllOutBound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | أي | الرفض |

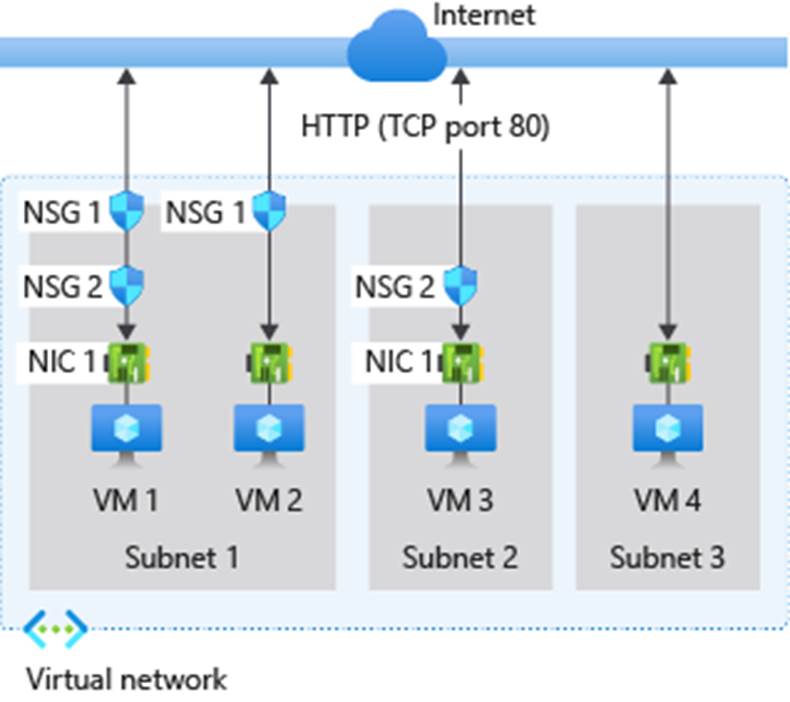

توضح المخططات والنقاط التالية سيناريوهات مختلفة لكيفية توزيع مجموعات أمان الشبكة للسماح بنسبة استخدام الشبكة من الإنترنت وإليه عبر منفذ TCP 80:

بالنسبة لنسبة استخدام الشبكة الواردة، يعالج Azure القواعد في مجموعة أمان الشبكة المقترنة بشبكة فرعية أولا، إذا كانت هناك واحدة، ثم القواعد الموجودة في مجموعة أمان الشبكة المقترنة بواجهة الشبكة، إذا كانت هناك واحدة.

- VM1:

Subnet1مقترن ب NSG1، لذلك تتم معالجة قواعد الأمان، وVM1 فيSubnet1. ما لم تقم بإنشاء قاعدة تسمح بالمنفذ 80 الوارد،DenyAllInboundترفض قاعدة الأمان الافتراضية نسبة استخدام الشبكة، ولا يتم تقييمها أبدا بواسطة NSG2، نظرا لأن NSG2 مقترن بواجهة الشبكة. إذا كان NSG1 يحتوي على قاعدة أمان تسمح بالمنفذ 80، فإن NSG2 يعالج نسبة استخدام الشبكة. للسماح للمنفذ 80 إلى الجهاز الظاهري، يجب أن يكون لكل من NSG1 وNSG2 قاعدة تسمح للمنفذ 80 من الإنترنت. - VM2: تتم معالجة القواعد في NSG1 لأن VM2 موجود أيضا في

Subnet1. وبما أن VM2 ليس لديه مجموعة أمان الشبكة مُرتبطة بواجهة الشبكة الخاصة به، فإنه يتلقى جميع نسب استخدام الشبكة المسموح بها من خلال NSG1 أو يتم رفض جميع نسب استخدام الشبكة التي رفضها NSG1. نسبة استخدام الشبكة إما مسموح بها أو مرفوضة لكافة الموارد في نفس الشبكة الفرعية عندما تكون مجموعة أمان الشبكة مُقترنة بشبكة فرعية. - VM3: نظرا لعدم وجود مجموعة أمان شبكة مرتبطة

Subnet2ب ، يسمح بحركة المرور إلى الشبكة الفرعية ومعالجتها بواسطة NSG2، لأن NSG2 مقترن بواجهة الشبكة المرفقة ب VM3. - VM4: يسمح بحركة المرور إلى VM4، لأن مجموعة أمان الشبكة غير مقترنة ب

Subnet3أو بواجهة الشبكة في الجهاز الظاهري. يُسمح لجميع نسب استخدام الشبكة من خلال شبكة فرعية وواجهة شبكة اتصال إذا لم يكن لديهم مجموعة أمان شبكة اتصال مُقترنة بهم.

بالنسبة لنسبة استخدام الشبكة الصادرة، يعالج Azure القواعد في مجموعة أمان الشبكة المقترنة بواجهة شبكة الاتصال أولا، إذا كانت هناك واحدة، ثم القواعد الموجودة في مجموعة أمان الشبكة المقترنة بالشبكة الفرعية، إذا كانت هناك واحدة.

- الجهاز الظاهري 1: تُعالج قواعد الأمان في NSG2. ما لم تنشئ قاعدة أمان ترفض المنفذ 80 الصادر إلى الإنترنت، تسمح قاعدة الأمان الافتراضية AllowInternetOutbound بنسبة استخدام الشبكة في كل من NSG1 وNSG2. إذا كان لدى NSG2 قاعدة أمان ترفض المنفذ 80، يتم رفض نسبة استخدام الشبكة، ولا تقوم NSG1 بتقييمها أبدا. لرفض المنفذ 80 من الجهاز الظاهري، يجب أن يكون لأي من مجموعات أمان الشبكة (أو لكليهما) قاعدة ترفض المنفذ 80 إلى الإنترنت.

- VM2: يتم إرسال جميع نسبة استخدام الشبكة من خلال واجهة الشبكة إلى الشبكة الفرعية، نظرا لأن واجهة الشبكة المرفقة بالجهاز الظاهري 2 لا تحتوي على مجموعة أمان شبكة مرتبطة بها. تُعالج القواعد في NSG1.

- الجهاز الظاهري 3: إذا كان NSG2 لديه قاعدة أمان التي ترفض دخول المنفذ 80، يتم رفض نسبة استخدام الشبكة. إذا كان لدى NSG2 قاعدة أمان تسمح بالمنفذ 80، يسمح بالمنفذ 80 الصادر إلى الإنترنت، نظرا لأن مجموعة أمان الشبكة غير مقترنة

Subnet2ب . - VM4: يسمح بكافة حركة مرور الشبكة من VM4، لأن مجموعة أمان الشبكة غير مقترنة بواجهة الشبكة المرفقة بالجهاز الظاهري، أو ب

Subnet3.

مجموعات أمان التطبيقات

تُمكنك مجموعة أمان التطبيقات (ASG) من تكوين أمان الشبكة كامتداد طبيعي لبنية التطبيق، ما يسمح لك بتجميع الأجهزة الظاهرية وتحديد نُهج أمان الشبكة استنادًا إلى تلك المجموعات. يمكنك إعادة استخدام نهج الأمان الخاص بك على نطاق واسع دون الصيانة اليدوية لعناوين IP الصريحة. يُعالج النظام الأساسي تعقيد عناوين IP الصريحة ومجموعات القواعد المتعددة، ما يسمح لك بالتركيز على منطق تسلسل عملك.

لتقليل عدد قواعد الأمان التي تحتاجها والحاجة إلى تغيير القواعد، خطط لمجموعات أمان التطبيقات التي تحتاجها ثم أنشئ قواعد باستخدام علامات الخدمة أو مجموعات أمان التطبيقات بدلًا من عناوين IP الفردية أو نطاقات عناوين IP كلما أمكن ذلك.

تصفية حركة مرور الشبكة باستخدام NSG باستخدام مدخل Microsoft Azure

يمكنك استخدام مجموعة أمان الشبكة لتصفية نسبة استخدام الشبكة الواردة من شبكة فرعية ظاهرية والصادرة إليها. تحتوي مجموعات أمان الشبكة على قواعد أمان تقوم بتصفية نسبة استخدام الشبكة حسب عنوان IP والمنفذ والبروتوكول. تُطبق قواعد الأمان على الموارد المُوزعة في شبكة فرعية.

المراحل الرئيسية لتصفية نسبة استخدام الشبكة باستخدام NSG باستخدام مدخل Microsoft Azure هي:

- إنشاء مجموعة موارد - يمكن القيام بذلك مُسبقًا أو أثناء إنشاء الشبكة الظاهرية في المرحلة التالية. يجب أن تكون كافة الموارد الأخرى التي تقوم بإنشائها في نفس المنطقة المُحددة هنا.

- إنشاء شبكة ظاهرية - يجب نشر هذا في نفس مجموعة الموارد التي قمت بإنشائها مسبقا.

- إنشاء مجموعات أمان التطبيقات - تمكنك مجموعات أمان التطبيقات التي تقوم بإنشائها هنا من تجميع الخوادم معا مع وظائف مماثلة، مثل خوادم الويب أو خوادم الإدارة. يُمكنك إنشاء مجموعتيّ أمان التطبيق هنا، واحد لخوادم الويب وأخرى لخوادم الإدارة (على سبيل المثال، MyAsgWebServers وMyAsgMgmtServers)

- إنشاء مجموعة أمان شبكة - تؤمن مجموعة أمان الشبكة نسبة استخدام الشبكة في شبكتك الظاهرية. سيُقترن NSG بشبكة فرعية في المرحلة التالية.

- إقران مجموعة أمان شبكة بشبكة فرعية - هذا هو المكان الذي تقوم فيه بإقران مجموعة أمان الشبكة التي قمت بإنشائها مسبقا، بالشبكة الفرعية للشبكة الظاهرية التي أنشأتها في المرحلة 2 أعلاه.

- إنشاء قواعد الأمان - هنا حيث تقوم بإنشاء قواعد الأمان الواردة. يُمكنك هنا إنشاء قاعدة أمان للسماح للمنافذ 80 و443 إلى مجموعة أمان التطبيق لخادم الويب الخاصة بك (على سبيل المثال، MyAsgWebServers). ثم يمكنك إنشاء قاعدة أمان أخرى للسماح لنسبة استخدام الشبكة لبروتوكول سطح المكتب البعيد (RDP) على المنفذ 3389 إلى مجموعة أمان التطبيق لخوادم الإدارة الخاصة بك (على سبيل المثال، MyAsgMgmtServers). تتحكم هذه القواعد من حيث يمكنك الوصول إلى الجهاز الظاهري الخاص بك عن بعد وخادم ويب IIS الخاص بك.

- إنشاء أجهزة ظاهرية - هذا هو المكان الذي تقوم فيه بإنشاء خادم الويب (على سبيل المثال، MyVMWeb) وخادم الإدارة (على سبيل المثال، MyVMMgmt) الأجهزة الظاهرية التي سيتم ربطها بمجموعة أمان التطبيقات الخاصة بها في المرحلة التالية.

- إقران NIC إلى ASG - هنا حيث تربط بطاقة واجهة الشبكة (NIC) المُرفقة بكل جهاز ظاهري بمجموعة أمان التطبيق الخاصة بها التي أنشأتها في المرحلة 3 أعلاه.

- اختبار عوامل تصفية نسبة استخدام الشبكة - المرحلة النهائية هي حيث تختبر أن تصفية نسبة استخدام الشبكة تعمل كما هو مُتوقع.

- لاختبار هذا، قد تحاول الاتصال بالجهاز الظاهري لخادم الإدارة (على سبيل المثال، MyVMMgmt) باستخدام اتصال بروتوكول سطح المكتب البعيد (RDP)، وبالتالي التحقق من أنه يمكنك الاتصال لأن المنفذ 3389 يسمح بالاتصالات الواردة من الإنترنت إلى مجموعة أمان تطبيقات خوادم الإدارة (على سبيل المثال، MyAsgMgmtServers).

- أثناء الاتصال بجلسة عمل RDP على خادم الإدارة (على سبيل المثال، MyVMMgmt)، ستختبر بعدها اتصال RDP من الجهاز الظاهري لخادم الإدارة (على سبيل المثال، MyVMMgmt) إلى الجهاز الظاهري لخادم الويب (على سبيل المثال، MyVMWeb)، والذي يجب أن ينجح مُجددًا لأن الأجهزة الظاهرية في نفس الشبكة يمكنها الاتصال فيما بينها عبر أي منفذ بشكل افتراضي.

- ومع ذلك، لن تتمكن من إنشاء اتصال RDP بالجهاز الظاهري لخادم الويب (على سبيل المثال، MyVMWeb) من الإنترنت، لأن قاعدة الأمان لمجموعة أمان تطبيقات خوادم الويب (على سبيل المثال، MyAsgWebServers) تمنع الاتصالات بالمنفذ 3389 الوارد من الإنترنت. تُرفض نسبة استخدام الشبكة الواردة من الإنترنت إلى كافة الموارد بشكل افتراضي.

- أثناء الاتصال بجلسة عمل RDP على خادم الويب (على سبيل المثال، MyVMWeb)، يمكنك بعد ذلك تثبيت IIS على خادم الويب، ثم قطع الاتصال بجلسة عمل RDP للجهاز الظاهري لخادم الويب، وقطع الاتصال بجلسة عمل RDP للجهاز الظاهري لخادم الإدارة. في مدخل Microsoft Azure، يمكنك بعد ذلك تحديد عنوان IP العام للجهاز الظاهري لخادم الويب (على سبيل المثال، MyVMWeb)، وتأكيد أنه يمكنك الوصول إلى الجهاز الظاهري لخادم الويب من الإنترنت عن طريق فتح مستعرض ويب على جهاز الكمبيوتر الخاص بك والتنقل إلى http:// (for example, http://23.96.39.113) . يجب أن تشاهد شاشة الترحيب IIS القياسية، لأن المنفذ 80 يسمح بالوصول الوارد من الإنترنت إلى مجموعة أمان تطبيق خوادم ويب (على سبيل المثال، MyAsgWebServers). ترتبط واجهة الشبكة المُرفقة بالجهاز الظاهري لخادم الويب (على سبيل المثال، MyVMWeb) بمجموعة أمان تطبيقات خوادم الويب (على سبيل المثال، MyAsgWebServers) وبالتالي تسمح بالاتصال.

لعرض الخطوات التفصيلية لكافة هذه المهام، راجع البرنامج التعليمي: تصفية نسبة استخدام الشبكة باستخدام مجموعة أمان الشبكة باستخدام مدخل Microsoft Azure.