تأمين شبكاتك باستخدام Azure Firewall Manager

العمل مع Azure Firewall Manager

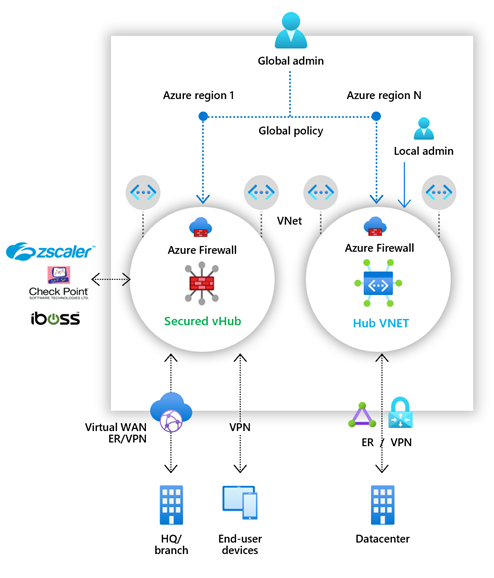

Azure Firewall Manager هي خدمة إدارة آمنة تُوفر نهج أمان وإدارة مسار لمحيط الأمان المُستند إلى السحابة.

يقوم Azure Firewall Manager بتبسيط عملية تعريف قواعد الشبكة ومستوى التطبيق مركزيًا لتصفية نسبة استخدام الشبكة عبر مثيلات جدار حماية Azure متعددة. يمكنك تغطية مناطق Azure والاشتراكات المختلفة في بنية النظام المحوري لإدارة نسبة استخدام الشبكة وحمايتها.

إذا كنت تدير جدران حماية متعددة، فأنت تعرف أن تغيير قواعد جدار الحماية باستمرار يجعل من الصعب الحفاظ على تزامنها. تحتاج فرق تكنولوجيا المعلومات المركزية إلى طريقة لتحديد نُهج جدار الحماية الأساسية وتطبيقها عبر وحدات أعمال متعددة. في الوقت نفسه، تريد فِرق DevOps إنشاء نُهج جدار الحماية المشتقة المحلية الخاصة بها التي يتم تنفيذها عبر المؤسسات. يمكن أن يساعد Azure Firewall Manager في حل هذه المشكلات.

يمكن أن توفر إدارة جدار الحماية إدارة الأمان لنوعين من بنية الشبكة:

- موزِّع ظاهري مُؤمّن- هذا هو الاسم الذي يُطلق على أي موزِّع WAN ظاهري لـ Azure عندما تقترن نُهج الأمان والتوجيه به. Azure Virtual WAN Hub هو مُورد مُدار من قِبل Microsoft ويتيح لك إنشاء تصميمات مركز محوري بسهولة.

- شبكة Hub الظاهرية - هذا هو الاسم الذي يطلق على أي شبكة Azure ظاهرية قياسية عندما تقترن بها نُهج الأمان. شبكة Azure الظاهرية القياسية هي مورد تقوم بإنشائه وإدارته. في هذا الوقت، يتم اعتماد نهج جدار حماية Azure فقط. يمكنك إقران الشبكات الظاهرية الفرعية التي تحتوي على الخدمات وخوادم حمل العمل. كما يمكنك إدارة جدران الحماية في الشبكات الظاهرية المستقلة التي لم تُقرن بأية شبكة فرعية.

ميزات Azure Firewall Manager

الميزات الرئيسية التي يقدمها Azure Firewall Manager هي:

توزيع وتكوين جدار حماية Azure المركزي

يُمكنك مركزياً نشر وتكوين مثيلات Azure Firewall المتعددة التي تمتد عبر مناطق واشتراكات Azure المختلفة.

النهج الهرمية (العمومية والمحلية)

يمكنك استخدام Azure Firewall Manager لإدارة نُهج Azure Firewall مركزياً عبر عدة محاور ظاهرية آمنة. يمكن لفرق تكنولوجيا المعلومات المركزية الخاصة بك إنشاء نُهج جدار حماية عمومية لفرض نهج جدار الحماية على مستوى المؤسسة عبر الفِرق. تسمح نُهج جدار الحماية التي تم إنشاؤها محليًا بنموذج الخدمة الذاتية DevOps لتحسين السرعة.

متكامل مع أمان جهة خارجية كخدمة للأمان المتقدم

بالإضافة إلى Azure Firewall، يمكنك دمج موفري الأمان كخدمة لجهة خارجية لتوفير حماية إضافية للشبكة ل VNet واتصالات الإنترنت الفرعية. لا تتوفر هذه الميزة إلا مع توزيع مُوزّع ظاهري آمن (انظر أعلاه).

إدارة المسارات المركزية

يمكنك بسهولة توجيه نسبة استخدام الشبكة إلى المركز الآمن للتصفية والتسجيل دون الحاجة إلى إعداد المسارات المعرفة من قبل المستخدم (UDR) يدويا على الشبكات الظاهرية المحورية. لا تتوفر هذه الميزة إلا مع توزيع مُوزّع ظاهري آمن (انظر أعلاه).

توفر المنطقة

يمكنك استخدام نهج جدار حماية Azure عبر المناطق. على سبيل المثال، يمكنك إنشاء نهج في منطقة غرب الولايات المتحدة مع استمرار استخدمها في منطقة شرق الولايات المتحدة.

خطة حماية DDoS

يمكنك إقران شبكاتك الظاهرية بخطة حماية DDoS داخل Azure Firewall Manager.

إدارة نهج جدار حماية تطبيق الويب

يمكنك إنشاء نهج جدار حماية تطبيق الويب (WAF) وإقرانها مركزيًا للأنظمة الأساسية لتسليم التطبيقات، بما في ذلك Azure Front Door وAzure Application Gateway.

نُهج Azure Firewall Manager

نهج جدار الحماية هو مورد Azure يحتوي على NAT وشبكة ومجموعات قواعد التطبيق وإعدادات التحليل الذكي للمخاطر. وهو مورد عمومي يمكن استخدامه عبر مثيلات جدار حماية Azure متعددة في مُوزّع ظاهري آمن وشبكات Hub الظاهرية. يمكن إنشاء نُهج جديدة من البداية أو وراثتها من النُهج الحالية. يسمح التوريث لـ DevOps بإنشاء نُهج جدار حماية محلية على رأس نهج قاعدة تفويض المؤسسة. تعمل النُهج عبر المناطق والاشتراكات.

يمكنك إنشاء نهج جدار الحماية و الارتباطات مع Azure Firewall Manager. ومع ذلك، يمكنك كذلك إنشاء نهج وإدارته باستخدام REST API والقوالب و Azure PowerShell وAzure CLI. بمجرد إنشاء نهج، يمكنك إقرانه بجدار حماية في مُوزّع WAN ظاهري ما يجعله مُوزّع ظاهري آمن أو إقرانه بجدار حماية في شبكة Azure ظاهرية قياسية (أو كلاهما) ما يجعله شبكة Hub ظاهرية.

توزيع Azure Firewall Manager لشبكات Hub الظاهرية

العملية المُوصى بها لتوزيع Azure Firewall Manager لشبكات Hub الظاهرية هي كما يلي:

إنشاء نهج جدار حماية

يمكنك إما إنشاء نهج جديد، أو اشتقاق نهج أساسي وتخصيص نهج محلي، أو استيراد قواعد من جدار حماية Azure موجود. تأكد من إزالة قواعد NAT من النُهج التي يجب تطبيقها عبر جدران حماية متعددة.

إنشاء بنية النظام المحوري

قُم بذلك إما عن طريق إنشاء شبكة Hub ظاهرية باستخدام Azure Firewall Manager وإقران الشبكات الظاهرية الفرعية إليها باستخدام إقران شبكة ظاهرية، أو عن طريق إنشاء شبكة ظاهرية وإضافة اتصالات شبكة ظاهرية وإقران الشبكات الظاهرية الفرعية إليها باستخدام إقران شبكة ظاهرية.

تحديد موفري الأمان ونهج جدار الحماية المقترن

حاليًا، يعد Azure Firewall فقط موفرًا مدعومًا. يمكن القيام بذلك أثناء إنشاء شبكة Hub ظاهرية، أو عن طريق تحويل شبكة ظاهرية موجودة إلى شبكة Hub ظاهرية. من الممكن كذلك تحويل شبكات ظاهرية متعددة.

تكوين المسارات المعرفة من قبل المستخدم لتوجيه نسبة استخدام الشبكة إلى جدار حماية شبكة Hub الظاهرية

توزيع Azure Firewall Manager للموزِّع الظاهري الآمن

العملية المُوصى بها لتوزيع Azure Firewall Manager للمُوزّع الظاهري الآمن هي كما يلي:

إنشاء بنية النظام المحوري

قم بذلك إما عن طريق إنشاء مُوزّع ظاهري آمن باستخدام Azure Firewall Manager وإضافة اتصالات شبكة اتصال ظاهرية، أو عن طريق إنشاء مُوزّع WAN ظاهري وإضافة اتصالات شبكة اتصال ظاهرية.

تحديد موفري الأمان

يمكن القيام بذلك أثناء إنشاء مُوزّع ظاهري آمن، أو عن طريق تحويل مُوزّع WAN ظاهري موجود إلى مُوزّع ظاهري آمن.

إنشاء نهج جدار حماية وربطه بمركزك

لا ينطبق هذا إلا إذا كنت تستخدم جدار حماية Azure. يتم تكوين نُهج الأمان كخدمة لجهة خارجية من خلال تجربة إدارة الشركاء.

تكوين إعدادات المسار لتوجيه نسبة استخدام الشبكة إلى المركز الظاهري الآمن

يمكنك بسهولة توجيه نسبة استخدام الشبكة إلى مُوزّع ظاهري آمن للتصفية والتسجيل دون توجيهات مُعرفة من قبل المستخدم (UDR) على الشبكات الظاهرية الفرعية باستخدام صفحة إعداد مسار المُوزّع الظاهري الآمن.

لا يمكن أن يكون لديك أكثر من مُوزّع واحد لكل WAN ظاهري لكل منطقة، ولكن يمكنك إضافة العديد من WANs الظاهرية في المنطقة لتحقيق ذلك.

لا يمكن أن يكون لديك مسافات IP للمُوزّعات في vWAN.

يجب أن تكون اتصالات VNet المُوزّعة في نفس منطقة المُوزّع.