استكشاف إنشاء وإدارة استعلامات تتبع التهديدات

يحتوي Microsoft Sentinel على أدوات استعلام قوية يمكنها مساعدتك، كجزء من فريق Security Operations Center، في العثور على تهديدات الأمان والأنشطة غير المرغوب فيها في بيئة Contoso وعزلها.

التتبع باستخدام استعلامات المضمنة

يمكنك استخدام أدوات البحث والاستعلام في Microsoft Sentinel لتتبع تهديدات وتكتيكات الأمان في جميع أنحاء البيئة الخاصة بك. تتيح لك هذه الأدوات التصفية من خلال كميات كبيرة من الأحداث ومصادر بيانات الأمان لتحديد التهديدات المحتملة أو تعقب التهديدات المعروفة أو المتوقعة.

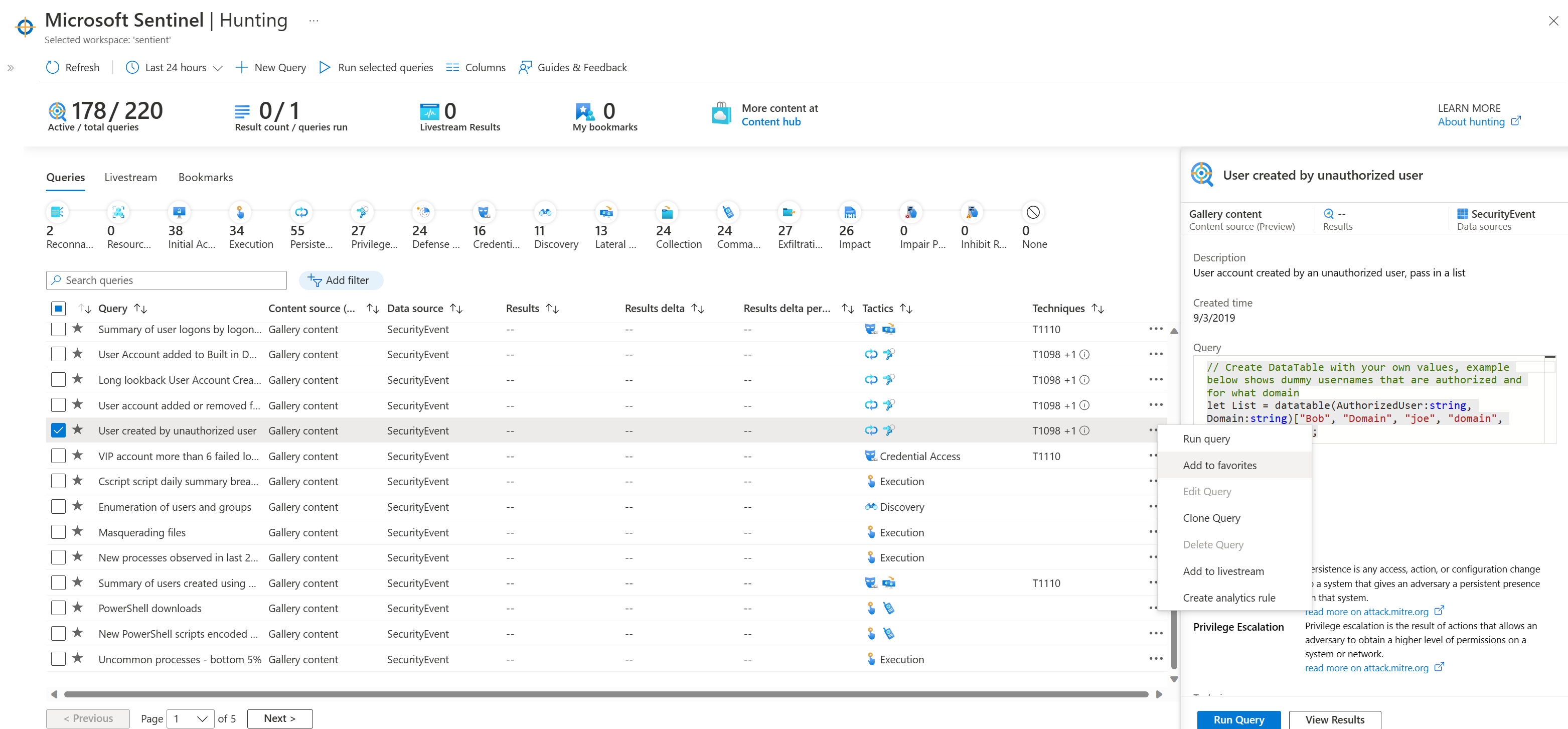

تحتوي صفحة التتبع في Microsoft Sentinel على استعلامات مضمنة يمكن أن توجه عملية التتبع وتساعدك على متابعة مسارات التتبع المناسبة للكشف عن المشكلات في بيئتك. يمكن أن تكشف استعلامات التتبع عن مشكلات ليست مهمة بما يكفي من تلقاء نفسها لإنشاء تنبيه ولكنها حدثت في كثير من الأحيان بمرور الوقت لتبرير التحقيق.

صفحة التتبع توفر قائمة بجميع استعلامات التتبع. يمكنك تصفية الاستعلامات وفرزها حسب الاسم والموفر ومصدر البيانات والنتائج والتكتيكات. يمكنك حفظ الاستعلامات عن طريق تحديد أيقونة المفضلات على شكل نجمة للاستعلام في القائمة.

تلميح

عند تحديد استعلام كمفضلة، يتم تشغيله تلقائيًا في كل مرة تفتح فيها صفحة التتبع.

إدارة استعلامات التتبع

عند تحديد استعلام من القائمة، تظهر تفاصيل الاستعلام في جزء جديد يحتوي على وصف ورمز ومعلومات أخرى حول الاستعلام. وتشمل تلك المعلومات الكيانات ذات الصلة والتكتيكات المحددة. يمكنك تشغيل استعلام بشكل تفاعلي عن طريق تحديد تشغيل الاستعلام في جزء التفاصيل.

البحث عن التهديدات باستخدام إطار MITRE ATT&CK

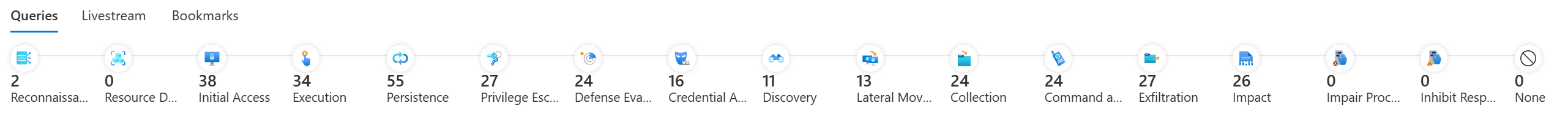

يستخدم Microsoft Sentinel إطار عمل MITRE ATT&CK لتصنيف الاستعلامات وترتيبها حسب التكتيكات. ATT&CK هو قاعدة معرفية من التكتيكات والتقنيات التي يتم استخدامها وملاحظتها في الوضع الأفقي العمومي للتهديد. يمكنك استخدام MITRE ATT&CK لتطوير وإعلام نماذج وطرق تتبع التهديدات في Microsoft Sentinel. عند تتبع التهديدات في Microsoft Sentinel، يمكنك استخدام إطار عمل ATT & CK لتصنيف الاستعلامات وتشغيلها باستخدام المخطط الزمني لتكتيكات MITER ATT & CK.

إشعار

يمكنك تحديد تكتيكات MITER ATT & CK الفردية من الجدول الزمني في صفحة التتبع.

يؤدي تحديد أي تكتيك إلى تصفية الاستعلامات المتوفرة حسب التكتيك المحدد. تكتيكات التتبع التالية من مصفوفات ATT&CK Enterprise وICS (أنظمة التحكم الصناعي):

- استطلاع. التكتيكات التي يستخدمها الخصم للعثور على المعلومات التي يمكنهم استخدامها لتخطيط العمليات المستقبلية.

- تطوير الموارد. التكتيكات التي يستخدمها الخصم لإنشاء الموارد التي يمكن استخدامها لدعم العمليات. تتضمن الموارد البنية الأساسية أو الحسابات أو القدرات.

- الوصول الأولي. الخطط التي يستخدمها الخصم للدخول إلى شبكة ما، من خلال استغلال الثغرات الأمنية أو نقاط الضعف في التكوين داخل الأنظمة العامة. مثال على ذلك هو التصيد الاحتيالي الموجّه.

- التنفيذ. الخطط التي تؤدي إلى قيام الشخصية غير المفضلة بتشغيل التعليمة البرمجية الخاصة به على نظام مستهدف. على سبيل المثال، قد يقوم المتسلل الضار بتشغيل برنامج نصي من PowerShell لتنزيل المزيد من أدوات المهاجم و/ أو فحص الأنظمة الأخرى.

- الاستمرار. الخطط التي تسمح للخصم بالحفاظ على الوصول إلى نظام الهدف، حتى بعد إعادة التشغيل وتغييرات بيانات الاعتماد. مثال على أسلوب الاستمرارية هو المهاجم الذي يقوم بإنشاء مهمة مجدولة تقوم بتشغيل التعليمات البرمجية الخاصة بهم في وقت محدد أو عند إعادة التشغيل.

- زيادة الامتيازات. الخطط التي تستخدمها الشخصية غير المفضلة للحصول على امتيازات عالية المستوى على النظام، مثل المسؤول المحلي أو الجذر.

- التهرب الدفاعي. الخطط التي يستخدمها المهاجمون لتجنب الكشف. تتضمن خطط التهرب إخفاء التعليمات البرمجية الضارة داخل عمليات ومجلدات موثوق بها، أو تشفير التعليمة البرمجية أو جعلها مبهمة الخاصة بالشخصية غير المفضلة، أو تعطيل برامج الأمان.

- الوصول إلى بيانات الاعتماد. خطط تم نشرها على الأنظمة والشبكات لسرقة أسماء المستخدمين وبيانات الاعتماد لإعادة استخدامها.

- اكتشاف. الخطط التي تستخدمها الشخصية غير المفضلة للحصول على معلومات حول الأنظمة والشبكات التي يريدون استغلالها أو استخدامها لمصلحتهم التكتيكية.

- الحركة الجانبيّة. الخطط التي تسمح للمهاجم بالانتقال من نظام إلى آخر داخل شبكة. تتضمن الأساليب الشائعة طرق pass-the-hash لمصادقة المستخدمين وإساءة استخدام بروتوكول سطح المكتب البعيد (RDP).

- المجموعة. الخطط التي تستخدمها الشخصية غير المفضلة لجمع المعلومات التي كان يستهدفها وتعزيزها كجزء من أهدافه.

- الأوامر والتحكم. الخطط التي يستخدمها المهاجم للاتصال بنظام تحت سيطرته. أحد الأمثلة على ذلك هو المهاجم الذي يتواصل مع نظام عبر منفذ غير شائع أو ذو رقم مرتفع لتجنب الاكتشاف بواسطة أجهزة الأمان أو الوكلاء.

- التصفية. الخطط المستخدمة لنقل البيانات من الشبكة التي تعرضت للخطر إلى نظام أو شبكة تحت السيطرة الكاملة للمهاجم.

- التأثير. التكتيكات التي يستخدمها المهاجم للتأثير على توفر الأنظمة والشبكات والبيانات. تتضمن الطرق في هذه الفئة هجمات لقطع الخدمة وبرامج مسح القرص أو مسح البيانات.

- إعاقة التحكم في العملية. التكتيكات التي يستخدمها الخصم لمعالجة عمليات التحكم المادي أو تعطيلها أو إتلافها.

- منع وظيفة الاستجابة. التكتيكات التي يستخدمها الخصم لمنع وظائف الأمان والحماية وضمان الجودة وتدخل المشغل من الاستجابة للفشل أو الخطر أو الحالة غير الآمنة.

- لا يوجد.

إنشاء استعلامات مخصصة لتحسين تتبع التهديدات

تستخدم جميع استعلامات البحث في Microsoft Sentinel بنية لغة Kusto Query (KQL) المستخدمة في تحليلات السجل. يمكنك تعديل استعلام في جزء التفاصيل وتشغيل الاستعلام الجديد. أو يمكنك حفظه كاستعلام جديد يمكن إعادة استخدامه في مساحة عمل Microsoft Sentinel.

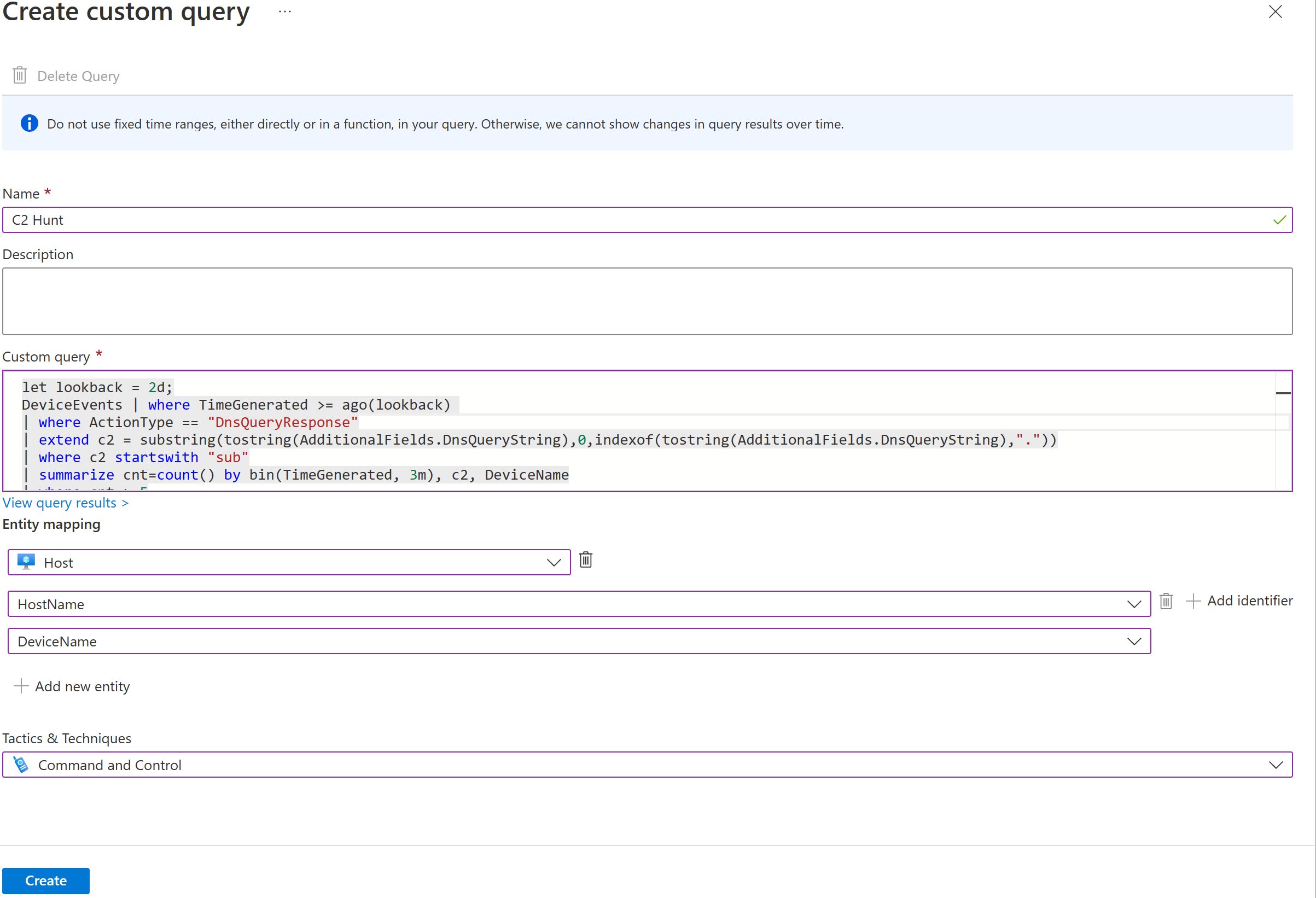

يمكنك أيضًا إنشاء الاستعلامات المخصصة الخاصة بك باستخدام رمز KQL لتتبع التهديدات.

تسمح لك الاستعلامات المخصصة بتعريف ما يلي:

| معلمة الاستعلام | الوصف |

|---|---|

| الاسم | توفير اسم للاستعلام المخصص. |

| الوصف | توفير وصف لوظائف الاستعلام. |

| استعلام مخصص | استعلام تتبع KQL الخاص بك. |

| تعيين الكيان | تعيين أنواع الكيانات إلى أعمدة من نتيجة الاستعلام لتعبئة نتائج الاستعلام بمزيد من المعلومات القابلة للتنفيذ. يمكنك أيضًا تعيين الكيانات باستخدام التعليمات البرمجية في الاستعلام KQL. |

| التكتيكات والتقنيات | حدد الخطط التي تم تصميم الاستعلام الخاص بك لعرضها. |

يتم سرد الاستعلامات المخصصة إلى جانب الاستعلامات المضمنة للإدارة.

استكشاف Microsoft Sentinel على GitHub

يحتوي مستودع Microsoft Sentinel على عمليات الكشف الجاهزة واستعلامات الاستكشاف واستعلامات التتبع والمصنفات ودلائل المبادئ والمزيد لمساعدتك في تأمين بيئتك والبحث عن التهديدات. تساهم Microsoft ومجتمع Microsoft Sentinel في هذا المستودع.

يحتوي المستودع على مجلدات تحتوي على محتوى ساهم فيه العديد من مجالات وظائف Microsoft Sentinel، بما في ذلك استعلامات التتبع. يمكنك استخدام تعليمات البرمجية من هذه الاستعلامات لإنشاء استعلامات مخصصة في مساحة عمل Microsoft Azure Sentinel.

اختر أفضل إجابة للسؤال التالي، ثم حدد التحقق من إجاباتك.