تصميم تحليل الاسم لشبكة الاتصال الظاهرية

اعتماداً على كيفية استخدام Azure لاستضافة IaaS وPaaS والحلول المختلطة، قد تحتاج إلى السماح للأجهزة الظاهرية والموارد الأخرى المنشورة في الشبكة الظاهرية بالاتصال ببعضها. على الرغم من أنه يمكنك تمكين الاتصال باستخدام عناوين IP، إلا إنه من الأسهل استخدام الأسماء التي يمكن تذكرها بسهولة، ولا تتغير.

يتم تقسيم DNS إلى منطقتين: DNS العامة والخاصة للموارد التي يمكن الوصول إليها من شبكاتك الداخلية.

خدمات DNS العامة

تقوم خدمات DNS العامة بحل أسماء وعناوين IP للموارد والخدمات التي يمكن الوصول إليها عبر الإنترنت مثل خوادم الويب. تعتبر Azure DNS بمثابة خدمة استضافة لمجال DNS الذي يوفر تحليل الاسم من خلال استخدام البنية التحتية في Microsoft Azure. تتم استضافة نطاقات DNS في DNS Azure على شبكة اتصال Azure العمومية من خوادم أسماء DNS. يستخدم DNS Azure أي شبكات ذات قدرات اتصال فريدة. يتم الرد على كل استعلام DNS بواسطة أقرب خادم DNS متوفر، لتوفير أداء سريع وتوفر عالٍ للمجال الخاص بك.

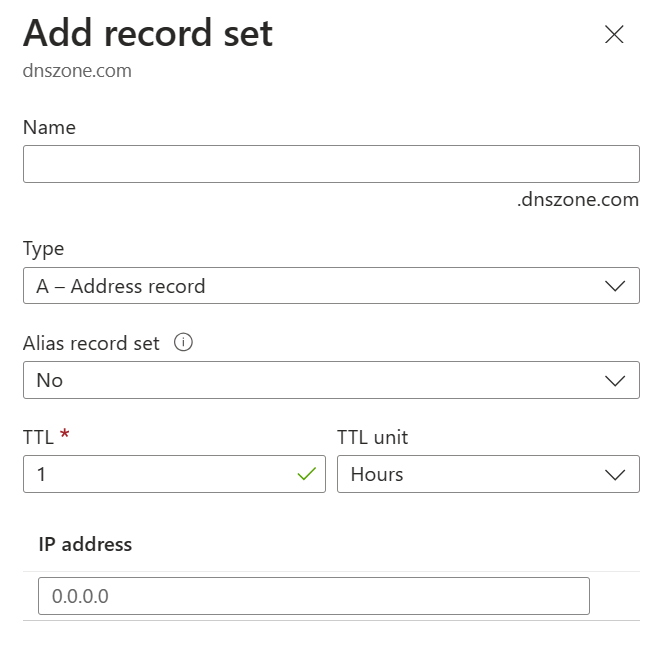

في Azure DNS، يمكنك إنشاء سجلات العناوين يدوياً داخل المناطق ذات الصلة. السجلات الأكثر استخداماً ستكون:

- سجلات المضيف: A/AAAA (IPv4/IPv6)

- سجلات الاسم المستعار: CNAME

يوفر Azure DNS خدمة DNS آمنة وموثوقاً بها لإدارة أسماء المجالات وحلها في شبكة افتراضية دون الحاجة إلى إضافة حل DNS مخصص.

تستضيف منطقة DNS سجلات DNS لمجال. لذلك، لبدء استضافة مجالك في Azure DNS، تحتاج إلى إنشاء منطقة DNS لاسم المجال هذا. يتم بعد ذلك إنشاء كل سجل DNS لمجالك داخل منطقة DNS هذه.

الاعتبارات

- يجب أن يكون اسم المنطقة فريداً ضمن مجموعة الموارد، ويجب ألا تكون المنطقة موجودة بالفعل.

- يمكن إعادة استخدام نفس اسم المنطقة في مجموعة موارد مختلفة أو اشتراك Azure مختلف.

- عندما تشترك مناطق متعددة في نفس الاسم، يتم تعيين عناوين خادم بأسماء مختلفة لكل مثيل.

- تم تسجيل المجال الجذر / الأصل في المسجل، وتتم الإشارة إلى Azure NS.

- يتم تسجيل المجالات التابعة في AzureDNS مباشرة.

إشعار

لا يلزمك امتلاك اسم مجال لإنشاء منطقة DNS باسم المجال هذا في Azure DNS. ومع ذلك، تحتاج إلى امتلاك المجال لتكوين المجال.

فوّض مجالات DNS

يسمح لك Azure DNS باستضافة منطقة DNS وإدارة سجلات DNS لمجال في Azure. لكي تصل استعلامات DNS للمجال إلى Azure DNS، يجب تفويض المجال لـ Azure DNS من المجال الأصلي. ضع في اعتبارك أن Azure DNS ليس مسجل المجال.

لتفويض مجالك إلى Azure DNS، تحتاج أولاً إلى معرفة أسماء خوادم الأسماء لمنطقتك. في كل مرة يتم فيها إنشاء منطقة DNS، يخصص Azure DNS خوادم الأسماء من مجموعة. بمجرد تعيين خوادم الأسماء، يقوم Azure DNS تلقائياً بإنشاء سجلات NS موثوقة في منطقتك.

بمجرد إنشاء منطقة DNS، ويكون لديك خوادم الاسم، ستحتاج إلى تحديث المجال الأصل. كل مسجل لديه أدوات إدارة DNS الخاصة به لتغيير سجلات خادم الأسماء للمجال. في صفحة المسجل المخصصة لإدارة DNS، حرر سجلات NS واستبدل سجلات NS بتلك التي أنشأتها Azure DNS.

إشعار

عند تفويض مجال إلى Azure DNS، يجب استخدام أسماء خوادم الأسماء التي يوفرها Azure DNS. يجب عليك دائماً استخدام أسماء خوادم الأسماء الأربعة، بغض النظر عن اسم المجال.

المجالات الفرعية

إذا كنت ترغب في إعداد منطقة فرعية منفصلة، يمكنك تفويض مجال فرعي في Azure DNS. على سبيل المثال، بعد تكوين contoso.com في Azure DNS، يمكنك تكوين منطقة فرعية منفصلة لـ partners.contoso.com.

يتبع إعداد مجال فرعي نفس العملية، مثل التفويض النموذجي. الاختلاف الوحيد هو أنه يجب إنشاء سجلات NS في المنطقة الأصل contoso.com في Azure DNS، بدلاً من مسجل المجال.

إشعار

يمكن أن تكون المناطق الأصل والفرعية في نفس مجموعة الموارد أو مجموعة موارد مختلفة. يجب ملاحظة أن اسم مجموعة السجلات في المنطقة الأصل يتطابق مع اسم المنطقة الفرعية، وفي هذه الحالة يكونان شريكين.

من المهم فهم الفرق بين مجموعات سجلات DNS وسجلات DNS الفردية. مجموعة السجلات هي مجموعة من السجلات في منطقة لها نفس الاسم ومن نفس النوع.

لا يمكن أن تحتوي مجموعة السجلات على سجلين متطابقين. يمكن إنشاء مجموعات سجلات فارغة (بدون سجلات)، لكن لا تظهر على خوادم أسماء Azure DNS. يمكن أن تحتوي مجموعات السجلات من نوع CNAME على سجل واحد على الأكثر.

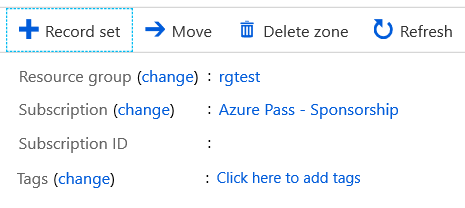

ستتغير صفحة "Add record set" اعتماداً على نوع السجل الذي تحدده. للحصول على سجل A، ستحتاج إلى TTL (مدة البقاء) وعنوان IP. تحدد مدة البقاء، أو TTL، المدة التي يتم فيها تخزين كل سجل مؤقتاً بواسطة العملاء قبل إعادة طلبه.

خدمات DNS الخاصة

تحل خدمات DNS الخاصة أسماء وعناوين IP للموارد والخدمات

عندما تحتاج الموارد المنشورة في الشبكات الظاهرية إلى حل أسماء المجالات إلى عناوين IP الداخلية، فيمكنها استخدام إحدى الطرق الثلاث:

- المناطق الخاصة لـ Azure DNS

- تحليل الاسم الموفر من Azure

- تحليل الاسم الذي يستخدم خادم DNS الخاص بك

يعتمد نوع تحليل الاسم الذي تستخدمه على المدى الذي تحتاج إليه مواردك للاتصال ببعضها.

قد تتجاوز احتياجات تحليل الاسم الميزات التي توفرها Azure. على سبيل المثال، قد تحتاج إلى استخدام مجالات Microsoft Windows Server Active Directory وأن تحل أسماء DNS بين الشبكات الظاهرية. لتغطية هذه السيناريوهات، يوفر Azure إمكانية استخدام خوادم DNS الخاصة بك.

يُمكن لخوادم DNS الموجودة داخل شبكة ظاهرية إعادة توجيه استعلامات DNS للمُحللات المُتداخلة في Azure. ويُمكّنك ذلك من حل أسماء المضيفين داخل هذه الشبكة الظاهرية. على سبيل المثال، يُمكن لوحدة تحكم مجال (DC) قيد التشغيل في Azure أن تستجيب لاستعلامات DNS لمجالاتها، وإعادة توجيه كافة الاستعلامات الأخرى إلى Azure. تسمح إعادة توجيه الاستعلامات للشبكات الظاهرية برؤية كل من مواردك الداخلية (عبر DC) وأسماء المضيفين المتوفرة من قبل Azure (عبر مُعيد التوجيه). يتوفر الوصول إلى المحللات المُتداخلة في Azure عبر عنوان IP الظاهري 168.63.129.16.

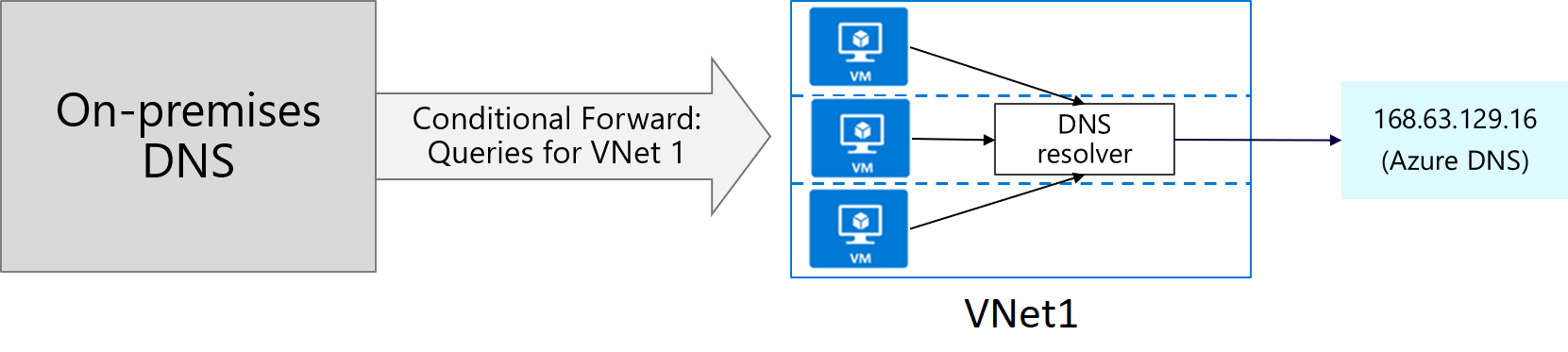

تُؤدي إعادة توجيه DNS أيضاً لتمكين تحليل DNS بين الشبكات الظاهرية وتسمح لأجهزتك المحلية بحل أسماء المضيفين المتوفرة من قبل Azure. ومن أجل تحليل اسم المضيف للجهاز الظاهري، يجب أن يتواجد خادم DNS للجهاز الظاهري في نفس الشبكة الظاهرية ويُكوّن لإعادة توجيه استعلامات اسم المضيف إلى Azure. نظراً لاختلاف لاحقة DNS في كل شبكة ظاهرية، يمكنك استخدام قواعد إعادة التوجيه الشرطية لإرسال استعلامات DNS للشبكة الظاهرية الصحيحة للتحليل.

DNS المتوفرة من قبل Azure

إن Azure توفر DNS الداخلي الافتراضي الخاص بها. حيث إنها توفر منطقة DNS داخلية موجودة دائماً، وتدعم التسجيل التلقائي، ولا تتطلب إنشاء سجل يدوي، ويتم إنشاؤها عند إنشاء الشبكة الظاهرية. وهي خدمة مجانية. يُقدم تحليل الاسم الموفر من قبل Azure إمكانيات DNS الموثوقة الأساسية فقط. إذا كنت تستخدم هذا الخيار، فستُدار أسماء وسجلات منطقة DNS تلقائياً بواسطة Azure، ولن تتمكن من التحكم في أسماء منطقة DNS أو دورة حياة سجلات DNS.

يُحدد DNS الداخلي مساحة الاسم على النحو التالي: internal.cloudapp.net.

يتم تسجيل أي جهاز ظاهري أُنشئ في الشبكة الظاهرية في منطقة DNS الداخلية ويحصل على اسم مجال DNS مثل myVM.internal.cloudapp.net. من المهم أن تدرك أنه اسم مورد Azure الذي سُجل، وليس اسم نظام التشغيل الضيف على الجهاز الظاهري.

حدود DNS الداخلي

- لا يمكن أن يُحلل من خلال الشبكات الظاهرية المختلفة.

- يُسجل أسماء الموارد، وليس أسماء نظام التشغيل الضيف.

- لا يسمح بإنشاء السجل اليدوي.

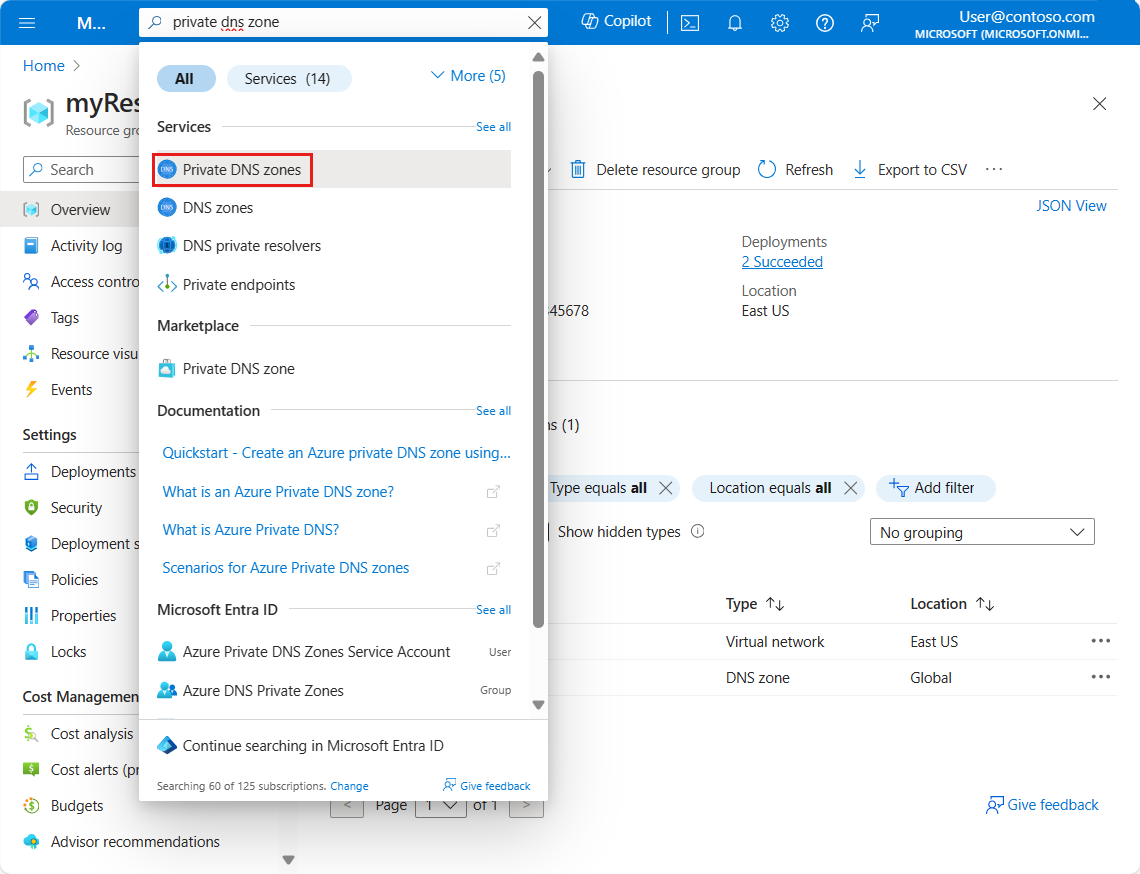

مناطق Azure Private DNS

تتوفر مناطق Private DNS في Azure للموارد الداخلية فقط. وهي عالمية في نطاقها، بحيث يمكنك الوصول إليها من أي إقليم، وأي اشتراك وأي شبكة ظاهرية، وأي مستأجر. إذا كان لديك إذن لقراءة المنطقة، يمكنك استخدامه من أجل تحليل الاسم. تعتبر مناطق DNS الخاصة مرنة للغاية، ويجري تكرارها في الأقاليم على مستوى أنحاء العالم. وهي غير متوفرة للموارد على شبكة الإنترنت.

بالنسبة للسيناريوهات التي تتطلب مرونة أكبر مما يسمح به DNS الداخلي، يمكنك إنشاء مناطق DNS خاصة بك. تُمكّنك هذه المناطق من التالي:

- تكوين اسم DNS محدد لمنطقة.

- إنشاء سجلات يدوياً عند الضرورة.

- تحليل الأسماء وعناوين IP عبر مناطق مختلفة.

- تحليل الأسماء وعناوين IP عبر الشبكات الظاهرية المختلفة.

إنشاء منطقة DNS خاصة باستخدام البوابة

يمكنك إنشاء منطقة DNS خاصة باستخدام مدخل Azure أو Azure PowerShell أو Azure CLI.

عند نشر منطقة DNS الجديدة، يمكنك إنشاء سجلات الموارد يدوياً، أو استخدام التسجيل التلقائي، الذي سيقوم بإنشاء سجلات الموارد استناداً إلى اسم مورد Azure.

تدعم مناطق DNS الخاصة النطاق الكامل للسجلات بما في ذلك المؤشرات وMX وSOA والخدمة والسجلات النصية.

ربط الشبكات الظاهرية بمناطق DNS الخاصة

في Azure، تُمثل الشبكة الظاهرية مجموعة مكونة من 1 أو أكثر من الشبكات الفرعية، كما هو محدد من قبل نطاق CIDR. تتم إضافة موارد مثل الأجهزة الظاهرية للشبكات الفرعية.

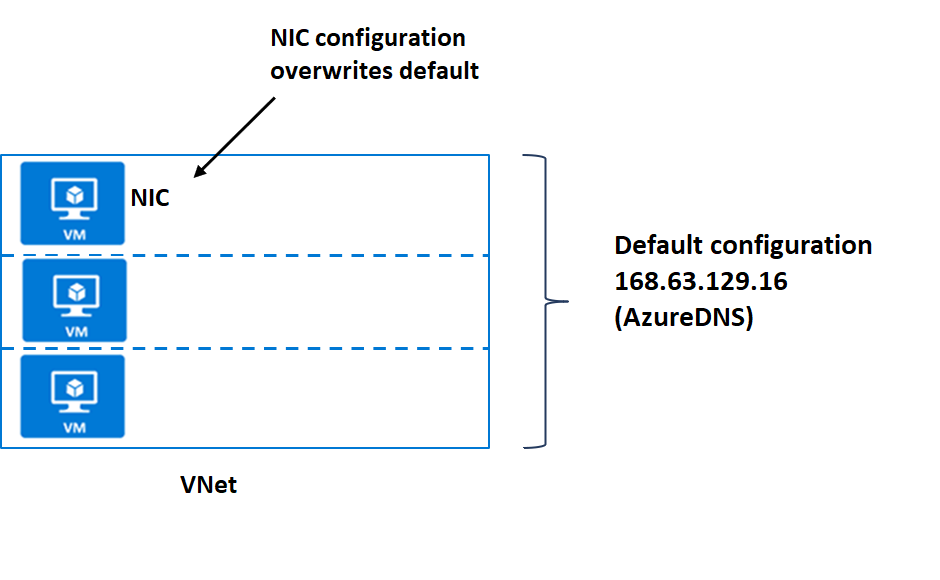

على مستوى الشبكة الظاهرية، يعتبر تكوين DNS الافتراضي جزءاً من واجبات DHCP التي أدتها Azure والتي تُحدد العنوان الخاص 168.63.129.16 لاستخدام خدمات DNS Azure.

إذا لزم الأمر، يمكنك تجاوز التكوين الافتراضي عن طريق تكوين خادم DNS بديل في واجهة الشبكة للجهاز الظاهري.

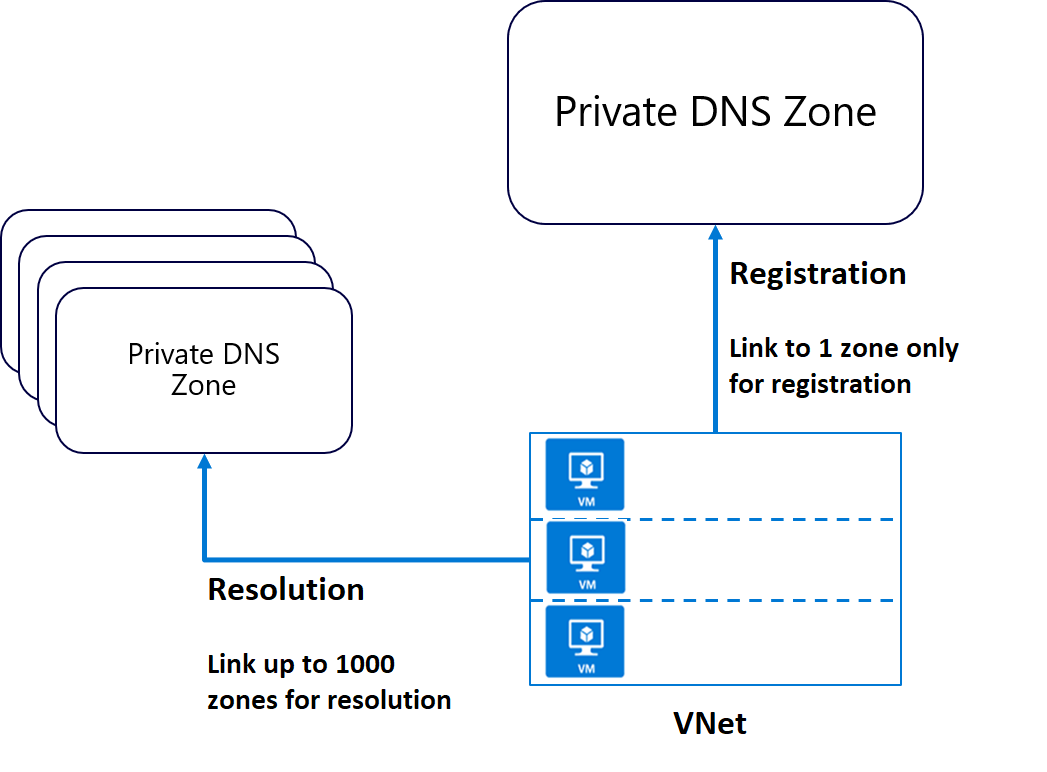

هناك طريقتان لربط الشبكات الظاهرية بمنطقة خاصة:

- التسجيل: يُمكن ربط كل شبكة ظاهرية بمنطقة DNS خاصة للتسجيل. ومع ذلك، يمكن ربط ما يصل إلى 100 شبكة ظاهرية بنفس منطقة DNS الخاصة للتسجيل.

- التحليل: قد تكون هناك مناطق DNS خاصة أخرى لمساحات الأسماء المختلفة. يمكنك ربط شبكة ظاهرية بكل من هذه المناطق من أجل تحليل الاسم. يمكن لكل شبكة ظاهرية الارتباط بما يصل إلى 1000 منطقة DNS خاصة لتحليل الاسم.

دمج DNS الداخلي مع شبكات Azure الظاهرية

إذا كان لديك خادم DNS خارجي، على سبيل المثال، خادم محلي، يمكنك استخدام خاصية تكوين DNS مخصص على شبكتك الظاهرية لدمج الاثنين.

يمكن تشغيل DNS الخارجي الخاص بك على أي خادم: BIND على UNIX وActive Directory Domain Services DNS وما إلى ذلك. إذا كنت تريد استخدام خادم DNS خارجي وليس خدمة DNS Azure الافتراضية، يجب تكوين خوادم DNS المطلوبة.

غالباً ما تستخدم المؤسسات منطقة DNS الخاصة الداخلية من Azure للتسجيل التلقائي، ثم تستخدم تكويناً مخصصاً لإعادة توجيه استعلامات المناطق الخارجية من خادم DNS خارجي.

إعادة التوجيه تأخذ شكلين:

- إعادة التوجيه - عن طريق تحديد خادم DNS آخر (SOA لمنطقة) لتحليل الاستعلام إذا تعذر ذلك على الخادم الأولي.

- إعادة التوجيه المشروط- وذلك عن طريق تحديد خادم DNS لمنطقة مسماة، بحيث يتم توجيه كافة الاستعلامات الخاصة بتلك المنطقة إلى خادم DNS المحدد.

إشعار

إذا كان خادم DNS خارج Azure، فإنه لا يملك حق الوصول إلى DNS Azure على 168.63.129.16. في هذا السيناريو، قم بإعداد محلل DNS داخل شبكتك الظاهرية وأعد توجيه الاستعلامات إليها، ثم اطلب إعادة توجيه الاستعلامات إلى 168.63.129.16 (Azure DNS). بشكل أساسي، أنت تستخدم إعادة التوجيه لأن 168.63.129.16 غير قابل للتوجيه، وبالتالي لا يمكن الوصول إلى عملاء خارجيين.

اختر أفضل إجابة لكل سؤال مِن الأسئلة أدناه. بعد ذلك، حدد تحقق مِن إجاباتك.