إدارة أمان التطبيقات/البرنامج الوسيط

تمتلك المؤسسات الكبيرة العديد من المستخدمين الذين ينتمون لمجموعات أعمال مختلفة حيث يحتاجون إلى:

- تسجيل الدخول إلى مقطع التخزين بطريقة آمنة

- فرض مبدأ الامتيازات الأقل (PLOP) عندما يتعلق الأمر بالوصول إلى البيانات الأساسية

- تسجيل الأحداث التي تتسم بأهمية من دلالة الأمان.

يتمثل الغرض من أمان التطبيقات في HDInsight في توفير طرق لمصادقة عدة مستخدمين بشكل آمن في HDInsight، وفرض ممارسة تقييد حقوق الوصول للمستخدمين على البيانات إلى الحد الأدنى من الأذونات التي يحتاجون إليها لتنفيذ عملهم وأخيرًا، تسجيل التي تتسم بأهمية من ناحية الأمان، مثل تسجيل الدخول، ومحاولة تنفيذ إجراء ذي امتياز، وإجراء تعديل على سجل مهم.

المصادقة

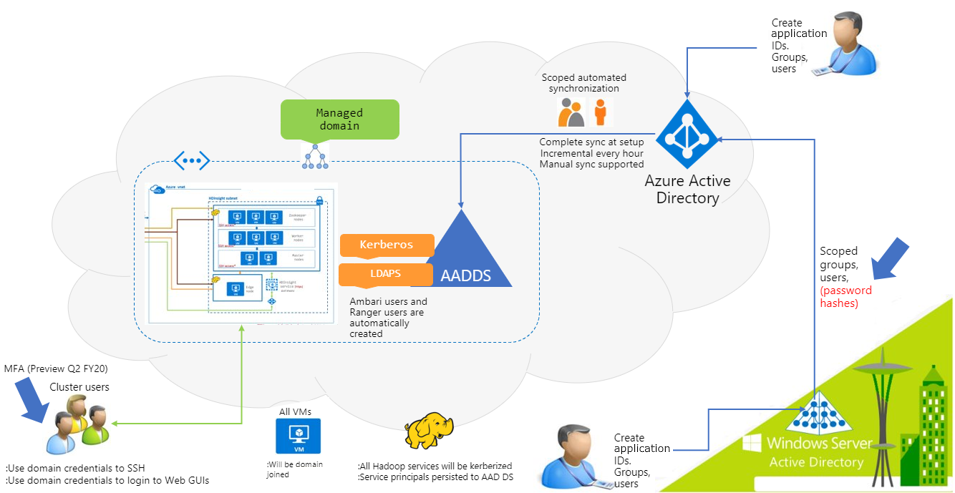

إنّ المصادقة هي عملية إنشاء هوية الشخص، ما يؤدي إلى التحقق من هوية المستخدمين كما يدعون. تحتاج مجموعات HDInsight في سيناريوهات الإنتاج عادةً إلى تمكين مجموعة واسعة من المستخدمين من مجموعات أعمال مختلفة للمصادقة في مقطع التخزين بغية تشغيل أنشطة مثل تكوين أحمال العمل وإرسالها وتشغيلها ومراقبتها. يؤدي تمكين ميزة "حزمة أمان المؤسسة" (ESP) في أثناء إنشاء مقطع تخزين HDInsight إلى تمكين المجموعات من الانضمام إلى المجال وبالنسبة لمستخدمي المجال، تُمكّنهم من استخدام بيانات اعتماد المجال الخاصة بهم للمصادقة في مقطع التخزين. يمكن استخدام مجموعات Active Directory لإنشاء مجموعات من المستخدمين الفرديين الذين يمثلون وظيفة أو قسمًا داخل مؤسسة ويمكن مزامنة العديد من هذه المجموعات مع المجموعة في وقت الإنشاء. يجب أن يتم تعيين مسؤول مجموعة مجال ومجموعات فردية أو متعددة من المستخدمين مع منحهم وصولاً مقيدًا لأنظمة المجموعات. يوجد أدناه تمثيل للمكونات والأطراف المشاركة في عملية مصادقة HDInsight.

تشارك المكونات أدناه في مجال هوية المؤسسة في عملية الإعداد والمصادقة لمقطع تخزين ESP.

- Windows Server Active Directory: وحدة تحكم المجال في أماكن العمل وتخزن اسم المستخدم الأساسي (a.k.a UPN) (على سبيل المثال:

user@Contoso.com) وكلمات مرور المجال الخاصة بها. - active directory الاتصال (AD الاتصال): أداة Microsoft مصممة لإنجاز إعداد الهوية المختلطة. تعتبر الوظائف مثل مزامنة تجزئة كلمة المرور ضرورية في إعداد ESP على HDInsight.

- دليل نشاط Azure (معرف Microsoft Entra): خدمة إدارة الوصول والهوية المستندة إلى Microsoft Azure.

- Microsoft Entra Domain Services (Microsoft Entra Domain Services): توفر خدمات المجال المدارة مثل الانضمام إلى المجال ونهج المجموعة وبروتوكول الوصول الخفيف إلى الدليل (LDAP) ومصادقة Kerberos/NTLM المتوافقة تماما مع Windows Server Active Directory. يمكنك استخدام خدمات المجال هذه دون الحاجة إلى توزيع أجهزة التحكم بالمجال وإدارتها وتصحيحها في السحابة. تتكامل Microsoft Entra Domain Services مع مستأجر Microsoft Entra الحالي، ما يجعل من الممكن للمستخدمين تسجيل الدخول باستخدام بيانات الاعتماد الموجودة لديهم. يمكنك أيضًا استخدام المجموعات وحسابات المستخدمين الحالية لتأمين الوصول إلى الموارد، ما يسهل رفع الموارد الداخلية ونقلها بسلاسة إلى Azure.

يدعم HDInsight نوعين من سيناريوهات المصادقة

- عند مزامنة تجزئات كلمة المرور على معرف Microsoft Entra.

- عندما تحتفظ تجزئة كلمة المرور بأجهزة التحكم بالمجال الداخلية. لاحظ أنه يمكن للمستخدم اختيار إنشاء مجموعة HDInsight باستخدام Windows Azure Storage Blob (WASB) أو ADLS Gen2 storage وتختلف عملية المصادقة قليلاً في كل منهما. في حين أنه يتم إكمال جميع الخطوات في عملية المصادقة تلقائيًا ويتم استخلاصها بعيدًا عن المستخدم، فإنه يساعد على فهم تسلسل الأحداث التي تدخل في مصادقة المستخدم على مستوى عالٍ.

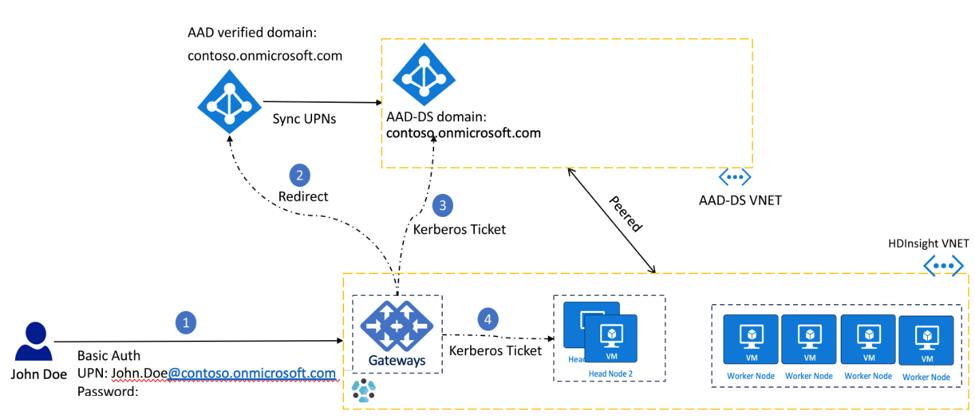

المصادقة: عند مزامنة تجزئات كلمة المرور مع معرف Microsoft Entra

- يصادق المستخدم جون دو على خدمة HDInsight (على سبيل المثال Ambari وssh وZeppelin وما إلى ذلك) مع بيانات اعتماد

user@contoso.onmicrosoft.comالمجال الخاصة به (المعروفة باسم المستخدم الأساسي أو UPN) وكلمة المرور. تحتوي البوابة على اسم المستخدم وكلمة المرور. - ترسل بوابة HDInsight UPN وكلمة المرور التي يوفرها المستخدم إلى معرف Microsoft Entra باستخدام تدفق بيانات اعتماد كلمة مرور مالك المورد (ROPC) ويطلب طلب وصول OAuth. يؤكد معرف Microsoft Entra هوية المستخدم ويصدر رمز تحديث تم حفظه في خدمة بيانات الاعتماد، التي تعمل على العقدة الرئيسية. في أنظمة المجموعات المتضمّنة حسابات ADLS Gen 2 storage، تتواصل برامج تشغيل التخزين مع خدمة بيانات الاعتماد لاسترداد رمز OAuth المميّز لغرض مصادقة المرور إلى ADLS.

- ثم تقوم البوابة بمصادقة المستخدم باستخدام Microsoft Entra Domain Services وتحصل على تذكرة Kerberos. تقوم البوابة بعد ذلك بتمرير بطاقة Kerberos إلى العُقد الرئيسية وتقوم بمصادقة المستخدم في مقطع التخزين.

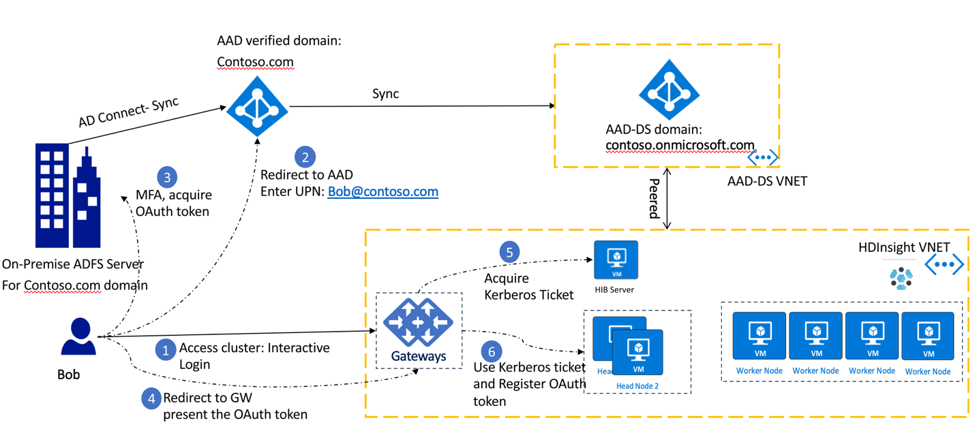

مصادقة MFA: عندما لا تتم مزامنة تجزئات كلمة المرور مع معرف Microsoft Entra

إشعار

يُسمى هذا الإعداد أيضًا باسم HDInsight Identity Broker (HIB) ويدعم المصادقة متعددة العوامل (MFA). في هذا الإعداد، إذا لم تتم مزامنة تجزئات كلمة المرور مع معرف Microsoft Entra، فلا يزال بإمكان المستخدم المصادقة على البوابة.

- يقوم المستخدم جون دو بإطلاق خدمة HDInsight المستندة إلى شبكة الويب مثل Ambari أو Zeppelin. تُعيد الصفحة توجيه المستخدم إلى شاشة تسجيل دخول تفاعلية.

تتم إعادة توجيه العميل إلى معرف Microsoft Entra للمستخدم للمصادقة باستخدام UPN

user@contoso.onmicrosoft.comالخاص به . - عند إدخال اسم المستخدم الأساسي (UPN)، تتم إعادة توجيه العميل إلى خادم ADFS الداخلي حيث يقوم المستخدم بإدخال كلمة المرور الخاصة به. يتم الآن تنفيذ المصادقة متعددة العوامل (MFA) إذا تم تمكينها. بعد إتمام المصادقة بنجاح، يتم إصدار رمز OAuth المميّز للعميل.

- يقدم العميل رمز OAuth المميّز لبوابة HDInsight.

- تستخدم بوابة HDInsight رمز OAuth المميّز للحصول على بطاقة Kerberos من عقدة HIB.

- تستخدم البوابة بطاقة Kerberos وتقوم بتسجيل رمز OAuth المميّز في خدمة بيانات اعتماد العُقد الرئيسية وتقوم بالمصادقة في مقطع التخزين.

إشعار

إذا لم تتم مزامنة تجزئات كلمة المرور مع معرف Microsoft Entra، فلن يتمكن مستخدمو المجال من الوصول إلى العقد الرئيسية. سيتمكن مستخدم ssh المحلي فقط من القيام بأنشطة ssh. يتم شرح إرشادات حول إعداد آليات المصادقة لكلا السيناريوهين في استخدام وسيط المعرف لإدارة بيانات الاعتماد.

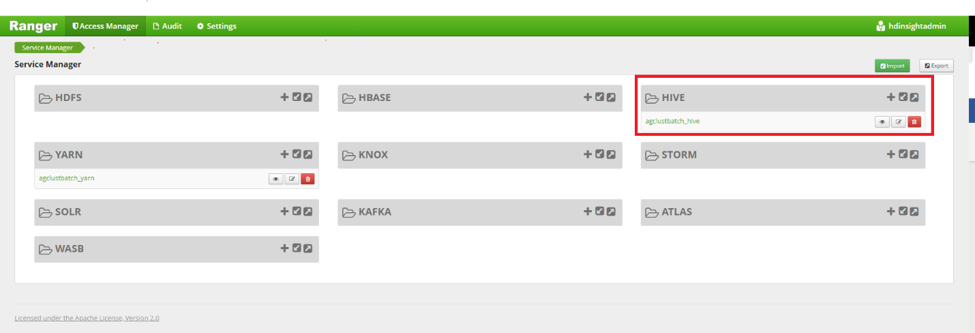

التصريح

تتمثل مهمة التخويل في HDInsight في تحديد امتيازات المستخدم وتطبيقها على مجموعات البيانات الأساسية. يتوفّر التخويل بالغ الدقة على إجراءات و/أو عمليات محدّدة على خدمات HDInsight الخاصة بـ Hive وHBase وKafka وتتم إدارته من خلال Apache Ranger. يوفر Ranger إمكانية التحكم في الوصول استنادًا إلى الدور، والتحكم في الوصول استنادًا إلى السمات، ويضمن مركزية تدقيق وصول المستخدم والإجراءات الإدارية. عادةً ما تقوم بالمصادقة في Apache Ranger باستخدام بيانات اعتماد مجال مسؤول مقطع التخزين ثم تقوم بإعداد السياسات للمجموعات المقيدة أو المستخدمين في Ranger. نعرض في المثال أدناه الطرق التي يمكنك من خلالها إنشاء نهج ranger لتعيين الأذونات على عينة Hive Table في Ranger.

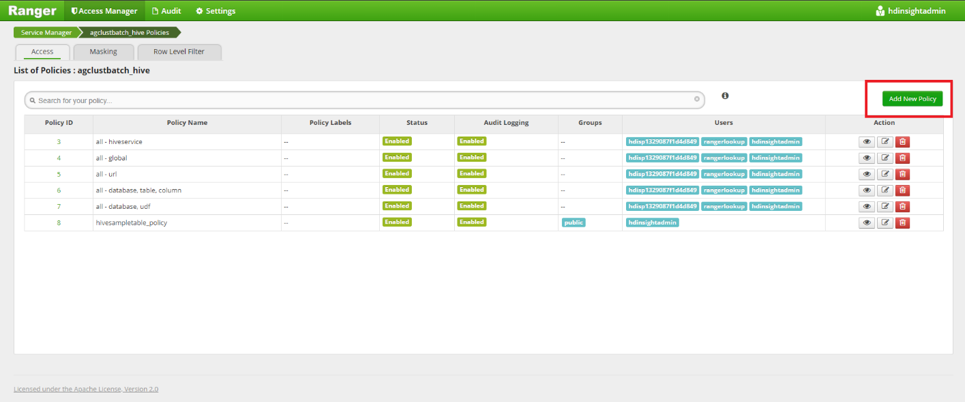

قم بتشغيل Apache Ranger باستخدام عنوان URL:

https://CLUSTERNAME.azurehdinsight.net/Ranger/. استبدل "CLUSTERNAME" باسم نظام مجموعتك. استخدم مسؤول مقطع التخزين وكلمة المرور المقابلة لتسجيل الدخول.

انقر على «Add new policy» لإضافة نهج ranger جديد.

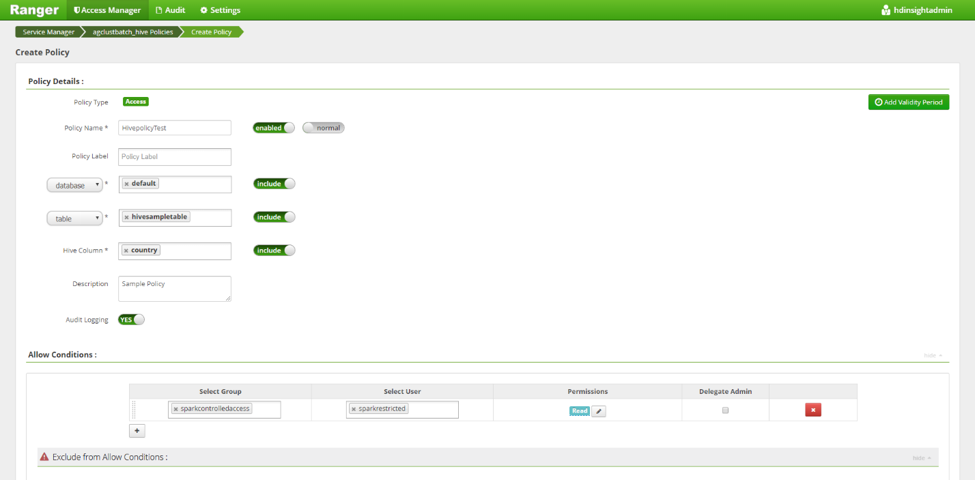

أدخِل المعلومات التالية في تفاصيل النهج:

- اسم النهج: اسم النهج.

- قاعدة البيانات: اختر قاعدة بيانات Hive.

- الجدول: اختر جدول Hive في قاعدة البيانات المحدّدة.

- عمود Hive: اختر عمود Hive الذي سيتم تطبيق النهج عليه.

- قم بتعيين سجل التدقيق على «نعم» لتمكين تسجيل كل الوصول.

- السماح بالشروط:

- يمكن تطبيق النُّهُج على مستخدمي مجال active directory (AD) أو مجموعات المجال في قسم «السماح بالشروط». إذا كنت ترغب في تطبيق النهج على جميع المستخدمين في مجموعة AD، فقم بإضافة مجموعة AD إلى قسم «تحديد المجموعة».

- وبدلاً من ذلك، إذا كنت ترغب في تطبيق النهج على فرد أو مجموعة مختارة من المستخدمين من مجموعات AD المختلفة، يمكنك إضافة جميع معرّفات المجال الفردية للمستخدمين في حقل «تحديد المستخدم».

- اختر من بين مجموعة من الأذونات في شريط مربع الاختيار «الأذونات».

مرّر لأسفل وانقر على «Add».

بعد إعداد هذا الإجراء، سيتم فرض هذه القاعدة على جميع المستخدمين الذين تم تضمينهم في النهج.

الإعدادات نهج ranger ل يتم وصف HBase وKafka في الارتباطات التشعبية المعنية في القسم .

التدقيق

يتعامل التدقيق في HDInsight حسب رؤية الأمان مع تسجيل ومراقبة طلبات المصادقة والتخويل التي تحدث في أثناء مدة بقاء المجموعة وحتى بعد حذف المجموعة.

يتم تمكين التدقيق في HDInsight باستخدام سجلات Azure Monitor ويمكن استخدامه لإظهار السجلات التي تعتبر بالغة الأهمية لأمان المجموعة. يتم سرد بعض جداول السجل التي تحتوي على معلومات مهمة لأمان مقطع التخزين أدناه.

| اسم جدول السجل | الغرض |

|---|---|

| ranger_audit_logs_CL | سجلات التدقيق من Apache Ranger على أنظمة مجموعات ESP |

| log_gateway_audit_CL | سجلات التدقيق من البوابة لعرض المحاولات الناجحة والفاشلة |

| log_ambari_audit_CL | سجلات التدقيق من Ambari |

| log_auth_CL | سجلات SSH للمحاولات الناجحة والفاشلة |

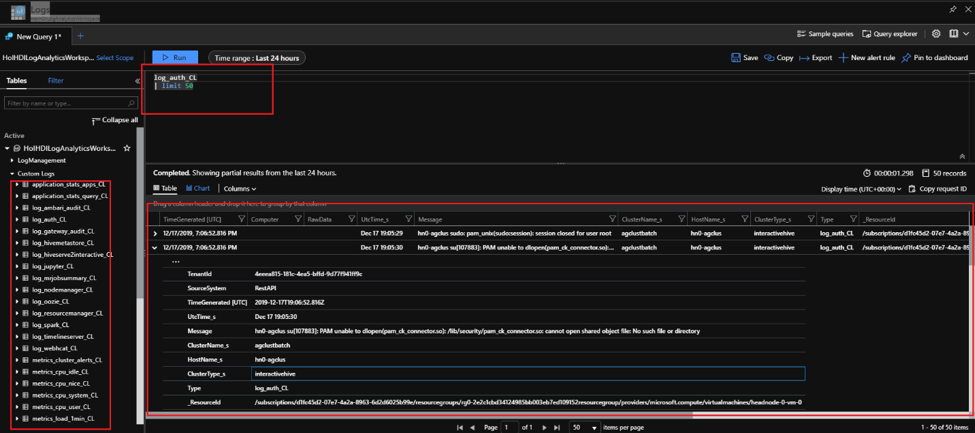

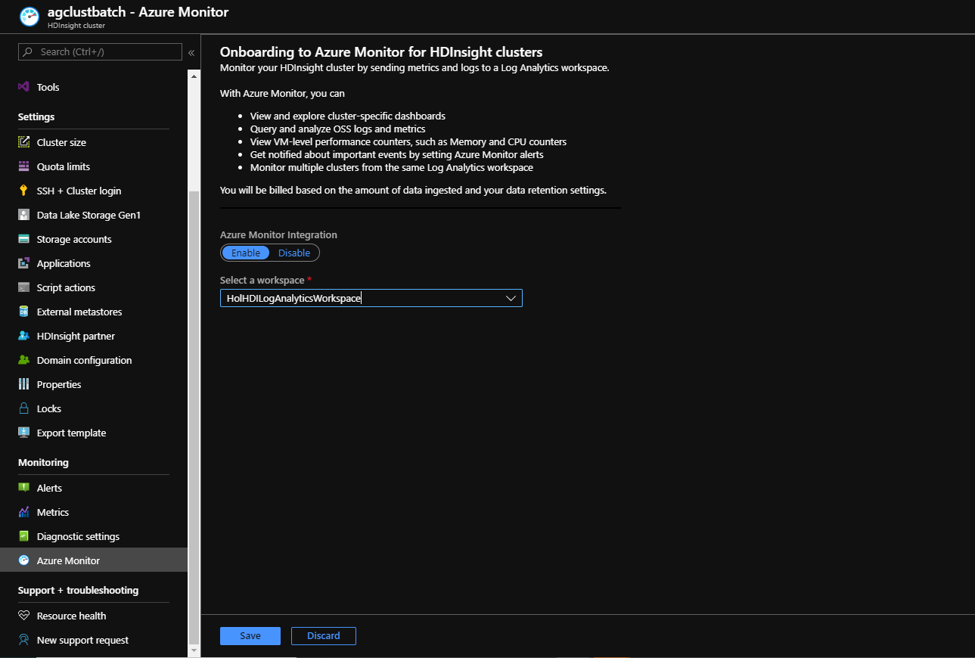

يتم تمكين Azure Monitoring من مدخل Microsoft Azure بالنقر لمرات معيَّنة.

في مجموعة HDInsight، انقر على Azure Monitor في الجزء الأيسر. حدد Azure Monitor Integration إلى «صحيح» وفي تحديد مساحة عمل، اختر «pre-created Log Analytics workspace» من القائمة المنسدلة.

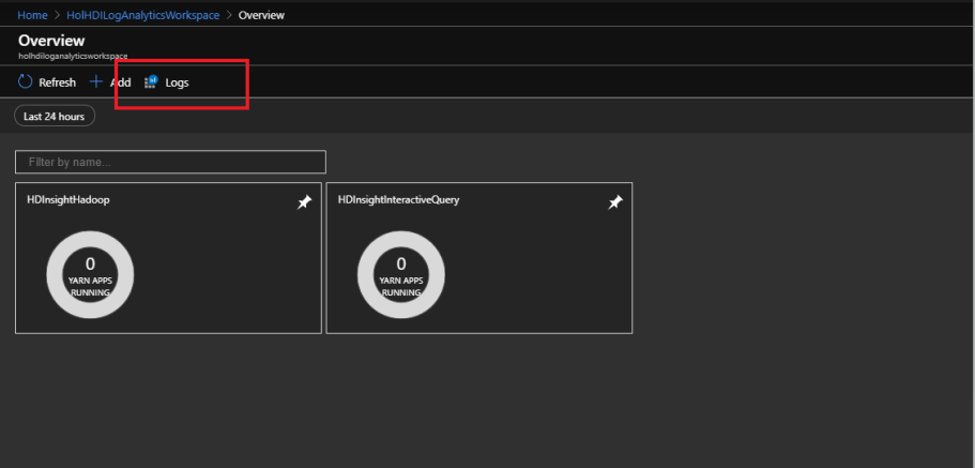

قم بتشغيل مساحة عمل تحليلات السجل واستورد حلول مراقبة HDInsight ذات الصلة بنوع مقطع التخزين الخاص بك. قم بتشغيل الحل وانقر على «Logs».

يمكن العثور على جداول السجلات ذات الصلة بالأمان في قسم السجلات المخصّصة على اليسار. يمكن بعد ذلك الاستعلام عنها لاستخراج معلومات الوصول ذات الصلة.