استخدام Azure Arc لإدارة مثيلات Windows Server

بعد إلحاق Windows Server إلى Azure Arc، يمكنك استخدام Azure لإدارة هذا الجهاز وتكوينه. تُوصف بعض الوظائف المتاحة في الجدول التالي.

الخيار

الشرح

نظرة عامة

يتيح لك مراجعة المعلومات الأساسية عن الجهاز الظاهري، بما في ذلك الحالة والموقع والاشتراك واسم الكمبيوتر ونظام التشغيل والعلامات.

سجل النشاط

يتيح لك مراجعة قائمة الأنشطة التي تم تنفيذها على أساس الجهاز الظاهري، والشخص الذي قام بتنفيذ الحدث.

عنصر تحكم الوصول

يتيح لك مراجعة وإدارة الوصول إلى موارد Azure للمستخدمين والمجموعات وكيانات الخدمة. والهويات المدارة بهذا النطاق عن طريق إنشاء تعيينات الأدوار.

علامات

أزواج الاسم/القيمة التي تتيح لك تصنيف الموارد.

ملحقات

يتيح لك إضافة ملحقات الجهاز الظاهري وإزالتها.

السياسات

يتيح لك إضافة نُهُج الجهاز الظاهري وتكوينها وإزالتها.

إدارة التحديثات

يتيح لك الحفاظ على اتساق التحكم في الجهاز الظاهري وتوافقه مع إدارة التحديثات.

تعقب التغييرات والمخزون

يتيح لك مراجعة تكوين تعقب التغييرات والمخزون للجهاز الظاهري. يتيح تعقب التغييرات والمخزون الحفاظ على اتساق التحكم في الموارد وتوافقها.

الرؤى

يتيح لك استخدام Azure Monitor لمراجعة وحدة المعالجة المركزية المضيفة، والقرص، وحالة التشغيل/التوقف عن التشغيل لأجهزة Azure Arc VM الظاهرية.

السجلات

يتيح لك تشغيل الاستعلامات على أساس السجلات لجمع معلومات عن الجهاز الظاهري.

إدارة الملحقات

.ملحقات الجهاز الظاهري هي تطبيقات صغيرة تُوفر مهام أتمتة وتكوين ما بعد التوزيع على أجهزة Azure الظاهرية. على سبيل المثال، إذا طلبت شركة Contoso تثبيت بعض البرامج الجديدة على الجهاز الظاهري، أو أرادت تمكين الحماية من الفيروسات، أو احتاج موظفو تكنولوجيا المعلومات إلى تشغيل برنامج نصي داخل الجهاز الظاهري، يمكنهم استخدام ملحق جهاز ظاهري. تتيح لك خدمة Azure Arc للخوادم توزيع ملحقات Azure VM على أجهزة Windows وLinux الظاهرية غير التابعة لـ Azure؛ وهذا يمكن أن يساعد على تبسيط إدارة أجهزة الكمبيوتر هذه.

يمكن إدارة ملحقات الأجهزة الظاهرية من مدخل Microsoft Azure أو باستخدام قوالب Azure CLI وAzure PowerShell وAzure Resource Manager. يمكنك إضافة الملحقات المدرجة والموضحة في الجدول التالي إلى جهاز Azure Arc VM ظاهري.

الملحق

المعلومات الإضافية

Microsoft Defender للماسح الضوئي للثغرات الأمنية المدمج في السحابة

.Qualys

ملحق Microsoft Antimalware

Microsoft.Azure.Security

ملحق البرنامج النصي المخصص

Microsoft.Compute.

وكيل تحليلات السجل

Microsoft.EnterpriseCloud.Monitoring

Azure Monitor للأجهزة الظاهرية

Microsoft.Azure.Monitoring.DependencyAgent

مزامنة شهادة Azure Key Vault

Microsoft.Azure.Key.Vault

عامل Azure Monitor

Microsoft.Azure.Monitor

ملحق Azure Automation Hybrid Runbook Worker

Microsoft.Compute

التحكم مع Azure Policy

إن Azure Policy هي خدمة يمكنها مساعدة المؤسسات في إدارة وتقييم التوافق مع المعايير التنظيمية لبيئات Microsoft Azure الخاصة بها. تستخدم Azure Policy قواعد تعريفية استناداً إلى خصائص أنواع موارد Azure الهدف. تشكل هذه القواعد تعريفات النُهُج التي يمكن للمسؤولين تطبيقها من خلال تعيين النُهُج لنطاق مثل مورد أو مجموعة موارد أو اشتراك أو مجموعة إدارة فردية في Azure.

على سبيل المثال، لتبسيط إدارة تعريفات النُهُج، يمكن أن تنظر Contoso في دمج نُهُج متعددة في مبادرات، ثم تنشئ بضعة تعيينات مبادرات بدلاً من تعيينات نُهُج متعددة.

يمكن تجميع وظيفة Azure Policy في أربع فئات رئيسية:

- فرض التوافق عند توفير مصادر Azure جديدة

- تدقيق توافق موارد Azure الموجودة

- معالجة عدم توافق موارد Azure الموجودة

- تدقيق توافق نظام التشغيل، وتكوين التطبيق، وإعدادات البيئة داخل Azure VMs

تلميح

يتم تطبيق آخر هذه الفئات باستخدام عميل «Azure Policy Guest Configuration» والذي يتوفر كملحق من ملحقات Azure VM. تستخدم Azure Arc للخوادم العميل نفسه لتوفير وظيفة التدقيق في السيناريوهات المختلطة.

وقد تلجأ Contoso إلى استخدام Azure Policy بوجه خاص مع خوادم مُكنة لـ Azure Arc لتنفيذ القواعد التالية:

- تعيين العلامات إلى الأجهزة أثناء توزيعها في Azure Arc

- توزيع ملحق Log Analytics إلى أجهزة غير تابعة لـ Azure

- تحديد خوادم مُمكنة لـ Arc دون تمكين Microsoft Defender

تسمح لك Azure Arc بتوسيع حوكمة Azure Policy للخوادم والمجموعات التي تعمل في مراكز البيانات المحلية أو التي يستضيفها موفرو سحابة تابعون لجهات خارجية. تنطبق هذه الوظيفة على تدقيق توافق إعدادات نظام التشغيل والتطبيقات والبيئة.

إشعار

يتطلب تمكين هذه الوظيفة تثبيت عامل Azure Connected Machine على كل كمبيوتر في نطاق الإدارة.

بعد تثبيت العامل، يكون الاتصال الصادر بـ Azure Arc عبر منفذ بروتوكول تحكم الإرسال (TCP) 443 مطلوباً أيضاً. عند هذه النقطة، سيكون أي تكوين على أساس عميل "Azure Policy Guest Configuration" وتم تضمينه في النهج أو تعريف المبادرة المعين نافذ المفعول تلقائياً.

على وجه الخصوص، قد تستخدم شركة Contoso مبادرة النهج [Preview] Audit Windows VMs that do not match Azure security baseline settings لتدقيق التوافق مع الخطوط الأساسية لـ Azure Security Center. كما تستطيع تعيين المنطقة الزمنية في الخوادم الهدف عن طريق تعيين تعريف النهج [Preview] Configure time zone on Windows machines. عند تدقيق أجهزة الكمبيوتر الهدف، قد يتوفر لدى Contoso خيار مراجعة السجلات إما محلياً أو عن بُعد عن طريق أمر Azure VM Run الذي يتوفر من مدخل Azure.

إشعار

لتحديد ما إذا كان يوجد تعريف نهج معين يدعم عميل Azure Policy Guest Configuration، يجب تحديد ما إذا كان يتضمن مرجعاً إلى نوع المورد Microsoft.HybridCompute/machines.

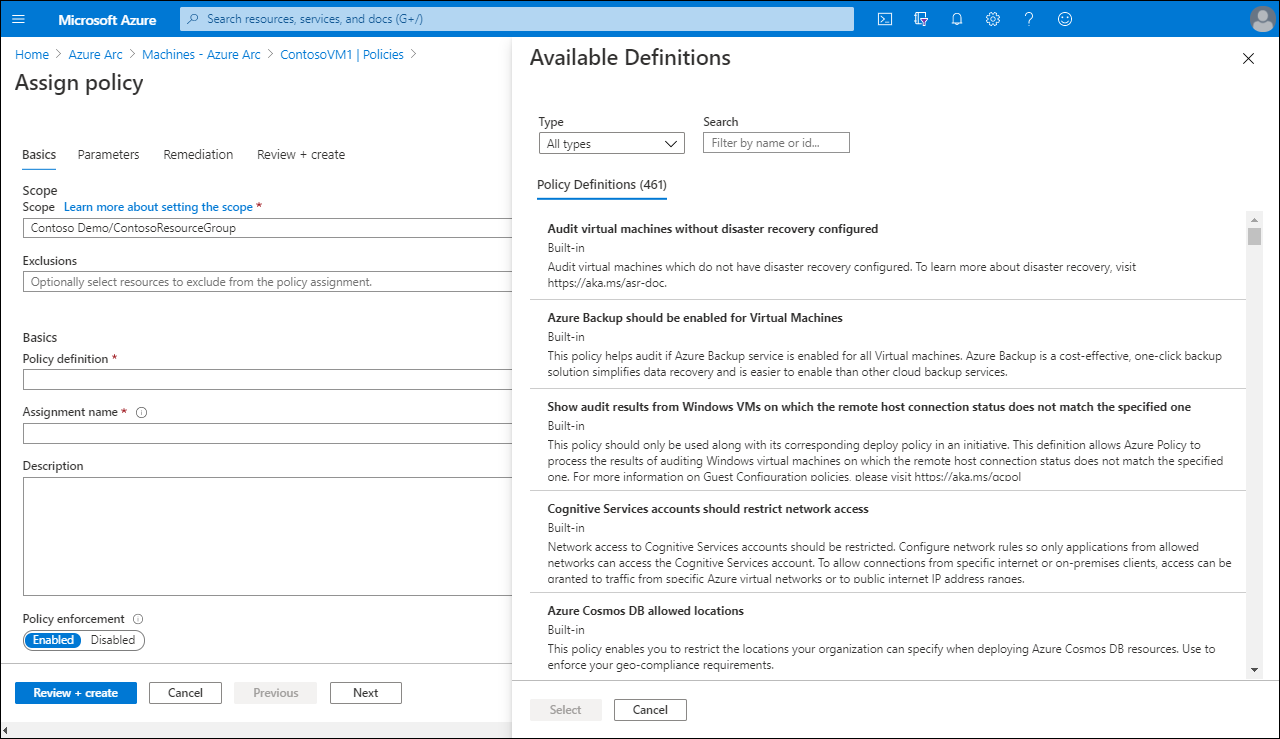

تعيين نُهُج Azure Arc

لإدارة نُهُج Arc Azure وتعيينها للكمبيوتر:

من مدخل Azure، انتقل إلى Azure Arc، ثم حدد Manage servers.

من قائمة الخوادم المُدارة الناتجة، حدد الخادم المناسب، ثم في جزء التنقل، ضمن Operations، حدد Policies.

لتعيين نهج، في شريط الأدوات، حدد Assign policy.

في صفحة Assign policy، حدد المعلومات التالية:

- نطاق النهج وأية استثناءات من هذا النطاق

- تعريف المهج.

- اسم التعيين.

- الوصف.

- تطبيق النهج (ممكَّن أو معطَّل)

حدد Review + create، أو علامتي تبويب Parameters وRemediation لتكوين سلوكيات إضافية.

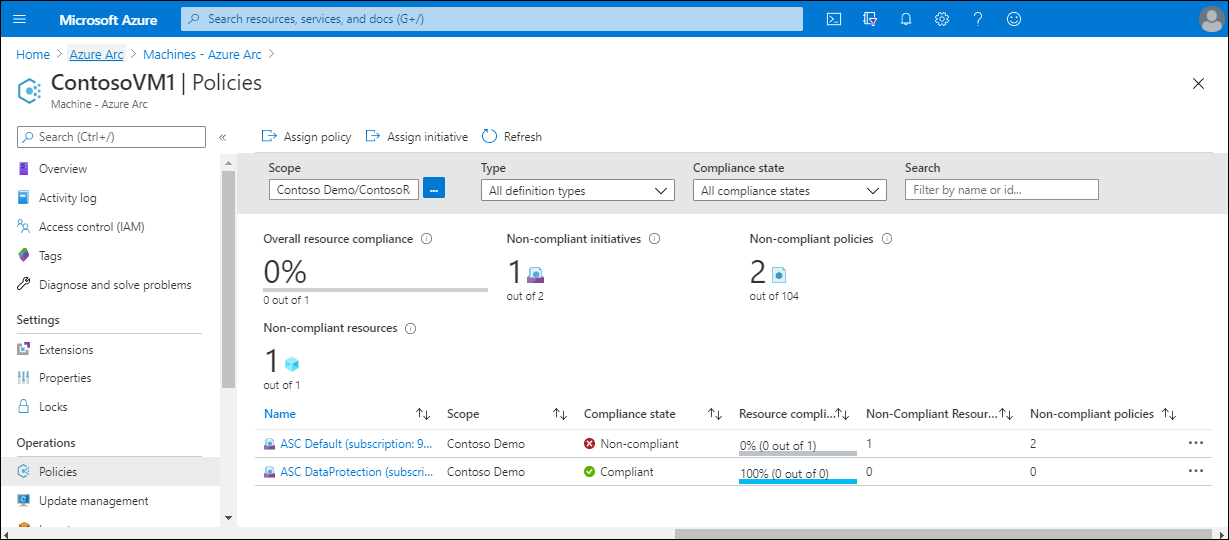

بعد تعيين النُهُج، من الصفحة الرئيسية لـ Azure Arc على الجهاز الظاهري المحدد، يمكنك مراجعة إعدادات النهج.

لقراءة إضافية

يمكنك معرفة المزيد من خلال مراجعة المستندات التالية.