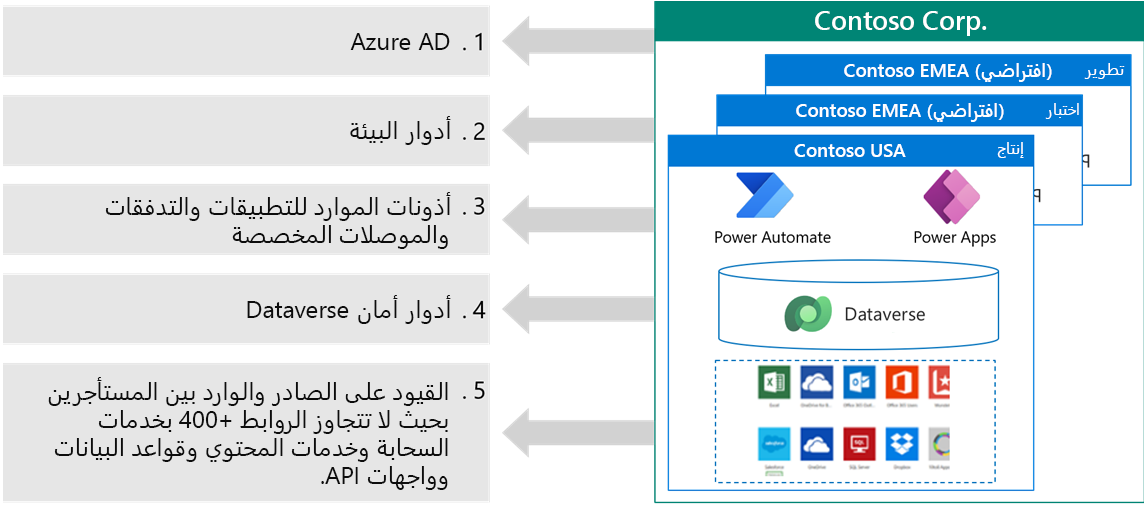

أمان البيئة

البيئات هي حاويات يمكن للمسؤولين استخدَامها لإدارة التطبيقات والتَدفُّقات والاتصالات وغيرها مِن الأصول، بالإضافة إلى أذونات للسماح لمستخدمي المؤسسة بوصول مراقب إلى البيئة ومواردها.

لا توفر التطبيقات فِي Microsoft Power Apps وتدفقات Microsoft Power Automate للمستخدمين حق الوصول إلى أصول البيانات التي لا يمكنهم الوصول إليها بالفعل. يجب أن يتوفر للمستخدمين وصول إلى البيانات التي يحتاجون إلى وصول إليها فقط.

الوصول إلى البيئات متعدد الطبقات. يتم تضمين البيئات ضمِن مستأجر Microsoft Entra ID. تتم المصادقة عَلى الوصول إلى البيئة بواسطة Microsoft Entra ID. يجب أن يكون لدى المستخدمين حساب مستخدم فِي Microsoft Entra ID للوصول إلى أي بيئة، كما يجب أن يتوفر لديهم ترخيص لاستخدَام Microsoft Power Platform. للوصول إلى بيئة فردية، سيحتاج المستخدم إلى دور Microsoft 365 فِي حالة عدم توفر قاعدة بيانات Microsoft Dataverse، وسيحتاج إلى دور أمان Dataverse فِي حالة توفر قاعدة بيانات Dataverse. ويحتاج المستخدمون أيضاً إلى مِنحهم إذناً عَلى الموارد الموجودة فِي بيئة مثل التطبيقات والتَدفُّقات والموصلات.

يمكن للمسؤول أيضاً التحكم فِي الوصول إلى البيئات مِن مستأجري Microsoft Entra ID الآخرين فِي سيناريوهات شركة إلى شركة (متاجرة عمل-ulg).

Microsoft Entra ID

يستخدم Microsoft Power Platform Microsoft Entra ID لمُصادقة المستخدمين.

يحتوي Microsoft Entra ID عَلى الميزات التي يمكن أن يستخدمها Microsoft Power Platform:

- إدارة الوصول والهوية - إدارة الوصول إلى التطبيقات مِن Power Apps.

- المصادقة - التحقق مِن بيانات الاعتماد عندما يسجِّل مستخدم الدخول إلى تطبيق له العديد مِن المستخدمين فِي تدفق ما.

- تسجيل الدخول الأحادي (SSO) - قم بالوصول إلى التطبيقات دون الاضطرار إلى تسجيل الدخول عَلى نحو مِنفصل.

- المصادقة متعددة العوامل - تطالب مستخدماً أثناء تسجيل الدخول بالحصول عَلى أشكال هوية أخرى.

- متاجرة عمل-عمل - إدارة المستخدمين الضيوف والشركاء الخارجيين مع الحفاظ عَلى تحكم فِي بيانات شركتك. وصول الضيف مدعوم لـ Microsoft Power Platform.

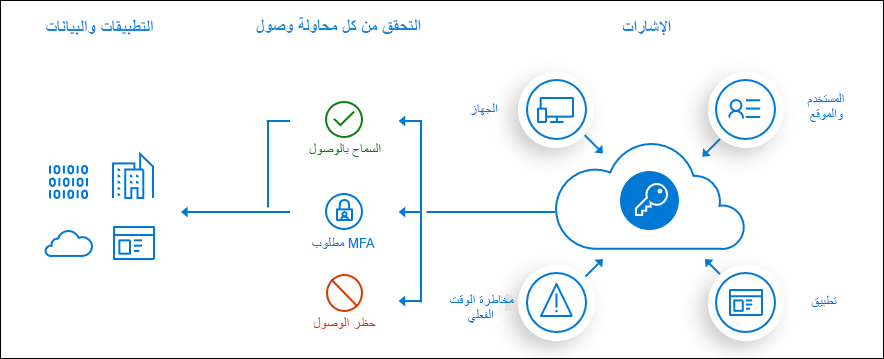

- الوصول المشروط - إدارة الوصول إلى تطبيقاتك باستخدَام إشارات لاتخاذ قرارات حول السماح بالوصول.

- إدارة الأجهزة - إدارة كيفِية وصول أجهزتك إلى بيانات الشركة.

- مستخدمو المؤسسة - إدارة مهمة الترخيص.

- الهوية المختلطة - يوفر اتصال Microsoft Entra ID هوية مستخدم واحدة للمصادقة والتخويل، بصرف النظر عَن الموقع (سحابة أو محلي).

- Identity governance - إدارة هوية مؤسستك مِن خلال الموظف وشريك الأعمال والمورد والخدمة وعناصر التحكم فِي الوصول للتطبيقات.

- حماية الهوية - اكتشف الثغرات الأمِنية المحتملة التي تؤثر عَلى هويات مؤسستك.

- التقارير والمراقبة - معارف دقيقة بشأن أنماط الأمَان والاستخدَام فِي البيئة لديك. يوفر مركز مسؤولي Microsoft Power Platform معرفة دقيقة أكثر تفصيلاً مِن التي يقدمها Microsoft Entra ID.

ميزات Microsoft Entra ID الأخرى غير المدعومة حالياً مع Microsoft Power Platform:

- متاجرة عمل-مستهلك - تحكم فِي كيفِية تسجيل دخول العملاء باستخدَام هويات حسابات وسائل التواصل الاجتماعي أو المؤسسة أو الحساب المحلي المفضلة لديهم.

- الهويات المدارة - هوية فِي Microsoft Entra ID يمكنها مصادقة أي خدمة مصادقة مدعومة مِن Microsoft Entra. هذه الميزة ليست مدعومة حالياً فِي Microsoft Power Platform، ويجب استخدَام أساسيات الخدمة بدلاً مِنها.

- إدارة الهويات المتميزة (PIM) - توفر وصولاً مسؤولاً غير مقيَّد عَلى نحو فِي نفس الوقت (JIT).

مِن المرجح أن تكون المؤسسة قد اختارت كيفِية تطبيق حل Microsoft Entra ID وMicrosoft Power Platform، كما مِن غير المحتمل أن تغير هذا عَلى نحو أساسي. ومع ذلك، يمكن أن يوفر Microsoft Power Platform إمكانية الوصول إلى مستخدمين لم يسبق أن كان لديهم حق الوصول إلى تطبيقات تكنولوجيا معلومات مِن قبل، مثل العاملين عَلى الخطوط الأمامية المتنقلين وشركاء الأعمال والمقاولين الخارجيين الذين ليست لديهم هويات فِي Microsoft Entra ID. لذلك، قد يكون عليك أن تضع فِي اعتبارك الوصول المشروط و"متاجرة عمل-عمل" ووصول المستخدم الضيف.

ويتطلب الوصول المشروط ترخيص Premium فِي Microsoft Entra ID. يمكن أن تمِنح سياسات الوصول المشروط أو تمِنع الوصول إلى التطبيقات والبيانات بناءً عَلى العوامل التالية:

- المستخدم

- الجهاز

- الموقع

التعاون مِن Microsoft Azure Active Directory متاجرة عمل-ulg (Microsoft Entra ID متاجرة عمل-ulg) هي ميزة تتيح لك دعوة مستخدمين ضيوف للتعاون مع مؤسستك. ويمكنك تعيين تراخيص لمستخدمين ضيوف لتشغيل تطبيقات تم إنشاؤها باستخدَام Microsoft Power Platform. لا يمكن حالياً للمستخدمين الضيوف إنشَاء Power Apps أو تحريره.

لمزيد مِن المعلومات، راجع مشاركة تطبيق لوحة مع المستخدمين الضيوف وحول Power Appsلخطط التطبيق.

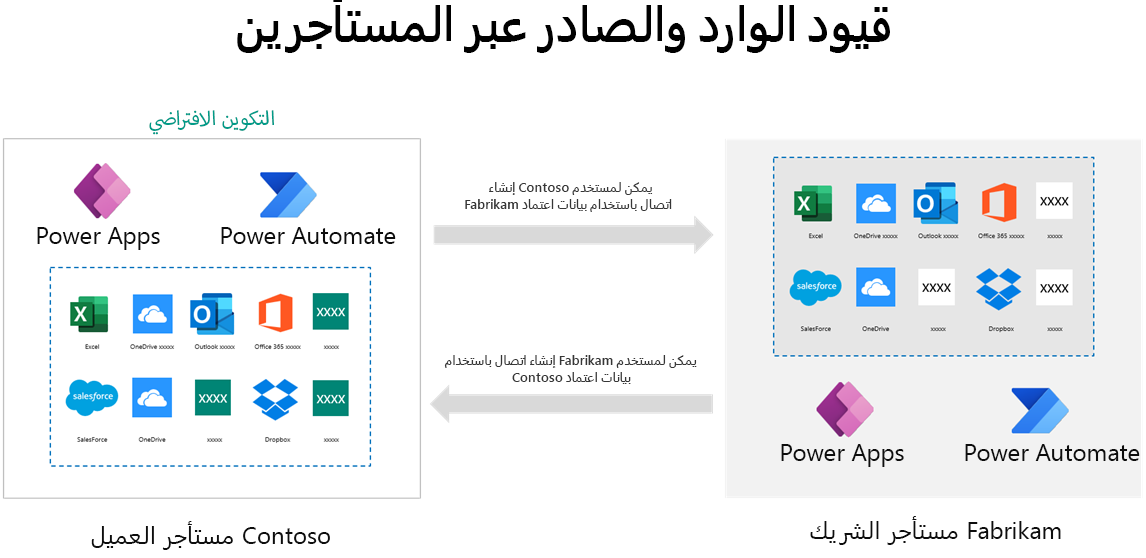

العزل متعدد المستأجرين

فِي سيناريوهات التعاون لمتاجرة عمل-عمل، يمكنك مشاركة التطبيقات والبيانات الموجودة فِي المستأجر لديك بأمان أكبر مع مستأجر مِن مصدر آخر. فِي التَكوِين الافتراضي، يمكن لكل مستأجر الوصول إلى موارد المستأجر الآخر.

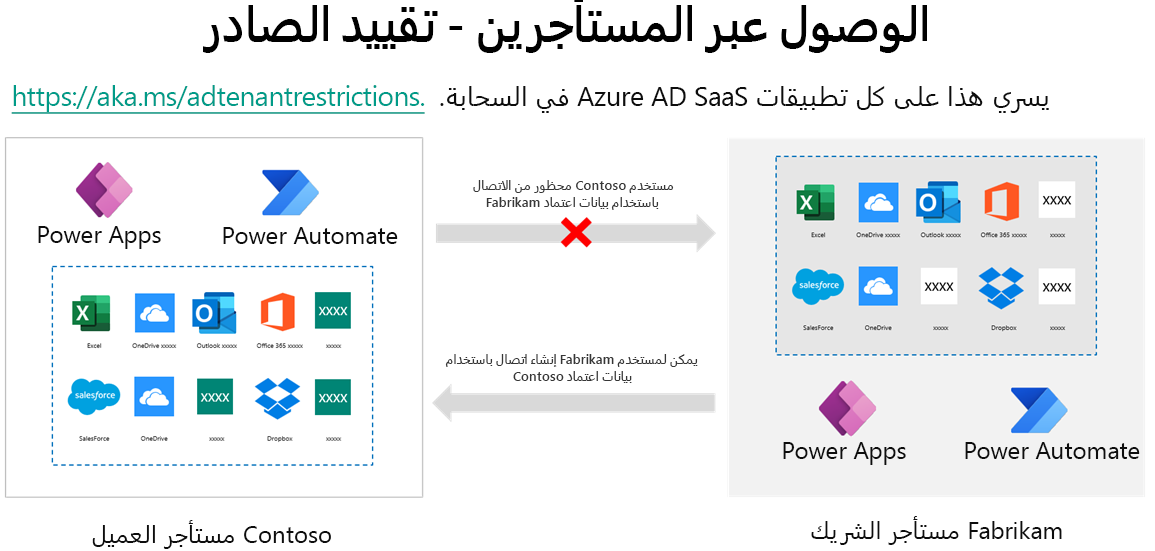

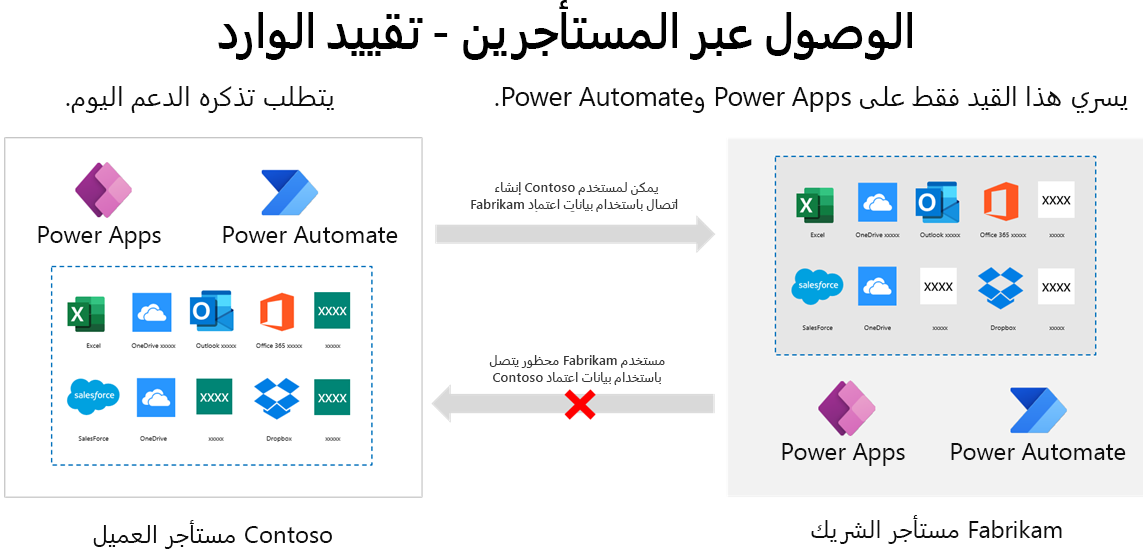

يحتوي Microsoft Entra ID عَلى ميزة تسمي قيود المستأجر. باستخدَام قيود المستأجر، يمكن للمؤسسات تحديد قائمة المستأجرين المسموح لمستخدميهم بالوصول إليها. ثم يمِنح Microsoft Entra ID الوصول إلى هؤلاء المستأجرين المسموح بهم فقط. يتيح لك العزل عبر المستأجرين إمكانية تقييد المستأجرين الآخرين الذين يمكن لمستخدميك الاتصال بهم. يعمل العزل متعدد المستأجرين عَلى حظر الاتصالات الواردة والصادرة لتطبيقات اللوحة وتدفقاتها.

يعني تقييد الاتصالات الصادرة أنه تم حظر اتصال مستخدم فِي المستأجر الخَاص بك بشريك أو بمستأجر خارجي. يمكن تقييد الاتصالات الصادرة عبر المستأجرين باستخدَام قيود المستأجر التي تنطبق عَلى جميع تطبيقات السحابة Microsoft Entra ID التي يمكنها حظر الاتصالات الصادرة لتدفقات Power Apps وPower Automate.

يعني تقييد الاتصالات الواردة أنه يتم حظر اتصال مستخدم فِي مستأجر شريك أو خارجي مِن إنشَاء اتصال إلى المستأجر الخَاص بك.

هام

يتطلب تقييد الاتصالات متعددة المستأجرين الواردة تذكرة دعم. بعد ذلك، سيتم تطبيق هذا التقييد عَلى تدفقات Power Apps وPower Automate فقط.

المساعدة عَلى تأمين البيئات باستخدَام مجموعات الأمَان

افتراضياً، يمكن لمستخدم لديه ترخيص Power Apps الوصول إلى جميع البيئات الموجودة فِي مستأجر، وستتَمكن مِن رؤية جميع المستخدمين المرخصين فِي جدول المستخدمين فِي بيئة معينة. يمكن استخدَام مجموعات الأمَان فِي Microsoft Entra ID للحد مِن الوصول إلى البيئات. وتتمتع هذه الميزة بفائدة إضافِية تتمثل فِي الحفاظ عَلى بساطة جدول المستخدم لمستخدمي البيئة فقط.

يمكن أن تقترن مجموعة الأمَان ببيئة عند إنشَاء البيئة، أو يمكن ربطها بالبيئة. فِي لقطة الشاشة التالية، تم إقران مجموعة أمان خاصة بالمطورين ببيئة التطوير.

توضح لقطة الشاشة السابقة أنه تمت مراعاة السلوك التالي:

- عند إضافة مستخدمين إلى مجموعة الأمَان، تتم إضافتهم إلى Dataverse كمستخدمين.

- وعند إزالة مستخدمين مِن مجموعة الأمَان، يتم تعطيلهم فِي Dataverse.

- عند إقران مجموعة أمان ببيئة موجودة تحتوي عَلى مستخدمين، سيتم تعطيل المستخدمين فِي البيئة الذين ليسوا أعضاءً فِي مجموعة الأمَان.

- وعندما لا تكون أي مجموعة أمان مقترنة ببيئة، سيتم إنشَاء جميع المستخدمين الذين لديهم ترخيص Power Apps كمستخدمين وتمكينهم فِي البيئة.

ملاحظة

لا يمكن إقران مجموعات التوزيع ومجموعات Microsoft Office 365 ببيئات.

الأدوار وحسابات المسؤولين

تتطلب إدارة البيئات وتطبيق بعض أنشطة الإدارة واحدًا أو أكثر مِن الأدوار الإدارية التالية:

- مسؤول Microsoft Power Platform - يمكن لمستخدم لديه دور مسؤول Microsoft Power Platform إنشَاء بيئات، وإدارة جميع البيئات (حتى فِي حالة عدم انتماء المستخدمين إلى مجموعة الأمَان الخَاصة بالبيئة)، وإدارة Power Apps، وإدارة Power Automate، وإدارة سياسات تفادي فقدان البيانات. ويمكن أيضاً لمسؤول Microsoft Power Platform إدارة تذاكر الدعم ومراقبة سلامة الخدمة.

- المسؤول المُفوض - تُستخدم الإدارة المُفوضة بواسطة شركاء برنامج Cloud Solution Provider (CSP) مِن Microsoft لإدارة عملائهم عبر مدخل شركاء Microsoft. يتمتع المسؤول المُفوض بالإدارة الكاملة لجميع الخدمات الموجودة فِي مستأجر العميل.

ملاحظة

يتم إهمال دور مسؤول Microsoft Dynamics 365. يمكن لمستخدم لديه دور مسؤول Dynamics 365 إنشَاء بيئات وإدارة بيئات، ولكن ذلك فقط إذا كان المستخدم ينتمي إلى مجموعة الأمَان الخَاصة بتلك البيئة. وسيحصل المستخدم الذي لديه دور مسؤول Dynamics 365 عَلى دور أمان مسؤول النظام فِي تلك البيئات.

وهذه الأدوار ليست نفسها الخَاصة بأدوار الأمَان فِي بيئة معينة. يمكن تعيين دور فِي إحدى البيئات لمستخدمين غير إداريين. تختلف الأدوار التي يتم استخدَامها، استنادًا إلى ما إذا كانت البيئة تحتوي عَلى قاعدة بيانات Dataverse أم لا.

لا يُستخدَم دور مسؤول البيئة إلا فِي حالة عدم وجود قاعدة بيانات Dataverse. يمكن لمسؤول البيئة الخَاص ببيئة معينة السماح للمستخدم بدور إضافة مستخدمين إلى دور "مِنشئ البيئة" وإزالتهم مِنه. ويتيح دور "مِنشئ البيئة" لمستخدم إنشَاء تطبيقات فِي تلك البيئة.

عند إضافة قاعدة بيانات Dataverse إلى البيئة، يتم إعطاء دور أمان مسؤول النظام فِي قاعدة بيانات Dataverse لمستخدم لديه دور مسؤول البيئة؛ بينما يتم إعطاء دور أمان المستخدم الأساسي لمستخدم لديه دور "مِنشئ البيئة".