الوصول إلى Dataverse

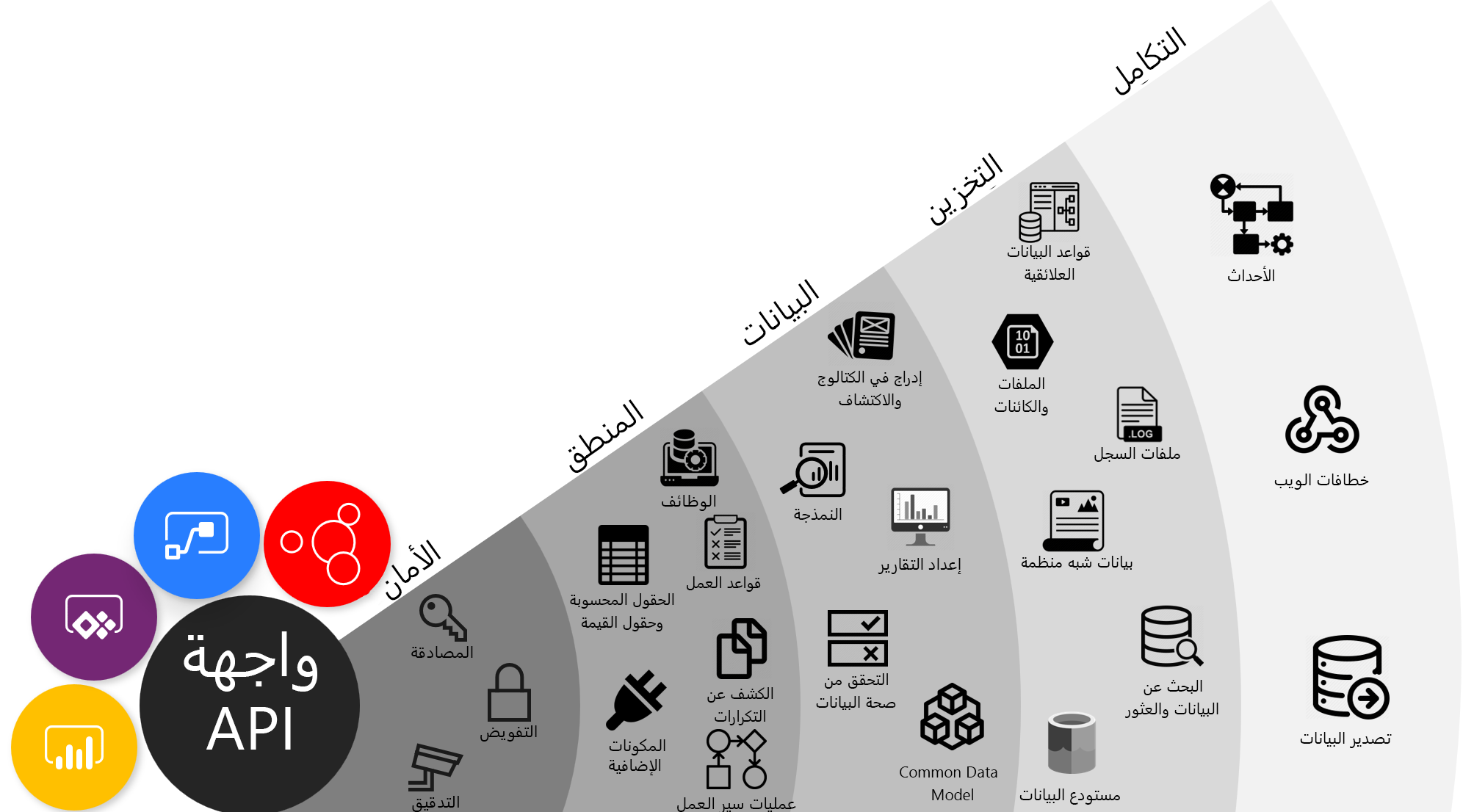

يجب اعتبار البيانات دائماً أصلاً قيّماً. وبالتالي، فإنه من المهم فِي تصميم الأمان إنشاء نموذج للأمان يضمن الاستخدام والوصول السليمَين إلى هذا الأصل القيّم. يخزّن Microsoft Dataverse البيانات لـ Microsoft Power Platform ويقدّم خدمات للتطبيقات. يحتوي Microsoft Power Platform على طبقات أمان متعددة للتحكم فِي الوصول إلى بيئة Dataverse، لكن بعد حصول أي مستخدم على حق الوصول إلى البيئة، يحتاج مهندس الحلول إلى التحكم فِي الوصول من داخل قاعدة البيانات. إحدى ميزات Dataverse الرئيسية هي نموذج الأمان الغني الذي يمكن أن يتكيّف مع العديد من سيناريوهات الاستخدام للأعمال.

التفويض

التفويض هو وظيفة تحديد حقوق الوصول أو امتيازاته للموارد. سيقوم تصميم الأمان بتنفيذ التفويض للوصول إلى البيانات والميزات. يُعتبر تحديد مَن يمكنه الحصول على حق الوصول والبيانات والخدمات التي يمكن الوصول إليها جزءاً أساسياً من أي تصميم للحل.

يمكن أن يؤدي تصميم الأمان بشكل غير مناسب إلى ضَعف تصميم النظام، ويمكن أن تتسبب هذه العوامل فِي تأثير واسع المدى ويمكن أن يكون إصلاحه مكلفاً:

- قابلية الإدارة - صعوبة إدارة مستوى الوصول الفردي.

- الأداء - على سبيل المثال، زيادة حجم جدول PrincipalAccessObject (POA) عند المشاركة.

- قابلية الاستخدام - إجراءات مرهقة لمنح حق الوصول.

- قابلية الرؤية - استحالة معرفة مَن لديه حق الوصول إلى السجل بالاطلاع عليه.

لكل حل متطلبات فريدة، لكن يمكن تحديد القدرات والأنماط الشائعة وإعادة استخدامها.

الأنماط الشائعة

تشمل الأنماط شائعة الاستخدام ضمن العديد من تطبيقات الأعمال ما يلي:

- المشاركة النشطة - المشاركة المنتظمة والملموسة مع العميل/البيانات مباشرةً. المشاركة المستنيرة، من خلال المعرفة الحالية بالعميل/البيانات والنشاط الحالي ذي الصلة، والإجراءات الشخصية استناداً إلى علاقة مباشرة بالأشخاص المعنيين.

- المشاركة الثانوية - المشاركة المستنيرة، والمحافظة على المعرفة النشطة بالنشاط مع عدم المشاركة أو اتخاذ إجراء بشكل مباشر على البيانات أو مع العميل، مثل توفير بديل عند غياب موظفين مشاركين بشكل نشط. دعم الآخرين ممن لديهم علاقة شخصية بالعميل، مثل توفير المشورة أو الدعم للأشخاص المشاركين بشكل نشط أو توفير معرفة متخصصة حول جزء معيّن من البيانات أو عميل معيّن.

- التفاعل القائم على الحركات - مشاركة تتمحور حول نشاط معيّن، على سبيل المثال، تلقّي طلب لتحديث عنوان أحد العملاء واتخاذ إجراء بشأنه. عدم وجود مشاركة شخصية أو مستمرة، مثل مركز اتصال.

- الإشراف الإداري - مسؤولية الإدارة أو الحوكمة فِي مجال معيّن للأعمال أو منطقة جغرافية معيّنة. استعراض مشاركة الآخرين وتوجيهها بدلاً من المشاركة بشكل معيّن.

- إعداد التقارير - تقارير الأعمال المجمّعة. تنظيم البيانات للحفاظ على إخفاء الهوية بدلاً من توفير إمكانية الوصول المباشر إلى العملاء/الصفقات.

- التوافق - حق الوصول للقراءة فقط إلى جميع السجلات فِي مجال معيّن للأعمال من أجل الإشراف.

عند تصميم الأمان، يحتاج مهندس الحلول إلى فهم كيفية عمل المستخدمين. بعبارة أخرى، عليه تحديد ما إذا كان المستخدمون يعملون بمفردهم، أو ضمن فريق ثابت، أو ضمن فِرق ديناميكية تتغيّر استناداً إلى قواعد معيّنة. ستؤثر هذه العوامل فِي تصميم الأمان. بعد تحديد هذه العوامل، يحتاج مهندس الحلول إلى معرفة كيفية توفير الموظفين الآخرين للدعم. على سبيل المثال، على مهندس الحلول الاستفسار عما إذا كان لدى المستخدمين موظفون معيّنون للدعم وما إذا كان موظفو الدعم مشتركين مع مستخدمين آخرين. بالإضافة إلى ذلك، يجب أن يسأل مهندس الحلول عما يحدث فِي حالة عدم توفُّر موظفي الدعم وما يحدث خلال الليل وخلال عطلات نهاية الأسبوع، وكيفية معالجة عملية الإشراف.

مبادئ التصميم

عند تصميم الأمان، على مهندسي الحلول اتباع مبادئ معيّنة:

- المسؤولية المعيّنة لا تحتاج دائماً إلى وصول مقيّد.

- معاملة الاستثناءات كاستثناءات، وتفضيل أنماط الوصول المتكررة.

- لا يمكنك إبطال حق الوصول إلى سجل واحد إذا كنت قد منحت حق الوصول إلى مجموعة أوسع من البيانات تشمل هذا السجل.

- استخدِم وحدات الأعمال لسهولة الإدارة والاحتواء، وليس لمطابقة البنية التنظيمية.

- استخدِم أبسط تصميم يقدم مستوى جيداً للأداء ويلبي المتطلبات.

ملاحظة

في بعض الأحيان، تتماشى البنية التنظيمية مع البنية المطلوبة للأمان؛ لكن هذا نادر الحدوث. عند تصميم الأمان، لا تستخدم البنية التنظيمية فقط كإعداد افتراضي.

ميزات الأمان

يوفر Dataverse العديد من ميزات الأمان للوصول إلى البيانات:

- ملكية الجداول

- المستخدمون

- Teams

- وحدات الأعمال

- أدوار الأمان

- المشاركة

- مجموعات أمان Microsoft Entra ID

- الأمان على مستوى العمود

- الأمان الهرمي

- التدقيق

يحتاج مهندسو الحلول إلى معرفة كل واحدة من هذه الميزات وكيفية دمجها لإنشاء نموذج أمان لحلهم. لا تتناول هذه الوحدة تفاصيل حول كل واحدة من ميزات الأمان هذه، لكنها توضح كيف يمكن استخدامها معاً لإنشاء نموذج أمان لحلك.

ملكية الجداول

يمكن أن تخضع الجداول فِي Dataverse لملكية المستخدم/الفريق أو لملكية المؤسسة. تشمل الجداول التي تخضع لملكية المستخدم/الفريق حقلاً للمالك، ويمكن تعيين كل صف فِي الجدول إلى مالك. يتم استخدام مالك الصف مع ميزات أمان أخرى لتحديد مَن لديه حق الوصول إلى الصف، بمعنى أن الوصول إلى الصفوف دقيق ويمكن تقسيمه أفقياً. بدلاً من ذلك، لا يمكن تقييد الوصول إلى الصفوف الفردية فِي الجداول المملوكة للمؤسسة، وسيحظى المستخدمون بإمكانية الوصول إلى جميع السجلات أو لن يحظوا بإمكانية الوصول إلى أي سجل على الإطلاق.

ملاحظة

لا يمكنك تغيير نوع الملكية بعد إنشاء الجدول. في حالة الشك، يجب تحديد نوع ملكية المستخدم/الفريق عند إنشاء الجداول.

Teams

Teams هي مجموعة من المستخدمين تسمح للمستخدمين بالوصول إلى البيانات. Teams هي من الطرق الفعالة لمنح الأذونات للمستخدمين بطريقة واسعة النطاق دون إدارة الوصول بشكل دقيق على مستوى المستخدم الفردي. يمكن أن يكون المستخدمون أعضاء فِي فِرق متعددة.

تتوفّر ثلاثة أنواع من الفِرق:

- المالك - يمكن أن تملك هذه الفِرق صفوفاً، ما يمنح أي عضو فِي الفريق إمكانية الوصول المباشر إلى هذا الصف.

- الوصول - طريقة تتيح للمستخدمين المشاركة السهلة لأي صف مع مستخدم آخر من داخل نموذج.

- مجموعة Microsoft Entra ID - مشابهة لفِرق المالكين، لكن يتم التحكم فِي عضوية الفريق فِي Microsoft Entra ID.

أدوار الأمان

تُعتبر أدوار الأمان أساسية لأمان البيانات فِي Dataverse. لا تمنح امتيازات منفصلة للمستخدمين، إنما تُنشئ أدواراً للأمان. يستخدم الأمان المستند إلى الدور من Dataverse لتجميع مجموعة من الامتيازات معاً.

يمكن تعيين أدوار الأمان للمستخدمين والفِرق. يمكن أن يحصل كلٌ من الفِرق والمستخدمين على أدوار أمان توفر امتيازات مجمّعة.

هام

جميع الامتيازات الممنوحة تراكمية، ويكون أكبر قدر من الوصول هو السائد. إذا كنت قد منحت حق وصول للقراءة على نطاق واسع على مستوى المؤسسة إلى جميع سجلات جهات الاتصال، فلا يمكنك التراجع وإخفاء سجل فردي.

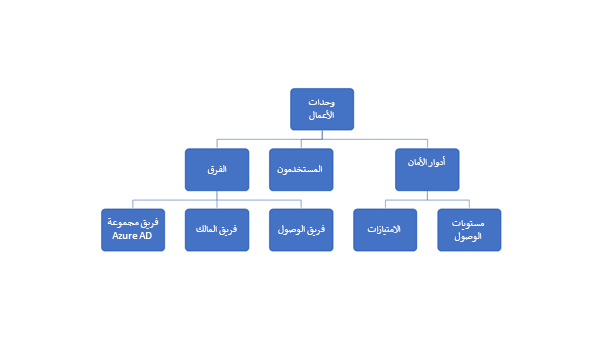

وحدات الأعمال

تحتوي وحدات الأعمال على مستخدمين وفِرق وتمثل حدوداً للأمان. وحدات الأعمال هي الطريقة الأساسية للتحكم فِي الوصول إلى مجموعة فرعية من البيانات ضمن جدول، بمعنى التقسيم الأفقي للبيانات. باستخدام وحدات الأعمال، يمكنك تقسيم المستخدمين وبياناتهم.

تتضمن كل قاعدة بيانات Dataverse وحدة أعمال أساسية واحدة. يمكنك إنشاء وحدات أعمال تابعة لتمثل مجموعات من المستخدمين فِي تدرج هرمي صارم.

ملاحظة

لدى وحدات الأعمال فِرق افتراضية تحتوي على جميع المستخدمين فِي وحدة العمل هذه. لا يمكنك إضافة المستخدمين أو إزالتهم يدوياً من الفِرق الافتراضية بحيث يمكنهم أن يصبحوا عوامل حظر فِي بعض السيناريوهات بتطور الحل.

هام

يُعد أساس نموذج الأمان لـ Dataverse هو مجموعة من أدوار الأمان ووحدات الأعمال.

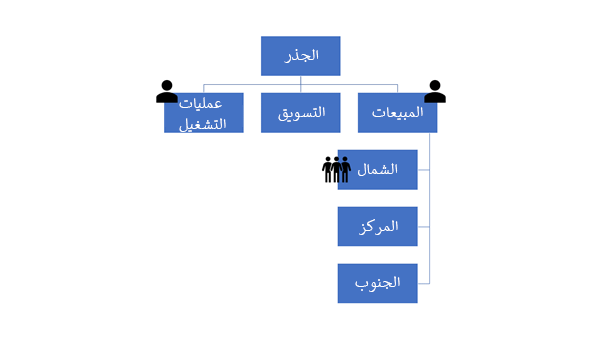

توفر وحدات الأعمال طريقة فعالة لإدارة العديد من المستخدمين وحق الوصول إلى السجلات. وحدات الأعمال غير ظاهر ة للمستخدمين فِي التطبيقات، إنما تكون ظاهرة فقط للمسؤولين. يجب أن تنسخ ليس فقط المخطط التنظيمي للمؤسسة، إنما عليك أيضاً تصميم التدرج الهرمي لوحدة العمل لتلبية متطلبات الأمان. قد يعني هذا الأسلوب فِي بعض الأحيان إنشاء وحدات أعمال لتحقيق أحد متطلبات الأمان، مثل إنشاء وحدة عمل لتصبح وحدة العمل الأصلية لوحدات أعمال المبيعات والتسويق للسماح لبعض المستخدمين بالوصول إلى هذه الوحدات مع حظر الوصول إلى وحدة عمل العمليات.

مشاركة الصفوف

يمكن مشاركة الصفوف الفردية مع المستخدمين والفِرق. تسمح هذه الميزة للمستخدمين بالوصول إلى السجلات التي يحظرها نموذج الأعمال الذي تنشئه وحدات الأعمال. تسمح المشاركة بالوصول إلى الصفوف خارج التدرج الهرمي الدقيق لوحدة العمل.

أدوار الأمان والفِرق

يمكن إقران أدوار الأمان بالفِرق. يمكن إقران المستخدمين بعد ذلك بالفريق؛ وبالتالي، سيستفيد جميع المستخدمين المقترنين بالفريق من الدور. سيكون لدى المستخدمين حق الوصول إلى الصفوف التي يملكها الفريق، واعتماداً على ميزات الأمان الأخرى، قد يكون لديهم حق الوصول إلى الصفوف التي يملكها مستخدمون آخرون فِي الفريق.

خيارات دور الأمان التي تتحكم فِي كيفية تشغيل دور الأمان مع أحد الفرق هي:

- الافتراضي - امتيازات الفريق فقط

- مستوى وصول (أساسي) للمستخدم المباشر وامتيازات الفريق

يؤدي استخدام خيار المستخدم المباشر إلى التعامل مع الامتيازات كما لو كانت معيّنة بشكل مباشر للمستخدم. باستخدام هذا الخيار، يمكنك تجنب ضرورة تعيين أدوار أمان للمستخدمين وبدلاً من ذلك، استخدام الفِرق وأدوار الأمان المعيّنة للفِرق.

ملاحظة

تنتمي فِرق المالك لوحدات الأعمال. يمكن أن ينتمي أي مستخدم إلى وحدة عمل واحدة فِي الوقت نفسه، لكن يمكن إضافة أي مستخدم إلى فريق فِي وحدة عمل أخرى. تسمح هذه الميزة للمستخدمين بالوصول إلى البيانات فِي وحدة عمل لا تتوفّر فِي التدرج الهرمي الخاص بهم.

الأمان على مستوى العمود

تعمل الامتيازات المقدمة حسب أدوار الأمان على مستوى الصف. إذا كان لدى المستخدم امتياز التحديث لأحد الصفوف، يمكنه تحديث جميع الأعمدة فِي هذا الصف. في بعض الأحيان، لا يكون التحكم فِي الوصول على مستوى الصف مناسباً، مثل الأعمدة التي تحتوي على معلومات تدل على الهوية الشخصية. يتضمن Dataverse ميزة أمان على مستوى العمود للسماح بمزيد من التحكم الدقيق فِي الأمان على مستوى العمود.

يعمل الأمان على مستوى العمود بشكل منفصل عن أدوار الأمان. تحدّد ملفات تعريف الأمان للأعمدة امتياز القراءة/الكتابة للأعمدة ويتم تعيين ملفات التعريف هذه للمستخدمين والفِرق.

ملاحظة

إذا لم يكن لدى المستخدم امتيازات لقراءة عمود مؤمّن، فسيظل بإمكانه رؤية العمود فِي النموذج لكنه لن يتمكن من رؤية محتوياته، بعبارة أخرى، قيمة البيانات. عندما يستخدم التعليمة البرمجية للوصول إلى حقل مؤمّن، ستكون القيمة فارغة إذا لم يكن لدى المستخدم امتيازات القراءة.

الأمان الهرمي

إحدى مشاكل استخدام وحدات الأعمال هي التدرج الهرمي الدقيق. يمكن أن يتبع الوصول إلى البيانات التدرج الهرمي لوحدات الأعمال فقط. في مخطط وحدات الأعمال، يمكن أن يحصل مستخدم فِي المبيعات على حق الوصول إلى وحدات الأعمال الشمالية والمركزية والجنوبية. وعلى العكس، لا يمكن أن يصل مستخدم فِي وحدة عمل العمليات إلى البيانات التي تنتمي إلى المبيعات بدون أن يحصل على حق الوصول إلى جميع البيانات فِي المؤسسة.

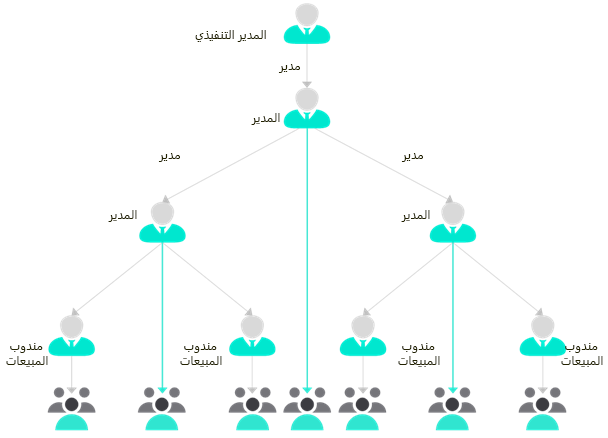

في أمان التدرج الهرمي، يمكن أن يقرأ المستخدم فِي المنصب الأعلى ويكتب جميع البيانات لمرؤوسيه. بالإضافة إلى ذلك، يمكنه قراءة البيانات للمستخدمين الأدنى منه فِي التدرج الهرمي.

أمان التدرج الهرمي هو نموذج أمان بديل مصمم للسيناريوهات التي لا يكون فيها المستخدم الذي يتطلب إشرافاً إدارياً ضمن الجزء نفسه من التدرج الهرمي لوحدة العمل. يعتبر أمان التدرج الهرمي مفيداً فِي الحالات التي يكون فيها المديرون فِي بلدان/مناطق أو إدارات مختلفة عن مرؤوسيهم المباشرين.

لأمان التدرج الهرمي خياران:

- التدرّج الهرمي للمدير - يستخدم هذا الخيار التدرج الهرمي للمستخدمين فِي جدول مستخدم النظام. والقيد هو أن أي مدير فِي وحدة العمل نفسها أو فِي سلسلة مباشرة من وحدات العمل أعلاه لا يمكنه قراءة وكتابة البيانات من المستخدمين فِي إدارات مختلفة.

- التدرج الهرمي للمنصب - يستخدم هذا الخيار جدول "المنصب". هذا الخيار أكثر مرونة ويتجاهل بنية وحدة العمل. يسمح التدرج الهرمي للمنصب أيضاً بوجود أكثر من شخص واحد فِي المنصب نفسه.

يمكن استخدام نوع واحد فقط من أنواع التدرج الهرمي فِي الوقت نفسه.

التدقيق

يلتقط التدقيق جميع تغييرات البيانات. يمكن أن يساعد التدقيق فِي مراقبة المستخدمين الذين أجروا تغييرات والتغييرات التي تم إجراؤها، ويمكن أن يساعد أيضاً فِي تحليل كيفية استخدام المستخدمين للنظام فعلياً. لا تلتقط وظيفة التدقيق فِي Dataverse قراءة البيانات أو الإجراءات التي تم تنفيذها عليها، مثل التصدير إلى Microsoft Excel.

التدقيق المتوفر الآخر يطلق عليه تسجيل النشاط، والذي يوجد فِي مركز الأمان والتوافق فِي Microsoft 365. يشمل تسجيل النشاط قراءة البيانات وغير ذلك من العمليات. يجب تمكين تسجيل النشاط ويساعد فِي تحقيق أهداف التوافق.

إدارة الأمان عبر بيئات متعددة

يمكن تضمين أدوار الأمان وملفات تعريف الأمان للعمود فِي حزم الحلول ونقلها إلى بيئات أخرى. قوالب فِرق الوصول جزء من بيانات تعريف الجدول ويتم تضمينها مع الجدول عند إضافتها إلى الحل. لا يمكن إضافة ميزات أمان أخرى، مثل وحدات الأعمال والفِرق، إلى الحزم فِي الحلول وسيحتاج مهندس الحلول إلى التخطيط لملئها فِي البيئات.

استراتيجيات تعريف أدوار الأمان

الاستراتيجيات الثلاث الأساسية لإنشاء أدوار الأمان هي:

- محددة للمنصب

- الأساس + المنصب

- الأساس + القدرة

الاستراتيجية المحددة للمنصب هي إنشاء دور أمان واحد يحتوي على جميع الامتيازات التي يتطلبها الدور الوظيفي. الأدوار الجاهزة للاستخدام هي أدوار محددة للمنصب وتتم تسميتها على اسم الأدوار الوظيفية، على سبيل المثال، "بائع". يمكنك اتباع هذا النموذج للدور لأدوار وظيفية معيّنة، لكن قد ينتهي بك الحال بالعديد من أدوار الأمان المشابهة والتي يجب عليك الاحتفاظ بها. على سبيل المثال، إضافة جدول مخصص جديد يعني تغيير الكثير من الأدوار، إن لم يكن كلها.

النموذج الأحدث هو استخدام نموذج أمان متعدد الطبقات. في هذا النموذج، تنسخ الدور الجاهز للاستخدام، مثل "البائع" أو "المستخدم الأساسي"، ثم تغيير مستويات الوصول إلى المستوى العام أو مستوى الحد الأدنى، اللذان يتطلبهما جميع المستخدمين. يمكنك تسمية هذا الدور "الأساسي". وعليك بعد ذلك إنشاء أدوار جديدة وتعيين مستويات وصول للامتيازات القليلة التي تحتاج إليها كل مجموعة من المستخدمين بالإضافة إلى الدور الأساسي. تحتوي أدوار الحد الأدنى هذه على الامتيازات الأخرى المطلوبة للمنصب أو القدرة المطلوبة.

في المخطط التالي، اسم الدور الأساسي هو "جميع العاملين" ويتم تعيين هذا الدور لجميع العاملين. سيتم أيضاً تعيين دور باسم "المبيعات" لجميع المستخدمين فِي "المبيعات"، وهو دور مرتبط بالمنصب، وسيتم تعيين دور "الأجهزة المحمولة" لبعض مستخدمي المبيعات، وهو دور مرتبط بقدرة ولديه امتياز "هاتف جوال"، ومدير تم تعيين دور "المبيعات" ودور "المدير" له.

على الرغم من إمكانية عدم وضوح ذلك، فأدوار الأمان مرتبطة بوحدات العمل. يتم توارث الأدوار التي يتم إنشاؤها على مستوى وحدة العمل الأساسية من جانب جميع وحدات العمل التابعة. يمكنك إنشاء دور أمان لوحدة عمل معيّنة إذا كنت تريد قصر هذا الدور على المستخدمين فِي وحدة العمل هذه. ومع ذلك، عليك أن تكون على دراية بأن أدوار الأمان فِي الحلول تضاف دائماً إلى وحدة العمل الأساسية عند استيراد الحل.

فِرق مجموعة Microsoft Entra ID

فريق مجموعة Microsoft Entra ID مشابه لفريق مالك فِي أنه يمكن أن يملك سجلات ويمكن أن يكون لديه أدوار أمان معيّنة للفريق. الفَرق هو أن عضوية الفريق فِي Dataverse مستمدة ديناميكياً من عضوية مجموعة Microsoft Entra ID المقترنة. يمكن تعيين عضوية مجموعة Microsoft Entra ID يدوياً أو يمكن أن تكون مستمدة من التعيين المستند إلى قاعدة فِي سمات المستخدم فِي Microsoft Entra ID.

يمكن أن يؤدي دمج فِرق مجموعة Microsoft Entra ID مع تعيين أدوار أمان للفِرق التي لديها خيار مستخدم مباشر إلى تبسيط إدارة عملية إضافة مستخدمين جدد بشكل ملموس.

يمكن استخدام مجموعات أمان ومجموعات Office 365 لفِرق مجموعة Microsoft Entra ID.