تكوين قواعد جدار حماية الخادم وقاعدة البيانات

يتم استخدام جدران الحماية لمنع المستخدمين غير المخولين من الوصول إلى الموارد المحمية. يتم تعيين كل قاعدة بيانات Azure SQL إلى عنوان IP عام، تستضيفه Microsoft. سيكون لكل منطقة من مناطق Azure عنوان IP عام واحد أو أكثر، حيث يمكنك الوصول إلى بوابة قاعدة بياناتك، والتي ستنقلك بعد ذلك إلى قاعدة بياناتك.

كيف يعمل جدار الحماية

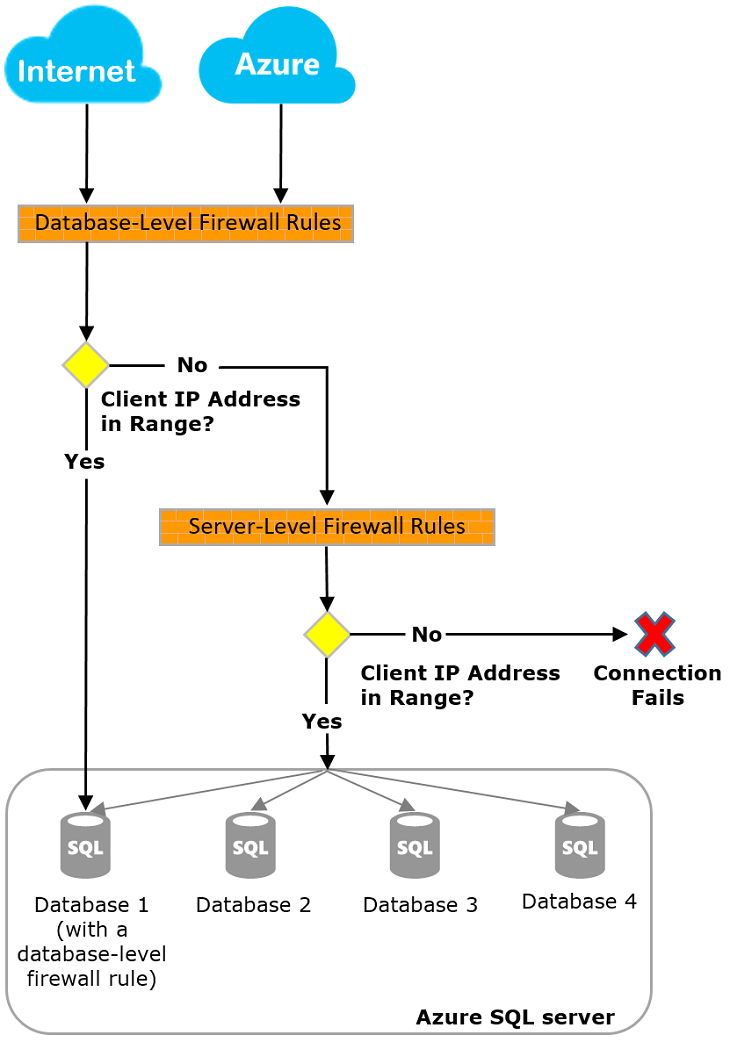

كما هو موضح في المخطط التالي، يجب أن تمر محاولات الاتصال الواردة من الإنترنت وAzure عبر جدار الحماية قبل أن تصل إلى الخادم أو قاعدة البيانات.

كما نرى في الصورة أعلاه، توفر Azure جدران حماية مضمنة لتقييد الوصول من أجل حماية قاعدة بياناتك وبياناتك. في قاعدة بيانات Azure SQL، توجد مجموعتان متمايزتان من قواعد جدار الحماية وقواعد جدار الحماية على مستوى الخادم وقواعد جدار الحماية على مستوى قاعدة البيانات.

قواعد جدار الحماية على مستوى الخادم

تستخدم جدران الحماية لكل من الخادم وقاعدة البيانات قواعد عنوان IP بدلاً من عمليات تسجيل الدخول إلى SQL Server، وتسمح لجميع المستخدمين في نفس عنوان IP العام بالوصول إلى SQL Server. بالنسبة لمعظم الشركات، هذا هو عنوان IP الصادر الخاص بها.

يتم تكوين جدران الحماية على مستوى الخادم للسماح للمستخدمين بالاتصال بجميع قواعد البيانات الموجودة على الخادم. تُستخدم جدران الحماية على مستوى قاعدة البيانات لمنح أو حظر عناوين IP معينة من الوصول إلى قواعد بيانات معينة.

يمكن تكوين قواعد جدار الحماية على مستوى الخادم باستخدام مدخل Azure أو باستخدام إجراء sp_set_firewall_rule المخزّن من داخل قاعدة البيانات الرئيسية.

إشعار

يعد إعداد الخادم السماح لخدمات Azure ومواردها بالوصول إلى هذا الخادم بمثابة قاعدة جدار حماية واحدة عند تمكينه.

قواعد جدار حماية على مستوى قاعدة البيانات

يتم تكوين قواعد جدار الحماية على مستوى قاعدة البيانات من خلال T-SQL فقط باستخدام إجراء sp_set_database_firewall_rule المخزّن من داخل قاعدة بيانات المستخدم.

عند الاتصال، ستبحث Azure SQL Database أولاً عن قاعدة جدار حماية على مستوى قاعدة البيانات لاسم قاعدة البيانات المحدد في سلسلة الاتصال. إذا لم تكن موجودة، فسيتحقق جدار الحماية بعد ذلك من قواعد جدار حماية IP على مستوى الخادم. تنطبق قواعد جدار الحماية على مستوى الخادم على جميع قواعد البيانات الموجودة على الخادم. في حالة وجود أي منهما، فسيتم إكمال الاتصال.

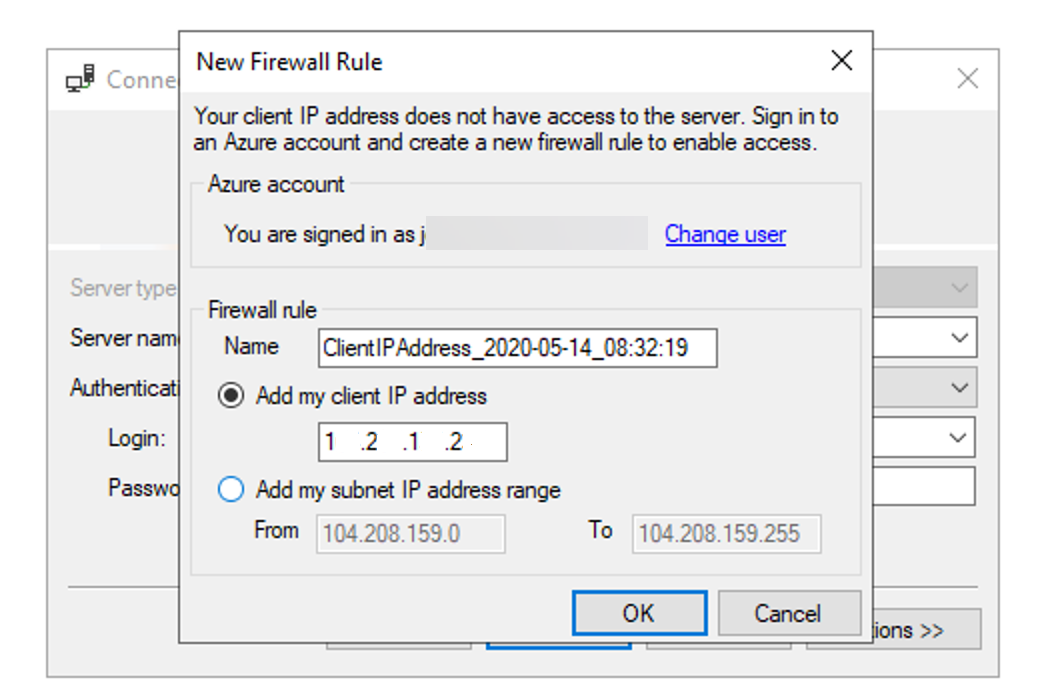

إذا لم تكن موجودة وكان المستخدم يتصل من خلال SQL Server Management Studio أو Azure Data Studio، فسيُطلب منه إنشاء قاعدة جدار حماية كما هو موضح أدناه.

نقاط نهاية الشبكة الظاهرية

تسمح نقاط نهاية الشبكة الظاهرية بنسبة استخدام الشبكة من شبكة Azure الظاهرية المحددة. تنطبق هذه القواعد على مستوى الخادم، وليس على مستوى قاعدة البيانات فقط.

بالإضافة إلى ذلك، تنطبق نقطة نهاية الخدمة على منطقة واحدة فقط، وهي منطقة نقطة النهاية الأساسية.

يتمثل أحد المخاوف الإضافية في أن الشبكة الظاهرية التي تتصل بقاعدة بيانات Azure SQL يجب أن يكون لها وصول خارجي إلى عنوان IP العام لقاعدة بيانات Azure SQL، والتي يمكن تكوينها باستخدام علامات الخدمة لقاعدة بيانات Azure SQL.

رابط خاص

تتيح لك ميزة Private Link الاتصال بـ Azure SQL Database وعروض PaaS الأخرى باستخدام نقطة نهاية خاصة.

تسمح نقطة النهاية الخاصة بالاتصال بقاعدة بيانات Azure SQL بالانتقال بالكامل عبر شبكة Azure الأساسية وليس عبر الإنترنت العام.

توفر هذه الميزة عنوان IP خاصًا على شبكتك الظاهرية. تتمثل ميزة أخرى لـprivate link في أنها تسمح باتصالات Azure Express Route عبر تلك الدائرة.

توفر Private link العديد من المزايا، بما في ذلك تلك الاتصالية الخاصة عبر المناطق والحماية من تسرب البيانات من خلال السماح فقط بالاتصالات بموارد محددة.