تمكين الاتصالات المشفرة

من الممكن تشفير البيانات التي يتم إرسالها عبر شبكة اتصال بين مثيل SQL Server وتطبيق عميل باستخدام بروتوكول أمان طبقة النقل (TLS). يتم إجراء تشفير TLS داخل طبقة البروتوكول وهو متاح لجميع خدمات قواعد بيانات SQL Server وAzure SQL المدعومة.

أمان طبقة النقل (TLS)

أمان طبقة النقل (TLS) هو بروتوكول لتشفير الاتصالات، ويزيد من أمان البيانات التي يتم إرسالها عبر الشبكات بين مثيلات SQL Server والتطبيقات.

بمجرد إصدار شهادة خاصة من قبل مرجع مصدق، وتعيينها إلى خادم يشغل مثيل SQL Server، يمكن للخادم بعد ذلك استخدامها للتحقق من صحة طلبات العميل بشكل آمن. يتطلب التحقق من الصحة هذا تكوين الكمبيوتر الذي يشغل تطبيق العميل للثقة في الشهادة المستخدمة من قبل SQL Server.

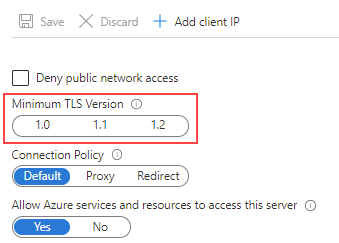

بالنسبة إلى Azure SQL Database، من الممكن فرض الحد الأدنى من إصدار TLS على مستوى الخادم. إصدارات TLS المدعومة حاليًا هي 1.0 و1.1 و1.2. إذا كان تطبيق العميل يدعم الاتصال المشفر، نوصي بتعيينه على أحدث إصدار TLS مدعوم بعد اختبار التطبيق. يعد اختيار أحدث إصدار من TLS ممارسة جيدة لأنه يوفر إصلاحات إضافية للثغرات الأمنية الموجودة في الإصدارات القديمة.

يمكن الوصول إلى الحد الأدنى من إعداد إصدار TLS لـ SQL Database من شاشة Firewalls and virtual networks، كما هو موضح في الصورة أعلاه.

يوضح الجدول التالي الخيارات المتاحة بناءً على ما إذا كانت تطبيقات العميل تدعم الاتصالات المشفرة.

| السيناريو | الخيار |

|---|---|

| TLS غير مدعوم | اترك الحد الأدنى من إعداد إصدار TLS في الإعداد الافتراضي. |

| أحدث إصدار TLS مدعوم | عيّن الحد الأدنى من إعداد إصدار TLS على 1.2. |

| إصدار TLS القديم المدعوم | عيّن الحد الأدنى من إعداد إصدار TLS على 1.0 أو 1.2. قيّم أحمال العمل الخاصة بك لجاهزية TLS 1.2 وطّور خطة ترحيل. |

يوفر تمكين تشفير TLS الخصوصية وأمان البيانات للاتصالات بين مثيلات SQL Server والتطبيقات. مع ذلك، عند تشفير نسبة استخدام الشبكة بين SQL Server وتطبيق العميل باستخدام TLS، يلزم حدوث انتقال إضافي للشبكة ومعالجة إضافية في وقت الاتصال.

بالنسبة إلى Azure SQL Managed Instance، استخدم az sql mi update أمر Azure CLI أو Set-AzSqlInstance PowerShell cmdlet لتكوين الحد الأدنى من إصدار TLS.

إشعار

بشكل افتراضي، لا تتطلب Azure SQL Database حدًا أدنى معينًا من إصدار TLS. بمجرد فرض إصدار من TLS، لا يعد بإمكانك العودة إلى الافتراضي.

الشهادات

يجب عليك تشغيل إدارة تكوين SQL Server باستخدام حساب مسؤول محلي لتثبيت الشهادات لاستخدامها من قبل SQL Server.

علاوة على ذلك، يجب أن تفي الشهادة بالشروط التالية:

يجب أن تكون الشهادة موجودة في مخزن شهادات الكمبيوتر المحلي أو مخزن شهادات المستخدم الحالي.

يجب أن يكون لدى حساب خدمة SQL Server الإذن للوصول إلى الشهادة.

يجب أن تكون الشهادة ضمن فترة صالحة.

إشعار

إذا لم يتم توفير الوصول الصحيح، فستفشل إعادة تشغيل خدمة SQL Server.

للحصول على قائمة كاملة بالمتطلبات عند تثبيت شهادة TLS، راجع تمكين الاتصالات المشفرة إلى محرك قاعدة البيانات.

تكوين مثيل SQL Server

يمكنك تكوين مثيل SQL Server لاستخدام الاتصالات المشفرة باتباع الخطوات التالية:

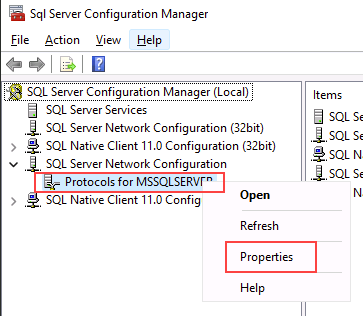

في SQL Server Configuration Manager، وسّع SQL Server Network Configuration، وانقر بزر الماوس الأيمن فوق Protocols for <مثيل الخادم>، ثم حدد Properties.

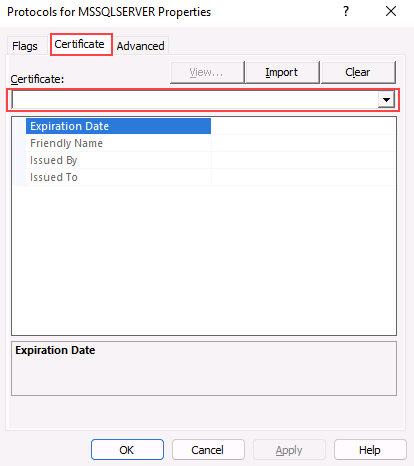

من مربع الحوار Protocols for <مثيل الخادم> Properties، حدد علامة التبويب Certificate، ثم حدد الشهادة من القائمة المنسدلة Certificate.

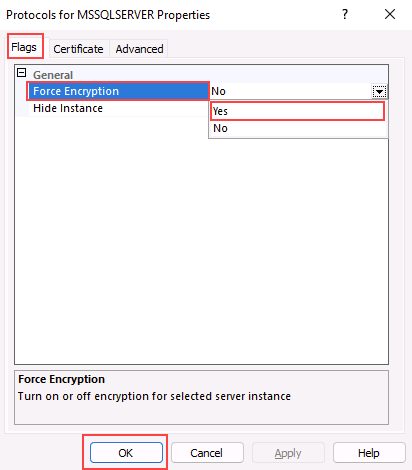

على علامة التبويب Flags، في الخاصية ForceEncryption، حدد Yes، ثم انقر فوق OK.

أعد تشغيل خدمة خادم SQL.

بمجرد أن يتم التكوين الضروري، يمكنك اختبار الاتصال من خلال SQL Server Management Studio:

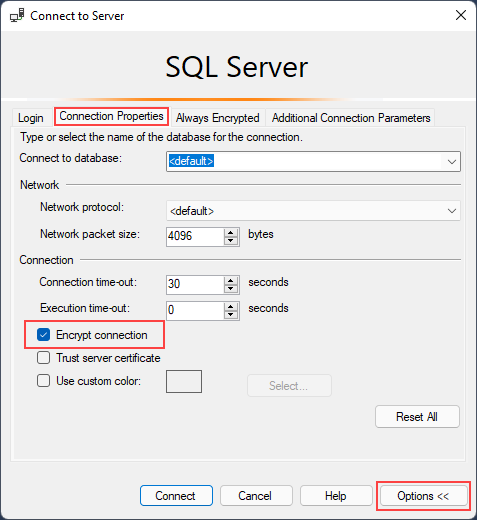

في مربع الحوار Connect to Server، أكمل معلومات الاتصال، ثم انقر فوق Options.

على علامة التبويب Connection Properties، انقر فوق Encrypt connection، ثم Connect.

يجب تنفيذ جميع الخطوات بشكل صحيح لتتمكن من المصادقة من خلال SQL Server Management Studio باستخدام TLS.