فهم Azure Key Vault

تعتبر Azure Key Vault أداة تُستخدم لتخزين البيانات السرية والوصول إليها. سواء كانت كلمات مرور أو شهادات أو مفاتيح، فإن Key Vault يعمل كمنطقة آمنة للوصول إلى تلك البيانات السرية بطريقة آمنة، وعادةً ما يكون ذلك برمجيًا. تحتوي بيانات Key Vault على سياسات RBAC الخاصة بها، منفصلة عن اشتراك Azure. هذا يعني أن الشخص الذي يقوم بدور مسؤول الاشتراك لن يتمكن من الوصول إلى Key Vault ما لم يتم منحه صراحةً.

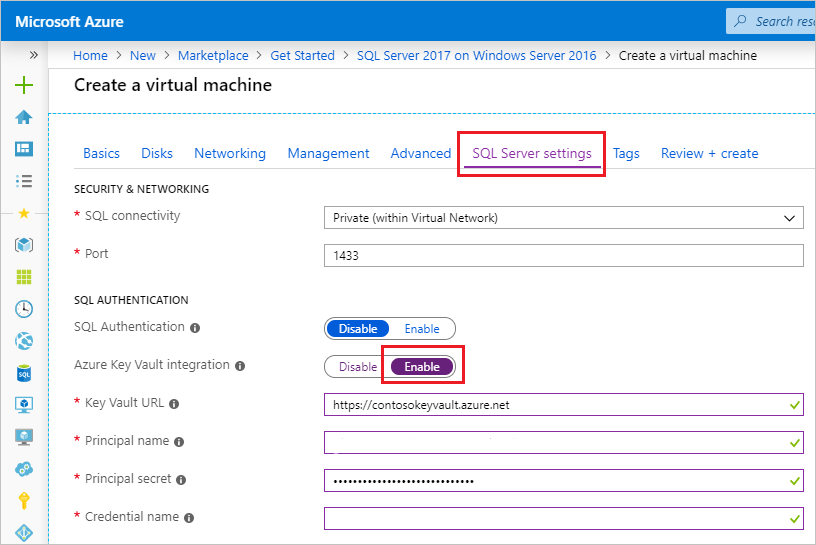

يدعم SQL Server، سواء داخل Azure Virtual Machine أو محليًا، استخدام Azure Key Vault لتخزين الشهادات لميزات مثل Transparent Data Encryption أو Backup Encryption أو Always Encrypted. في حين أن هذا التكوين معقد في بيئة محلية، فإنه تتم إدارته بسهولة عند استخدام SQL Server على جهاز Azure ظاهري، كما هو موضح في الصورة أدناه.

لتكوين تكامل Azure Key Vault، تحتاج إلى تعيين عنوان URL لـ Key Vault، والاسم الأساسي، والبيانات السرية الأساسية، واسم بيانات الاعتماد. يمكن القيام بهذه المهمة عند إنشاء جهاز ظاهري أو على جهاز ظاهري موجود.

يتطلب تكوين SQL Server للاتصال بـ Azure Key Vault أولاً إنشاء تسجيل دخول عادي إلى SQL Server داخل المثيل. بعد ذلك، يجب إنشاء بيانات الاعتماد وتعيينها لتسجيل الدخول. ينبغي استخدام اسم key vault، بالنسبة إلى هوية بيانات الاعتماد. للحصول على البيانات السرية لبيانات الاعتماد، استخدم معرّف التطبيق من Azure Key Vault.

بمجرد إنشاء بيانات الاعتماد، يمكن إنشاء مفتاح غير متماثل داخل Azure Key Vault. يمكن بعد ذلك إنشاء مفتاح غير متماثل داخل قاعدة بيانات SQL Server. يمكن تعيين المفتاح الموجود في قاعدة البيانات إلى مفتاح Azure Key Vault غير المتماثل باستخدام الأمر CREATE ASYMMETRIC KEY مع الصيغة FROM PROVIDER. بمجرد إنشاء مفتاح غير متماثل داخل قاعدة البيانات، يمكن استخدام هذا المفتاح لـ TDE، أو تشفير النسخ الاحتياطي أو Always Encrypted.