تنفيذ التشفير عبر ExpressRoute

انشر Azure Virtual WAN لإنشاء اتصال IPsec/IKE VPN من شبكتك المحلية إلى Azure عبر التناظر الخاص لدائرة Azure ExpressRoute. يمكن أن توفر هذه التقنية انتقالاً مشفراً بين الشبكات المحلية وشبكات Azure الظاهرية عبر ExpressRoute، دون المرور عبر الإنترنت العام أو استخدام عناوين IP العامة.

الطوبولوجيا والتوجيه

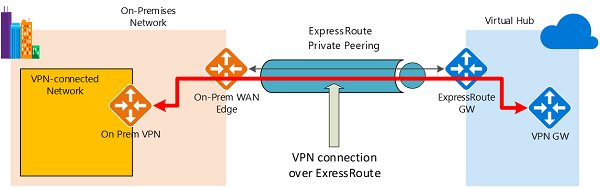

يوضح الرسم التخطيطي شبكة داخل شبكة الاتصال المحلية المتصلة ببوابة Azure hub VPN عبر إقران ExpressRoute الخاص. إنشاء الاتصال واضح ومباشر:

- أنشئ اتصال ExpressRoute مع الإقران الخاص ودائرة ExpressRoute.

- إنشاء اتصال VPN كما هو موضح في المثال.

تتمثل أحد الجوانب المهمة لهذا التكوين في التوجيه بين الشبكات المحلية وAzure عبر مسارات ExpressRoute وVPN.

حركة نقل البيانات من الشبكات المحلية إلى Azure

بالنسبة لحركة نقل البيانات من الشبكات المحلية إلى Azure، يتم الإعلان عن بادئات Azure (بما في ذلك المركز الظاهري وجميع الشبكات الظاهرية المحورية المتصلة بالمركز) عبر كل من BGP لإقران ExpressRoute الخاص وVPN BGP. ينتج عن هذا توجيهان للشبكة (مساران) باتجاه Azure من الشبكات المحلية:

- واحد عبر المسار المحمي بـ IPsec

- واحد عبر ExpressRoute مباشرة دون حماية IPsec

لتطبيق التشفير على الاتصال، يجب التأكد من تفضيل الشبكة المتصلة بشبكة VPN في الرسم التخطيطي لتوجيه Azure عبر بوابة VPN المحلية على مسار ExpressRoute المباشر.

حركة نقل البيانات من Azure إلى الشبكات المحلية

ينطبق المطلب نفسه على حركة نقل البيانات من Azure إلى الشبكات المحلية. لضمان تفضيل مسار IPsec عبر مسار ExpressRoute المباشر (دون IPsec)، لديك خياران:

الإعلان عن بادئات أكثر تحديداً على جلسة VPN BGP للشبكة المتصلة بـ VPN. يمكنك الإعلان عن نطاق أكبر يشمل الشبكة المتصلة بـ VPN عبر إقران ExpressRoute الخاص، ثم نطاقات أكثر تحديداً في جلسة VPN BGP. على سبيل المثال، الإعلان عن 10.0.0.0/16 عبر ExpressRoute، و10.0.1.0/24 عبر VPN.

الإعلان عن بادئات منفصلة لـ VPN وExpressRoute. إذا كانت نطاقات الشبكات المتصلة بالشبكة الافتراضية الخاصة منفصلة عن الشبكات الأخرى المتصلة ب ExpressRoute، فيمكنك الإعلان عن البادئات في جلسات VPN و ExpressRoute BGP على التوالي. على سبيل المثال، الإعلان عن 10.0.0.0/24 عبر ExpressRoute، و10.0.1.0/24 عبر VPN.

في كلا هذين المثالين، سيرسل Azure حركة نقل البيانات إلى 10.0.1.0/24 عبر اتصال VPN بدلاً من إرسالها مباشرة عبر ExpressRoute بدون حماية VPN.

قبل البدء

قبل بدء التكوين، تحقق من أنك تستوفي المعايير التالية:

- إذا كان لديك بالفعل شبكة ظاهرية تريد الاتصال بها، فتحقق من عدم تداخل أي من الشبكات الفرعية للشبكة المحلية معها. لا تتطلب شبكتك الظاهرية شبكة فرعية للبوابة ولا يمكن أن تحتوي على أي بوابات شبكة ظاهرية. إذا لم يكن لديك شبكة ظاهرية، يمكنك إنشاء واحدة باستخدام الخطوات الواردة في هذه المقالة.

- احصل على نطاق عنوان IP لمنطقة Virtual WAN الخاصة بك. المركز عبارة عن شبكة ظاهرية، ولا يمكن أن يتداخل نطاق العنوان الذي تحدده لمنطقة المركز مع شبكة ظاهرية موجودة تتصل بها. كما لا يمكن أن تتداخل مع نطاقات العناوين التي تتصل بها محليا. إذا لم تكن معتاداً على نطاقات عناوين IP الموجودة في تكوين الشبكة المحلية، فنسق مع شخص يمكنه تقديم هذه التفاصيل لك.

- إذا لم يكن لديك اشتراك Azure، فبادر بإنشاء حساب مجاني قبل البدء.

1. إنشاء شبكة WAN ظاهرية ومركز مع بوابات

يجب أن تكون موارد Azure التالية والتكوينات المحلية المقابلة في مكانها قبل المتابعة:

- شبكة اتصال واسعة النطاق ظاهرية من Azure.

- مركز WAN ظاهري مع ExpressRoute وبوابة شبكة ظاهرية خاصة.

2. إنشاء موقع للشبكة المحلية

مورد الموقع هو نفس مواقع VPN غير ExpressRoute لشبكة WAN ظاهرية. يمكن الآن أن يكون عنوان IP لجهاز VPN المحلي إما عنوان IP خاصا، أو عنوان IP عاما في الشبكة المحلية يمكن الوصول إليه عبر تكوين نظير ExpressRoute الخاص الذي تم إنشاؤه مسبقا.

انتقل إلى Virtual WAN، مواقع VPN وأنشئ موقعا لشبكتك المحلية. ضع في اعتبارك قيم الإعدادات التالية:

- بروتوكول بوابة الحدود: حدد "تمكين" إذا كانت شبكتك المحلية تستخدم BGP.

- مساحة العنوان الخاص: أدخل مساحة عنوان IP الموجودة على موقعك المحلي. يتم توجيه نسبة استخدام الشبكة الموجهة لمساحة العنوان هذه إلى الشبكة المحلية عبر بوابة VPN.

حدد ارتباطات لإضافة معلومات حول الارتباطات الفعلية. ضع في اعتبارك معلومات الإعدادات التالية:

- اسم الموفر: اسم موفر خدمة الإنترنت لهذا الموقع. بالنسبة لشبكة ExpressRoute المحلية، إنه اسم موفر خدمة ExpressRoute.

- السرعة: سرعة رابط خدمة الإنترنت أو دائرة ExpressRoute.

- عنوان IP: عنوان IP العام لجهاز VPN الموجود على موقعك المحلي. أو، بالنسبة إلى ExpressRoute المحلي، إنه عنوان IP الخاص لجهاز VPN عبر ExpressRoute.

- إذا تم تمكين BGP، فإنه ينطبق على جميع الاتصالات التي تم إنشاؤها لهذا الموقع في Azure. تكوين BGP على شبكة WAN ظاهرية يعادل تكوين BGP على بوابة Azure VPN.

- يجب ألا يكون عنوان نظير BGP المحلي هو نفس عنوان IP الخاص ب VPN الخاص بك للجهاز أو مساحة عنوان الشبكة الظاهرية لموقع VPN. استخدم عنوان IP مختلفًا على جهاز VPN لعنوان IP الخاص بـ BGP. يمكن أن يكون عنوانًا مخصصًا لواجهة الاسترجاع على الجهاز. ومع ذلك، لا يمكن أن يكون عنوان APIPA (169.254.x.x). حدد هذا العنوان في موقع VPN المقابل الذي يمثل الموقع.

حدد Next: Review + create للتحقق من قيم الإعداد وإنشاء موقع VPN، ثم Create الموقع.

بعد ذلك، قم بتوصيل الموقع بالمركز. قد يستغرق تحديث البوابة ما يصل إلى 30 دقيقة.

3. تحديث إعداد اتصال VPN لاستخدام ExpressRoute

بعد إنشاء موقع VPN والاتصال بالمركز، استخدم الخطوات التالية لتكوين الاتصال لاستخدام نظير ExpressRoute الخاص:

انتقل إلى المركز الظاهري. يمكنك إما القيام بذلك عن طريق الانتقال إلى Virtual WAN وتحديد المركز لفتح صفحة المركز، أو يمكنك الانتقال إلى المركز الظاهري المتصل من موقع VPN.

ضمن الاتصال، حدد VPN (من موقع إلى موقع).

حدد علامة الحذف (...) أو انقر بزر الماوس الأيمن فوق موقع VPN عبر ExpressRoute، وحدد Edit VPN connection to this hub.

في صفحة أساسيات، اترك الإعدادات الافتراضية.

في صفحة Link connection 1، قم بتكوين الإعدادات التالية:

- بالنسبة استخدم عنوان IP الخاص ل Azure، حدد نعم. يقوم الإعداد بتكوين بوابة شبكة ظاهرية خاصة Hub لاستخدام عناوين IP الخاصة داخل نطاق عناوين المركز على البوابة لهذا الاتصال، بدلا من عناوين IP العامة. وهذا يضمن أن نسبة استخدام الشبكة من الشبكة المحلية تعبر مسارات التناظر الخاصة ExpressRoute بدلا من استخدام الإنترنت العام لاتصال VPN هذا.

انقر فوق إنشاء لتحديث الإعدادات. بعد إنشاء الإعدادات، ستستخدم بوابة شبكة ظاهرية خاصة المركز عناوين IP الخاصة على بوابة VPN لإنشاء اتصالات IPsec/IKE مع جهاز VPN المحلي عبر ExpressRoute.

4. الحصول على عناوين IP الخاصة لبوابة VPN المركزية

قم بتنزيل تكوين جهاز VPN للحصول على عناوين IP الخاصة لبوابة VPN المركزية. تحتاج إلى هذه العناوين لتكوين جهاز VPN المحلي.

- في صفحة المركز، حدد VPN (من موقع إلى موقع) ضمن اتصال.

- في أعلى صفحة نظرة عامة على، حدد تنزيل تكوين VPN. ينشئ Azure حساب تخزين في مجموعة الموارد "microsoft-network-[location]"، حيث الموقع هو موقع شبكة WAN. بعد تطبيق التكوين على أجهزة VPN الخاصة بك، يمكنك حذف حساب التخزين هذا.

- بعد إنشاء الملف، حدد الارتباط لتنزيله.

- تطبيق التكوين على جهاز VPN الخاص بك.

ملف تكوين جهاز VPN

يحتوي ملف تكوين الجهاز على الإعدادات التي يجب استخدامها عند تكوين جهاز VPN المحلي. عند عرض هذا الملف، لاحظ المعلومات التالية:

vpnSiteConfiguration: يشير هذا القسم إلى إعداد تفاصيل الجهاز كموقع يتصل بشبكة WAN الظاهرية. حيث يتضمن الاسم وعنوان IP العام للجهاز الفرعي.

vpnSiteConnections: يوفر هذا القسم معلومات حول الإعدادات التالية:

- مساحة العنوان للشبكة الظاهرية للمركز الظاهري.

مثال:"AddressSpace":"10.51.230.0/24" - مساحة العنوان للشبكات الظاهرية المتصلة بالمركز.

مثال:"ConnectedSubnets":["10.51.231.0/24"] - عناوين IP لبوابة VPN الخاصة بالمركز الظاهري. نظرا لأن كل اتصال من بوابة VPN يتكون من نفقين في التكوين النشط-النشط، فسترى كلا عنواني IP مدرجين في هذا الملف. في هذا المثال، ترى Instance0 و Instance1 لكل موقع، وهما عناوين IP خاصة بدلا من عناوين IP العامة.

مثال:"Instance0":"10.51.230.4" "Instance1":"10.51.230.5" - تفاصيل التكوين لاتصال بوابة VPN، مثل BGP والمفتاح المشترك مسبقا. يتم إنشاء المفتاح المشترك مسبقا تلقائيا من أجلك. يمكنك دائما تحرير الاتصال على صفحة نظرة عامة على لمفتاح مخصص مشترك مسبقا.

- مساحة العنوان للشبكة الظاهرية للمركز الظاهري.

تكوين جهاز VPN الخاص بك

إذا كنت بحاجة إلى إرشادات لتكوين جهازك، يمكنك استخدام الإرشادات الموجودة في صفحة البرامج النصية لتكوين جهاز VPN مع المحاذير التالية:

- لا تتم كتابة الإرشادات الموجودة على صفحة جهاز VPN لشبكة WAN ظاهرية. ولكن يمكنك استخدام قيم WAN الظاهرية من ملف التكوين لتكوين جهاز VPN يدويا.

- لا تعمل البرامج النصية لتكوين الجهاز القابلة للتنزيل الخاصة ببوابة VPN مع شبكة WAN الظاهرية، لأن التكوين مختلف.

- يمكن أن تدعم شبكة WAN الظاهرية الجديدة كلا من IKEv1 وIKEv2.

- يمكن لشبكة WAN الظاهرية استخدام أجهزة VPN المستندة إلى التوجيه فقط وإرشادات الجهاز.

5. عرض شبكة WAN الظاهرية

- انتقل إلى شبكة WAN الظاهرية.

- في صفحة نظرة عامة على، تمثل كل نقطة على الخريطة مركزا.

- في قسم Hubs واتصالات، يمكنك عرض حالة اتصال المركز والموقع والمنطقة وVPN. يمكنك أيضا عرض وحدات البايت داخل وخارج.

6. مراقبة اتصال

إنشاء اتصال لمراقبة الاتصال بين جهاز Azure الظاهري (VM) وموقع بعيد.