Vorbereiten von Active Directory Lightweight Directory Services für die Bereitstellung aus Microsoft Entra ID

Die folgende Dokumentation enthält Tutorialinformationen zum Vorbereiten einer Installation von Active Directory Lightweight Directory Services (AD LDS). Diese kann als LDAP-Beispielverzeichnis für die Problembehandlung oder zur Veranschaulichung der Bereitstellung von Benutzern aus Microsoft Entra ID in einem LDAP-Verzeichnis verwendet werden.

Vorbereiten des LDAP-Verzeichnisses

Wenn Sie noch nicht über einen Verzeichnisserver verfügen, können Sie anhand der folgenden Informationen eine AD LDS-Testumgebung erstellen. In diesem Setup werden PowerShell und die Datei „ADAMInstall.exe“ mit einer Antwortdatei verwendet. Dieses Dokument enthält keine ausführlichen Informationen zu AD LDS. Weitere Informationen finden Sie in der Übersicht über Active Directory Lightweight Directory Services.

Wenn Sie bereits über AD LDS oder einen anderen Verzeichnisserver verfügen, können Sie diesen Inhalt überspringen und mit dem Tutorial: Konfigurieren von Azure AD zum Bereitstellen von Benutzern in LDAP-Verzeichnissen – Generischer LDAP-Connector mit ECMA-Connectorhost fortfahren, um den ECMA-Connectorhost zu installieren und zu konfigurieren.

Erstellen eines SSL-Zertifikats und eines Testverzeichnisses und Installieren von AD LDS

Verwenden Sie das PowerShell-Skript aus Anhang A. Das Skript führt die folgenden Aktionen aus:

- Erstellt ein selbstsigniertes Zertifikat, das vom LDAP-Connector verwendet wird.

- Erstellt ein Verzeichnis für das Featureinstallationsprotokoll.

- Exportiert das Zertifikat aus dem persönlichen Speicher in das Verzeichnis.

- Importiert das Zertifikat in den vertrauenswürdigen Stamm des lokalen Computers.

- Installiert die AD LDS-Rolle auf dem virtuellen Computer.

Passen Sie auf der Windows Server-VM, auf der Sie den LDAP-Connector testen, das Skript entsprechend dem Computernamen an, und führen Sie es dann in Windows PowerShell mit Administratorrechten aus.

Erstellen einer Instanz von AD LDS

Nach dem Installieren der Rolle muss eine Instanz von AD LDS erstellt werden. Für die Instanzerstellung können Sie die weiter unten bereitgestellte Antwortdatei verwenden. Mit dieser Datei wird die Instanz im Hintergrund ohne Verwendung der Benutzeroberfläche installiert.

Kopieren Sie den Inhalt aus Anhang B in den Editor, und speichern Sie das Ergebnis als answer.txt unter C:\Windows\ADAM.

Öffnen Sie als Nächstes eine Eingabeaufforderung mit Administratorrechten, und führen Sie die folgende ausführbare Datei aus:

C:\Windows\ADAM> ADAMInstall.exe /answer:answer.txt

Erstellen von Containern und einem Dienstkonto für AD LDS

Verwenden Sie nun das PowerShell-Skript aus Anhang C. Das Skript führt die folgenden Aktionen aus:

- Erstellt einen Container für das Dienstkonto, das mit dem LDAP-Connector verwendet wird.

- Erstellt einen Container für die Cloudbenutzer, in dem Benutzer bereitgestellt werden.

- Erstellt das Dienstkonto in AD LDS.

- Aktiviert das Dienstkonto.

- Fügt das Dienstkonto der Rolle „AD LDS-Administratoren“ hinzu.

Führen Sie das Skript mithilfe von Windows PowerShell mit Administratorrechten auf dem virtuellen Windows Server-Computer aus, den Sie zum Testen des LDAP-Connectors verwenden.

Erteilen von Leseberechtigungen für das SSL-Zertifikat an den NETZWERKDIENST

Damit SSL funktioniert, müssen Sie dem Netzwerkdienst Leseberechtigungen für das neu erstellte Zertifikat erteilen. Gehen Sie zum Erteilen von Berechtigungen wie folgt vor.

- Navigieren Sie zu C:\Program Data\Microsoft\Crypto\Keys.

- Klicken Sie mit der rechten Maustaste auf die dort befindliche Systemdatei. Sie ist mit einer GUID benannt. In diesem Container wird das Zertifikat gespeichert.

- Eigenschaften auswählen

- Wählen Sie oben die Registerkarte Sicherheit aus.

- Wählen Sie Bearbeiten aus.

- Klicken Sie auf Hinzufügen.

- Geben Sie Netzwerkdienst in das Feld ein, und wählen Sie Namen überprüfen aus.

- Wählen Sie in der Liste den Eintrag NETZWERKDIENST aus, und klicken Sie auf OK.

- Klicken Sie auf OK.

- Vergewissern Sie sich, dass das Netzwerkdienstkonto über Berechtigungen zum Lesen sowie zum Lesen und Ausführen verfügt, und klicken Sie anschließend auf Übernehmen und dann auf OK.

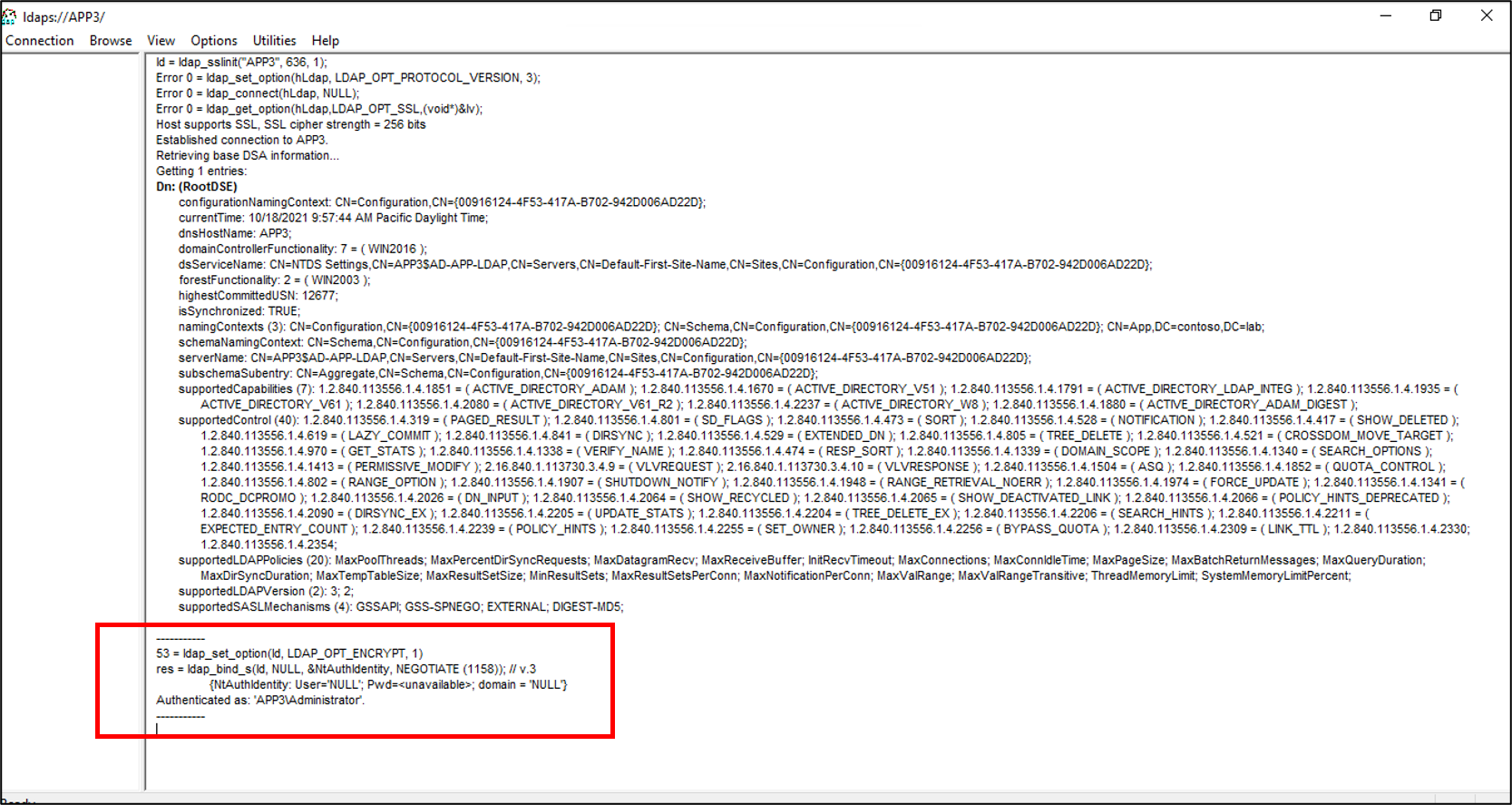

Überprüfen der SSL-Konnektivität mit AD LDS

Testen Sie nach dem Konfigurieren des Zertifikats und dem Erteilen von Berechtigungen für das Netzwerkdienstkonto die Konnektivität, um sich zu vergewissern, dass sie funktioniert.

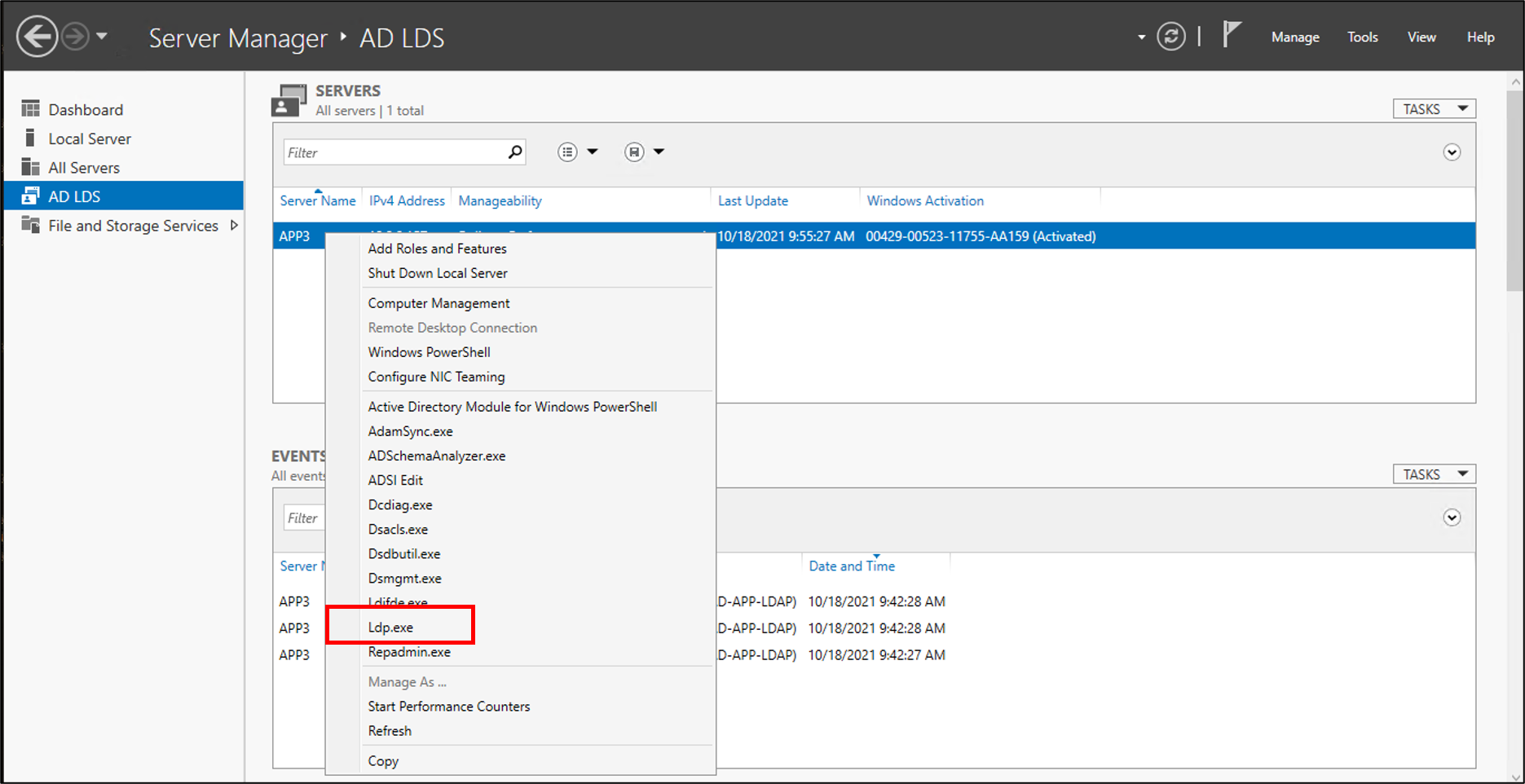

- Öffnen Sie den Server-Manager, und wählen Sie links „AD LDS“ aus.

- Klicken Sie mit der rechten Maustaste auf Ihre Instanz von AD LDS, und wählen Sie im Kontextmenü die Option „Ldp.exe“ aus.

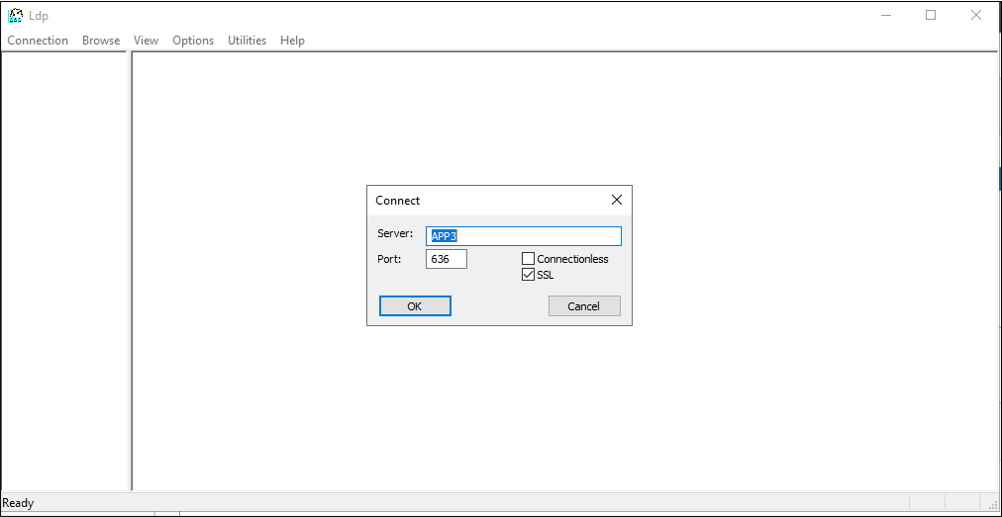

- Wählen Sie im oberen Bereich der Datei „Ldp.exe“ die Option Verbindung und anschließend Verbinden aus.

- Geben Sie die folgenden Informationen ein, und klicken Sie anschließend auf OK:

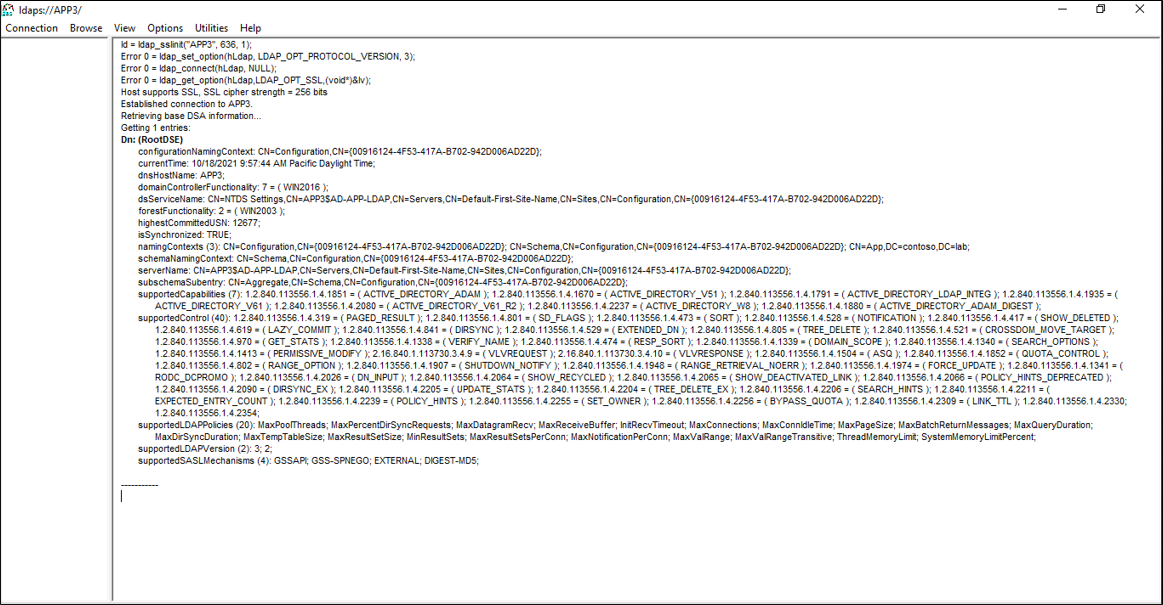

- Daraufhin sollten Sie eine Antwort wie die folgende erhalten:

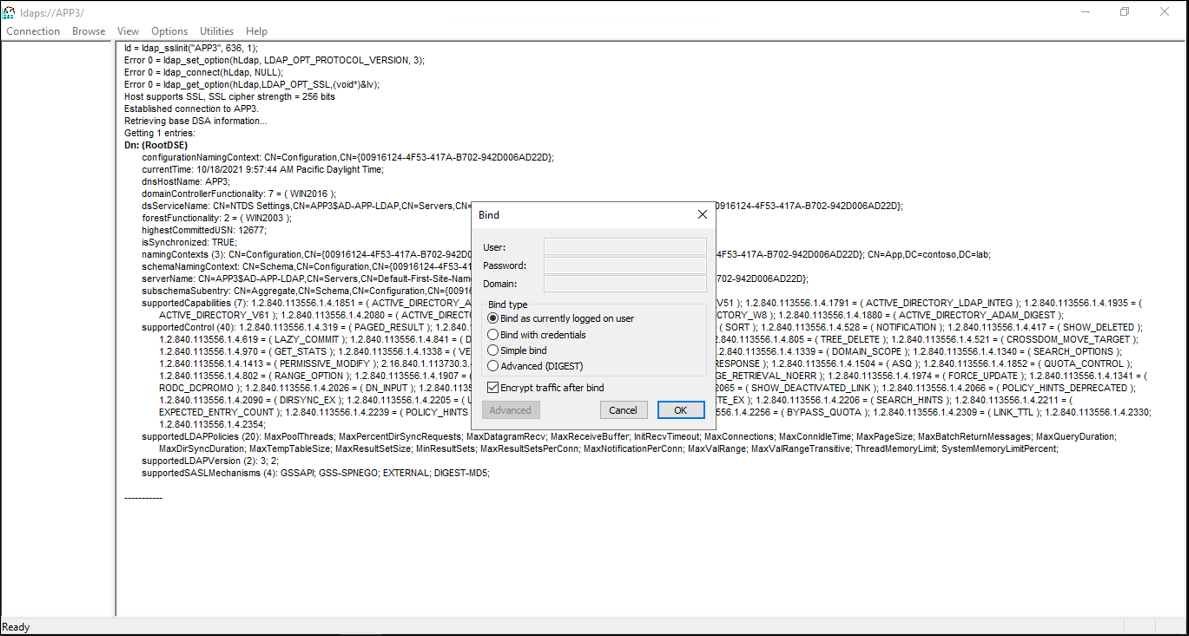

- Wählen Sie im oberen Bereich unter Verbindung die Option Binden aus.

- Übernehmen Sie die Standardwerte, und klicken Sie auf OK.

- Nun sollte eine Bindung mit der Instanz bestehen.

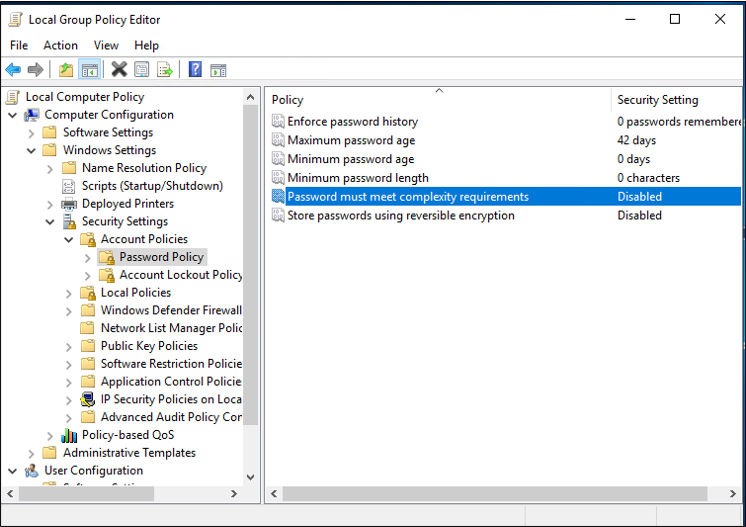

Deaktivieren der lokalen Kennwortrichtlinie

Derzeit werden Benutzer vom LDAP-Connector mit einem leeren Kennwort bereitgestellt. Da diese Bereitstellung die lokale Kennwortrichtlinie auf dem Server nicht erfüllt, wird sie zu Testzwecken deaktiviert. Um die Kennwortkomplexität zu deaktivieren, gehen Sie auf einem Server, der nicht in die Domäne eingebunden ist, folgendermaßen vor.

Wichtig

Da die laufende Kennwortsynchronisierung kein Feature der lokalen LDAP-Bereitstellung ist, empfiehlt Microsoft, AD LDS speziell mit Verbundanwendungen, in Kombination mit AD DS oder beim Aktualisieren vorhandener Benutzer in einer Instanz von AD LDS zu verwenden.

- Klicken Sie auf dem Server auf Start > Ausführen, und führen Sie gpedit.msc aus.

- Navigieren Sie im Editor für lokale Gruppenrichtlinien zu „Computerkonfiguration“ > „Windows-Einstellungen“ > „Sicherheitseinstellungen“ > „Kontorichtlinien“ > „Kennwortrichtlinien“.

- Doppelklicken Sie auf der rechten Seite auf Kennwort muss Komplexitätsvoraussetzungen entsprechen, und wählen Sie Deaktiviert aus.

- Klicken Sie auf Übernehmen und anschließend auf OK.

- Schließen Sie den Editor für lokale Gruppenrichtlinien.

Fahren Sie als Nächstes mit der Anleitung zum Bereitstellen von Benutzern aus Microsoft Entra ID in einem LDAP-Verzeichnis fort, um den Bereitstellungs-Agent herunterzuladen und zu konfigurieren.

Anhang A: PowerShell-Skript zum Installieren von AD LDS

Das folgende PowerShell-Skript kann zum Automatisieren der Installation von Active Directory Lightweight Directory Services verwendet werden. Sie müssen das Skript bearbeiten, um es an Ihre Umgebung anzupassen. Ändern Sie insbesondere APP3 in den Hostnamen Ihres Computers.

# Filename: 1_SetupADLDS.ps1

# Description: Creates a certificate that will be used for SSL and installs Active Directory Lighetweight Directory Services.

#

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

#Declare variables

$DNSName = 'APP3'

$CertLocation = 'cert:\LocalMachine\MY'

$logpath = "c:\"

$dirname = "test"

$dirtype = "directory"

$featureLogPath = "c:\test\featurelog.txt"

#Create a new self-signed certificate

New-SelfSignedCertificate -DnsName $DNSName -CertStoreLocation $CertLocation

#Create directory

New-Item -Path $logpath -Name $dirname -ItemType $dirtype

#Export the certificate from the local machine personal store

Get-ChildItem -Path cert:\LocalMachine\my | Export-Certificate -FilePath c:\test\allcerts.sst -Type SST

#Import the certificate in to the trusted root

Import-Certificate -FilePath "C:\test\allcerts.sst" -CertStoreLocation cert:\LocalMachine\Root

#Install AD LDS

start-job -Name addFeature -ScriptBlock {

Add-WindowsFeature -Name "ADLDS" -IncludeAllSubFeature -IncludeManagementTools

}

Wait-Job -Name addFeature

Get-WindowsFeature | Where installed >>$featureLogPath

Anhang B: Antwortdatei

Diese Datei dient zum Automatisieren und Erstellen einer Instanz von AD LDS. Sie bearbeiten diese Datei, um sie an Ihre Umgebung anzupassen. Ändern Sie insbesondere APP3 in den Hostnamen Ihres Servers.

Wichtig

Dieses Skript verwendet den lokalen Administrator für das AD LDS-Dienstkonto, und das Kennwort ist in den Antworten hartcodiert. Diese Aktion ist ausschließlich zum Testen vorgesehen und sollte niemals in einer Produktionsumgebung verwendet werden.

Wenn Sie AD LDS auf einem Domänencontroller und nicht auf einem Mitgliedsserver oder eigenständigen Server installieren, müssen Sie LocalLDAPPortToListenOn und LocalSSLPortToListonOn in einen anderen Wert als die bekannten Ports für LDAP und LDAP über SSL ändern. Beispiel: LocalLDAPPortToListenOn=51300 und LocalSSLPortToListenOn=51301.

[ADAMInstall]

InstallType=Unique

InstanceName=AD-APP-LDAP

LocalLDAPPortToListenOn=389

LocalSSLPortToListenOn=636

NewApplicationPartitionToCreate=CN=App,DC=contoso,DC=lab

DataFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

LogFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

ServiceAccount=APP3\Administrator

ServicePassword=Pa$$Word1

AddPermissionsToServiceAccount=Yes

Administrator=APP3\Administrator

ImportLDIFFiles="MS-User.LDF"

SourceUserName=APP3\Administrator

SourcePassword=Pa$$Word1

Anhang C: PowerShell-Skript zum Auffüllen von AD LDS

PowerShell-Skript zum Auffüllen von AD LDS mit Containern und einem Dienstkonto.

# Filename: 2_PopulateADLDS.ps1

# Description: Populates our AD LDS environment with 2 containers and a service account

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

# Create service accounts container

New-ADObject -Name "ServiceAccounts" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating ServiceAccounts container"

# Create cloud users container

New-ADObject -Name "CloudUsers" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating CloudUsers container"

# Create a new service account

New-ADUser -name "svcAccountLDAP" -accountpassword (ConvertTo-SecureString -AsPlainText 'Pa$$1Word' -Force) -Displayname "LDAP Service Account" -server 'APP3:389' -path "CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Creating service account"

# Enable the new service account

Enable-ADAccount -Identity "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Enabling service account"

# Add the service account to the Administrators role

Get-ADGroup -Server "APP3:389" -SearchBase "CN=Administrators,CN=Roles,CN=App,DC=contoso,DC=lab" -Filter "name -like 'Administrators'" | Add-ADGroupMember -Members "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Adding service accounnt to Administrators role"