Risikopriorisierung

Microsoft Defender for Cloud nutzt proaktiv ein dynamisches Modul, das die Risiken in Ihrer Umgebung bewertet und dabei das Potenzial für die Ausbeutung und die potenziellen Geschäftlichen Auswirkungen für Ihre Organisation berücksichtigt. Das Modul priorisiert Sicherheitsempfehlungen basierend auf den Risikofaktoren jeder Ressource, die durch den Kontext der Umgebung bestimmt werden, einschließlich Konfiguration, Netzwerkverbindungen und Sicherheitsstatus der Ressource.

Wenn Defender for Cloud eine Risikobewertung Ihrer Sicherheitsprobleme durchführt, identifiziert das Modul die wichtigsten Sicherheitsrisiken und unterscheidet sie von weniger riskanten Problemen. Die Empfehlungen werden dann basierend auf ihrem Risikoniveau sortiert, sodass Sie die Sicherheitsprobleme behandeln können, die sofortige Bedrohungen darstellen, die das größte Potenzial haben, in Ihrer Umgebung ausgenutzt zu werden.

Defender for Cloud analysiert dann, welche Sicherheitsprobleme Teil potenzieller Angriffspfade sind, die Angreifer nutzen könnten, um in Ihre Umgebung einzudringen. Außerdem werden die Sicherheitsempfehlungen hervorgehoben, die gelöst werden müssen, um diese Risiken zu mindern. Dieser Ansatz hilft Ihnen, sich auf dringende Sicherheitsbedenken zu konzentrieren und Abhilfemaßnahmen effizienter und effektiver zu machen. Obwohl sich die Risikopriorisierung nicht auf die Sicherheitsbewertung auswirkt, können Sie die wichtigsten Sicherheitsprobleme in Ihrer Umgebung beheben.

Empfehlungen

Die Ressourcen und Arbeitslasten von Microsoft Defender for Cloud werden anhand integrierter und benutzerdefinierter Sicherheitsstandards bewertet, die in Ihren Azure-Abonnements, AWS-Konten und GCP-Projekten aktiviert sind. Basierend auf diesen Bewertungen bieten Sicherheitsempfehlungen praktische Schritte zum Beheben von Sicherheitsproblemen und Verbessern des Sicherheitsstatus.

Hinweis

Empfehlungen sind im Plan „Grundlegende CSPM-Features“ enthalten, der in Defender for Cloud enthalten ist. Risikopriorisierung und -Governance werden jedoch nur mit dem Defender CSPM-Plan unterstützt.

Wenn Ihre Umgebung nicht durch den Defender CSPM-Plan geschützt ist, werden die Spalten mit den Features zur Risikopriorisierung verschwommen angezeigt.

Verschiedene Ressourcen können dieselbe Empfehlung mit unterschiedlichen Risikostufen haben. Beispielsweise kann eine Empfehlung, MFA für ein Benutzerkonto zu aktivieren, ein anderes Risikoniveau für unterschiedliche Benutzer aufweisen. Die Risikostufe wird durch die Risikofaktoren jeder Ressource bestimmt, z. B. Konfiguration, Netzwerkverbindungen und Sicherheitsstatus. Die Risikostufe wird basierend auf den potenziellen Auswirkungen des Sicherheitsproblems, der Risikokategorien und des Angriffspfads berechnet, zu dem das Sicherheitsproblem gehört.

Navigieren Sie in Defender for Cloud zum Dashboard Empfehlungen, um einen Überblick über die Empfehlungen anzuzeigen, die für Ihre Umgebungen priorisiert sind, indem Sie ihre Umgebungen betrachten.

Auf dieser Seite können Sie Folgendes überprüfen:

Titel - Der Titel der Empfehlung.

Betroffene Ressource – Die Ressource, für die die Empfehlung gilt.

Risikostufe – Die Ausnutzungsfähigkeit und die geschäftlichen Auswirkungen des zugrunde liegenden Sicherheitsproblems, unter Berücksichtigung des Umgebungsressourcenkontexts, z. B. Internetexposition, sensible Daten, Lateralbewegung und vieles mehr.

Risikofaktoren - Umweltfaktoren der von der Empfehlung betroffenen Ressource, die die Ausnutzbarkeit und die geschäftlichen Auswirkungen des zugrunde liegenden Sicherheitsproblems beeinflussen. Beispiele für Risikofaktoren sind Internetexposition, vertrauliche Daten, Lateralbewegungspotenzial.

Angriffspfade - Die Anzahl der Angriffspfade, an denen die Empfehlung basiert, basiert auf der Suche des Sicherheitsmoduls nach allen potenziellen Angriffspfaden basierend auf den Ressourcen, die in der Umgebung vorhanden sind, und der Beziehung, die zwischen ihnen vorhanden ist. Jede Umgebung hat ihre eigenen eindeutigen Angriffspfade.

Besitzer - Die Person, der die Empfehlung zugewiesen ist.

Status - Der aktuelle Status der Empfehlung. Beispiel: Nicht zugewiesen, rechtzeitig, überfällig.

Insights - Informationen im Zusammenhang mit der Empfehlung, z. B. wenn sie sich in der Vorschau befinden, wenn sie verweigert werden kann, wenn eine Fehlerbehebungsoption verfügbar ist und mehr.

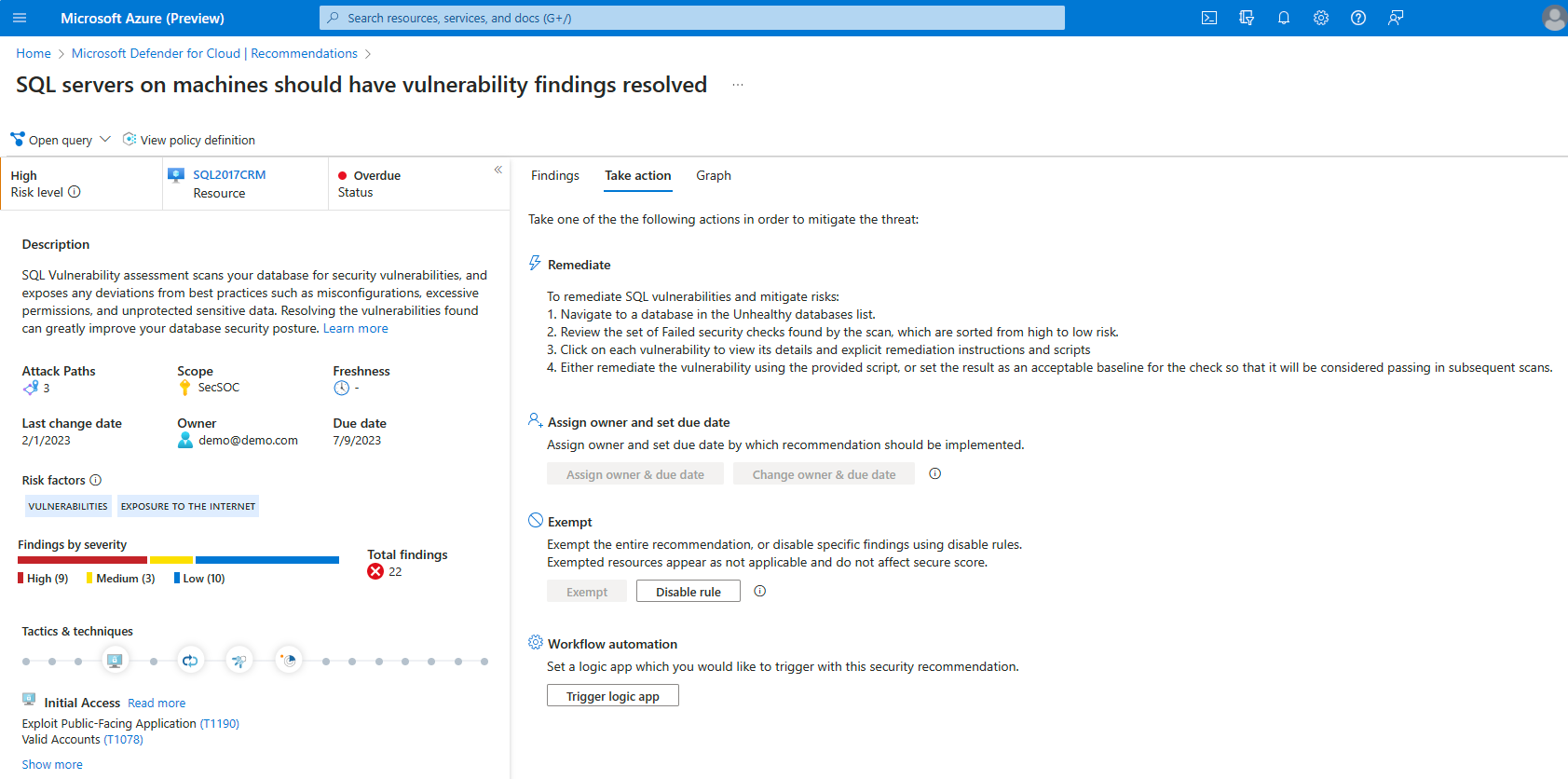

Wenn Sie eine Empfehlung auswählen, können Sie die Details der Empfehlung anzeigen, einschließlich der Beschreibung, Angriffspfade, Umfang, Aktualität, Datum der letzten Änderung, Besitzer, Fälligkeitsdatum, Schweregrad, Taktiken und Techniken usw.

Beschreibung: Eine kurze Beschreibung des Sicherheitsproblems.

Angriffspfade: Die Anzahl der Angriffspfade.

Bereich: Das betroffene Abonnement bzw. die betroffene Ressource.

Aktualität: Das Aktualisierungsintervall für die Empfehlung.

Datum der letzten Änderung: Das Datum, an dem die Empfehlung zuletzt geändert wurde.

Besitzer: Die Person, die der Empfehlung zugewiesen ist.

Fälligkeitsdatum: Das Datum, bis zu dem die Empfehlung angewendet werden muss.

Schweregrad – Der Schweregrad der Empfehlung (Hoch, Mittel oder Niedrig). Unten sind weitere Details hierzu angegeben.

Taktiken und Techniken – Die Taktiken und Techniken, die MITRE ATT & CK zugeordnet sind.

Was sind Risikofaktoren?

Defender for Cloud nutzt den Kontext einer Umgebung, einschließlich Konfiguration, Netzwerkverbindungen und Sicherheitsstatus der Ressource, um eine Risikobewertung potenzieller Sicherheitsprobleme durchzuführen. Dadurch werden die wichtigsten Sicherheitsrisiken identifiziert, wobei sie von weniger riskanten Problemen unterschieden werden. Die Empfehlungen werden dann basierend auf ihrem Risikoniveau sortiert.

Dieses Risikobewertungsmodul berücksichtigt wesentliche Risikofaktoren, z. B. Internetexposition, Datenempfindlichkeit, Lateralbewegung und potenzielle Angriffspfade. Dieser Ansatz priorisiert dringende Sicherheitsbedenken und macht Abhilfemaßnahmen effizienter und effektiver.

Wie wird das Risiko berechnet?

Defender for Cloud verwendet ein kontextabhängiges Risikopriorisierungsmodul, um das Risikoniveau jeder Sicherheitsempfehlung zu berechnen. Die Risikostufe wird durch die Risikofaktoren jeder Ressource bestimmt, z. B. Konfiguration, Netzwerkverbindungen und Sicherheitsstatus. Die Risikostufe wird basierend auf den potenziellen Auswirkungen des Sicherheitsproblems, der Risikokategorien und des Angriffspfads berechnet, zu dem das Sicherheitsproblem gehört.

Risikostufen

Empfehlungen können auf der Grundlage ihres Risikoniveaus in fünf Kategorien unterteilt werden:

Kritisch: Empfehlungen, die auf eine kritische Sicherheitslücke hinweisen, die von einem Angreifer ausgenutzt werden könnten, um unbefugten Zugriff auf Ihre Systeme oder Daten zu erhalten.

Hoch: Empfehlungen, die auf ein potenzielles Sicherheitsrisiko hinweisen, das zeitnah behoben werden sollte, aber möglicherweise keine sofortige Aufmerksamkeit erfordert.

Mittel: Empfehlungen, die auf ein relativ geringfügiges Sicherheitsproblem hinweisen, das nach Belieben behoben werden kann.

Niedrig: Empfehlungen, die auf ein relativ geringfügiges Sicherheitsproblem hinweisen, das nach Belieben behoben werden kann.

Nicht ausgewertet: Empfehlungen, die noch nicht ausgewertet wurden. Dies kann darauf zurückzuführen sein, dass die Ressource nicht vom Defender CSPM-Plan abgedeckt wird, der eine Voraussetzung für das Risikoniveau ist.

Das Risikoniveau wird durch ein kontextabhängiges Risikopriorisierungsmodul bestimmt, das die Risikofaktoren jeder Ressource berücksichtigt. Erfahren Sie mehr darüber, wie Defender for Cloud Angriffspfade identifiziert und korrigiert.