Schützen Ihrer Amazon Web Service-Container (AWS) mit Defender for Containers

Microsoft Defender for Containers in Microsoft Defender for Cloud ist die cloudnative Lösung, die zum Schutz Ihrer Container verwendet wird, damit Sie die Sicherheit Ihrer Cluster, Container und Anwendungen verbessern, überwachen und verwalten können.

Weitere Informationen finden Sie unter Übersicht zu Microsoft Defender for Containers.

Weitere Informationen zu den Preisen von Defender for Containers finden Sie in der Preisübersicht.

Voraussetzungen

Sie benötigen ein Microsoft Azure -Abonnement. Sollten Sie über kein Azure-Abonnement verfügen, können Sie sich für ein kostenloses Abonnement registrieren.

Sie müssen Microsoft Defender for Cloud in Ihrem Azure-Abonnement aktivieren.

Überprüfen Sie, ob Ihre Kubernetes-Knoten auf Quellrepositorys Ihres Paket-Managers zugreifen können. Informationen zu den Anforderungen finden Sie unter Netzwerkanforderungen.

Stellen Sie sicher, dass die folgenden Anforderungen an Azure Arc-fähige Kubernetes-Netzwerke überprüft werden.

Aktivieren des Defender for Container-Plans in Ihrem AWS-Konto

Aktivieren Sie zum Schützen Ihrer EKS-Cluster den Containerplan für den relevanten AWS Konto-Connector.

So aktivieren Sie den Defender for Containers-Plan in Ihrem AWS-Konto:

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

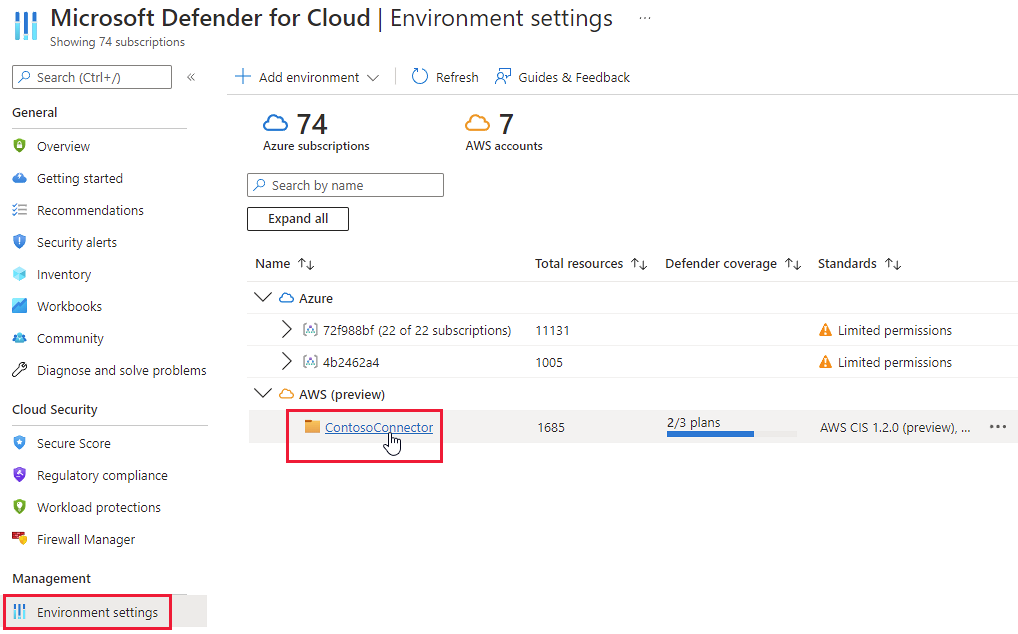

Wählen Sie im Menü von Defender for Cloud die Option Umgebungseinstellungen aus.

Wählen Sie das entsprechende AWS-Konto aus.

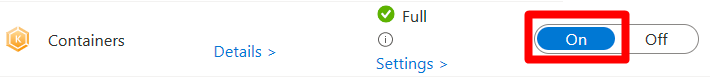

Stellen Sie den Umschalter für den Containerplan auf Ein ein.

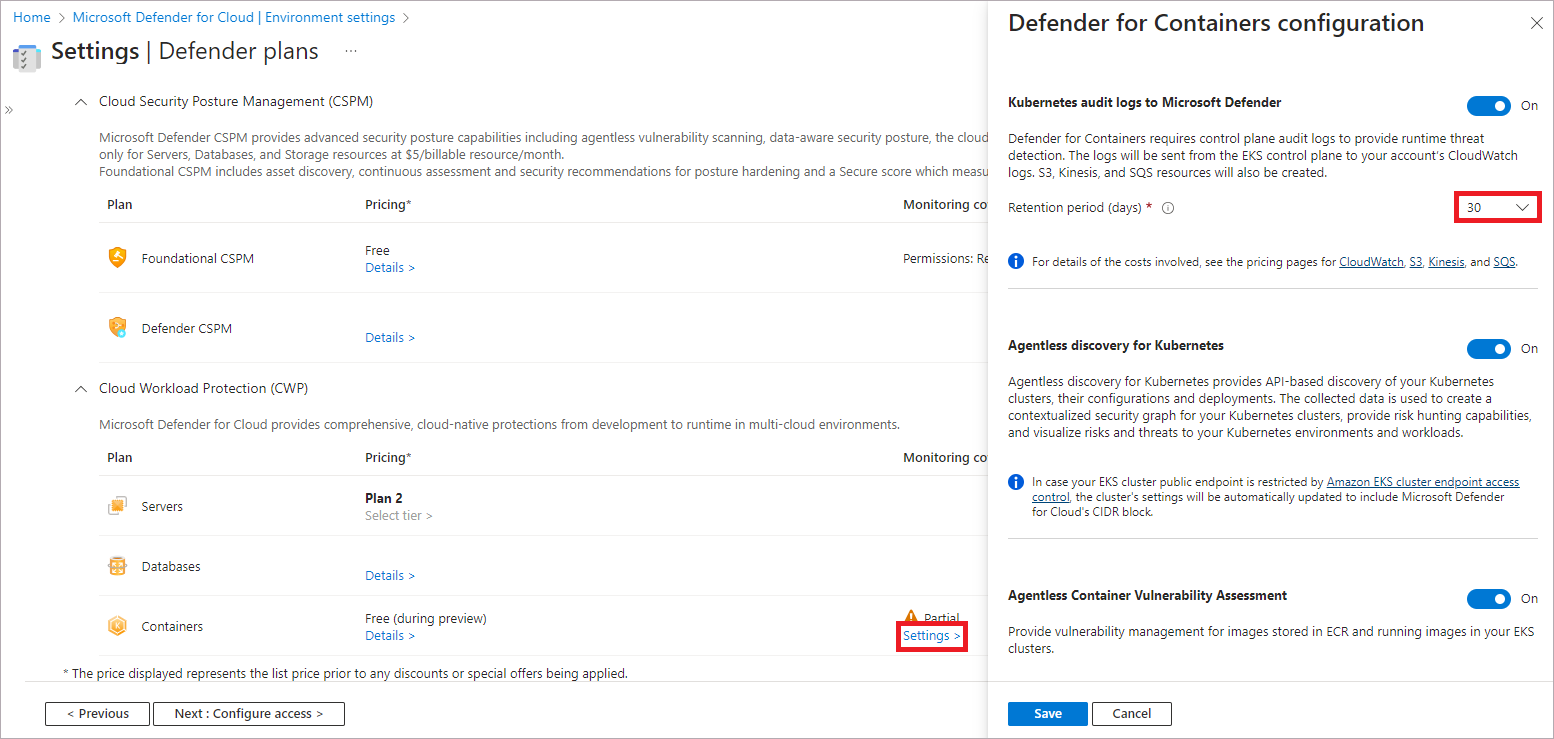

Um optionale Konfigurationen für den Plan zu ändern, wählen Sie Einstellungen aus.

Defender für Container erfordert Steuerungsebenenüberwachungsprotokolle, um Laufzeit-Bedrohungsschutz bereitzustellen. Wenn Sie Kubernetes-Überwachungsprotokolle an Microsoft Defender senden möchten, schalten Sie die Einstellung auf Ein um. Um den Aufbewahrungszeitraum für Ihre Überwachungsprotokolle zu ändern, geben Sie den erforderlichen Zeitrahmen ein.

Hinweis

Wenn Sie diese Konfiguration deaktivieren, wird das

Threat detection (control plane)-Feature deaktiviert. Erfahren Sie mehr über die Verfügbarkeit von Features.Agentless Discovery für Kubernetes bietet API-basierte Ermittlung Ihrer Kubernetes-Cluster. Um die Agentenlose Discovery für Kubernetes-Funktion zu aktivieren, schalten Sie die Einstellung auf An um.

Die Sicherheitsrisikobewertung für agentenlose Container bietet Sicherheitsrisikoverwaltung für Images, die in ECR gespeichert sind und Images, die auf Ihren EKS-Clustern laufen. Um das Feature Sicherheitsrisikobewertung für agentenlose Container zu aktivieren, stellen Sie die Einstellung auf An.

Wählen Sie Weiter: Überprüfen und generieren aus.

Wählen Sie Aktualisieren aus.

Hinweis

Wenn Sie einzelne Defender for Containers-Funktionen aktivieren oder deaktivieren möchten, entweder global oder für bestimmte Ressourcen, finden Sie weitere Informationen unter Aktivieren von Microsoft Defender for Containers-Komponenten.

Bereitstellen des Defender-Sensors in EKS-Clustern

Kubernetes mit Azure Arc-Unterstützung, der Defender-Sensor und Azure Policy für Kubernetes müssen in Ihren EKS-Clustern installiert sein und ausgeführt werden. Es gibt eine dedizierte Defender for Cloud-Empfehlung, die zum Installieren dieser Erweiterungen (und bei Bedarf auch Azure Arc) verwendet werden kann:

EKS clusters should have Microsoft Defender's extension for Azure Arc installed

So stellen Sie die erforderlichen Erweiterungen bereit:

Suchen Sie auf der Seite Empfehlungen von Defender für Cloud anhand des Namens nach einer der Empfehlungen.

Wählen Sie einen fehlerhaften Cluster aus.

Wichtig

Sie müssen die Cluster nacheinander auswählen.

Wählen Sie die Cluster nicht über die verlinkten Namen aus, sondern wählen Sie eine beliebige andere Stelle in der betreffenden Zeile.

Wählen Sie Korrigieren aus.

Defender for Cloud generiert ein Skript in der Sprache Ihrer Wahl:

- Wählen Sie für Linux Bash aus.

- Wählen Sie für Windows PowerShell aus.

Wählen Sie Wartungslogik herunterladen aus.

Führen Sie das generierte Skript in Ihrem Cluster aus.

Nächste Schritte

Erweiterte Aktivierungsfeatures für Defender for Containers finden Sie auf der Seite Aktivieren von Microsoft Defender for Containers.