Streamen und Filtern von Daten von Windows DNS-Servern mit dem AMA-Connector

In diesem Artikel wird beschrieben, wie Sie den AMA-Connector (Azure Monitor Agent) verwenden, um Ereignisse aus Ihren Windows DNS-Serverprotokollen (Domain Name System) zu streamen und zu filtern. Anschließend können Sie Ihre Daten gründlich analysieren, um Ihre DNS-Server vor Bedrohungen und Angriffen zu schützen.

Der AMA und seine DNS-Erweiterung werden auf Ihrem Windows Server installiert, um Daten aus Ihren DNS-Analyseprotokollen in Ihren Microsoft Sentinel-Arbeitsbereich hochzuladen. Weitere Informationen zum Connector

Überblick

Warum es wichtig ist, die DNS-Aktivität zu überwachen?

DNS ist ein weit verbreitetes Protokoll, das eine Zuordnung zwischen Hostnamen und computerlesbaren IP-Adressen vornimmt. Da DNS nicht mit Blick auf die Sicherheit entwickelt wurde, ist der Dienst sehr anfällig für böswillige Aktivitäten, sodass seine Protokollierung ein wesentlicher Bestandteil der Sicherheitsüberwachung ist.

Zu den bekannten Bedrohungen, die auf DNS-Server ausgerichtet sind, gehören:

- DDoS-Angriffe auf DNS-Server

- DNS DDoS-Verstärkung

- DNS-Hijacking

- DNS-Tunneln

- DNS-Poisoning

- DNS-Spoofing

- NXDOMAIN-Angriff

- Phantomdomänenangriffe

„Windows DNS-Ereignisse über AMA“-Connector

Obwohl einige Mechanismen eingeführt wurden, um die allgemeine Sicherheit dieses Protokolls zu verbessern, sind DNS-Server immer noch ein sehr gefährdeter Dienst. Unternehmen können DNS-Protokolle überwachen, um die Aktivitäten im Netzwerk besser zu verstehen und verdächtiges Verhalten oder Angriffe auf Ressourcen im Netzwerk zu erkennen. Der Connector für Windows DNS-Ereignisse über AMA bietet diese Art von Sichtbarkeit.

Mit dem Connector haben Sie folgende Möglichkeiten:

- Identifizieren von Clients, die versuchen, schädliche Domänennamen aufzulösen.

- Anzeigen und Überwachen von Anforderungsladevorgängen auf DNS-Servern.

- Anzeigen von Fehlern der dynamischen DNS-Registrierung.

- Identifizieren von häufig abgefragten Domänennamen und Clients mit hoher Aktivität.

- Identifizieren von veralteten Ressourceneinträgen.

- Anzeigen aller DNS-bezogenen Protokolle an einem Ort.

Funktionsweise der Auflistung mit dem „Windows DNS-Ereignisse über AMA“-Connector

Der AMA-Connector verwendet die installierte DNS-Erweiterung, um die Protokolle zu erfassen und zu analysieren.

Hinweis

Der „Windows DNS-Ereignisse über AMA“-Connector unterstützt derzeit nur Analyseereignisaktivitäten.

Der Connector streamt die Ereignisse zum Arbeitsbereich von Microsoft Sentinel, wo sie weiter analysiert werden können.

Sie können jetzt erweiterte Filter verwenden, um bestimmte Ereignisse oder Informationen herauszufiltern. Mit erweiterten Filtern laden Sie nur die wertvollen Daten hoch, die Sie überwachen möchten, und reduzieren so Kosten und Bandbreitennutzung.

Normalisierung mithilfe von ASIM

Dieser Connector ist mithilfe von ASIM-Parsern (Advanced Security Information Model) vollständig normalisiert. Der Connector streamt Ereignisse aus den Analyseprotokollen in die normalisierte Tabelle namens ASimDnsActivityLogs. Diese Tabelle dient als Übersetzer, der eine einheitliche Sprache verwendet, die für alle zukünftigen DNS-Connectors freigegeben ist.

Für einen quellenunabhängigen Parser, der alle DNS-Daten vereinheitlicht und sicherstellt, dass Ihre Analyse über alle konfigurierten Quellen hinweg ausgeführt wird, verwenden Sie den ASIM DNS vereinheitlichenden Parser_Im_Dns.

Der ASIM vereinheitlichende Parser ergänzt die native ASimDnsActivityLogs-Tabelle. Während die native Tabelle ASIM-konform ist, wird der Parser benötigt, um Funktionen wie Aliase hinzuzufügen, die nur zur Abfragezeit verfügbar sind, und um ASimDnsActivityLogs mit anderen DNS-Datenquellen zu kombinieren.

Das ASIM DNS-Schema stellt die DNS-Protokollaktivität dar, wie sie vom Windows DNS-Server in den Analyseprotokollen protokolliert wird. Das Schema wird durch offizielle Parameterlisten und RFCs geregelt, die Felder und Werte definieren.

Sehen Sie sich die Liste der Windows DNS-Serverfelder an, die in die normalisierten Feldnamen übersetzt wurden.

Einrichten des „Windows DNS über AMA-Connectors“

Sie können den Connector auf zwei Arten einrichten:

- Microsoft Sentinel-Portal. Mit dieser Einrichtung können Sie pro Arbeitsbereich eine einzelne Datensammlungsregel (Data Collection Rule, DCR) erstellen, verwalten und löschen. Selbst wenn Sie mehrere DCRs über die API definieren, zeigt das Portal nur eine einzelne DCR an.

- API. Mit dieser Einrichtung können Sie mehrere DCRs erstellen, verwalten und löschen.

Voraussetzungen

Überprüfen Sie zunächst, dass Folgendes erfolgt ist:

- Sie haben die Microsoft Sentinel-Lösung aktiviert.

- Sie haben einen Microsoft Sentinel-Arbeitsbereich definiert.

- Sie verfügen über Windows Server 2012 R2 mit Überwachungshotfix und höher.

- Windows DNS Server.

- Stellen Sie sicher, dass Azure Arc installiert ist, um Ereignisse von einem System zu sammeln, das kein virtueller Azure-Computer ist. Installieren und aktivieren Sie Azure Arc, bevor Sie den auf dem Azure Monitor-Agent basierenden Connector aktivieren. Diese Anforderung umfasst:

- Auf physischen Computern installierte Windows-Server

- Auf lokalen virtuellen Computern installierte Windows-Server

- Auf virtuellen Computern in Nicht-Azure-Clouds installierte Windows-Server

Einrichten des Connectors im Microsoft Sentinel-Portal (UI)

Öffnen der Connectorseite und Erstellen der DCR

- Öffnen Sie das Azure-Portal, und navigieren Sie zum Dienst Microsoft Sentinel.

- Geben Sie auf dem Blatt Datenconnectors in der Suchleiste DNS ein.

- Wählen Sie den Connector Windows DNS-Ereignisse über AMA aus.

- Wählen Sie unterhalb der Beschreibung des Connectors die Option Connectorseite öffnen aus.

- Wählen Sie im Bereich Konfiguration die Option Datensammlungsregel erstellen aus. Sie können eine einzelne DCR pro Arbeitsbereich erstellen. Wenn Sie mehrere DCRs erstellen müssen, verwenden Sie die API.

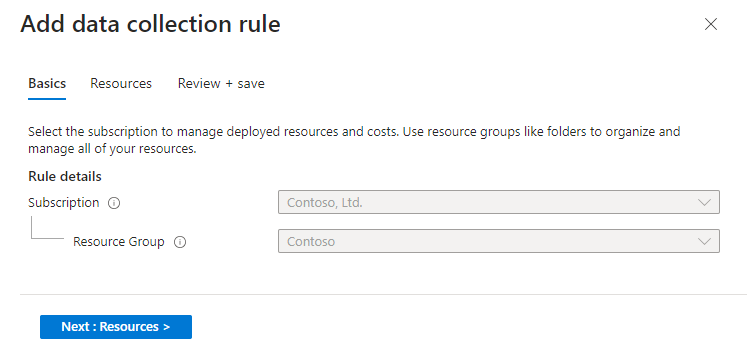

Der DCR-Name, das Abonnement und die Ressourcengruppe werden automatisch festgelegt, basierend auf dem Namen des Arbeitsbereichs, dem aktuellen Abonnement und der Ressourcengruppe, aus der der Connector ausgewählt wurde.

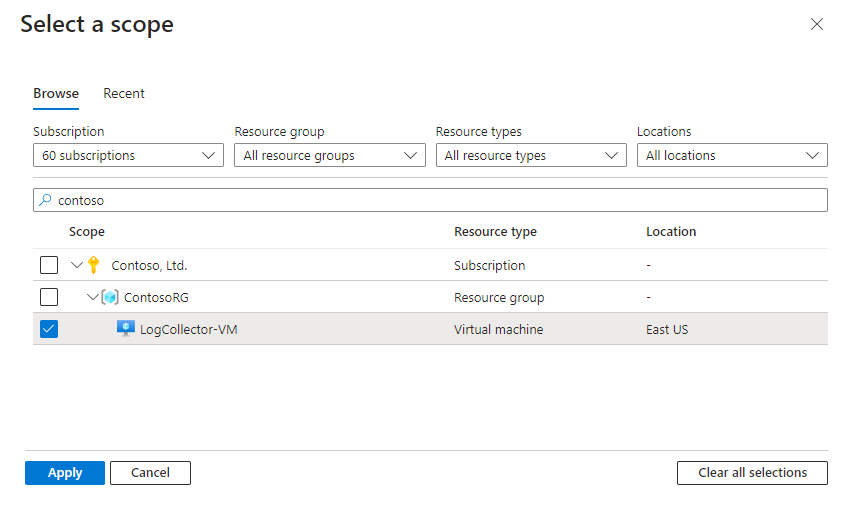

Definieren von Ressourcen (VMs)

Wählen Sie die Registerkarte Ressourcen und dann Ressource(n) hinzufügen aus.

Wählen Sie die VMs aus, auf denen Sie den Connector zum Sammeln von Protokollen installieren möchten.

Überprüfen Sie Ihre Änderungen, und wählen Sie Speichern>Übermitteln aus.

Herausfiltern unerwünschter Ereignisse

Wenn Sie Filter verwenden, schließen Sie das Ereignis aus, das der Filter angibt. Mit anderen Worten: Microsoft Sentinel sammelt keine Daten für das angegebene Ereignis. Dieser Schritt ist zwar nicht erforderlich, kann aber helfen, die Kosten zu senken und die Selektierung von Ereignissen zu vereinfachen.

So können Sie Filter erstellen:

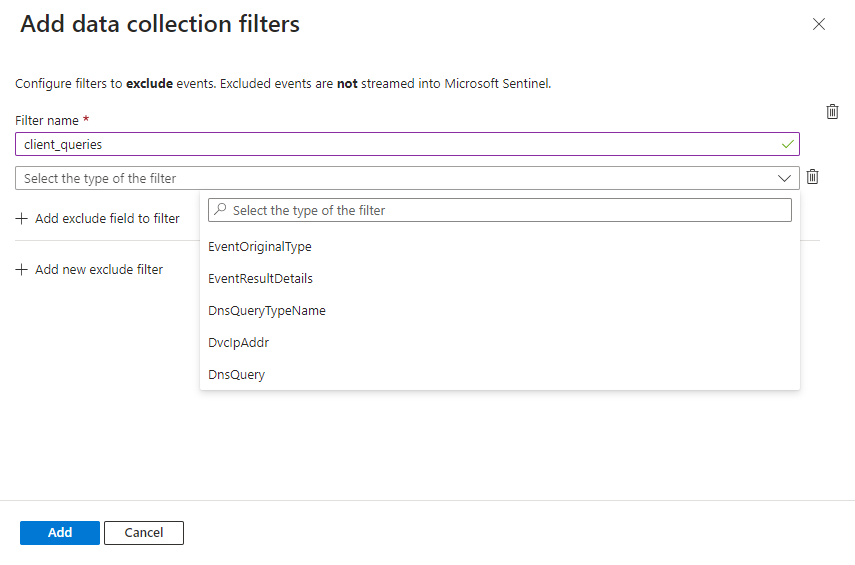

Wählen Sie auf der Connectorseite im Bereich Konfiguration die Option Datensammlungsfilter hinzufügen aus.

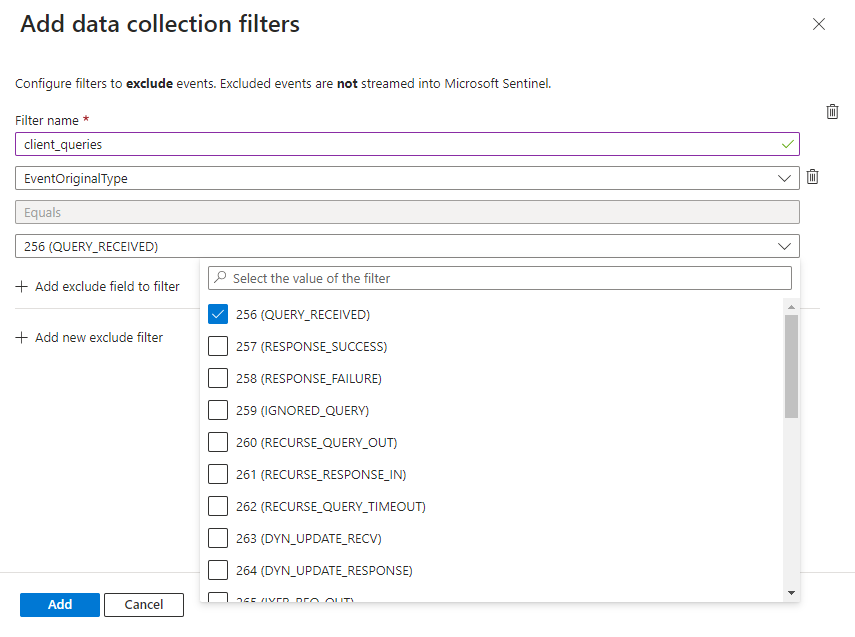

Geben Sie einen Namen für den Filter ein, und wählen Sie den Filtertyp aus. Der Filtertyp ist ein Parameter, der die Anzahl der gesammelten Ereignisse reduziert. Die Parameter werden gemäß dem DNS-Normalisierungsschema normalisiert. Weitere Informationen finden Sie in der Liste der verfügbaren Felder zum Filtern.

Wählen Sie die Werte, nach denen Sie das Feld filtern möchten, aus der Dropdownliste aus.

Um komplexe Filter hinzuzufügen, wählen Sie Ausschlussfeld zu Filter hinzufügen aus und fügen das entsprechende Feld hinzu. Beispiele finden Sie weiter unten im Abschnitt Verwenden erweiterter Filter.

Wenn Sie weitere neue Filter hinzufügen möchten, wählen Sie Neuen Ausschlussfilter hinzufügenaus.

Wenn Sie mit dem Hinzufügen von Filtern fertig sind, wählen Sie Hinzufügen aus.

Zurück auf der Hauptseite der Connectors, wählen Sie Änderungen übernehmen, um die Filter zu speichern und für Ihre Connectors bereitzustellen. Wenn Sie vorhandene Filter oder Felder bearbeiten oder löschen möchten, wählen Sie die Symbole im Tabellenbereich unter dem Bereich Konfiguration aus.

Wenn Sie nach der ersten Bereitstellung Felder oder Filter hinzufügen möchten, wählen Sie Datensammlungsfilter hinzufügen erneut aus.

Einrichten des Connectors mit der API

Sie können DCRs mithilfe der API erstellen. Verwenden Sie diese Option, wenn Sie mehrere DCRs erstellen müssen.

Verwenden Sie dieses Beispiel als Vorlage, um eine DCR zu erstellen oder zu aktualisieren:

Anforderungs-URL und -Header

PUT

https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{dataCollectionRuleName}?api-version=2019-11-01-preview

Anforderungstext

{

"properties": {

"dataSources": {

"windowsEventLogs": [],

"extensions": [

{

"streams": [

"Microsoft-ASimDnsActivityLogs"

],

"extensionName": "MicrosoftDnsAgent",

"extensionSettings": {

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"260"

]

}

]

}

]

},

"name": "SampleDns"

}

]

},

"destinations": {

"logAnalytics": [

{

"workspaceResourceId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroup}/providers/Microsoft.OperationalInsights/workspaces/{sentinelWorkspaceName}",

"workspaceId": {WorkspaceGuid}",

"name": "WorkspaceDestination"

}

]

},

"dataFlows": [

{

"streams": [

"Microsoft-ASimDnsActivityLogs"

],

"destinations": [

" WorkspaceDestination "

]

}

],

},

"location": "eastus2",

"tags": {},

"kind": "Windows",

"id":"/subscriptions/{subscriptionId}/resourceGroups/{resourceGroup}/providers/Microsoft.Insights/dataCollectionRules/{workspaceName}-microsoft-sentinel-asimdnsactivitylogs ",

"name": " {workspaceName}-microsoft-sentinel-asimdnsactivitylogs ",

"type": "Microsoft.Insights/dataCollectionRules",

}

Verwenden erweiterter Filter

DNS-Serverereignisprotokolle können eine große Anzahl von Ereignissen enthalten. Sie können erweiterte Filter verwenden, um nicht benötigte Ereignisse herauszufiltern, bevor die Daten hochgeladen werden, und so wertvolle Zeit und Kosten für die Selektierung sparen. Die Filter entfernen die nicht benötigten Daten aus dem Datenstrom der in Ihren Arbeitsbereich hochgeladenen Ereignisse.

Die Filter basieren auf einer Kombination aus zahlreichen Feldern.

- Sie können für jedes Feld mehrere Werte verwenden, indem Sie eine durch Trennzeichen getrennte Liste verwenden.

- Um zusammengesetzte Filter zu erstellen, verwenden Sie verschiedene Felder mit einer UND-Beziehung.

- Verwenden Sie eine ODER-Beziehung zwischen verschiedenen Filtern, um sie zu kombinieren.

Überprüfen Sie die verfügbaren Felder für die Filterung.

Verwenden von Platzhaltern

Sie können Platzhalter in erweiterten Filtern verwenden. Überprüfen Sie die folgenden Überlegungen, wenn Sie Platzhalter verwenden:

- Fügen Sie nach jedem Sternchen (

*.) einen Punkt hinzu. - Verwenden Sie keine Leerzeichen zwischen der Liste der Domänen.

- Platzhalter gelten nur für die Unterdomänen der Domäne, einschließlich

www.domain.com, unabhängig vom Protokoll. Wenn Sie beispielsweise*.domain.comin einem erweiterten Filter verwenden:- Der Filter gilt für

www.domain.comundsubdomain.domain.com, unabhängig davon, ob es sich bei dem Protokoll um HTTPS, FTP usw. handelt. - Der Filter gilt nicht für

domain.com. Wenn Sie einen Filter aufdomain.comanwenden möchten, geben Sie die Domäne direkt an, ohne einen Platzhalter zu verwenden.

- Der Filter gilt für

Beispiele für erweiterte Filter

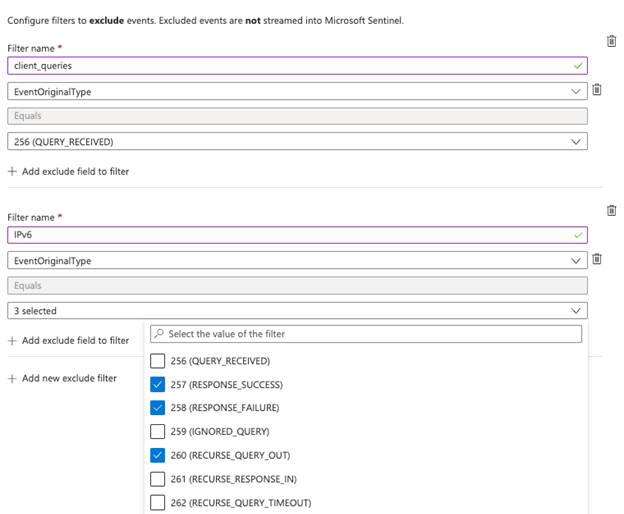

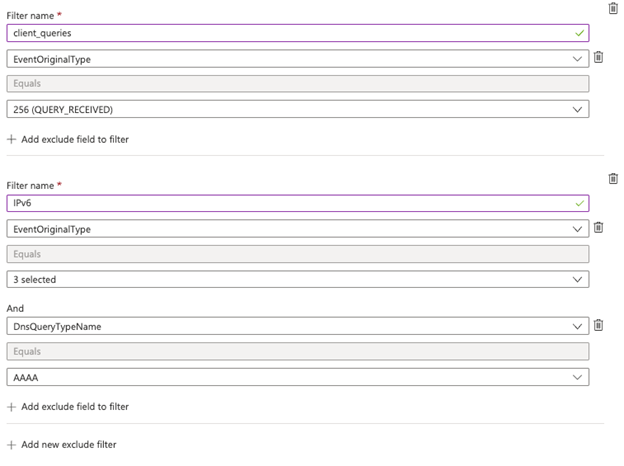

Sammeln Sie keine bestimmten Ereignis-IDs.

Dieser Filter weist den Connector an, EventID 256 oder EventID 257 oder EventID 260 mit IPv6-Adressen nicht zu sammeln.

Führen Sie über das Microsoft Sentinel-Portal Folgendes durch:

Erstellen Sie einen Filter mit dem Feld EventOriginalType, mithilfe des Operators Ist gleich, mit den Werten 256, 257 und 260.

Erstellen Sie einen Filter mit dem oben definierten Feld EventOriginalType, und verwenden Sie den Operator Und, der auch das auf AAAA festgelegte Feld DnsQueryTypeName enthält.

Unter Verwendung der API:

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"256", "257", "260"

]

},

{

"Field": "DnsQueryTypeName",

"FieldValues": [

"AAAA"

]

}

]

},

{

"FilterName": "EventResultDetails",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"230"

]

},

{

"Field": "EventResultDetails",

"FieldValues": [

"BADKEY","NOTZONE"

]

}

]

}

]

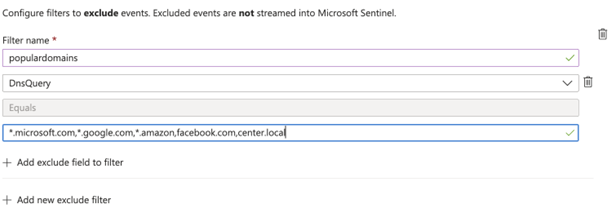

Sammeln Sie keine Ereignisse mit bestimmten Domänen.

Dieser Filter weist den Connector an, keine Ereignisse von Unterdomänen von „microsoft.com“, „google.com“, „amazon.com“ oder Ereignisse von „facebook.com“ oder „center.local“ zu sammeln.

Führen Sie über das Microsoft Sentinel-Portal Folgendes durch:

Legen Sie das Feld DnsQuery mithilfe des Operators Ist gleich fest, mit der Liste *.microsoft.com,*.google.com,facebook.com,*.amazon.com,center.local.

Überprüfen Sie diese Überlegungen für die Verwendung von Platzhaltern.

Um verschiedene Werte in einem einzelnen Feld zu definieren, verwenden Sie den Operator ODER.

Unter Verwendung der API:

Überprüfen Sie diese Überlegungen für die Verwendung von Platzhaltern.

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "DnsQuery",

"FieldValues": [

"*.microsoft.com", "*.google.com", "facebook.com", "*.amazon.com","center.local"

]

},

}

}

]

Nächste Schritte

In diesem Artikel haben Sie erfahren, wie Sie den Connector „Windows DNS-Ereignisse über AMA“ einrichten, um Daten hochzuladen und Ihre Windows DNS-Protokolle zu filtern. Weitere Informationen zu Microsoft Sentinel finden Sie in den folgenden Artikeln:

- Erfahren Sie, wie Sie Einblick in Ihre Daten und potenzielle Bedrohungen erhalten.

- Beginnen Sie mit Erkennung von Bedrohungen mithilfe von Microsoft Sentinel.

- Verwenden Sie Arbeitsmappen, um Ihre Daten zu überwachen.