Konfigurieren von Microsoft Defender für Endpunkt unter Android-Risikosignalen mithilfe von App-Schutzrichtlinien (MAM)

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Microsoft Defender für Endpunkt unter Android, das unternehmensweite Benutzer bereits in Szenarien für die Verwaltung mobiler Geräte (Mobile Device Management, MDM) schützt, erweitert jetzt die Unterstützung auf die Verwaltung mobiler Apps (MAM) für Geräte, die nicht mit intune mobiler Geräteverwaltung (Mobile Device Management, MDM) registriert sind. Diese Unterstützung wird auch auf Kunden erweitert, die andere Enterprise Mobility Management-Lösungen verwenden und gleichzeitig Intune für die Verwaltung mobiler Anwendungen (Mobile Application Management, MAM) verwenden. Mit dieser Funktion können Sie die Daten Ihrer Organisation innerhalb einer Anwendung verwalten und schützen.

Bedrohungsinformationen zu Microsoft Defender für Endpunkt unter Android werden von Intune-App-Schutzrichtlinien angewendet, um diese Apps zu schützen. App-Schutzrichtlinien sind Regeln, die sicherstellen, dass die Daten einer Organisation in einer verwalteten App jederzeit sicher sind und dort verbleiben. Eine verwaltete Anwendung verfügt über App-Schutzrichtlinien, die von Intune verwaltet werden können.

Microsoft Defender für Endpunkt unter Android unterstützt beide Konfigurationen von MAM.

- Intune MDM + MAM: IT-Administratoren können Apps nur mithilfe von App-Schutzrichtlinien auf Geräten verwalten, die bei der Verwaltung mobiler Geräte (Mobile Device Management, MDM) von Intune registriert sind.

- MAM ohne Geräteregistrierung: MAM ohne Geräteregistrierung oder MAM-WE ermöglicht IT-Administratoren das Verwalten von Apps mithilfe von App-Schutzrichtlinien auf Geräten, die nicht bei Intune MDM registriert sind. Diese Bereitstellung bedeutet, dass Apps von Intune auf Geräten verwaltet werden können, die bei EMM-Drittanbietern registriert sind. Um Apps in beiden Konfigurationen zu verwalten, sollten Kunden Intune im Microsoft Intune Admin Center verwenden.

Um diese Funktion zu aktivieren, muss ein Administrator die Verbindung zwischen Microsoft Defender für Endpunkt und Intune konfigurieren, die App-Schutzrichtlinie erstellen und die Richtlinie auf Zielgeräte und Anwendungen anwenden.

Endbenutzer müssen außerdem Schritte ausführen, um Microsoft Defender für Endpunkt auf ihrem Gerät zu installieren und den Onboardingflow zu aktivieren.

Administratorvoraussetzungen

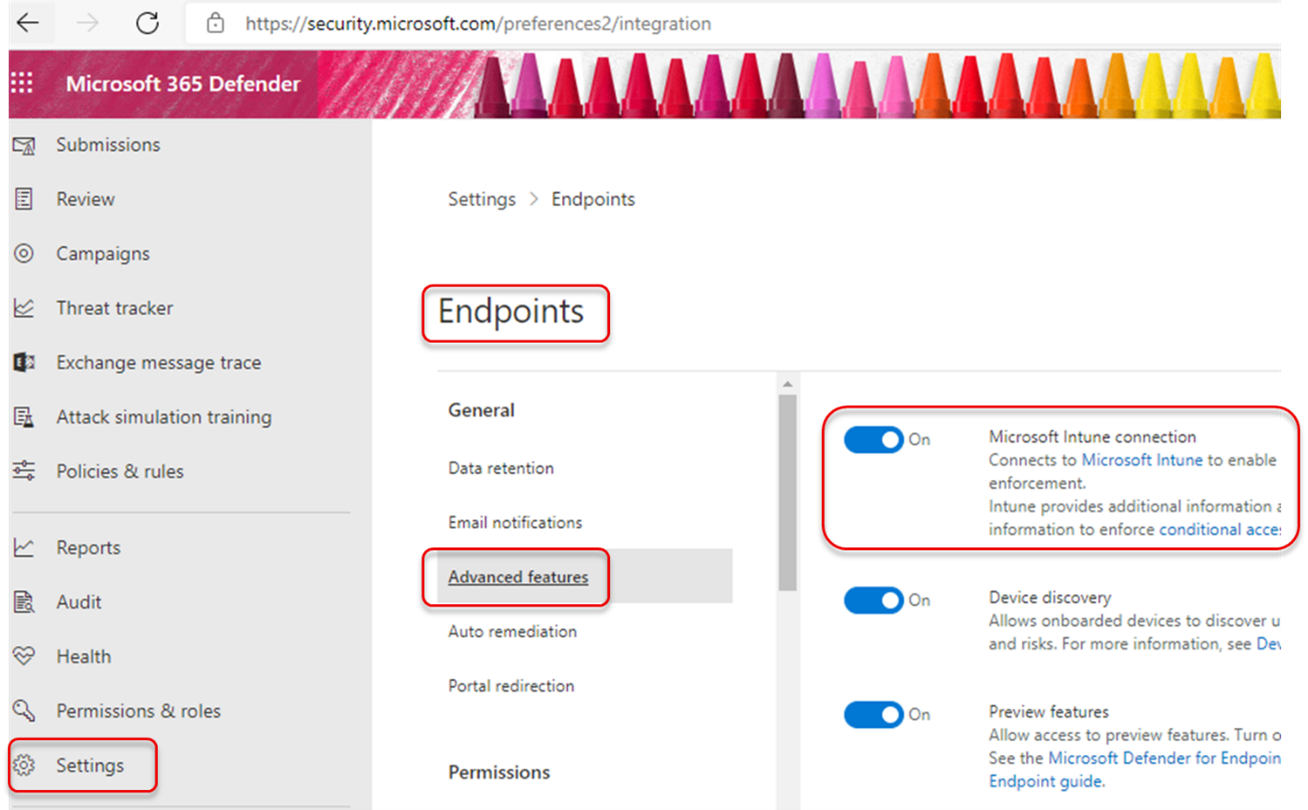

Überprüfen Sie, ob der Microsoft Defender für Endpoint-Intune-Connector aktiviert ist.

Wechseln Sie zu security.microsoft.com.

Wählen Sie Einstellungen > Endpunkte > Erweiterte Features > Microsoft Intune-Verbindung ist aktiviert.

Wenn die Verbindung nicht aktiviert ist, wählen Sie die Umschaltfläche aus, um sie zu aktivieren, und wählen Sie dann Einstellungen speichern aus.

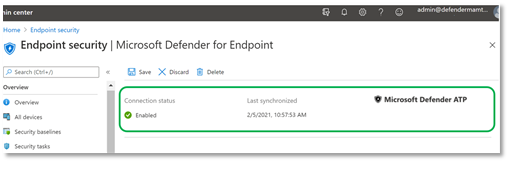

Wechseln Sie zum Microsoft Intune Admin Center , und überprüfen Sie, ob Microsoft Defender für Endpoint-Intune Connector aktiviert ist.

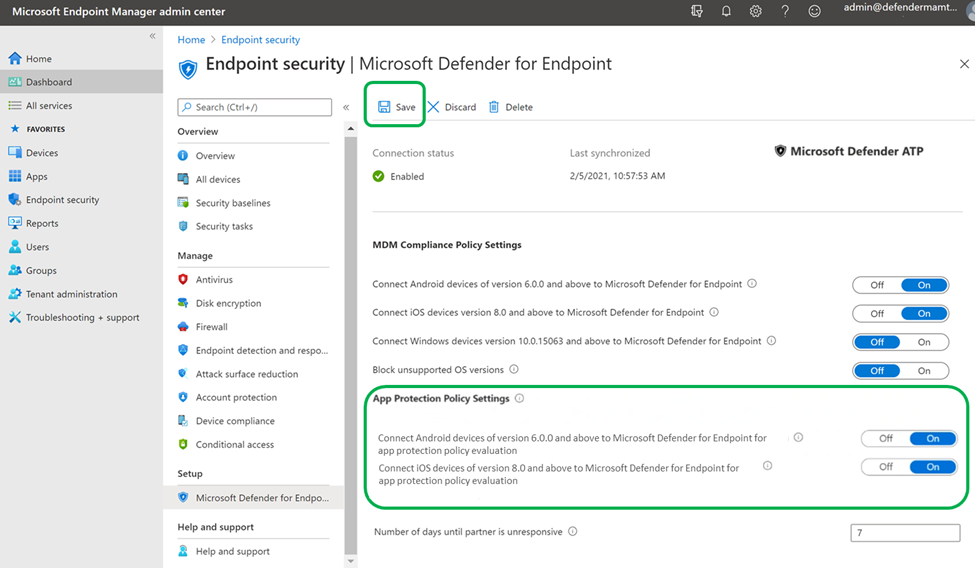

Aktivieren Sie Microsoft Defender für Endpunkt unter Android Connector für App Protection Policy (APP).

Konfigurieren Sie den Connector in Microsoft Intune für App-Schutzrichtlinien:

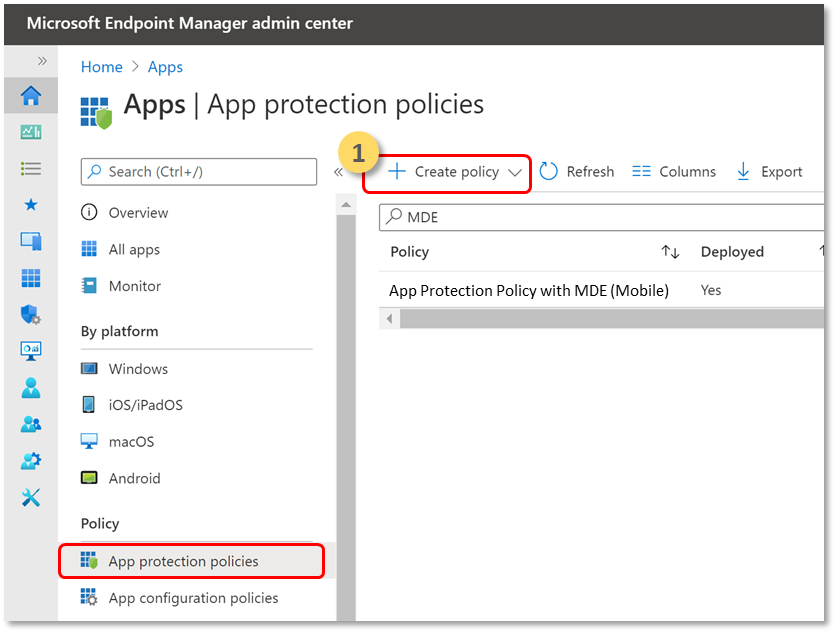

Erstellen Sie eine App-Schutzrichtlinie.

Blockieren Sie den Zugriff auf oder löschen Sie Daten einer verwalteten App basierend auf Microsoft Defender für Endpunkt-Risikosignalen, indem Sie eine App-Schutzrichtlinie erstellen.

Microsoft Defender für Endpunkt kann so konfiguriert werden, dass Bedrohungssignale gesendet werden, die in App-Schutzrichtlinien (APP, auch als MAM bezeichnet) verwendet werden. Mit dieser Funktion können Sie Microsoft Defender für Endpunkt verwenden, um verwaltete Apps zu schützen.

Erstellen Sie eine Richtlinie.

App-Schutzrichtlinien sind Regeln, die sicherstellen, dass die Daten einer Organisation in einer verwalteten App jederzeit sicher sind und dort verbleiben. Eine Richtlinie kann eine Regel sein, die erzwungen wird, wenn ein Benutzer versucht, auf „unternehmenseigene“ Daten zuzugreifen oder diese zu verschieben. Es kann sich auch um eine Reihe von Aktionen handeln, die nicht zulässig sind oder überwacht werden, wenn sich ein Benutzer in der App befindet.

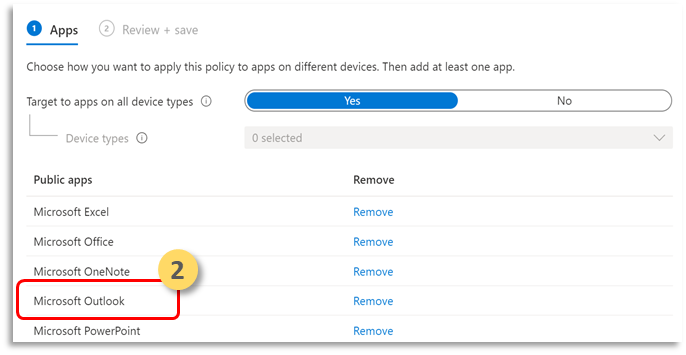

Fügen Sie Apps hinzu.

Wählen Sie aus, wie Sie diese Richtlinie auf Apps auf verschiedenen Geräten anwenden möchten. Fügen Sie dann mindestens eine App hinzu.

Verwenden Sie diese Option, um anzugeben, ob diese Richtlinie für nicht verwaltete Geräte gilt. In Android können Sie angeben, dass die Richtlinie für Android Enterprise, Geräteadministrator oder nicht verwaltete Geräte gilt. Sie können ihre Richtlinie auch auf Apps auf Geräten mit einem beliebigen Verwaltungsstatus ausrichten.

Da die Verwaltung von mobilen Apps keine Geräteverwaltung voraussetzt, können Sie Unternehmensdaten auf verwalteten und auf nicht verwalteten Geräten schützen. Bei der Verwaltung wird die Benutzeridentität in den Mittelpunkt gestellt, wodurch sich die Geräteverwaltung erübrigt. Unternehmen können Gleichzeitig App-Schutzrichtlinien mit oder ohne MDM verwenden. Nehmen Sie beispielsweise weinen Mitarbeiter an, der sowohl ein unternehmenseigenes Smartphone als auch seinen privaten Tablet verwendet. Das unternehmenseigene Smartphone wird in einer MDM registriert und von App-Schutzrichtlinien geschützt, während das private Gerät nur von App-Schutzrichtlinien geschützt wird.

Wählen Sie Apps aus.

Eine verwaltete App ist eine App, auf die App-Schutzrichtlinien angewendet wurden und die von Intune verwaltet werden kann. Jede App, die in das Intune SDK integriert oder vom Intune App Wrapping Tool umschlossen wurde, kann mithilfe von Intune-App-Schutzrichtlinien verwaltet werden. Weitere Informationen finden Sie in der offiziellen Liste der durch Microsoft Intune geschützten Apps, die mithilfe dieser Tools erstellt wurden und für die öffentliche Nutzung verfügbar sind.

Beispiel: Outlook als verwaltete App

Legen Sie Anmeldesicherheitsanforderungen für Ihre Schutzrichtlinie fest.

Wählen Sie Unter Gerätebedingungen die Option Max. zulässige Gerätebedrohungsstufe festlegen > aus, und geben Sie einen Wert ein. Wählen Sie dann Aktion: "Zugriff blockieren" aus. Microsoft Defender für Endpunkt unter Android teilt diese Geräte-Bedrohungsstufe.

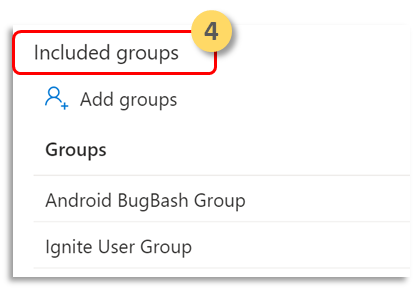

Weisen Sie Benutzergruppen zu, für die die Richtlinie angewendet werden muss.

Wählen Sie Eingeschlossene Gruppen aus. Fügen Sie dann die relevanten Gruppen hinzu.

Hinweis

Wenn eine Konfigurationsrichtlinie auf nicht registrierte Geräte (MAM) ausgerichtet sein soll, empfiehlt es sich, die allgemeinen App-Konfigurationseinstellungen in verwalteten Apps bereitzustellen, anstatt verwaltete Geräte zu verwenden.

Beim Bereitstellen von App-Konfigurationsrichtlinien auf Geräten können Probleme auftreten, wenn mehrere Richtlinien unterschiedliche Werte für denselben Konfigurationsschlüssel aufweisen und für die gleiche App und denselben Benutzer vorgesehen sind. Diese Probleme sind auf das Fehlen eines Konfliktlösungsmechanismus zum Auflösen der unterschiedlichen Werte zurückzuführen. Sie können diese Probleme verhindern, indem Sie sicherstellen, dass nur eine einzelne App-Konfigurationsrichtlinie für Geräte definiert und für dieselbe App und denselben Benutzer bestimmt ist.

Voraussetzungen für Endbenutzer

Die Broker-App muss installiert sein.

- Intune-Unternehmensportal

Benutzer verfügen über die erforderlichen Lizenzen für die verwaltete App und haben die App installiert.

Onboarding für Endbenutzer

Melden Sie sich bei einer verwalteten Anwendung an, z. B. Outlook. Das Gerät wird registriert, und die Anwendungsschutzrichtlinie wird mit dem Gerät synchronisiert. Die Anwendungsschutzrichtlinie erkennt den Integritätszustand des Geräts.

Wählen Sie Weiter. Es wird ein Bildschirm angezeigt, der das Herunterladen und Einrichten der Microsoft Defender: Antivirus (Mobile)-App empfiehlt.

Klicken Sie auf Herunterladen. Sie werden zum App Store (Google Play) weitergeleitet.

Installieren Sie die App Microsoft Defender: Antivirus (Mobile), und kehren Sie zum Onboardingbildschirm für verwaltete Apps zurück.

Klicken Sie auf Weiter > Starten. Der Onboarding-/Aktivierungsflow der Microsoft Defender für Endpunkt-App wird initiiert. Führen Sie die Schritte aus, um das Onboarding abzuschließen. Sie werden automatisch zurück zum Onboardingbildschirm für verwaltete Apps weitergeleitet, der nun anzeigt, dass das Gerät fehlerfrei ist.

Wählen Sie Weiter aus, um sich bei der verwalteten Anwendung anzumelden.

Konfigurieren des Webschutzes

Defender für Endpunkt unter Android ermöglicht IT-Administratoren das Konfigurieren des Webschutzes. Webschutz ist im Microsoft Intune Admin Center verfügbar.

Webschutz unterstützt das Schützen von Geräten vor Bedrohungen im Web und schützt Benutzer vor Phishingangriffen. Beachten Sie, dass Antiphishing und benutzerdefinierte Indikatoren (URL und IP-Adressen) als Teil des Webschutzes unterstützt werden. Die Filterung von Webinhalten wird derzeit auf mobilen Plattformen nicht unterstützt.

Navigieren Sie im Microsoft Intune Admin Center zu Apps > App-Konfigurationsrichtlinien > Verwaltete Apps hinzufügen>.

Geben Sie der Richtlinie einen Namen.

Wählen Sie unter Öffentliche Apps auswählendie Option Microsoft Defender für Endpunkt als Ziel-App aus.

Fügen Sie auf der Seite Einstellungen unter Allgemeine Konfigurationseinstellungen die folgenden Schlüssel hinzu, und legen Sie deren Wert nach Bedarf fest.

- Antiphishing

- vpn

Um den Webschutz zu deaktivieren, geben Sie 0 als Antiphishing- und VPN-Werte ein.

Um nur die Verwendung von VPN durch Webschutz zu deaktivieren, geben Sie die folgenden Werte ein:

- 0 für VPN

- 1 für Antiphishing

Fügen Sie den Schlüssel DefenderMAMConfigs hinzu, und legen Sie den Wert auf 1 fest.

Weisen Sie diese Richtlinie Benutzern zu. Standardmäßig ist dieser Wert auf false festgelegt.

Überprüfen und erstellen Sie die Richtlinie.

Konfigurieren des Netzwerkschutzes

Navigieren Sie im Microsoft Intune Admin Center zuApp-Konfigurationsrichtlinien für Apps>. Erstellen Sie eine neue App-Konfigurationsrichtlinie. Klicken Sie auf Verwaltete Apps.

Geben Sie einen Namen und eine Beschreibung an, um die Richtlinie eindeutig zu identifizieren. Legen Sie die Richtlinie auf "Ausgewählte Apps" fest, und suchen Sie nach "Microsoft Defender Endpoint for Android". Klicken Sie auf den Eintrag, klicken Sie dann auf Auswählen und dann auf Weiter.

Fügen Sie den Schlüssel und den Wert aus der folgenden Tabelle hinzu. Stellen Sie sicher, dass der Schlüssel "DefenderMAMConfigs" in jeder Richtlinie vorhanden ist, die Sie mithilfe der Route für verwaltete Apps erstellen. Für die Route "Verwaltete Geräte" sollte dieser Schlüssel nicht vorhanden sein. Wenn Sie fertig sind, klicken Sie auf Weiter.

Key Typ Standard (1-enable, 0-disable) Beschreibung DefenderNetworkProtectionEnableGanzzahl 1 1 – Aktivieren, 0 – Deaktivieren; Diese Einstellung wird von IT-Administratoren verwendet, um die Netzwerkschutzfunktionen in der Defender-App zu aktivieren oder zu deaktivieren. DefenderAllowlistedCACertificatesString Keine Keine-Deaktivierung; Diese Einstellung wird von IT-Administratoren verwendet, um eine Vertrauensstellung für die Stammzertifizierungsstelle und selbstsignierte Zertifikate herzustellen. DefenderCertificateDetectionGanze Zahl 0 2 Aktivieren, 1 – Überwachungsmodus, 0 – Deaktivieren; Wenn dieses Feature mit dem Wert 2 aktiviert ist, werden Endbenutzerbenachrichtigungen an den Benutzer gesendet, wenn Defender ein ungültiges Zertifikat erkennt. Warnungen werden auch an SOC-Administratoren gesendet. Im Überwachungsmodus (1) werden Benachrichtigungswarnungen an SOC-Administratoren gesendet, aber dem Benutzer werden keine Endbenutzerbenachrichtigungen angezeigt, wenn Defender ein ungültiges Zertifikat erkennt. Administratoren können diese Erkennung mit 0 als Wert deaktivieren und vollständige Funktionen aktivieren, indem sie 2 als Wert festlegen. DefenderOpenNetworkDetectionGanze Zahl 2 2 Aktivieren, 1 – Überwachungsmodus, 0 – Deaktivieren; Diese Einstellung wird von IT-Administratoren verwendet, um die Erkennung geöffneter Netzwerke zu aktivieren oder zu deaktivieren. Wenn sie in den Überwachungsmodus mit dem Wert 1 gewechselt ist, wird eine Benachrichtigung an den SOC-Administrator gesendet, aber es wird keine Endbenutzerbenachrichtigung für den Benutzer angezeigt, wenn Defender ein geöffnetes Netzwerk erkennt. Wenn es mit dem Wert 2 aktiviert ist, wird eine Endbenutzerbenachrichtigung angezeigt, und es werden auch Warnungen an SOC-Administratoren gesendet. DefenderEndUserTrustFlowEnableGanze Zahl 0 1 – Aktivieren, 0 – Deaktivieren; Diese Einstellung wird von IT-Administratoren verwendet, um die In-App-Benutzeroberfläche des Endbenutzers zu aktivieren oder zu deaktivieren, um unsicheren und verdächtigen Netzwerken zu vertrauen und diese nicht vertrauenswürdig zu machen. DefenderNetworkProtectionAutoRemediationGanze Zahl 1 1 – Aktivieren, 0 – Deaktivieren; Diese Einstellung wird von IT-Administratoren verwendet, um die Wartungswarnungen zu aktivieren oder zu deaktivieren, die gesendet werden, wenn ein Benutzer Wartungsaktivitäten ausführt, z. B. den Wechsel zu sichereren Wi-Fi Access Points oder das Löschen verdächtiger Zertifikate, die von Defender erkannt wurden. DefenderNetworkProtectionPrivacyGanze Zahl 1 1 – Aktivieren, 0 – Deaktivieren; Diese Einstellung wird von IT-Administratoren verwendet, um den Datenschutz im Netzwerkschutz zu aktivieren oder zu deaktivieren. Wenn der Datenschutz mit dem Wert 0 deaktiviert ist, wird die Zustimmung des Benutzers angezeigt, um die schädlichen WLAN- oder Zertifikatdaten zu teilen. Wenn sie sich im aktivierten Zustand mit dem Wert 1 befindet, wird keine Benutzereinwilligung angezeigt, und es werden keine App-Daten gesammelt. Schließen Sie die Gruppen ein, auf die die Richtlinie angewendet werden soll, oder schließen Sie sie aus. Fahren Sie mit der Überprüfung und Übermittlung der Richtlinie fort.

Hinweis

- Die anderen Konfigurationsschlüssel des Netzwerkschutzes funktionieren nur, wenn der übergeordnete Schlüssel "DefenderNetworkProtectionEnable" aktiviert ist.

- Benutzer müssen die Standortberechtigung (eine optionale Berechtigung) aktivieren und die Berechtigung "Immer zulassen" erteilen, um schutz vor Wi-Fi Bedrohung sicherzustellen, auch wenn die App nicht aktiv verwendet wird. Wenn die Standortberechtigung vom Benutzer verweigert wird, bietet Defender für Endpunkt nur eingeschränkten Schutz vor Netzwerkbedrohungen und schützt die Benutzer nur vor nicht autorisierten Zertifikaten.

Konfigurieren von Datenschutzsteuerelementen

Administratoren können die folgenden Schritte ausführen, um den Datenschutz zu aktivieren und nicht den Domänennamen, App-Details und Netzwerkinformationen als Teil des Warnungsberichts für entsprechende Bedrohungen zu sammeln.

- Navigieren Sie im Microsoft Intune Admin Center zu Apps > App-Konfigurationsrichtlinien > Verwaltete Apps hinzufügen>.

- Geben Sie der Richtlinie einen Namen.

- Wählen Sie unter Öffentliche Apps auswählen die Option Microsoft Defender für Endpunkt als Ziel-App aus.

- Fügen Sie auf der Seite Einstellungen unter Allgemeine Konfigurationseinstellungen DefenderExcludeURLInReport und DefenderExcludeAppInReport als Schlüssel und Wert als 1 hinzu.

- Fügen Sie den Schlüssel DefenderMAMConfigs hinzu, und legen Sie den Wert auf 1 fest.

- Weisen Sie diese Richtlinie Benutzern zu. Standardmäßig ist dieser Wert auf 0 festgelegt.

- Fügen Sie auf der Seite Einstellungen unter Allgemeine Konfigurationseinstellungen DefenderExcludeURLInReport, DefenderExcludeAppInReport als Schlüssel und Wert als true hinzu.

- Fügen Sie den Schlüssel DefenderMAMConfigs hinzu, und legen Sie den Wert auf 1 fest.

- Weisen Sie diese Richtlinie Benutzern zu. Standardmäßig ist dieser Wert auf false festgelegt.

- Überprüfen und erstellen Sie die Richtlinie.

Optionale Berechtigungen

Microsoft Defender für Endpunkt unter Android aktiviert optionale Berechtigungen im Onboardingflow. Derzeit sind die für MDE erforderlichen Berechtigungen im Onboardingflow obligatorisch. Mit diesem Feature kann der Administrator MDE auf Android-Geräten mit MAM-Richtlinien bereitstellen, ohne die obligatorischen VPN- und Barrierefreiheitsberechtigungen während des Onboardings zu erzwingen. Endbenutzer können das Onboarding der App ohne die obligatorischen Berechtigungen durchführen und diese Berechtigungen später überprüfen.

Konfigurieren optionaler Berechtigungen

Führen Sie die folgenden Schritte aus, um optionale Berechtigungen für Geräte zu aktivieren.

Navigieren Sie im Microsoft Intune Admin Center zu Apps > App-Konfigurationsrichtlinien > Verwaltete Apps hinzufügen>.

Geben Sie der Richtlinie einen Namen.

Wählen Sie Microsoft Defender für Endpunkt in öffentlichen Apps aus.

Wählen Sie auf der Seite Einstellungen die Option Konfigurations-Designer verwenden und DefenderOptionalVPN oder DefenderOptionalAccessibility oder beides als Schlüssel aus.

Fügen Sie den Schlüssel DefenderMAMConfigs hinzu, und legen Sie den Wert auf 1 fest.

Um optionale Berechtigungen zu aktivieren, geben Sie den Wert als 1 ein , und weisen Sie diese Richtlinie Benutzern zu. Standardmäßig ist dieser Wert auf 0 festgelegt.

Benutzer, deren Schlüssel auf 1 festgelegt ist, können die App integrieren, ohne diese Berechtigungen zu erteilen.

Wählen Sie auf der Seite Einstellungen die Option Konfigurations-Designer verwenden und DefenderOptionalVPN oder DefenderOptionalAccessibility oder beides als Schlüssel- und Werttyp als Boolescher Wert aus.

Fügen Sie den Schlüssel DefenderMAMConfigs hinzu, und legen Sie den Wert auf 1 fest.

Um optionale Berechtigungen zu aktivieren, geben Sie wert als true ein, und weisen Sie diese Richtlinie Benutzern zu. Standardmäßig ist dieser Wert auf false festgelegt.

Für Benutzer, deren Schlüssel auf true festgelegt ist, können die Benutzer die App integrieren, ohne diese Berechtigungen zu erteilen.

Wählen Sie Weiter aus, und weisen Sie dieses Profil Zielgeräten/Benutzern zu.

Benutzerflow

Benutzer können die App installieren und öffnen, um den Onboardingprozess zu starten.

Wenn ein Administrator über optionale Berechtigungen verfügt, können Benutzer die VPN- oder Barrierefreiheitsberechtigung oder beides überspringen und das Onboarding abschließen.

Selbst wenn der Benutzer diese Berechtigungen übersprungen hat, kann das Gerät das Onboarding durchführen, und ein Heartbeat wird gesendet.

Da Berechtigungen deaktiviert sind, ist der Webschutz nicht aktiv. Sie ist teilweise aktiv, wenn eine der Berechtigungen erteilt wird.

Später können Benutzer den Webschutz innerhalb der App aktivieren. Dadurch wird die VPN-Konfiguration auf dem Gerät installiert.

Hinweis

Die Einstellung Optionale Berechtigungen unterscheidet sich von der Einstellung Webschutz deaktivieren. Optionale Berechtigungen helfen nur, die Berechtigungen während des Onboardings zu überspringen, aber sie sind für den Endbenutzer verfügbar, um sie später zu überprüfen und zu aktivieren, während Disable Web protection es Benutzern ermöglicht, die Microsoft Defender für Endpunkt-App ohne web Protection zu integrieren. Sie kann später nicht mehr aktiviert werden.

Deaktivieren der Abmeldung

Mit Defender für Endpunkt können Sie die App bereitstellen und die Abmeldeschaltfläche deaktivieren. Durch ausblenden der Abmeldeschaltfläche werden Benutzer daran gehindert, sich von der Defender-App abzumelden. Diese Aktion verhindert, dass das Gerät manipuliert wird, wenn Defender für Endpunkt nicht ausgeführt wird.

Führen Sie die folgenden Schritte aus, um die Abmeldung deaktivieren zu konfigurieren:

Navigieren Sie im Microsoft Intune Admin Center zu Apps > App-Konfigurationsrichtlinien > Verwaltete Apps hinzufügen>.

Geben Sie der Richtlinie einen Namen an.

Wählen Sie unter Öffentliche Apps auswählendie Option Microsoft Defender für Endpunkt als Ziel-App aus.

Fügen Sie auf der Seite Einstellungen unter Allgemeine KonfigurationseinstellungenDisableSignOut als Schlüssel hinzu, und legen Sie den Wert auf 1 fest.

- Standardmäßig deaktivieren Sie Die Abmeldung = 0.

- Der Administrator muss Abmelden deaktivieren = 1 festlegen, um die Abmeldeschaltfläche in der App zu deaktivieren. Die Abmeldeschaltfläche wird benutzern nicht angezeigt, sobald die Richtlinie per Push auf das Gerät übertragen wurde.

Wählen Sie Weiter aus, und weisen Sie dieses Profil Zielgeräten und Benutzern zu.

Gerätetagging

Defender für Endpunkt unter Android ermöglicht das Massentagging der mobilen Geräte während des Onboardings, indem administratoren Tags über Intune einrichten können. Der Administrator kann die Gerätetags über Intune über Konfigurationsrichtlinien konfigurieren und auf die Geräte des Benutzers pushen. Nachdem der Benutzer Defender installiert und aktiviert hat, übergibt die Client-App die Gerätetags an das Sicherheitsportal. Die Gerätetags werden für die Geräte im Gerätebestand angezeigt.

Führen Sie die folgenden Schritte aus, um die Gerätetags zu konfigurieren:

Navigieren Sie im Microsoft Intune Admin Center zu Apps > App-Konfigurationsrichtlinien > Verwaltete Apps hinzufügen>.

Geben Sie der Richtlinie einen Namen an.

Wählen Sie unter Öffentliche Apps auswählendie Option Microsoft Defender für Endpunkt als Ziel-App aus.

Wählen Sie auf der Seite Einstellungen die Option Konfigurations-Designer verwenden aus, und fügen Sie DefenderDeviceTag als Schlüssel und Werttyp als Zeichenfolge hinzu.

- Der Administrator kann ein neues Tag zuweisen, indem er den Schlüssel DefenderDeviceTag hinzufügt und einen Wert für das Gerätetag festlegt.

- Der Administrator kann ein vorhandenes Tag bearbeiten, indem er den Wert des Schlüssels DefenderDeviceTag ändert.

- Der Administrator kann ein vorhandenes Tag löschen, indem er den Schlüssel DefenderDeviceTag entfernt.

Klicken Sie auf Weiter, und weisen Sie diese Richtlinie Zielgeräten und Benutzern zu.

Hinweis

Die Defender-App muss geöffnet werden, damit Tags mit Intune synchronisiert und an das Sicherheitsportal übergeben werden. Es kann bis zu 18 Stunden dauern, bis Tags im Portal angezeigt werden.

Verwandte Themen

Übersicht über Microsoft Defender für Endpunkt unter Android

Bereitstellen von Microsoft Defender für Endpunkt unter Android mit Microsoft Intune

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.