Integrieren von Windows-Servern in den Microsoft Defender for Endpoint-Dienst

Gilt für:

- Windows Server 2016 und Windows Server 2012 R2

- Windows Server Semi-Annual Enterprise-Kanal

- Windows Server 2019 und höher

- Windows Server 2019 Core Edition

- Windows Server 2022

- Microsoft Defender für Endpunkt

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

Defender für Endpunkt erweitert die Unterstützung um das Windows Server-Betriebssystem. Diese Unterstützung bietet erweiterte Funktionen zur Erkennung und Untersuchung von Angriffen, die nahtlos über die Microsoft Defender XDR-Konsole bereitgestellt werden. Die Unterstützung für Windows Server bietet tiefere Einblicke in Serveraktivitäten, deckt kernel- und speicherangriffserkennung ab und ermöglicht Reaktionsaktionen.

In diesem Artikel wird beschrieben, wie Sie bestimmte Windows-Server in Microsoft Defender for Endpoint integrieren.

Eine Anleitung zum Herunterladen und Verwenden von Windows-Sicherheit Baselines für Windows-Server finden Sie unter Windows-Sicherheit Baselines.

Tipp

Als Ergänzung zu diesem Artikel lesen Sie unseren Security Analyzer-Einrichtungsleitfaden , um bewährte Methoden zu überprüfen und zu erfahren, wie Sie die Verteidigung stärken, die Compliance verbessern und sicher in der Cybersicherheitslandschaft navigieren. Für eine angepasste Umgebung können Sie im Microsoft 365 Admin Center auf den Leitfaden zur automatisierten Einrichtung von Security Analyzer zugreifen.

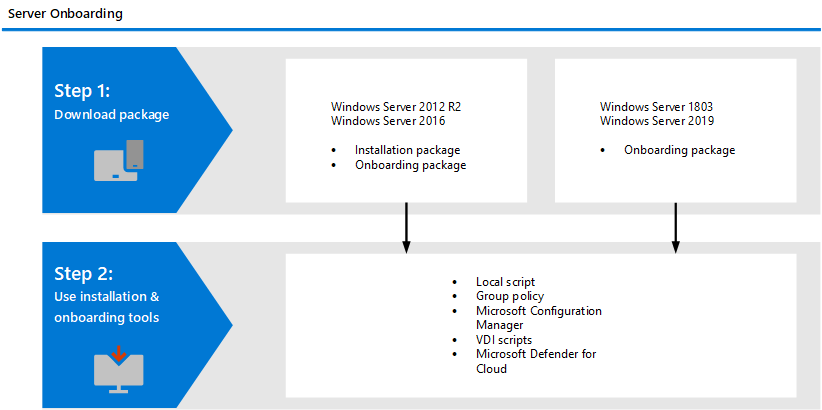

Übersicht über das Windows Server-Onboarding

Sie müssen die folgenden allgemeinen Schritte ausführen, um das Onboarding von Servern erfolgreich durchzuführen.

Hinweis

Windows Hyper-V Server-Editionen werden nicht unterstützt.

Integration in Microsoft Defender für Server:

Microsoft Defender for Endpoint lässt sich nahtlos in Microsoft Defender für Server integrieren. Sie können Server automatisch integrieren, von Microsoft Defender für Cloud überwachte Server in Defender für Endpunkt anzeigen lassen und detaillierte Untersuchungen als Microsoft Defender für Cloudkunden durchführen. Weitere Informationen finden Sie unter Schützen Ihrer Endpunkte mit der integrierten EDR-Lösung von Defender für Cloud: Microsoft Defender for Endpoint

Hinweis

Für Windows Server 2016 und Windows Server 2012 R2 können Sie die moderne, einheitliche Lösung entweder manuell auf diesen Computern installieren/aktualisieren oder die Integration verwenden, um Server automatisch bereitzustellen oder zu aktualisieren, die von Ihrem jeweiligen Microsoft Defender für Server-Plan abgedeckt sind. Weitere Informationen zur Umstellung finden Sie unter Schützen Ihrer Endpunkte mit der integrierten EDR-Lösung von Defender für Cloud: Microsoft Defender for Endpoint.

- Wenn Sie Microsoft Defender für Cloud verwenden, um Server zu überwachen, wird automatisch ein Defender für Endpunkt-Mandant erstellt (in den USA für US-Benutzer, in der EU für europäische Benutzer und im Vereinigten Königreich für Benutzer im Vereinigten Königreich). Die von Defender für Endpunkt gesammelten Daten werden am geografischen Standort des Mandanten gespeichert, der während der Bereitstellung identifiziert wurde.

- Wenn Sie Defender für Endpunkt vor der Verwendung von Microsoft Defender für Cloud verwenden, werden Ihre Daten an dem Speicherort gespeichert, den Sie beim Erstellen Ihres Mandanten angegeben haben, auch wenn Sie zu einem späteren Zeitpunkt eine Integration mit Microsoft Defender for Cloud durchführen.

- Nach der Konfiguration können Sie den Speicherort ihrer Daten nicht mehr ändern. Wenn Sie Ihre Daten an einen anderen Speicherort verschieben müssen, müssen Sie sich an Microsoft-Support wenden, um den Mandanten zurückzusetzen.

- Die Überwachung von Serverendpunkten, die diese Integration nutzt, wurde für Office 365 GCC-Kunden deaktiviert.

- Zuvor ermöglichte die Verwendung von Microsoft Monitoring Agent (MMA) auf Windows Server 2016 und Windows Server 2012 R2 und früheren Versionen von Windows Server, dass das OMS-/Log Analytics-Gateway Konnektivität mit Defender-Clouddiensten bereitstellen konnte. Die neue Lösung wie Microsoft Defender for Endpoint unter Windows Server 2022, Windows Server 2019 und Windows 10 oder höher unterstützt dieses Gateway nicht.

- Für Linux-Server, die über Microsoft Defender für Cloud integriert sind, ist ihre anfängliche Konfiguration so festgelegt, dass Defender Antivirus im passiven Modus ausgeführt wird.

Windows Server 2016 und Windows Server 2012 R2:

- Herunterladen der Installations- und Onboarding-Pakete

- Anwenden des Installationspakets

- Führen Sie die Onboardingschritte für das entsprechende Tool aus.

Windows Server Semi-Annual Enterprise Channel und Windows Server 2019:

- Herunterladen des Onboardingpakets

- Führen Sie die Onboardingschritte für das entsprechende Tool aus.

Windows Server 2016 und Windows Server 2012 R2

Funktionalität in der modernen vereinheitlichten Lösung

Die vorherige Implementierung (vor April 2022) des Onboardings Windows Server 2016 und Windows Server 2012 R2 erforderte die Verwendung von Microsoft Monitoring Agent (MMA).

Das neue einheitliche Lösungspaket erleichtert das Onboarding von Servern, indem Abhängigkeiten und Installationsschritte entfernt werden. Es bietet auch einen viel erweiterten Featuresatz. Weitere Informationen finden Sie unter Schützen von Windows Server 2012 R2 und 2016.

Abhängig vom Server, den Sie integrieren, installiert die einheitliche Lösung Microsoft Defender Antivirus und/oder den EDR-Sensor. In der folgenden Tabelle wird angegeben, welche Komponente installiert ist und was standardmäßig integriert ist.

| Serverversion | AV | EDR |

|---|---|---|

| Windows Server 2012 R2 |

|

|

| Windows Server 2016 | Integriert |

|

| Windows Server 2019 oder höher | Integriert | Integriert |

Wenn Sie Ihre Server zuvor mithilfe von MMA integriert haben, befolgen Sie die Anleitung unter Servermigration , um zur neuen Lösung zu migrieren.

Wichtig

Bevor Sie mit dem Onboarding fortfahren, lesen Sie den Abschnitt Bekannte Probleme und Einschränkungen im neuen, einheitlichen Lösungspaket für Windows Server 2012 R2 und Windows Server 2016.

Voraussetzungen

Voraussetzungen für Windows Server 2016 und Windows Server 2012 R2

Es wird empfohlen, die neuesten verfügbaren SSU und LCU auf dem Server zu installieren.

- Das Servicing Stack Update (SSU) vom 14. September 2021 oder höher muss installiert sein.

- Das neueste kumulative Update (LCU) vom 20. September 2018 oder höher muss installiert sein.

- Aktivieren Sie das Feature Microsoft Defender Antivirus, und stellen Sie sicher, dass es auf dem neuesten Stand ist. Weitere Informationen zum Aktivieren von Defender Antivirus unter Windows Server finden Sie unter Re-enable Defender Antivirus on Windows Server if it was disabled andRe-enable Defender Antivirus on Windows Server if it was uninstalled.

- Laden Sie die neueste Plattformversion mithilfe von Windows Update herunter, und installieren Sie sie. Alternativ können Sie das Updatepaket manuell aus dem Microsoft Update-Katalog oder von MMPC herunterladen.

Voraussetzungen für die Ausführung mit Sicherheitslösungen von Drittanbietern

Wenn Sie beabsichtigen, eine Antischadsoftwarelösung eines Drittanbieters zu verwenden, müssen Sie Microsoft Defender Antivirus im passiven Modus ausführen. Denken Sie daran, den passiven Modus während des Installations- und Onboardingprozesses festzulegen.

Hinweis

Wenn Sie Microsoft Defender for Endpoint auf Servern mit McAfee Endpoint Security (ENS) oder VirusScan Enterprise (VSE) installieren, muss die Version der McAfee-Plattform möglicherweise aktualisiert werden, um sicherzustellen Microsoft Defender Antivirus nicht entfernt oder deaktiviert wird. Weitere Informationen, einschließlich der erforderlichen Spezifischen Versionsnummern, finden Sie im McAfee Knowledge Center-Artikel.

Aktualisieren von Paketen für Microsoft Defender for Endpoint auf Windows Server 2016 und Windows Server 2012 R2

Um regelmäßige Produktverbesserungen und Fehlerbehebungen für die EDR-Sensorkomponente zu erhalten, stellen Sie sicher, dass Windows Update KB5005292 angewendet oder genehmigt wird. Informationen zum Aktualisieren der Schutzkomponenten finden Sie unter Verwalten Microsoft Defender Antivirus-Updates und Anwenden von Baselines.

Wenn Sie Windows Server Update Services (WSUS) und/oder Microsoft Endpoint Configuration Manager verwenden, ist dieses neue "Microsoft Defender for Endpoint Update für den EDR-Sensor" unter der Kategorie " Microsoft Defender for Endpoint".

Zusammenfassung der Onboardingschritte

- SCHRITT 1: Herunterladen der Installations- und Onboardingpakete

- SCHRITT 2: Anwenden des Installations- und Onboardingpakets

- SCHRITT 3: Ausführen der Onboardingschritte

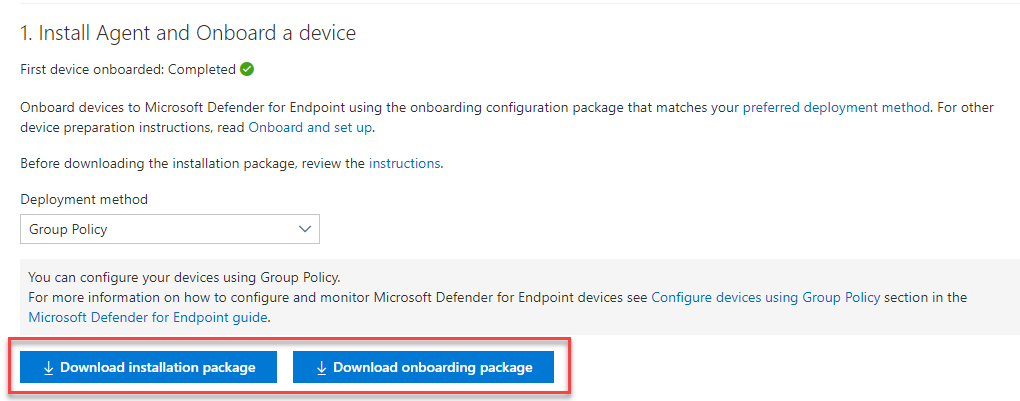

SCHRITT 1: Herunterladen von Installations- und Onboardingpaketen

Sie müssen sowohl die Installations - als auch die Onboardingpakete aus dem Portal herunterladen.

Hinweis

Das Installationspaket wird monatlich aktualisiert. Achten Sie darauf, das neueste Paket vor der Verwendung herunterzuladen. Zum Aktualisieren nach der Installation müssen Sie das Installationspaket nicht erneut ausführen. Wenn Sie dies tun, werden Sie vom Installationsprogramm aufgefordert, zuerst offboarden, da dies eine Voraussetzung für die Deinstallation ist. Weitere Informationen finden Sie unter Aktualisieren von Paketen für Microsoft Defender for Endpoint auf Windows Server 2012 R2 und 2016.

Hinweis

Auf Windows Server 2016 und Windows Server 2012 R2 muss Microsoft Defender Antivirus zuerst als Feature (siehe Wechseln zu MDE) installiert und vollständig aktualisiert werden, bevor mit der Installation fortgefahren wird.

Wenn Sie eine Nicht-Microsoft-Antischadsoftwarelösung ausführen, stellen Sie sicher, dass Sie der nicht von Microsoft stammenden Lösung vor der Installation Ausschlüsse für Microsoft Defender Antivirus (aus dieser Liste der Microsoft Defender Prozesse auf der Registerkarte Defender-Prozesse) hinzufügen. Es wird auch empfohlen, nicht von Microsoft stammende Sicherheitslösungen zur Defender Antivirus-Ausschlussliste hinzuzufügen.

Das Installationspaket enthält eine MSI-Datei, die den Microsoft Defender for Endpoint-Agent installiert.

Das Onboardingpaket enthält die folgende Datei:

-

WindowsDefenderATPOnboardingScript.cmd– enthält das Onboardingskript.

Führen Sie die folgenden Schritte aus, um die Pakete herunterzuladen:

Wechseln Sie Microsoft Defender XDR zu Einstellungen > Endpunkt-Onboarding>.

Wählen Sie Windows Server 2016 und Windows Server 2012 R2 aus.

Wählen Sie Installationspaket herunterladen aus, und speichern Sie die .msi Datei.

Wählen Sie Onboardingpaket herunterladen aus, und speichern Sie die .zip Datei.

Installieren Sie das Installationspaket mithilfe einer der Optionen zum Installieren von Microsoft Defender Antivirus. Für die Installation sind Administratorberechtigungen erforderlich.

Wichtig

Ein lokales Onboardingskript eignet sich für einen Proof of Concept, sollte aber nicht für die Produktionsbereitstellung verwendet werden. Für eine Produktionsbereitstellung empfehlen wir die Verwendung von Gruppenrichtlinie oder Microsoft Endpoint Configuration Manager.

SCHRITT 2: Anwenden des Installations- und Onboardingpakets

In diesem Schritt installieren Sie die Komponenten für Prävention und Erkennung, die vor dem Onboarding Ihres Geräts in die Microsoft Defender for Endpoint Cloudumgebung erforderlich sind, um den Computer für das Onboarding vorzubereiten. Stellen Sie sicher, dass alle Voraussetzungen erfüllt sind.

Hinweis

Microsoft Defender Antivirus wird installiert und ist aktiv, es sei denn, Sie legen es auf den passiven Modus fest.

Optionen zum Installieren der Microsoft Defender for Endpoint Pakete

Im vorherigen Abschnitt haben Sie ein Installationspaket heruntergeladen. Das Installationspaket enthält das Installationsprogramm für alle Microsoft Defender for Endpoint Komponenten.

Sie können eine der folgenden Optionen verwenden, um den Agent zu installieren:

- Installieren über die Befehlszeile

- Installieren mithilfe eines Skripts

- Wenden Sie die Installations- und Onboardingpakete mithilfe von Gruppenrichtlinie

Installieren von Microsoft Defender For Endpoint über die Befehlszeile

Verwenden Sie das Installationspaket aus dem vorherigen Schritt, um Microsoft Defender for Endpoint zu installieren.

Führen Sie den folgenden Befehl aus, um Microsoft Defender for Endpoint zu installieren:

Msiexec /i md4ws.msi /quiet

Stellen Sie zum Deinstallieren zunächst sicher, dass der Computer mithilfe des entsprechenden Offboardingskripts offboarded wird. Verwenden Sie dann Systemsteuerung > Programme > und Features, um die Deinstallation durchzuführen.

Führen Sie alternativ den folgenden Deinstallationsbefehl aus, um Microsoft Defender for Endpoint zu deinstallieren:

Msiexec /x md4ws.msi /quiet

Sie müssen dasselbe Paket verwenden, das Sie für die Installation verwendet haben, damit der obige Befehl erfolgreich ist.

Der /quiet Schalter unterdrückt alle Benachrichtigungen.

Hinweis

Microsoft Defender Antivirus wechselt nicht automatisch in den passiven Modus. Sie können festlegen, dass Microsoft Defender Antivirus im passiven Modus ausgeführt wird, wenn Sie eine nicht von Microsoft stammende Antiviren-/Antischadsoftwarelösung ausführen. Bei Befehlszeileninstallationen legt der optionale FORCEPASSIVEMODE=1 sofort die komponente Microsoft Defender Antivirus auf den passiven Modus fest, um Störungen zu vermeiden. Um sicherzustellen, dass Defender Antivirus nach dem Onboarding zur Unterstützung von Funktionen wie EDR Block im passiven Modus verbleibt, legen Sie den Registrierungsschlüssel "ForceDefenderPassiveMode" fest.

Die Unterstützung für Windows Server bietet tiefere Einblicke in Serveraktivitäten, deckt kernel- und speicherangriffserkennung ab und ermöglicht Reaktionsaktionen.

Installieren von Microsoft Defender for Endpoint mithilfe eines Skripts

Sie können das Hilfsskript des Installationsprogramms verwenden, um die Installation, Deinstallation und das Onboarding zu automatisieren.

Hinweis

Das Installationsskript ist signiert. Änderungen am Skript führen dazu, dass die Signatur ungültig wird. Wenn Sie das Skript von GitHub herunterladen, wird empfohlen, um unbeabsichtigte Änderungen zu vermeiden, die Quelldateien als ZIP-Archiv herunterzuladen und dann zu extrahieren, um die install.ps1 Datei abzurufen (klicken Sie auf der Seite Standard Code auf das Dropdownmenü Code, und wählen Sie "ZIP herunterladen" aus.

Dieses Skript kann in verschiedenen Szenarien verwendet werden, einschließlich der Szenarien, die unter Servermigrationsszenarien aus der vorherigen MMA-basierten Microsoft Defender for Endpoint-Lösung beschrieben sind, und für die Bereitstellung mit Gruppenrichtlinie wie unten beschrieben.

Wenden Sie die Microsoft Defender for Endpoint Installations- und Onboardingpakete mithilfe einer Gruppenrichtlinie an, wenn Sie die Installation mit einem Installationsskript durchführen.

Erstellen Sie eine Gruppenrichtlinie:

Öffnen Sie die Gruppenrichtlinie Management Console (GPMC), klicken Sie mit der rechten Maustaste auf Gruppenrichtlinie Objekte, die Sie konfigurieren möchten, und wählen Sie Neu aus. Geben Sie den Namen des neuen Gruppenrichtlinienobjekts in das angezeigte Dialogfeld ein, und wählen Sie OK aus.Öffnen Sie die Gruppenrichtlinie Management Console (GPMC), klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinie Object (GPO), das Sie konfigurieren möchten, und wählen Sie Bearbeiten aus.

Wechseln Sie im Gruppenrichtlinie Management Editor zu Computerkonfiguration, dann Einstellungen und dann Systemsteuerungseinstellungen.

Klicken Sie mit der rechten Maustaste auf Geplante Aufgaben, zeigen Sie auf Neu, und klicken Sie dann auf Sofortaufgabe (mindestens Windows 7).

Wechseln Sie im daraufhin geöffneten Aufgabenfenster zur Registerkarte Allgemein . Wählen Sie unter Sicherheitsoptionendie Option Benutzer oder Gruppe ändern aus, geben Sie SYSTEM ein, und wählen Sie dann Namen überprüfen und dann OK aus. NT AUTHORITY\SYSTEM wird als Benutzerkonto angezeigt, unter dem die Aufgabe ausgeführt wird.

Wählen Sie Ausführen aus, ob der Benutzer angemeldet ist oder nicht , und aktivieren Sie das Kontrollkästchen Mit den höchsten Berechtigungen ausführen .

Geben Sie im Feld Name einen geeigneten Namen für die geplante Aufgabe ein (z. B. Defender für Endpunktbereitstellung).

Wechseln Sie zur Registerkarte Aktionen, und wählen Sie Neu... aus. Stellen Sie sicher, dass Programm starten im Feld Aktion ausgewählt ist. Das Installationsskript übernimmt die Installation und führt den Onboardingschritt sofort nach Abschluss der Installation aus. Wählen Sie C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe geben Sie dann die Argumente an:

-ExecutionPolicy RemoteSigned \\servername-or-dfs-space\share-name\install.ps1 -OnboardingScript \\servername-or-dfs-space\share-name\windowsdefenderatponboardingscript.cmdHinweis

Die empfohlene Ausführungsrichtlinieneinstellung ist

Allsigned. Dies erfordert das Importieren des Signaturzertifikats des Skripts in den Lokalen Computerspeicher für vertrauenswürdige Herausgeber, wenn das Skript als SYSTEM auf dem Endpunkt ausgeführt wird.Ersetzen Sie \\servername-or-dfs-space\share-name durch den UNC-Pfad unter Verwendung des vollqualifizierten Domänennamens (FQDN) des Dateiservers der freigegebenen install.ps1 Datei. Das Installationspaket md4ws.msi muss im selben Verzeichnis abgelegt werden. Stellen Sie sicher, dass die Berechtigungen des UNC-Pfads Schreibzugriff auf das Computerkonto zulassen, das das Paket installiert, um die Erstellung von Protokolldateien zu unterstützen. Wenn Sie die Erstellung von Protokolldateien deaktivieren möchten (nicht empfohlen), können Sie die Parameter -noETL -noMSILog verwenden.

Fügen Sie für Szenarien, in denen Microsoft Defender Antivirus mit Nicht-Microsoft-Antischadsoftwarelösungen gleichzeitig vorhanden sein soll, den Parameter $Passive hinzu, um den passiven Modus während der Installation festzulegen.

Wählen Sie OK aus, und schließen Sie alle geöffneten GPMC-Fenster.

Um das Gruppenrichtlinienobjekt mit einer Organisationseinheit zu verknüpfen, klicken Sie mit der rechten Maustaste, und wählen Sie Vorhandenes Gruppenrichtlinienobjekt verknüpfen aus. Wählen Sie im angezeigten Dialogfeld das Gruppenrichtlinie Objekt aus, das Sie verknüpfen möchten. Wählen Sie OK aus.

Weitere Konfigurationseinstellungen finden Sie unter Konfigurieren von Beispielsammlungseinstellungen und Weitere empfohlene Konfigurationseinstellungen.

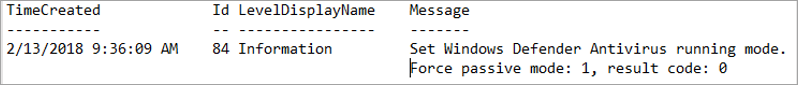

SCHRITT 3: Ausführen der Onboardingschritte

Die folgenden Schritte gelten nur, wenn Sie eine Antischadsoftwarelösung eines Drittanbieters verwenden. Sie müssen die folgende Einstellung für den passiven Antivirus-Modus Microsoft Defender anwenden. Vergewissern Sie sich, dass sie ordnungsgemäß konfiguriert wurde:

Legen Sie den folgenden Registrierungseintrag fest:

- Pfad:

HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection - Name:

ForceDefenderPassiveMode - Art:

REG_DWORD - Wert:

1

- Pfad:

Bekannte Probleme und Einschränkungen im neuen, einheitlichen Lösungspaket für Windows Server 2016 und Windows Server 2012 R2

Wichtig

Laden Sie immer das neueste Installationspaket aus dem Microsoft Defender-Portal (https://security.microsoft.com) herunter, bevor Sie eine neue Installation durchführen, und stellen Sie sicher, dass die Voraussetzungen erfüllt sind. Stellen Sie nach der Installation sicher, dass Sie regelmäßig mithilfe von Komponentenupdates aktualisieren, die im Abschnitt Aktualisieren von Paketen für Microsoft Defender for Endpoint auf Windows Server 2012 R2 und 2016 beschrieben sind.

Ein Betriebssystemupdate kann aufgrund eines Timeouts bei der Dienstinstallation zu einem Installationsproblem auf Computern mit langsameren Datenträgern führen. Die Installation schlägt mit der Meldung "c:\programme\windows defender\mpasdesc.dll, - 310 WinDefend nicht gefunden" fehl. Verwenden Sie das neueste Installationspaket und das neueste install.ps1 Skript, um die fehlerhafte Installation ggf. zu löschen.

Die Benutzeroberfläche auf Windows Server 2016 und Windows Server 2012 R2 lässt nur grundlegende Vorgänge zu. Informationen zum lokalen Ausführen von Vorgängen auf einem Gerät finden Sie unter Verwalten von Microsoft Defender for Endpoint mit PowerShell, WMI und MPCmdRun.exe. Daher funktionieren Features, die speziell auf Benutzerinteraktionen basieren, z. B. wenn der Benutzer aufgefordert wird, eine Entscheidung zu treffen oder eine bestimmte Aufgabe auszuführen, möglicherweise nicht wie erwartet. Es wird empfohlen, die Benutzeroberfläche zu deaktivieren oder nicht zu aktivieren oder keine Benutzerinteraktion auf einem verwalteten Server zu erfordern, da sich dies auf die Schutzfunktion auswirken kann.

Nicht alle Regeln zur Verringerung der Angriffsfläche gelten für alle Betriebssysteme. Weitere Informationen finden Sie unter Regeln zur Verringerung der Angriffsfläche.

Betriebssystemupgrades werden nicht unterstützt. Offboarden Sie dann vor dem Upgrade. Das Installationspaket kann nur verwendet werden, um Installationen zu aktualisieren, die noch nicht mit neuen Antischadsoftware-Plattform- oder EDR-Sensorupdatepaketen aktualisiert wurden.

Zum automatischen Bereitstellen und Integrieren der neuen Lösung mithilfe von Microsoft Endpoint Configuration Manager (MECM) müssen Sie Version 2207 oder höher verwenden. Sie können weiterhin mit Version 2107 mit dem Hotfixrollup konfigurieren und bereitstellen, dies erfordert jedoch zusätzliche Bereitstellungsschritte. Weitere Informationen finden Sie unter Microsoft Endpoint Configuration Manager Migrationsszenarien.

Windows Server Semi-Annual Enterprise Channel (SAC), Windows Server 2019 und Windows Server 2022

Paket herunterladen

Wechseln Sie Microsoft Defender XDR zu Einstellungen > Endpunkte > Geräteverwaltung > Onboarding.

Wählen Sie Windows Server 1803 und 2019 aus.

Wählen Sie Paket herunterladen aus. Speichern Sie es als WindowsDefenderATPOnboardingPackage.zip.

Führen Sie die Schritte im Abschnitt Abschließen der Onboardingschritte aus.

Überprüfen des Onboardings und der Installation

Vergewissern Sie sich, dass Microsoft Defender Antivirus und Microsoft Defender for Endpoint ausgeführt werden.

Ausführen eines Erkennungstests zum Überprüfen des Onboardings

Nach dem Onboarding des Geräts können Sie einen Erkennungstest ausführen, um zu überprüfen, ob ein Gerät ordnungsgemäß in den Dienst integriert ist. Weitere Informationen finden Sie unter Ausführen eines Erkennungstests auf einem neu integrierten Microsoft Defender for Endpoint Gerät.

Hinweis

Die Ausführung Microsoft Defender Antivirus ist nicht erforderlich, wird jedoch empfohlen. Wenn ein anderes Antivirenprodukt die primäre Endpoint Protection-Lösung ist, können Sie Defender Antivirus im passiven Modus ausführen. Sie können nur bestätigen, dass der passive Modus aktiviert ist, nachdem Sie überprüft haben, ob Microsoft Defender for Endpoint Sensor (SENSE) ausgeführt wird.

Führen Sie den folgenden Befehl aus, um zu überprüfen, ob Microsoft Defender Antivirus installiert ist:

Hinweis

Dieser Überprüfungsschritt ist nur erforderlich, wenn Sie Microsoft Defender Antivirus als aktive Antischadsoftwarelösung verwenden.

sc.exe query WindefendWenn das Ergebnis "Der angegebene Dienst ist nicht als installierter Dienst vorhanden" lautet, müssen Sie Microsoft Defender Antivirus installieren.

Informationen zur Verwendung von Gruppenrichtlinie zum Konfigurieren und Verwalten von Microsoft Defender Antivirus auf Ihren Windows-Servern finden Sie unter Verwenden von Gruppenrichtlinie Einstellungen zum Konfigurieren und Verwalten von Microsoft Defender Antivirus.

Führen Sie den folgenden Befehl aus, um zu überprüfen, ob Microsoft Defender for Endpoint ausgeführt wird:

sc.exe query senseDas Ergebnis sollte anzeigen, dass es ausgeführt wird. Wenn Probleme beim Onboarding auftreten, lesen Sie Problembehandlung beim Onboarding.

Ausführen eines Erkennungstests

Führen Sie die Schritte unter Ausführen eines Erkennungstests auf einem neu integrierten Gerät aus, um zu überprüfen, ob der Server Berichte an Defender für den Endpunktdienst meldet.

Nächste Schritte

Nach dem erfolgreichen Onboarding von Geräten in den Dienst müssen Sie die einzelnen Komponenten von Microsoft Defender for Endpoint konfigurieren. Informationen zum Aktivieren der verschiedenen Komponenten finden Sie unter Konfigurieren von Funktionen .

Offboarden von Windows-Servern

Sie können Windows Server 2012 Edition R2, Windows Server 2016, Windows Server (SAC), Windows Server 2019 und Windows Server 2019 Core mit der gleichen Methode offboarden, die für Windows 10 Clientgeräte verfügbar ist.

- Offboarden von Geräten mit Gruppenrichtlinie

- Offboarden von Geräten mit Configuration Manager

- Offboarden von Geräten mit Mobile Geräteverwaltung-Tools

- Offboarding von Geräten mit einem lokalen Skript

Nach dem Offboarding können Sie mit der Deinstallation des einheitlichen Lösungspakets auf Windows Server 2016 und Windows Server 2012 R2 fortfahren.

Für andere Windows Server-Versionen haben Sie zwei Optionen zum Offboarden von Windows-Servern vom Dienst:

- Deinstallieren des MMA-Agents

- Entfernen der Defender für Endpunkt-Arbeitsbereichskonfiguration

Hinweis

Diese Offboardinganweisungen für andere Windows Server-Versionen gelten auch, wenn Sie die vorherige Microsoft Defender for Endpoint für Windows Server 2016 und Windows Server 2012 R2 ausführen, für die mmA erforderlich ist. Anweisungen zum Migrieren zur neuen einheitlichen Lösung finden Sie unter Servermigrationsszenarien in Microsoft Defender for Endpoint.

Verwandte Artikel

- Integrieren von Windows-Geräten mithilfe von Configuration Manager

- Onboarding von früheren Windows-Versionen

- Onboarding von Windows 10-Geräten

- Onboarding von Nicht-Windows-Geräten

- Konfigurieren der Einstellungen für Endpunktproxy und Internetkonnektivität für Ihren Azure ATP-Sensor

- Ausführen eines Erkennungstests auf einem neu integrierten Defender für Endpunkt-Gerät

- Problembehandlung bei Microsoft Defender for Endpoint Onboardingproblemen

- Microsoft Entra nahtloses einmaliges Anmelden

- Behandeln von Onboardingproblemen im Zusammenhang mit der Sicherheitsverwaltung für Microsoft Defender for Endpoint

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.