Bereitstellen von Microsoft Defender für Endpunkt unter iOS mit Microsoft Intune

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

In diesem Thema wird die Bereitstellung von Defender für Endpunkt unter iOS auf im Microsoft Intune-Unternehmensportal registrierten Geräten beschrieben. Weitere Informationen zur Registrierung von Microsoft Intune-Geräten finden Sie unter Registrieren von iOS-/iPadOS-Geräten in Intune.

Bevor Sie beginnen

Stellen Sie sicher, dass Sie Zugriff auf das Microsoft Intune Admin Center haben.

Stellen Sie sicher, dass die iOS-Registrierung für Ihre Benutzer erfolgt. Benutzern muss eine Defender für Endpunkt-Lizenz zugewiesen sein, um Defender für Endpunkt unter iOS verwenden zu können. Anweisungen zum Zuweisen von Lizenzen finden Sie unter Zuweisen von Lizenzen zu Benutzern .

Stellen Sie sicher, dass die Endbenutzer die Unternehmensportal-App installiert, angemeldet und die Registrierung abgeschlossen haben.

Hinweis

Microsoft Defender für Endpunkt unter iOS ist im Apple App Store verfügbar.

In diesem Abschnitt werden folgende Themen behandelt:

Bereitstellungsschritte (gilt für überwachte und nicht überwachte Geräte): Administratoren können Defender für Endpunkt unter iOS über das Microsoft Intune-Unternehmensportal bereitstellen. Dieser Schritt ist für VPP-Apps (Volumenkauf) nicht erforderlich.

Vollständige Bereitstellung (nur für überwachte Geräte): Administratoren können auswählen, eines der angegebenen Profile bereitzustellen.

- Steuerungsfilter ohne Toucheingabe (silent): Bietet Webschutz ohne lokales Loopback-VPN und ermöglicht außerdem das automatische Onboarding für Benutzer. Die App wird automatisch installiert und aktiviert, ohne dass der Benutzer die App öffnen muss.

- Steuerungsfilter : Bietet Webschutz ohne das lokale Loopback-VPN.

Einrichtung des automatisierten Onboardings (nur für nicht überwachte Geräte): Administratoren können das Onboarding von Defender für Endpunkt für Benutzer auf zwei verschiedene Arten automatisieren:

- Zero Touch (Silent) Onboarding : Die App wird automatisch installiert und aktiviert, ohne dass Benutzer die App öffnen müssen.

- Automatisches Onboarding von VPN: Das VPN-Profil von Defender für Endpunkt wird automatisch eingerichtet, ohne dass der Benutzer dies während des Onboardings tun muss. Dieser Schritt wird in Zero Touch-Konfigurationen nicht empfohlen.

Einrichtung der Benutzerregistrierung (nur für intune vom Benutzer registrierte Geräte): Administratoren können die Defender für Endpunkt-App auch auf den Geräten mit Intune-Benutzerregistrierung bereitstellen und konfigurieren.

Onboarding abschließen und Status überprüfen : Dieser Schritt gilt für alle Registrierungstypen, um sicherzustellen, dass die App auf dem Gerät installiert ist, das Onboarding abgeschlossen ist und das Gerät im Microsoft Defender-Portal angezeigt wird. Sie kann für das Onboarding ohne Toucheingabe (silent) übersprungen werden.

Bereitstellungsschritte (gilt für überwachte und nicht überwachte Geräte)

Bereitstellen von Defender für Endpunkt unter iOS über das Microsoft Intune-Unternehmensportal.

Hinzufügen einer iOS Store-App

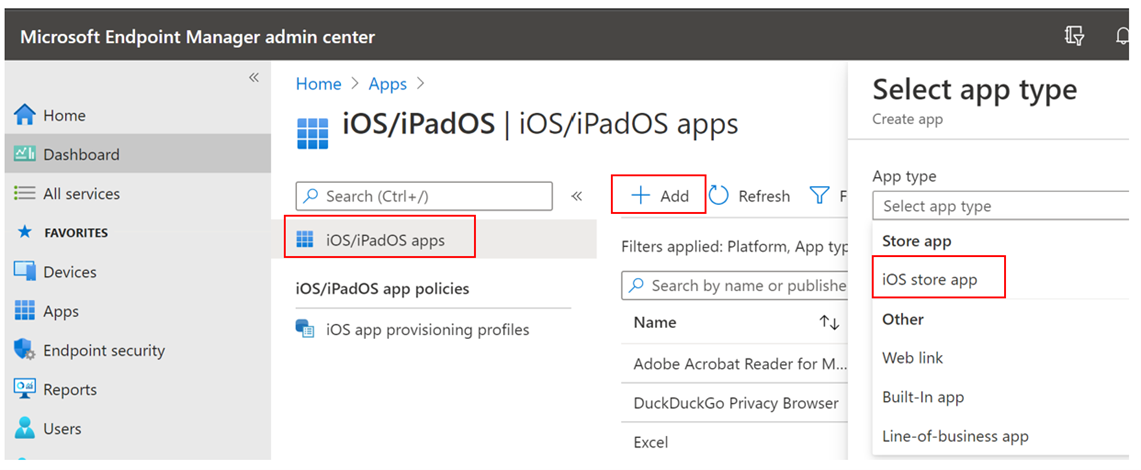

Wechseln Sie im Microsoft Intune Admin Center zu Apps>iOS/iPadOS>iOS Store-Apphinzufügen>, und klicken Sie auf Auswählen.

Klicken Sie auf der Seite App hinzufügen auf App Store durchsuchen , und geben Sie Microsoft Defender in die Suchleiste ein. Klicken Sie im Abschnitt mit den Suchergebnissen auf Microsoft Defender und dann auf Auswählen.

Wählen Sie iOS 15.0 als Mindestbetriebssystem aus. Überprüfen Sie die restlichen Informationen zur App, und klicken Sie auf Weiter.

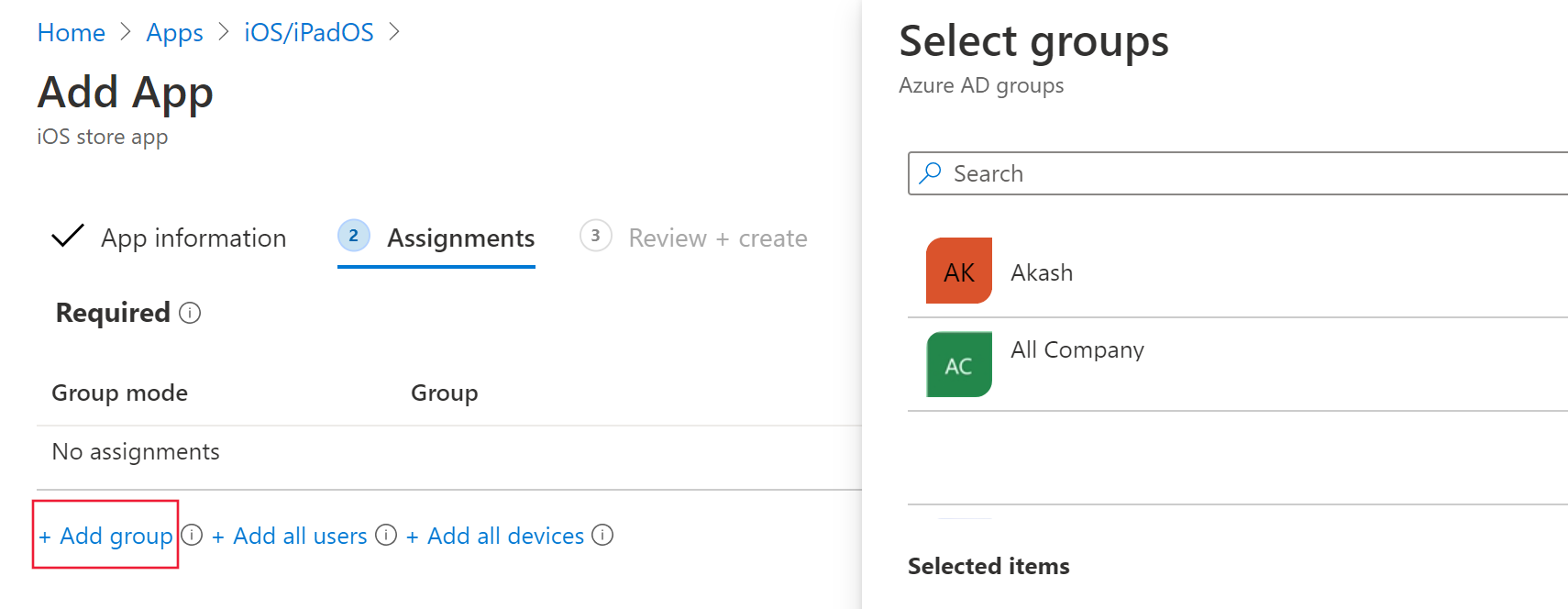

Navigieren Sie im Abschnitt Zuweisungen zum Abschnitt Erforderlich , und wählen Sie Gruppe hinzufügen aus. Anschließend können Sie die Benutzergruppen auswählen, für die Sie Defender für Endpunkt in der iOS-App als Ziel verwenden möchten. Klicken Sie auf Auswählen und dann auf Weiter.

Hinweis

Die ausgewählte Benutzergruppe sollte aus bei Microsoft Intune registrierten Benutzern bestehen.

Überprüfen Sie im Abschnitt Überprüfen + erstellen , ob alle eingegebenen Informationen korrekt sind, und wählen Sie dann Erstellen aus. In wenigen Augenblicken sollte die Defender für Endpunkt-App erfolgreich erstellt werden, und eine Benachrichtigung sollte in der oberen rechten Ecke der Seite angezeigt werden.

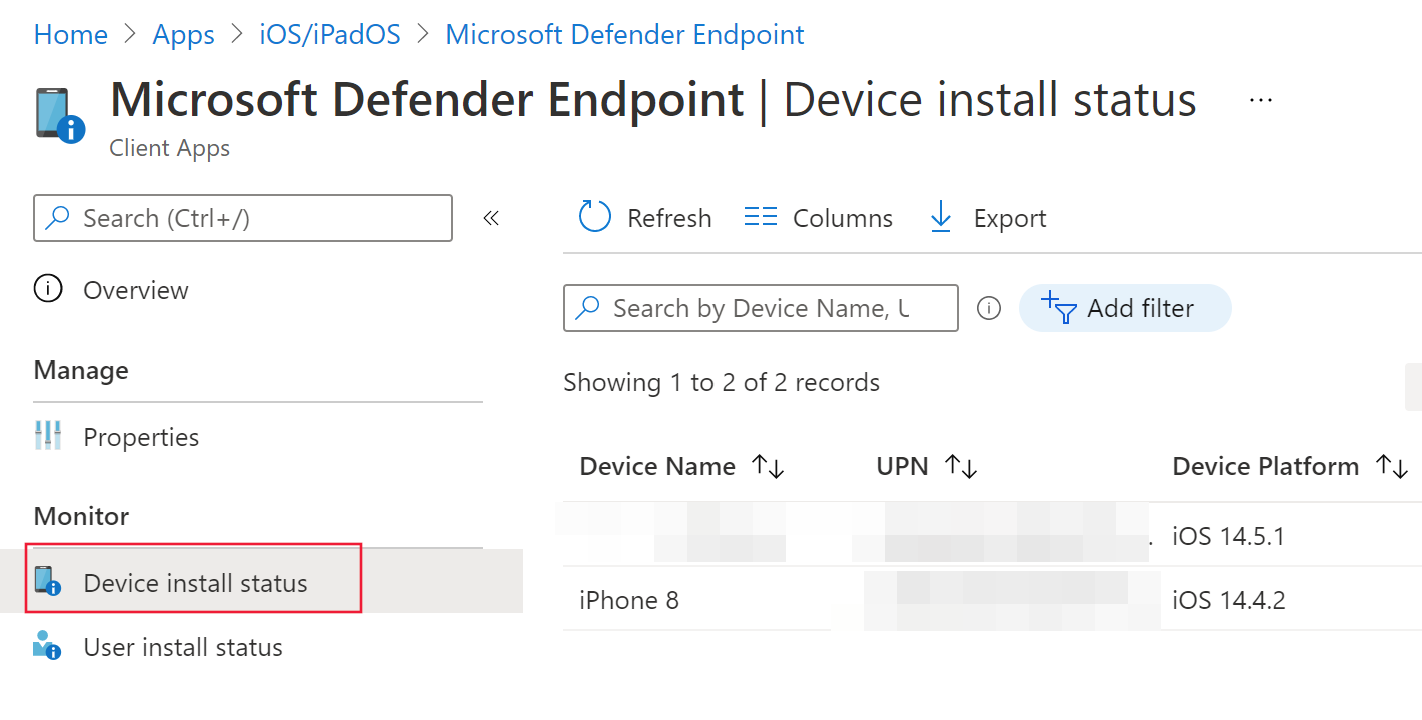

Wählen Sie auf der angezeigten Seite mit den App-Informationen im Abschnitt Überwachen die Option Geräteinstallationsstatus aus, um zu überprüfen, ob die Geräteinstallation erfolgreich abgeschlossen wurde.

Abschließen der Bereitstellung für überwachte Geräte

Die Microsoft Defender für Endpunkt-App für iOS verfügt aufgrund der erweiterten Verwaltungsfunktionen, die von der Plattform auf diesen Gerätetypen bereitgestellt werden, über spezielle Funktionen für überwachte iOS-/iPadOS-Geräte. Es kann auch Webschutz bereitstellen, ohne ein lokales VPN auf dem Gerät einzurichten. Dadurch erhalten Endbenutzer eine nahtlose Erfahrung, während sie weiterhin vor Phishing und anderen webbasierten Angriffen geschützt sind.

Administratoren können die folgenden Schritte ausführen, um überwachte Geräte zu konfigurieren.

Konfigurieren des überwachten Modus über Microsoft Intune

Konfigurieren Sie den überwachten Modus für die Defender für Endpunkt-App über eine App-Konfigurationsrichtlinie und ein Gerätekonfigurationsprofil.

App-Konfigurationsrichtlinie

Hinweis

Diese App-Konfigurationsrichtlinie für überwachte Geräte gilt nur für verwaltete Geräte und sollte als bewährte Methode für ALLE verwalteten iOS-Geräte gelten.

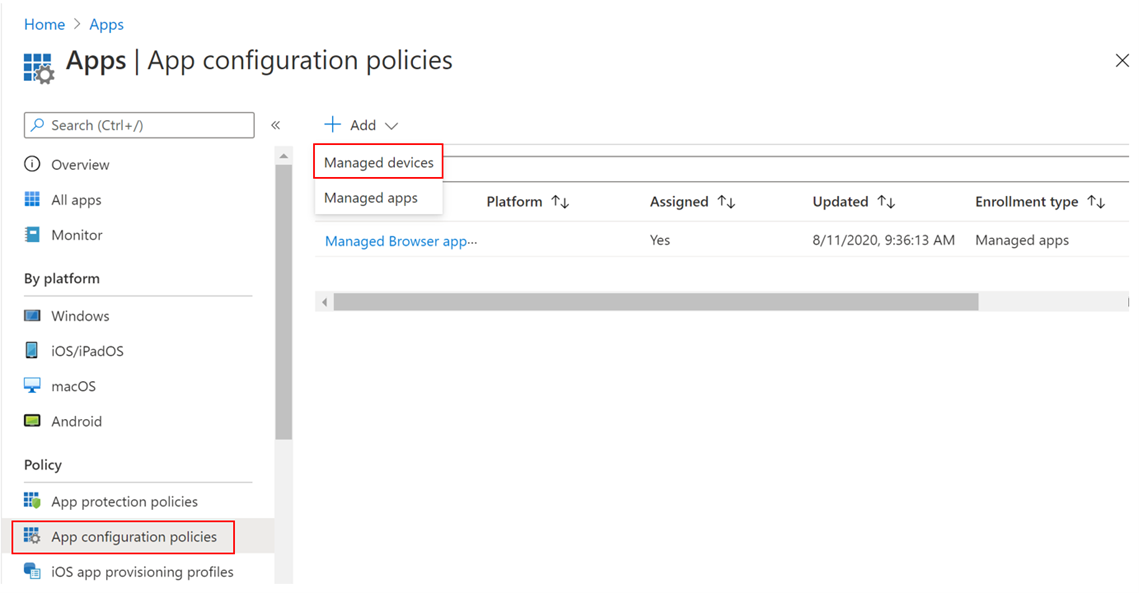

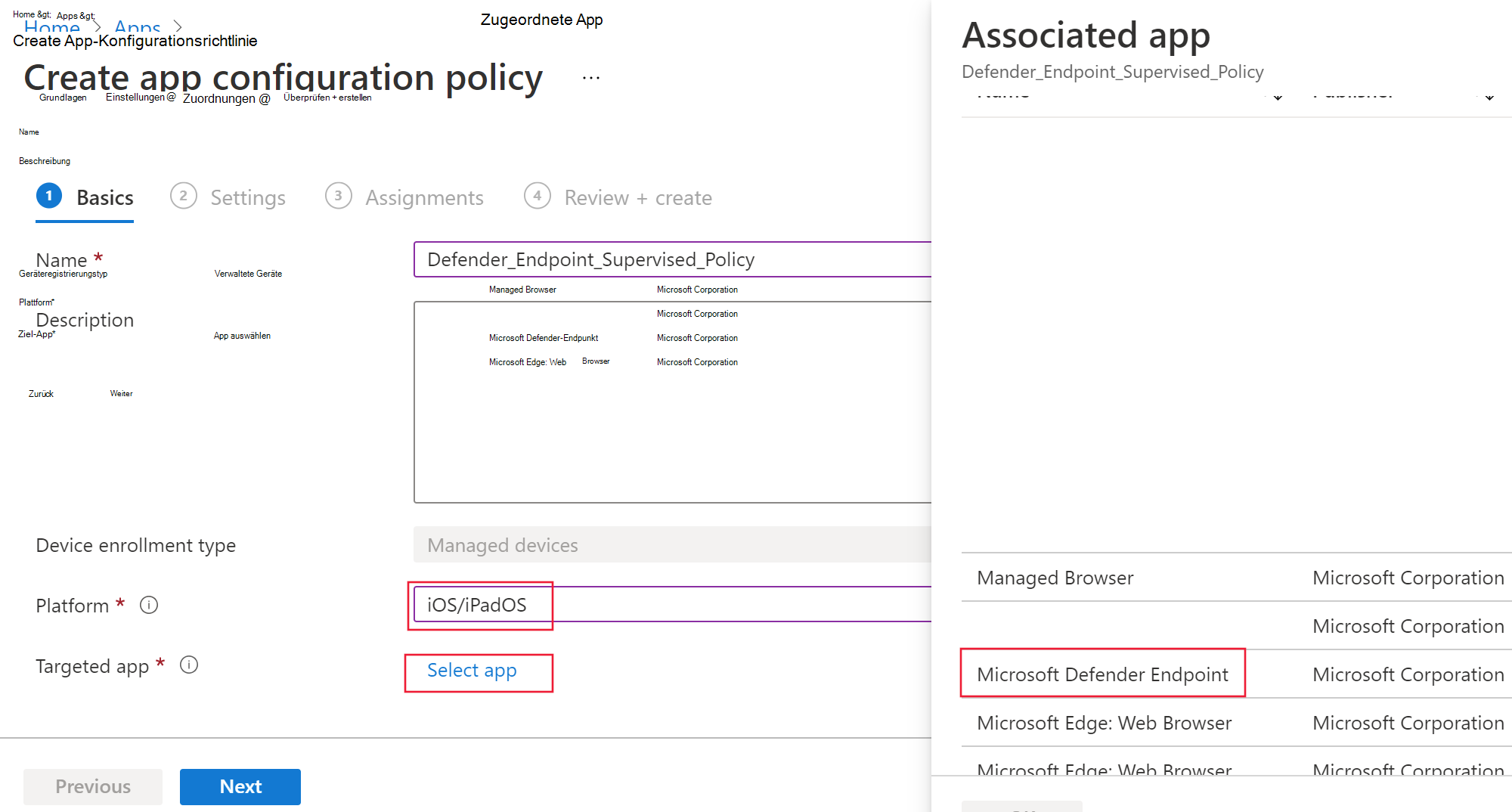

Melden Sie sich beim Microsoft Intune Admin Center an, und wechseln Sie zu Apps>App-Konfigurationsrichtlinien>Hinzufügen. Wählen Sie Verwaltete Geräte aus.

Geben Sie auf der Seite App-Konfigurationsrichtlinie erstellen die folgenden Informationen an:

- Richtlinienname

- Plattform: Wählen Sie iOS/iPadOS aus.

- Ziel-App: Wählen Sie Microsoft Defender für Endpunkt aus der Liste aus.

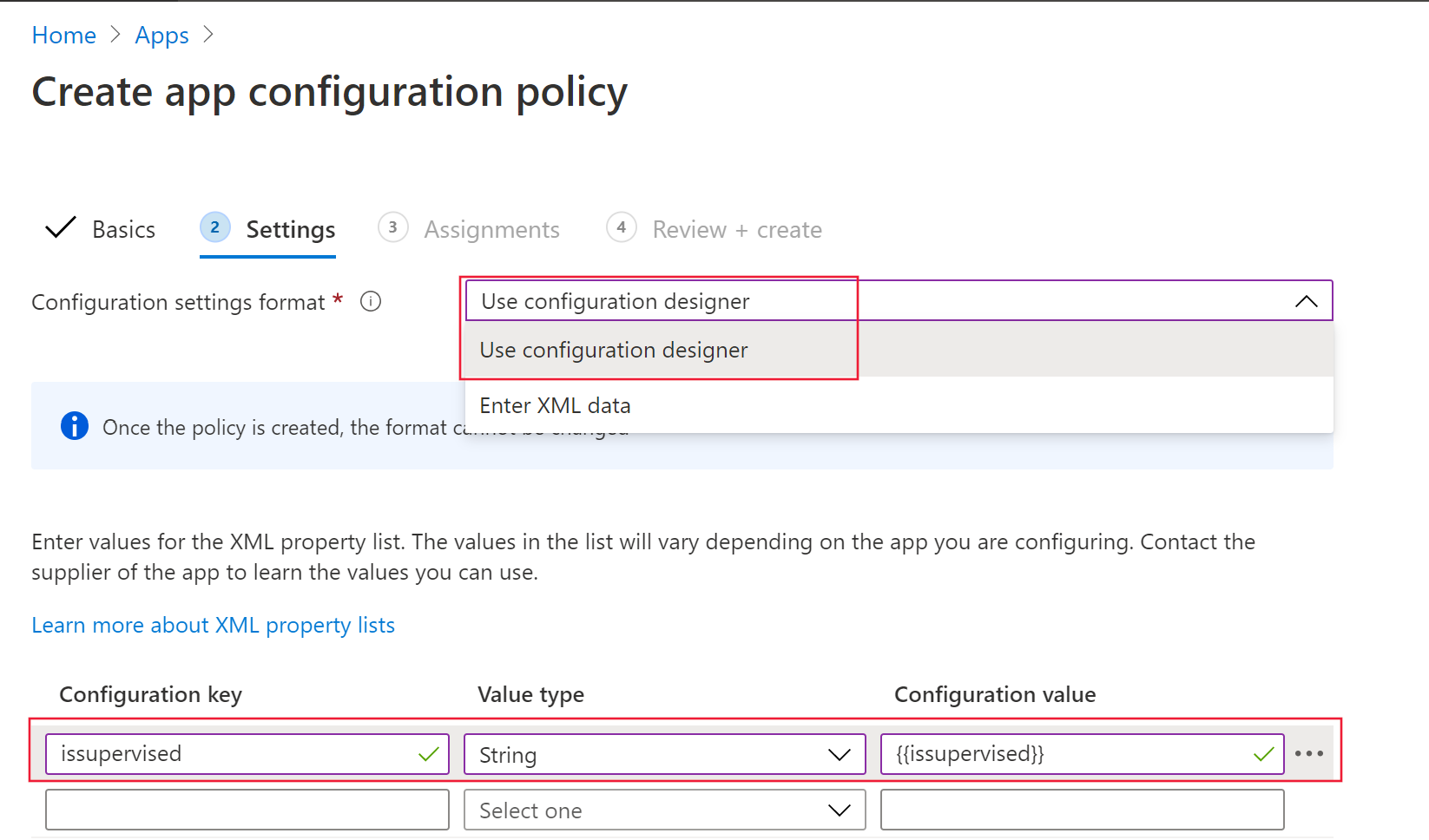

Wählen Sie auf dem nächsten Bildschirm Konfigurations-Designer als Format verwenden aus. Geben Sie die folgenden Eigenschaften an:

- Konfigurationsschlüssel:

issupervised - Werttyp: Zeichenfolge

- Konfigurationswert:

{{issupervised}}

- Konfigurationsschlüssel:

Wählen Sie Weiter aus, um die Seite Bereichstags zu öffnen. Bereichstags sind optional. Wählen Sie Weiter aus, um fortzufahren.

Wählen Sie auf der Seite Zuweisungen die Gruppen aus, die dieses Profil erhalten sollen. Für dieses Szenario empfiehlt es sich, alle Geräte als Ziel zu verwenden. Weitere Informationen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen.

Bei der Bereitstellung in Benutzergruppen muss sich ein Benutzer bei einem Gerät anmelden, bevor die Richtlinie angewendet wird.

Klicken Sie auf Weiter.

Klicken Sie, wenn Sie fertig sind, auf der Seite Bewerten + erstellen auf Erstellen. Das neue Profil wird in der Liste der Konfigurationsprofile angezeigt.

Gerätekonfigurationsprofil (Kontrollfilter)

Hinweis

Für Geräte, auf denen iOS/iPadOS (im überwachten Modus) ausgeführt wird, ist ein benutzerdefiniertes MOBILECONFIG-Profil verfügbar, das als ControlFilter-Profil bezeichnet wird. Dieses Profil aktiviert Webschutz , ohne das lokale Loopback-VPN auf dem Gerät einzurichten. Dadurch erhalten Endbenutzer eine nahtlose Erfahrung, während sie weiterhin vor Phishing und anderen webbasierten Angriffen geschützt sind.

Das ControlFilter-Profil funktioniert jedoch aufgrund von Plattformeinschränkungen nicht mit Always-On VPN (AOVPN).

Administratoren stellen eines der angegebenen Profile bereit.

Steuerungsfilter ohne Fingereingabe (Silent): Dieses Profil ermöglicht das unbeaufsichtigte Onboarding für Benutzer. Herunterladen des Konfigurationsprofils von ControlFilterZeroTouch

Steuerelementfilter : Laden Sie das Konfigurationsprofil von ControlFilter herunter.

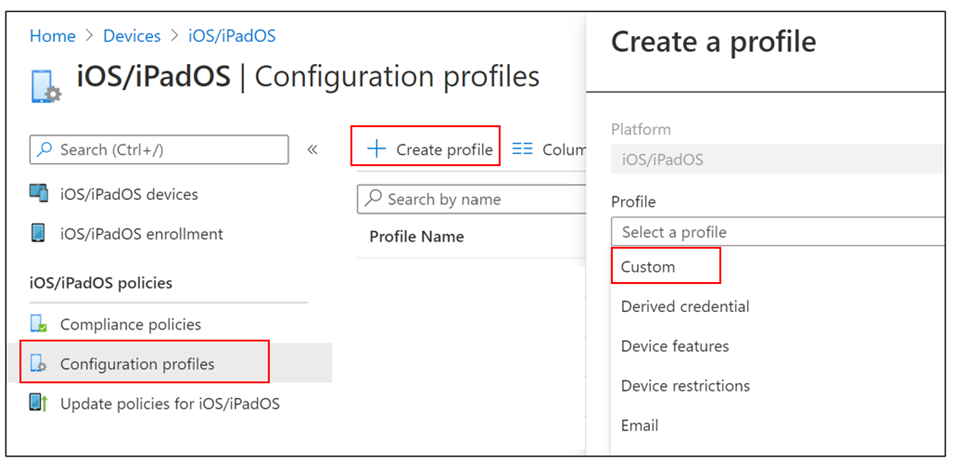

Nachdem das Profil heruntergeladen wurde, stellen Sie das benutzerdefinierte Profil bereit. Führen Sie die folgenden Schritte aus:

Navigieren Sie zu Geräte>iOS/iPadOS-Konfigurationsprofile>>Profil erstellen.

Wählen Sie Profiltypvorlagen> und Vorlagenname>Benutzerdefiniert aus.

Geben Sie einen Namen des Profils an. Wenn Sie zum Importieren einer Konfigurationsprofildatei aufgefordert werden, wählen Sie die aus dem vorherigen Schritt heruntergeladene Datei aus.

Wählen Sie im Abschnitt Zuweisung die Gerätegruppe aus, auf die Sie dieses Profil anwenden möchten. Als bewährte Methode sollte dies auf alle verwalteten iOS-Geräte angewendet werden. Wählen Sie Weiter aus.

Hinweis

Die Erstellung von Gerätegruppen wird sowohl in Defender für Endpunkt Plan 1 als auch in Plan 2 unterstützt.

Klicken Sie, wenn Sie fertig sind, auf der Seite Bewerten + erstellen auf Erstellen. Das neue Profil wird in der Liste der Konfigurationsprofile angezeigt.

Automatisiertes Onboarding-Setup (nur für nicht überwachte Geräte)

Administratoren können das Defender-Onboarding für Benutzer auf zwei verschiedene Arten automatisieren: Zero Touch(Silent) Onboarding oder Auto Onboarding von VPN.

Zero-Touch(Silent) Onboarding von Microsoft Defender für Endpunkt

Hinweis

Zero-Touch kann nicht auf iOS-Geräten konfiguriert werden, die ohne Benutzeraffinität registriert sind (benutzerlose Geräte oder freigegebene Geräte).

Administratoren können Microsoft Defender für Endpunkt so konfigurieren, dass es im Hintergrund bereitgestellt und aktiviert wird. In diesem Flow erstellt der Administrator ein Bereitstellungsprofil, und der Benutzer wird einfach über die Installation benachrichtigt. Defender für Endpunkt wird automatisch installiert, ohne dass der Benutzer die App öffnen muss. Führen Sie die folgenden Schritte aus, um die Zero-Touch- oder silent-Bereitstellung von Defender für Endpunkt auf registrierten iOS-Geräten einzurichten:

Navigieren Sie im Microsoft Intune Admin Center zu Geräte>Konfigurationsprofile>Profil erstellen.

Wählen Sie Plattform als iOS/iPadOS, Profiltyp als Vorlagen und Vorlagenname als VPN aus. Wählen Sie Erstellen aus.

Geben Sie einen Namen für das Profil ein, und wählen Sie Weiter aus.

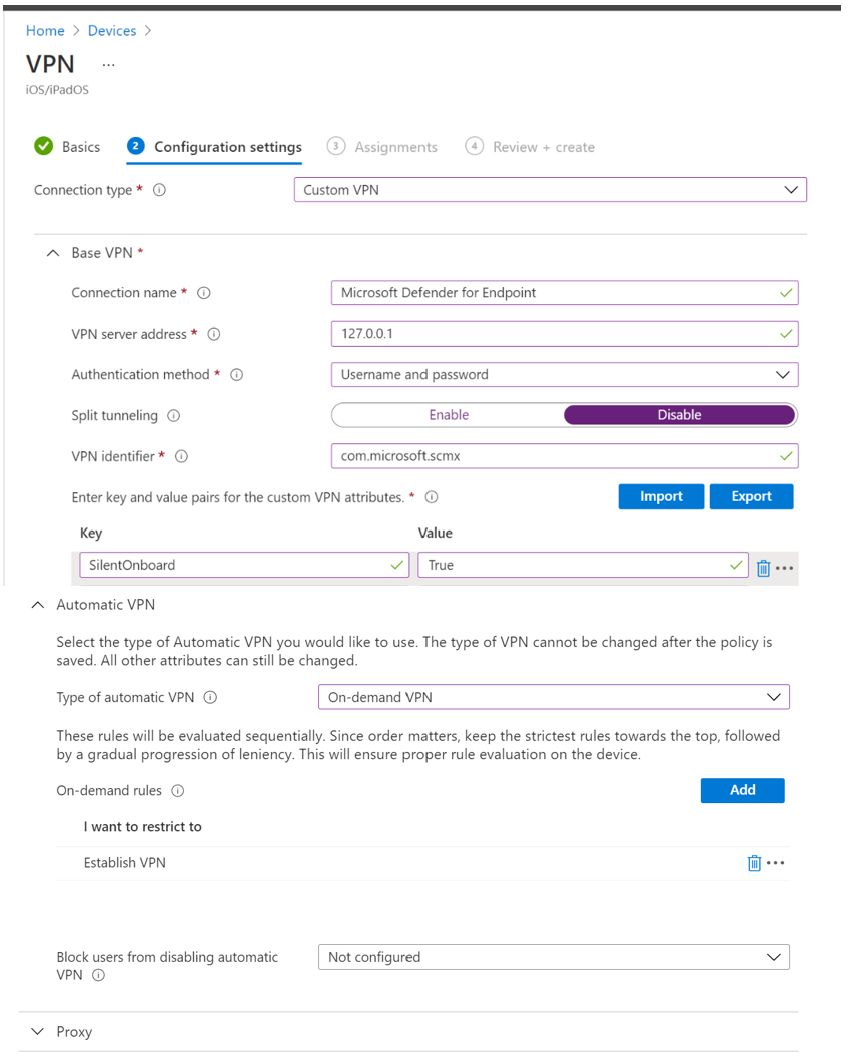

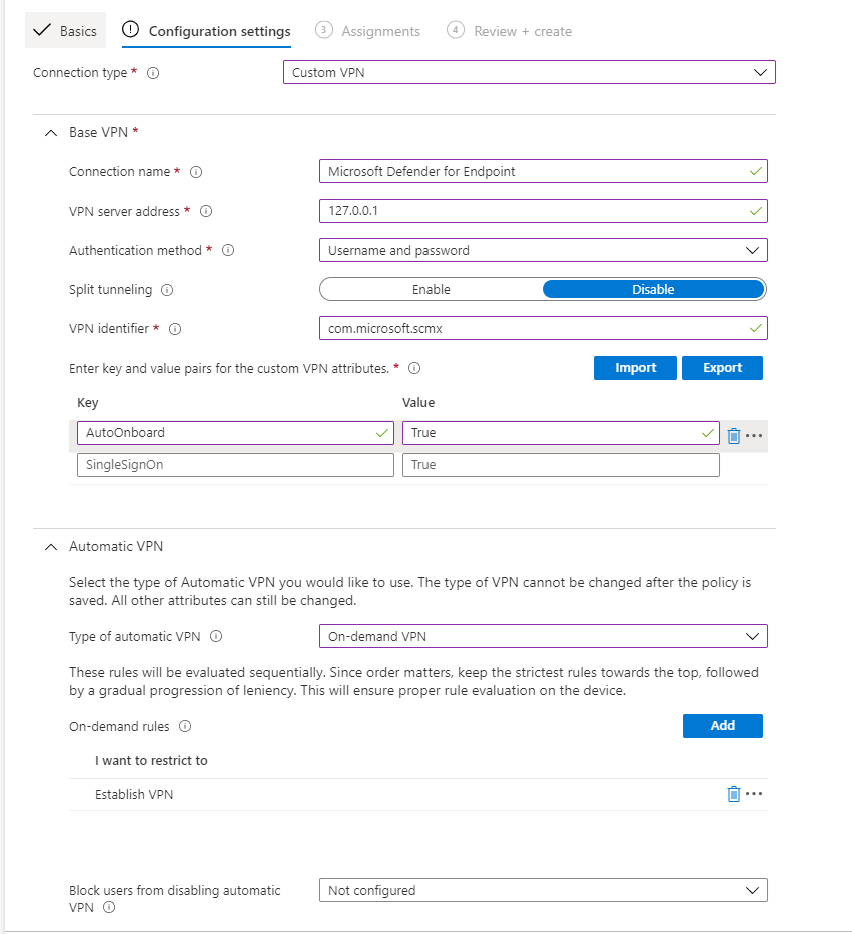

Wählen Sie Benutzerdefiniertes VPN als Verbindungstyp aus, und geben Sie im Abschnitt Basis-VPN Folgendes ein:

- Verbindungsname = Microsoft Defender für Endpunkt

- VPN-Serveradresse = 127.0.0.1

- Authentifizierungsmethode = "Benutzername und Kennwort"

- Split Tunneling = Disable

- VPN-Id = com.microsoft.scmx

- Geben Sie in den Schlüssel-Wert-Paaren den Schlüssel SilentOnboard ein, und legen Sie den Wert auf True fest.

- Typ des automatischen VPN = On-Demand-VPN

- Wählen Sie Hinzufügen für On-Demand-Regeln aus, und wählen Sie Ich möchte folgendes ausführen = VPN verbinden, ich möchte auf = Alle Domänen beschränken.

- Um festzulegen, dass VPN auf dem Gerät des Benutzers nicht deaktiviert werden kann, können Administratoren unter Benutzer die Deaktivierung des automatischen VPN blockieren die Option Ja auswählen. Standardmäßig ist es nicht konfiguriert, und Benutzer können VPN nur in den Einstellungen deaktivieren.

- Damit Benutzer den VPN-Umschalter innerhalb der App ändern können, fügen Sie EnableVPNToggleInApp = TRUE in den Schlüssel-Wert-Paaren hinzu. Standardmäßig können Benutzer den Umschalter nicht innerhalb der App ändern.

Wählen Sie Weiter aus, und weisen Sie das Profil Zielbenutzern zu.

Überprüfen Sie im Abschnitt Überprüfen + erstellen , ob alle eingegebenen Informationen korrekt sind, und wählen Sie dann Erstellen aus.

Nachdem die oben genannte Konfiguration abgeschlossen und mit dem Gerät synchronisiert wurde, werden die folgenden Aktionen auf den iOS-Zielgeräten ausgeführt:

- Microsoft Defender für Endpunkt wird bereitgestellt und automatisch integriert, und das Gerät wird im Defender für Endpunkt-Portal angezeigt.

- Eine vorläufige Benachrichtigung wird an das Benutzergerät gesendet.

- Webschutz und andere Features werden aktiviert.

Hinweis

- Die Einrichtung ohne Fingereingabe kann bis zu 5 Minuten im Hintergrund dauern.

- Für überwachte Geräte können Administratoren zero touch onboarding mit dem ZeroTouch Control Filter Profile einrichten. Das VPN-Profil von Defender für Endpunkt wird nicht auf dem Gerät installiert, und der Webschutz wird durch das Steuerelementfilterprofil bereitgestellt.

Automatisches Onboarding des VPN-Profils (vereinfachtes Onboarding)

Hinweis

Dieser Schritt vereinfacht den Onboardingprozess, indem das VPN-Profil eingerichtet wird. Wenn Sie zero touch verwenden, müssen Sie diesen Schritt nicht ausführen.

Für nicht überwachte Geräte wird ein VPN verwendet, um das Webschutzfeature bereitzustellen. Dies ist kein reguläres VPN und ein lokales/Selbstschleifen-VPN, das keinen Datenverkehr außerhalb des Geräts annimmt.

Administratoren können die automatische Einrichtung des VPN-Profils konfigurieren. Dadurch wird das VPN-Profil von Defender für Endpunkt automatisch eingerichtet, ohne dass der Benutzer dies während des Onboardings tun muss.

Navigieren Sie im Microsoft Intune Admin Center zu Geräte>Konfigurationsprofile>Profil erstellen.

Wählen Sie Plattform als iOS/iPadOS und Profiltyp als VPN aus. Klicken Sie auf Erstellen.

Geben Sie einen Namen für das Profil ein, und klicken Sie auf Weiter.

Wählen Sie Benutzerdefiniertes VPN als Verbindungstyp aus, und geben Sie im Abschnitt Basis-VPN Folgendes ein:

Verbindungsname = Microsoft Defender für Endpunkt

VPN-Serveradresse = 127.0.0.1

Authentifizierungsmethode = "Benutzername und Kennwort"

Split Tunneling = Disable

VPN-Id = com.microsoft.scmx

Geben Sie in den Schlüssel-Wert-Paaren den Schlüssel AutoOnboard ein, und legen Sie den Wert auf True fest.

Typ des automatischen VPN = On-Demand-VPN

Wählen Sie Hinzufügen für On-Demand-Regeln aus, und wählen Sie Ich möchte folgendes ausführen = VPN verbinden, ich möchte auf = Alle Domänen beschränken.

Um festzulegen, dass VPN nicht auf dem Gerät eines Benutzers deaktiviert werden kann, können Administratoren unter Benutzer die Deaktivierung des automatischen VPN blockieren die Option Ja auswählen. Standardmäßig ist diese Einstellung nicht konfiguriert, und Benutzer können VPN nur in den Einstellungen deaktivieren.

Damit Benutzer den VPN-Umschalter innerhalb der App ändern können, fügen Sie EnableVPNToggleInApp = TRUE in den Schlüssel-Wert-Paaren hinzu. Standardmäßig können Benutzer den Umschalter nicht innerhalb der App ändern.

Klicken Sie auf Weiter , und weisen Sie das Profil zielbenutzern zu.

Überprüfen Sie im Abschnitt Überprüfen + erstellen , ob alle eingegebenen Informationen korrekt sind, und wählen Sie dann Erstellen aus.

Einrichtung der Benutzerregistrierung (nur für geräte mit Intune-Benutzerregistrierung)

Die Microsoft Defender iOS-App kann mithilfe der folgenden Schritte auf in Intune vom Benutzer registrierten Geräten bereitgestellt werden.

Administrator

Richten Sie das Benutzerregistrierungsprofil in Intune ein. Intune unterstützt die kontogesteuerte Apple-Benutzerregistrierung und die Apple-Benutzerregistrierung mit dem Unternehmensportal. Lesen Sie mehr über den Vergleich der beiden Methoden, und wählen Sie eine aus.

Richten Sie das SSO-Plug-In ein. Die Authentifikator-App mit der SSO-Erweiterung ist eine Voraussetzung für die Benutzerregistrierung auf einem iOS-Gerät.

- Erstellen eines Gerätekonfigurationsprofils in Intune: Konfigurieren des iOS/iPadOS Enterprise SSO-Plug-Ins mit MDM | Microsoft Learn.

- Stellen Sie sicher, dass Sie diese beiden Schlüssel in der obigen Konfiguration hinzufügen:

- App-Bündel-ID: Fügen Sie die Bündel-ID der Defender-App in diese Liste ein: com.microsoft.scmx

- Zusätzliche Konfiguration: Schlüssel - device_registration ; Typ : Zeichenfolge ; Wert: {{DEVICEREGISTRATION}}

Richten Sie den MDM-Schlüssel für die Benutzerregistrierung ein.

- Wechseln Sie in Intune zu Zu Apps > wechseln App-Konfigurationsrichtlinien > Verwaltete Geräte hinzufügen > .

- Geben Sie der Richtlinie einen Namen, und wählen Sie Plattform > iOS/iPadOS aus.

- Wählen Sie Microsoft Defender für Endpunkt als Ziel-App aus.

- Wählen Sie auf der Seite Einstellungen die Option Konfigurations-Designer verwenden aus, und fügen Sie UserEnrolmentEnabled als Schlüssel, Werttyp als Zeichenfolge und Wert als True hinzu.

Der Administrator kann Defender als erforderliche VPP-App aus Intune pushen.

Endbenutzer

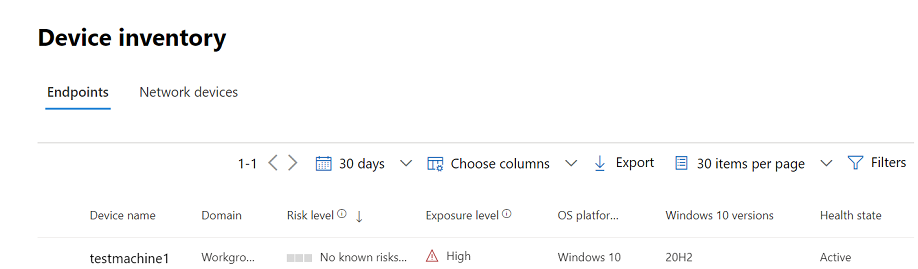

Die Defender-App wird auf dem Gerät des Benutzers installiert. Der Benutzer meldet sich an und schließt das Onboarding ab. Nachdem das Gerät erfolgreich integriert wurde, wird es im Defender-Sicherheitsportal unter Gerätebestand angezeigt.

Unterstützte Features und Einschränkungen

- Unterstützt alle aktuellen Funktionen von Defender für Endpunkt iOS wie Webschutz, Netzwerkschutz, Jailbreak-Erkennung, Sicherheitsrisiken in Betriebssystem und Apps, Warnungen im Defender-Sicherheitsportal und Compliancerichtlinien.

- Die Bereitstellung ohne Fingereingabe (im Hintergrund) und das automatische Onboarding von VPN werden bei der Benutzerregistrierung nicht unterstützt, da Administratoren kein geräteweites VPN-Profil mit Benutzerregistrierung pushen können.

- Für die Verwaltung von Sicherheitsrisiken von Apps sind nur Apps im Arbeitsprofil sichtbar.

- Es kann bis zu 10 Minuten dauern, bis neu integrierte Geräte konform sind, wenn sie von Konformitätsrichtlinien betroffen sind.

- Weitere Informationen finden Sie unter Einschränkungen und Funktionen für die Benutzerregistrierung.

Abschließen des Onboardings und Überprüfen des Status

Nachdem Defender für Endpunkt unter iOS auf dem Gerät installiert wurde, wird das App-Symbol angezeigt.

Tippen Sie auf das Symbol für die Defender für Endpunkt-App (MSDefender), und folgen Sie den Anweisungen auf dem Bildschirm, um die Onboardingschritte auszuführen. Die Details umfassen die Akzeptanz von iOS-Berechtigungen durch Endbenutzer, die für Defender für Endpunkt unter iOS erforderlich sind.

Hinweis

Überspringen Sie diesen Schritt, wenn Sie das Onboarding ohne Toucheingabe (silent) konfigurieren. Das manuelle Starten der Anwendung ist nicht erforderlich, wenn das Onboarding ohne Toucheingabe (silent) konfiguriert ist.

Nach erfolgreichem Onboarding wird das Gerät in der Liste Geräte im Microsoft Defender-Portal angezeigt.

Nächste Schritte

- Konfigurieren der App-Schutzrichtlinie zum Einschließen von Defender für Endpunkt-Risikosignalen (MAM)

- Konfigurieren von Defender für Endpunkt unter iOS-Features

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.