Konfigurieren von SAM-R zum Aktivieren der Lateral Movement Path Detection in Microsoft Defender for Identity

Microsoft Defender for Identity-Zuordnung für potenzielle Lateral Movement Pfade basiert auf Abfragen, die lokale Administratoren auf bestimmten Computern identifizieren. Diese Abfragen werden mit dem SAM-R-Protokoll mithilfe des konfigurierten Defender for Identity Directory Service-Kontos ausgeführt.

In diesem Artikel werden die Konfigurationsänderungen beschrieben, die erforderlich sind, damit das Defender for Identity-Verzeichnisdienstkonto (Directory Services Account, DSA) die SAM-R-Abfragen ausführen kann.

Tipp

Obwohl dieses Verfahren optional ist, empfehlen wir, ein Verzeichnisdienstkonto zu konfigurieren und SAM-R für die Erkennung lateraler Verschiebungspfade zu konfigurieren, um Ihre Umgebung mit Defender for Identity vollständig zu schützen.

Konfigurieren der erforderlichen SAM-R-Berechtigungen

Um sicherzustellen, dass Windows-Clients und -Server die Ausführung von SAM-R-Abfragen durch Ihr Defender for Identity-Verzeichnisdienstkonto (DSA) zulassen, müssen Sie die Gruppenrichtlinie ändern und das DSA zusätzlich zu den konfigurierten Konten hinzufügen, die in der Richtlinie für den Netzwerkzugriff aufgeführt sind. Stellen Sie sicher, dass Sie Gruppenrichtlinien auf alle Computer anwenden, es sei denn Standard Controller.

Wichtig

Führen Sie dieses Verfahren zuerst im Überwachungsmodus aus, und überprüfen Sie dabei die Kompatibilität der vorgeschlagenen Konfiguration, bevor Sie die Änderungen an Ihrer Produktionsumgebung vornehmen.

Tests im Überwachungsmodus sind wichtig, um sicherzustellen, dass Ihre Umgebung sicher Standard ist, und alle Änderungen wirken sich nicht auf die Anwendungskompatibilität aus. Sie können erhöhten SAM-R-Datenverkehr beobachten, der von den Defender for Identity-Sensoren generiert wird.

So konfigurieren Sie die erforderlichen Berechtigungen:

Suchen Sie die -Richtlinie. Wählen Sie in der Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Sicherheitsoptionen die Richtlinie Netzwerkzugriff - Einschränkung der Clients, die Fernanrufe an SAM tätigen dürfen. Zum Beispiel:

Fügen Sie das DSA der Liste der genehmigten Konten hinzu, die diese Aktion ausführen können, zusammen mit allen anderen Konten, die Sie im Überwachungsmodus ermittelt haben.

Weitere Informationen finden Sie unter Netzwerkzugriff: Beschränken Sie die Clients, die Fernanrufe an SAM tätigen dürfen.

Sicherstellen, dass das DSA berechtigt ist, über das Netzwerk auf Computer zuzugreifen (optional)

Hinweis

Dieses Verfahren ist nur erforderlich, wenn Sie die Einstellung Auf diesen Computer vom Netzwerk aus zugreifen konfiguriert haben, da die Einstellung Auf diesen Computer vom Netzwerk aus zugreifen nicht standardmäßig konfiguriert ist.

So fügen Sie das DSA der Liste der zulässigen Konten hinzu:

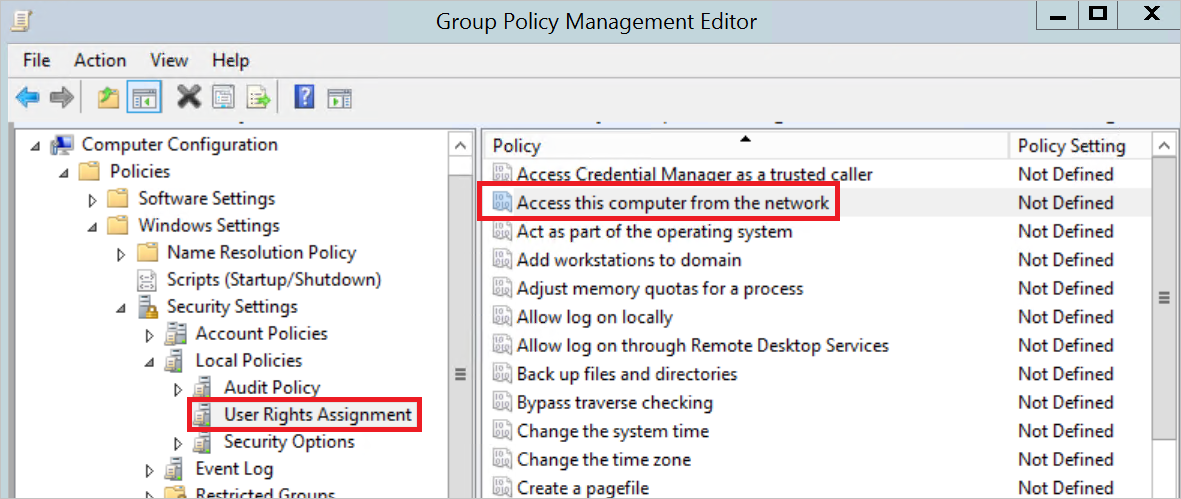

Wechseln Sie zu der Richtlinie, und navigieren Sie zu "Computerkonfiguration ->Richtlinien ->Windows Einstellungen ->Lokale Richtlinien ->Benutzerrecht Zuweisung", und wählen Sie in der Netzwerkeinstellung den Zugriff auf diesen Computer aus. Zum Beispiel:

Fügen Sie das Defender for Identity Directory Service-Konto zur Liste der genehmigten Konten hinzu.

Wichtig

Beim Konfigurieren von Zuweisungen von Benutzerrechten in Gruppenrichtlinien ist es wichtig zu beachten, dass die Einstellung die vorherige ersetzt und nicht hinzugefügt wird. Stellen Sie daher sicher, dass Sie alle gewünschten Konten in die effektive Gruppenrichtlinie einbeziehen. Standardmäßig enthalten Arbeitsstationen und Server die folgenden Konten: Administratoren, Sicherungsoperatoren, Benutzer und Jeder

Das Microsoft Security Compliance Toolkit empfiehlt, die Standardeinstellung "Jeder" durch authentifizierte Benutzer zu ersetzen, um zu verhindern, dass anonyme Verbindungen Netzwerkanmeldungen durchführen. Überprüfen Sie Ihre lokalen Richtlinieneinstellungen, bevor Sie den Zugriff auf diesen Computer über die Netzwerkeinstellung eines Gruppenrichtlinienobjekts verwalten und bei Bedarf authentifizierte Benutzer in das Gruppenrichtlinienobjekt einschließen.

Konfigurieren eines Geräteprofils nur für in Microsoft Entra eingebundene Hybridgeräte

Dieses Verfahren beschreibt, wie Sie das Microsoft Intune Admin Center verwenden, um die Richtlinien in einem Geräteprofil zu konfigurieren, wenn Sie mit in Microsoft Entra eingebundenen Hybridgeräten arbeiten.

Erstellen Sie im Microsoft Intune Admin Center ein neues Geräteprofil, und definieren Sie dabei die folgenden Werte:

- Plattform: Windows 10 oder höher

- Profiltyp: Einstellungskatalog

Geben Sie einen aussagekräftigen Namen und eine Beschreibung für Ihre Richtlinie ein.

Fügen Sie Einstellungen hinzu, um eine Richtlinie NetworkAccess_RestrictClientsAllowedToMakeRemoteCallsToSAM zu definieren:

Suchen Sie in der Einstellungsauswahl nach Netzwerkzugriff: Clients einschränken, die Remoteaufrufe an SAM ausführen dürfen.

Wählen Sie die Option zum Suchen nach der Kategorie Lokale Richtlinien – Sicherheitsoptionen und dann die Einstellung Netzwerkzugriff: Clients einschränken, die Remoteaufrufe an SAM ausführen dürfen aus.///

Geben Sie die Sicherheitsbeschreibung (SDDL) ein:

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;%SID%). Ersetzen Sie dabei%SID%durch die SID des Defender for Identity-Verzeichnisdienstkontos.Stellen Sie sicher, dass Sie die integrierte Gruppe Administratoren einbeziehen:

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;S-1-5-32-544)

Fügen Sie Einstellungen hinzu, um eine Richtlinie AccessFromNetwork zu definieren:

Suchen Sie in der Einstellungsauswahl nach Zugriff über Netzwerk.

Wählen Sie die Option zum Suchen nach der Kategorie Benutzerrechte und dann die Einstellung Zugriff über Netzwerk aus.///

Wählen Sie die Option zum Importieren von Einstellungen aus. Navigieren Sie dann zu einer CSV-Datei, die eine Liste von Benutzern und Gruppen, einschließlich SIDs oder Namen, enthält, und wählen Sie diese aus.

Stellen Sie sicher, dass Sie die integrierte Gruppe Administratoren (S-1-5-32-544) und die SID des Defender for Identity-Verzeichnisdienstkontos einbeziehen.

Setzen Sie den Assistenten fort, um die Bereichstags und Zuweisungen auszuwählen, und wählen Sie Erstellen aus, um Ihr Profil zu erstellen.

Weitere Informationen finden Sie unter Anwenden von Einstellungen und Funktionen auf Ihren Geräten mit Geräteprofilen in Microsoft Intune.