Defender for Identity-Entitätstags in Microsoft Defender XDR

In diesem Artikel wird beschrieben, wie Sie Microsoft Defender for Identity-Entitätstags für vertrauliche Konten, Exchange-Server oder Honigtokenkonten anwenden.

Sie müssen vertrauliche Konten für Defender for Identity-Erkennungen markieren, die auf dem Vertraulichkeitsstatus einer Entität basieren, z. B. Erkennungen vertraulicher Gruppenänderungen und lateraler Verschiebungspfade.

Während Defender for Identity Exchange-Server automatisch als hochwertige, vertrauliche Ressourcen kategorisiert, können Sie Geräte auch manuell als Exchange-Server markieren.

Markieren Sie Honeytoken-Konten, um Fallen für böswillige Akteure festzulegen. Da Honeytoken-Konten in der Regel ruhen, löst jede Authentifizierung, die einem Honigtokenkonto zugeordnet ist, eine Warnung aus.

Voraussetzungen

Um Defender for Identity-Entitätstags in Microsoft Defender XDR festzulegen, benötigen Sie Defender for Identity in Ihrer Umgebung und Administrator- oder Benutzerzugriff auf Microsoft Defender XDR.

Weitere Informationen finden Sie unter Microsoft Defender for Identity-Rollengruppen.

Entitäten manuell zuordnen

In diesem Abschnitt wird beschrieben, wie Sie eine Entität manuell markieren, z. B. für ein Honigtokenkonto oder wenn Ihre Entität nicht automatisch als vertraulich gekennzeichnet wurde.

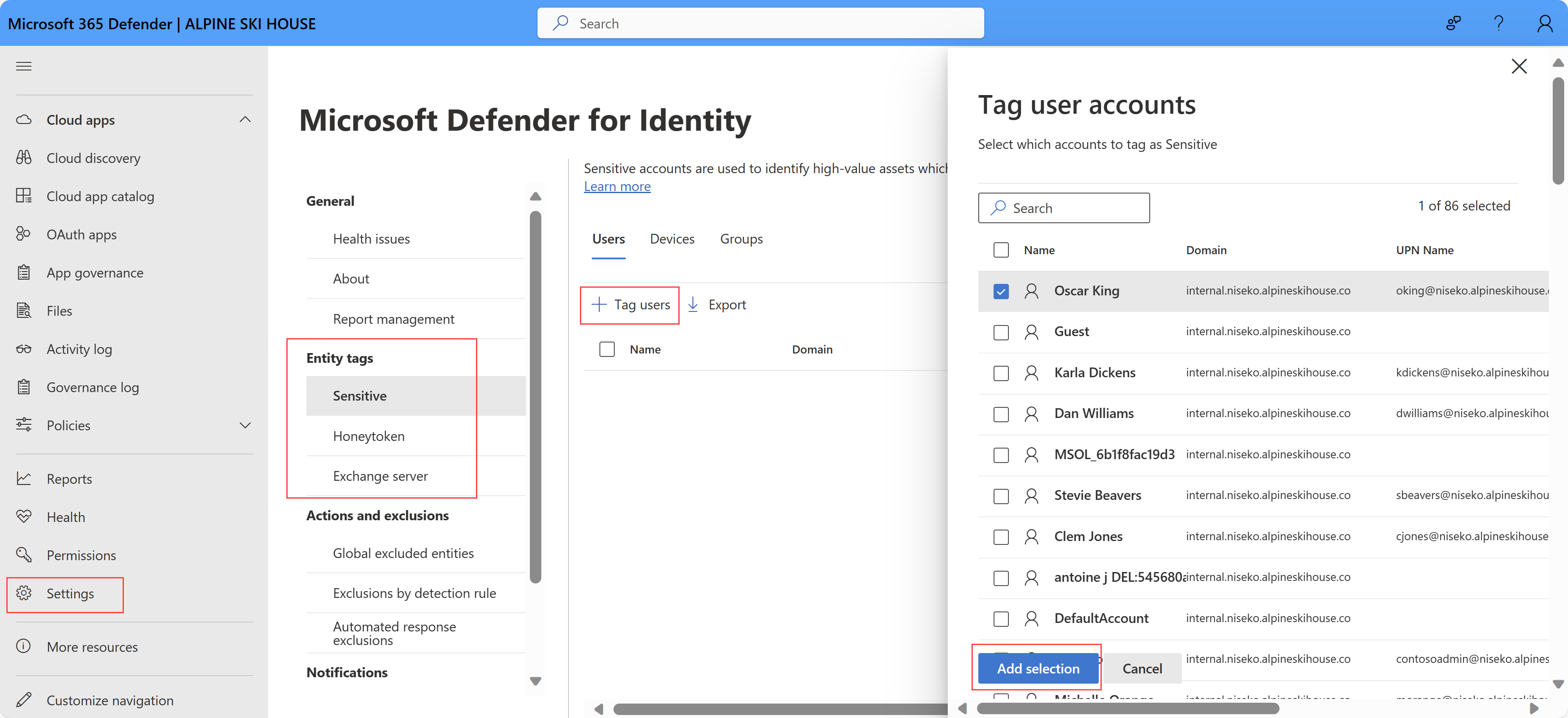

Melden Sie sich bei Microsoft Defender XDR an, und wählen Sie Einstellungen> Identities aus.

Wählen Sie den Typ des Tags aus, das Sie anwenden möchten: Vertraulich, Honeytoken oder Exchange-Server.

Auf der Seite werden die Entitäten aufgelistet, die bereits in Ihrem System markiert sind und auf separaten Registerkarten für jeden Entitätstyp aufgelistet sind:

- Das Tag "Vertraulich " unterstützt Benutzer, Geräte und Gruppen.

- Das Honeytoken-Tag unterstützt Benutzer und Geräte.

- Das Exchange-Servertag unterstützt nur Geräte.

Um weitere Entitäten zu markieren, wählen Sie die Schaltfläche Tag... aus, z. B. Tag-Benutzer. Ein Bereich wird auf der rechten Seite geöffnet, in dem die verfügbaren Entitäten aufgelistet sind, die Sie kategorisieren können.

Verwenden Sie das Suchfeld, um Ihre Entität zu finden, falls erforderlich. Wählen Sie die Entitäten aus, die Sie markieren möchten, und wählen Sie dann " Auswahl hinzufügen" aus.

Beispiel:

Standardmäßige sensible Entitäten

Die Gruppen in der folgenden Liste werden von Defender for Identity als vertraulich eingestuft. Jede Entität, die Mitglied einer dieser Active Directory-Gruppen ist, einschließlich geschachtelter Gruppen und ihrer Mitglieder, wird automatisch als vertraulich betrachtet:

Administratoren

Hauptbenutzer

Konten-Operatoren

Server-Operatoren

Druckoperatoren

Sicherungsoperatoren

Replicators

Netzwerkkonfigurations-Operatoren

Eingehende Gesamtstruktur-Vertrauensstellung

Domänen-Admins

Domänencontroller

Gruppenrichtlinienersteller-Besitzer

Schreibgeschützte Domänencontroller

Schreibgeschützte Enterprise-Domänencontroller

Schema-Admins

Organisations-Admins

Microsoft Exchange Server

Notiz

Bis September 2018 wurden Remotedesktopbenutzer auch automatisch von Defender for Identity als vertraulich betrachtet. Remotedesktop-Entitäten oder -Gruppen, die nach diesem Datum hinzugefügt wurden, werden nicht mehr automatisch als sensibel gekennzeichnet, während Remotedesktop-Entitäten oder -Gruppen, die vor diesem Datum hinzugefügt wurden, weiterhin als sensibel gekennzeichnet werden können. Diese Empfindlichkeitseinstellung kann nun manuell geändert werden.

Zusätzlich zu diesen Gruppen identifiziert Defender for Identity die folgenden hochwertigen Asset-Server und kennzeichnet sie automatisch als sensibel:

- Zertifizierungsstellen-Server

- DHCP-Server

- DNS-Server

- Microsoft Exchange Server

Zugehöriger Inhalt

Weitere Informationen finden Sie unter Untersuchen von Defender for Identity-Sicherheitswarnungen in Microsoft Defender XDR.